国家が支援するハッキンググループによる標的型攻撃の動向(COVID-19関連)

先日の記事にてCOVID-19をテーマにしたサイバー攻撃を取り上げましたが、これらの攻撃の裏で、国家の後ろ盾があると考えられるハッキンググループによる標的型攻撃に関する観測結果が公開され始めています。

一つは、Googleの脅威分析グループ(TAG)による調査結果です。

もう一つは、FireEyeの調査結果です。

これらの攻撃観測に関しては、政府や企業における特に機密性の高い情報が狙われることも多いためか、多くの情報が開示されることは少ないです。

そのため、限られた情報にはなりますが、ベンダが公表している内容をベースに現状をまとめてみます。

目次

Google脅威分析グループの調査

google TAGによると、政府が後ろ盾となっている攻撃グループの活動を観測しており、それらがCOVID-19をテーマとして、フィッシングやマルウェア感染を試みていることが確認されています。

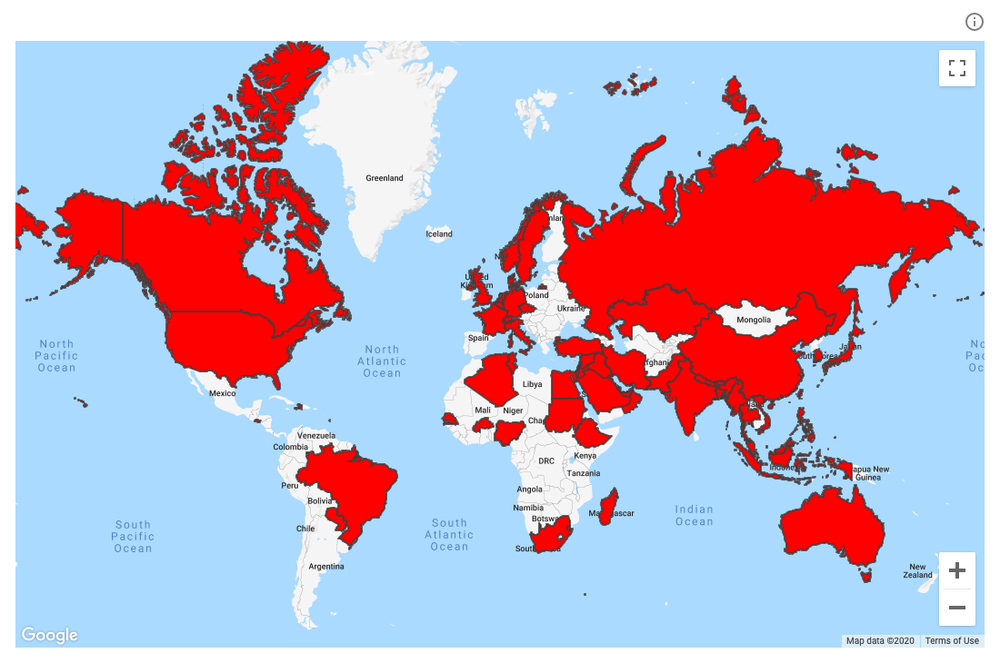

以下に示す通り、12か国以上の国が標的となっているとのことです。

一例として、米国政府に所属する個人のアカウントを狙ったフィッシング攻撃が挙げられており、COVID-19の対応として、米国のファストフードフランチャイズが無料で食事やクーポンを提供する内容やオンライン注文やデリバリーサービスを装った内容が確認されています。

これらのメールに記載されたURLをクリックすると、フィッシングページへと誘導されGoogleアカウントの認証情報を取得しようと試みます。

ただし、これらのフィッシングサイトでgoogleが確認したものについては、すでにセーフブラウジングにて対応が行われており、以下のような警告画面が出力されることも多いようです。

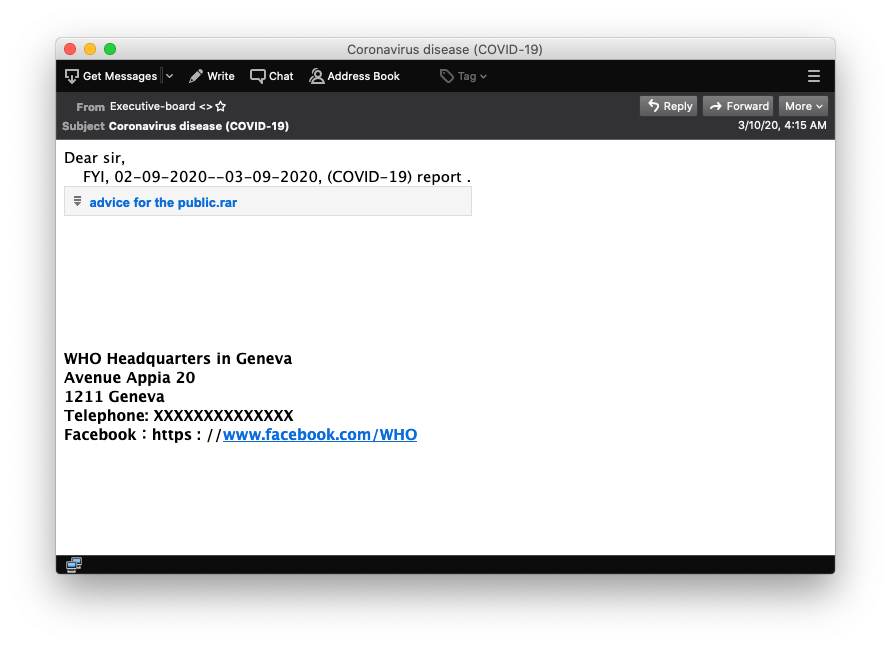

また、以下のようにWHOを装うメールの利用も確認されています。

そして、WHOを装う攻撃として南アメリカの攻撃グループであるPackratの活動の活動や、逆にWHOを狙った攻撃として、イランの攻撃グループCharming Kittenの活動も確認されているとのことです。

- Charming Kittenによるメール(左図)

- Packratが利用するフィッシングサイト(右図)

FireEyeの調査(APT32について)

APT32については、断定こそできないものの、ベトナム政府との結びつきがかねてより指摘されています。

そんな中、FireEyeの脅威分析チームMandiantの調査の中で、APT32による「武漢の行政機関」および中国の防災相「応急管理部」を対象としたフィッシングメールが確認されました。

応急管理部は2018年にできた省庁みたいですね。

http://www.lij.jp/news/research_memo/20190830_4.pdf

以下は、応急管理部に対して送られたメッセージで、タイトルは日本語で「オフィス機器の入札における第1四半期の結果報告」といったところでしょうか。

メールに埋め込まれたリンクのURLを参考にMandiantが調査した結果、武漢の行政機関への攻撃を試みた可能性がわかったとのことです。

以下が、確認されたURL一覧になります。

libjs.inquirerjs[.]com/script/<VICTIM>@wuhan.gov.cn.png libjs.inquirerjs[.]com/script/<VICTIM>@chinasafety.gov.cn.png m.topiccore[.]com/script/<VICTIM>@chinasafety.gov.cn.png m.topiccore[.]com/script/<VICTIM>@wuhan.gov.cn.png libjs.inquirerjs[.]com/script/<VICTIM>@126.com.png

また、別で発見されたとみられるマルウェアの挙動よりこのフィッシングメールとは別に、添付ファイルを用いた攻撃が行われた可能性も示唆しています。

このマルウェアの実行時には、COVID-19をテーマとしたRTF形式のデコイ(おとり)ファイルが展開され以下のようなNewYorkTimesの記事が表示されるとのことです

おそらく、これですね。

デコイファイルの記事に記載の時刻が16分前となっているところから見ると、攻撃者は、攻撃の直前にCOVID-19の記事を検索してすぐにスクリーンショットを撮ったようにも取れます。

そして、このデコイファイル表示の裏で、先述のURLに完成した端末の端末名とユーザ名を加えて通信を試みます。

この通信が成功すると、ペイロードがメモリ上に読み込まれるとのことです。

感染後のC2サーバとしてはvitlescaux[.]comが用いられるようです。

まとめ

COVID-19の話題が気づいたら多くなってきたので、タグを作りました。 よろしければ、ご活用ください。

ここから、まるでサイバーセキュリティ関係ない話をするのですが、悪しからず。。

武漢という言葉を新型コロナウィルスの話で耳にしたとき、どこかで聞いたことがあったな~と思ったのですが、武漢は三国志でいうところの赤壁の戦いがあった場所でしたね!

高校の時やたらはまって、授業中ずっと三国志を読んでいた記憶が。。。(笑)

自粛生活中のお供に、もしよろしければ。

あとは、武漢は、四面楚歌の語源となった楚の地でもあり、項羽と劉邦のエピソードとの関連も深いようです。

劉邦との争いに敗れた項羽が追い詰められた先で、敵に囲まれ、四面から楚の歌が聞こえたとか。

あと、個人的には、楚と言えば、こちら。

ちょうど合従軍編が始まり、めちゃくちゃおもしろいです!

ぜひ、今からでも見ることをお勧めします。

【2020年5月28日更新】iPhoneやiPadのメール機能にゼロディ脆弱性攻撃が確認されている件

米国のセキュリティベンダーZecOpsよりiPhoneにデフォルトでインストールされているメールアプリの脆弱性に関する記事が公開されました。

本件、すでに標的型攻撃での悪用が確認されていること。

そして、後述の通り、日本のキャリアの重役を標的にしていたということを踏まえ、まとめていきます。

2020年5月28日更新

2020年5月20日(現地時間) に脆弱性の修正済みバージョンに関するアップデート情報が公開されました。

当該脆弱性は、CVE-2020-9818およびCVE-2020-9819として採番されており、ドイツでは現地時間の5月27日、政府の専門機関より注意喚起も発行されています。

バージョンアップがお済みでない方は今一度ご確認の上、ご対応いただくとよいかと思います。

目次

脆弱性の概要

ZecOpsより、今回の脆弱性に関して、わかりやすい図があったので、まずは簡単に。

- iOS 6以降のバージョンに影響

- Apple Emailが影響。OutlookやGmailは影響を受けない

- ZecOpsでは2018年にiOS11.2.2で初めて確認した

- パッチは現在公開されていない

影響を受けるバージョン

脆弱性は少なくともiOS 6以降(発行日:2012年9月)にiPhone 5がリリースされたときから存在しているとされ、2020年4月23日現在でリリースされている最新版のiOSも対象です。

そして、後述する通り、脆弱性はメモリ領域を超えたデータの書き出しを行えてしまうものであり、古い機種であればあるほど、そのリスクは高いと考えられます。

ちなみに、メモリの目安として、以下が提示されています。

- iPhone6 1GB

- iPhone7 2GB

- iPhoneX 3GB

そして、OSについて、iOS12ではメールアプリケーション(MobileMail)と同じプロセス内でデータストリーミングが行われるため、プロセス単位で必要なデータ量が多く、脆弱性の悪用が容易になります。

一方で、iOS13では、MobileMailのデータストリーミングはバックグラウンドプロセスに渡すため、リスクが少し軽減されているとのことです。

ただし、この仕組みのためか、後述のゼロクリック攻撃に関しては、iOS13の場合に作用してしまいます。

攻撃観測について

今回の脆弱性を悪用した標的型攻撃がすでに確認されており、以下の組織や個人をターゲットとしている様子が確認されています。

キャリアは記事中でa carrierを訳したものなので、一般的にイメージされる携帯電話大手ではなく普通の郵便配達企業かもしれません。 (携帯電話大手の場合、mobile carrierって記載する気がするのだけども。。。)

攻撃の仕組み

ライブラリ名

/System/Library/PrivateFrameworks/MIME.framework/MIME

脆弱なファンクション名

[MFMutableData appendBytes:length:]

MFMutableDataにおける、Out-Of-Bounds write(領域外メモリへの書き出し)を行うエラーチェック機能の実装不備に起因する

また、同じく、Out-Of-Bounds writeに関して、システムコールの失敗を待たずして、書き出しが始まってしまうことも確認されている

さらに、遠隔からヒープオーバフローが可能な脆弱性も発見されている

これらの脆弱性は、メモリに負荷をかければ、容易に悪用が可能で、様々な手段での攻撃が確認されているとのことです。

また、取得されたEメールの処理中に作用してしまうため、端末にメールが正しくダウンロードされないこともあり、悪意のあるメールが残らないこともあるとのことです。

攻撃時には、受信および処理が確認されたメールがサーバに保存されていなかったことから上記のエラーによるものか、もしくは意図的な削除だと推測されています。

そして、この脆弱性の悪用に成功することで、攻撃者は電子メールの漏洩や改ざん、削除などが可能になるとのことです。

なお、観測された標的型攻撃の中には、他のカーネルの脆弱性を組み合わせた攻撃でデバイスのフルコントロールを成功させた可能性もあるとのことです。

脆弱性悪用時の異常動作

先述の通り、脆弱性の悪用時にはメモリを過剰消費しようとすることが想定されるので、メールアプリの動作が極端に遅くなることが推測されます。

また、攻撃に失敗し、メールが正しく保存されなかった場合の例として、以下の画像が例示されています。

ゼロクリック攻撃について

今回確認された遠隔からのヒープオーバフロー脆弱性は、iOS13において、ユーザの関与なしに悪用できることが証明されています。

この攻撃は「ゼロクリック攻撃」と呼ばれています。

iOS12に関しては、受信者がメールをクリックする必要があるとのことですが、攻撃者がメールサーバを管理している場合には同様にして、ユーザの関与は不要だとのことです。

つまり、企業などで攻撃者によってサーバが侵害されている場合には、ゼロクリック攻撃が有効だということですね。

まとめ

企業用のスマートフォンは、おおよそみんなiPhoneを使っている気がするので、今回の脆弱性はインパクト大きい気がしますね。

対象となるメールアドレスさえわかればその人に送り付けて、表示してもらうだけですからね。

ちなみに、私自身は、スケジューラ連携なども考慮してOutlookのメールクライアントを落としていますが、ふつうはしないのかな。

おそらく近いうちに最新バージョンが公開されると思いますが、割とiPhoneのアップデートは後回しにしがちなので、意識しておかなければですね。

少し話が変わりますが、Zoomのアップデートが公開されましたね。

ちょうど使う機会があったので触ってみましたが、ルームへの参加にも承認が必要だし、Zoom Bombingはなかなか起こりえない気がしますね。

急を要する対応が迫られたとはいえ、Zoom社のポテンシャルの高さを感じています。

改訂履歴

2020年5月28日 脆弱性の修正バージョンに関するアップデート情報およびドイツの注意喚起について情報公開されたため、追記

COVID-19をテーマに政府や医療機関を狙ったサイバー攻撃の観測について

PaloAlto社の脅威インテリジェンスチームUnit42の提供するブログにて、新型コロナウィルスCOVID-19をテーマにしたサイバー攻撃に関する観測内容が公開されました。

同記事では、ランサムウェア攻撃と情報窃取マルウェアAgentTeslaの攻撃について、紹介されています。

以前より、新型コロナウィルス関連のサイバー攻撃については記事にしてきましたが、実際の被害状況や注意喚起が目立つようになってきたことも踏まえ、まとめてみます。

以前に公開した記事としては以下の3点になりますので、ご参考まで。

目次

公的機関による注意喚起とその背景

昨今の新型コロナウィルスの情勢を鑑みてか、BleepingComputerの独自調査などから、フィッシングとは違いますが、ランサムウェアの配布グループは病院などを狙わないとみられていました。

ただ、Interpolの注意喚起にもあるように、世界中の病院や医療機関がランサムウェア攻撃のターゲットになっていることが確認されています。

また、FBIからもBEC(ビジネスメール詐欺)の観測を踏まえ、政府機関および医療機関に対して、注意喚起が発行されています。

日本でも、「人命第一で自粛を」という意見と「経済活動を止めたら生きていけない」といった意見を多々目にします。

肩を持つつもりはないですが、金銭を目的としたハッカーにとっても、生きていくための必要な行動だと正当化されているのかもしれません。

ランサムウェアEDA2の亜種を用いた攻撃

今回、PaloAlto社は、カナダ政府の医療機関および医療研究を行う大学にて観測されたランサムウェアの攻撃が、EDA2と呼ばれるオープンソースのランサムウェアの亜種であることを確認しました。

当該ランサムウェアは以下のGithubレポジトリにて公開されているのですが、Metasploitなどのペネトレーションテストツール同様、「勉強用途での使用に限る」と注意書きがなされています。

malware-1/Eda2 at master · m0n0ph1/malware-1 · GitHub

攻撃を防ぐために攻撃手法やツールを知ることは大切だと思う一方で、便利になればなるほど悪用も容易になってしまうジレンマですかね。

だからこそ、ホワイトハッカーと呼ばれる人がしっかり食べていけるよう雇用を守ることが、かえって攻撃の抑止になったりしないですかね。

では本題に戻ります。

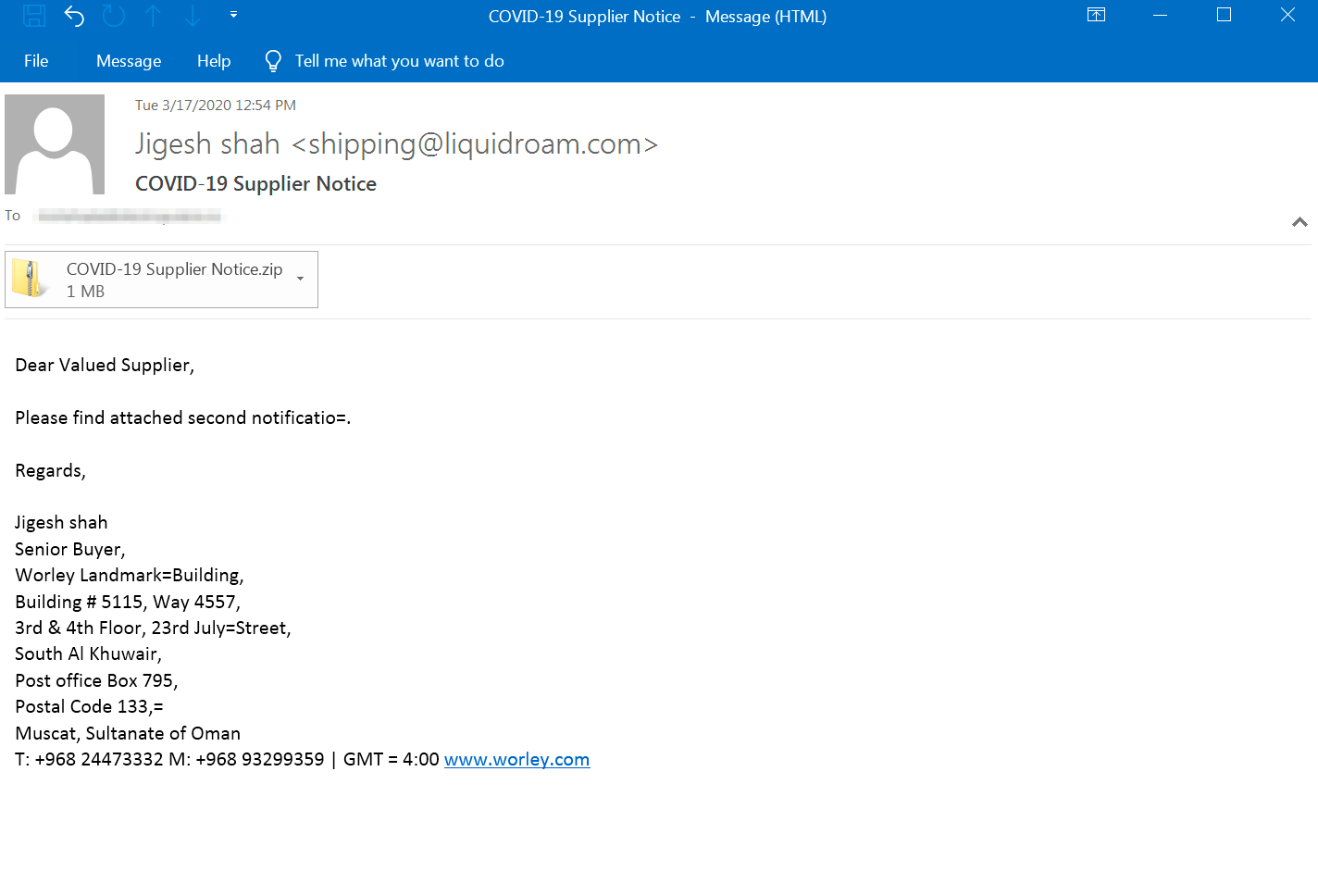

まず、観測されたキャンペーンでは、3月の下旬「noreply@who[.]int」という、WHOを偽装したメールアドレスから、先述の通り、カナダの医療機関および医療研究を行う大学に向けて、悪意のあるRTFを含む文書ファイルが添付されて送られました。

- メールの件名

- Coronavirus disease COVID19

- 添付ファイル名

- 20200323-sitrep-63-covid-19.doc

当該ファイルはMicrosoft Officeの脆弱性CVE-2012-0158を悪用しており、実行後ランサムウェア本体を以下のパスに配置します。

C:\Users\<victim username>\AppData\Local\svchost.exe

ファイルは、隠しファイル属性をセットされており、Adobe Acrobatを装ったアイコンを呈しているとのことです。

ランサムウェアの実行後HTTP通信が発生し、RANSOM20.jpgを取得します。 当該イメージファイルは取得後、感染端末の壁紙に設定されます。

感染後の挙動として、ユーザやホスト名に基づいて作成された鍵の交換をC2サーバと行ったのち、端末でのファイル暗号化を始めます。 対象となるファイルの拡張子は以下で、暗号化されると、拡張子が「.locked20」に変更されます。

“.abw”, “.aww”, “.chm”, “.dbx”, “.djvu”, “.doc”, “.docm”, “.docx”, “.dot”, “.dotm”, “.dotx”, “.epub”, “.gp4”, “.ind”, “.indd”, “.key”, “.keynote”, “.mht”, “.mpp”, “.odf”, “.ods”, “.odt”, “.ott”, “.oxps”, “.pages”, “.pdf”, “.pmd”, “.pot”, “.potx”, “.pps”, “.ppsx”, “.ppt”, “.pptm”, “.pptx”, “.prn”, “.prproj”, “.ps”, “.pub”, “.pwi”, “.rtf”, “.sdd”, “.sdw”, “.shs”, “.snp”, “.sxw”, “.tpl”, “.vsd”, “.wpd”, “.wps”, “.wri”, “.xps”, “.bak”, “.bbb”, “.bkf”, “.bkp”, “.dbk”, “.gho”, “.iso”, “.json”, “.mdbackup”, “.nba”, “.nbf”, “.nco”, “.nrg”, “.old”, “.rar”, “.sbf”, “.sbu”, “.spb”, “.spba”, “.tib”, “.wbcat”, “.zip”, “7z”, “.dll”, “.dbf”

特徴的なのが、このランサムウェアが暗号化するのは、デスクトップ配下のファイルおよびフォルダに限定している点です。

なんでだろう。。。

AgentTeslaを用いた攻撃

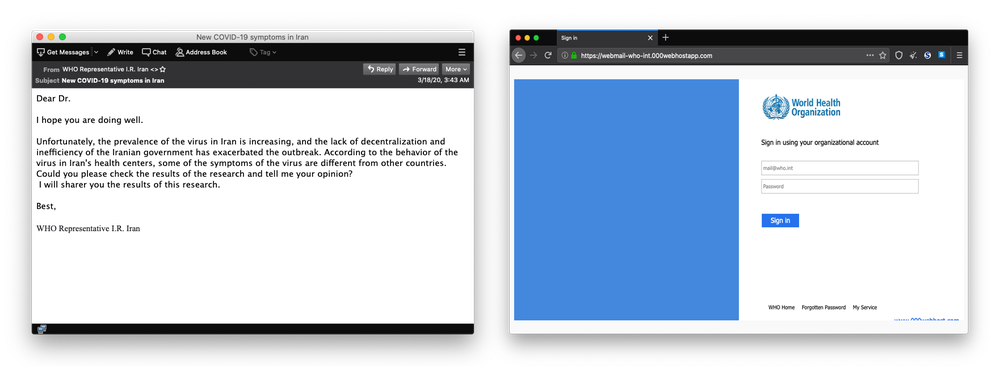

一方、もう一つの攻撃として、情報窃取マルウェアAgentTeslaを用いた攻撃についても観測内容が紹介されています。

PaloAltoの観測によると、ターゲットとなったのは以下の国の組織です。

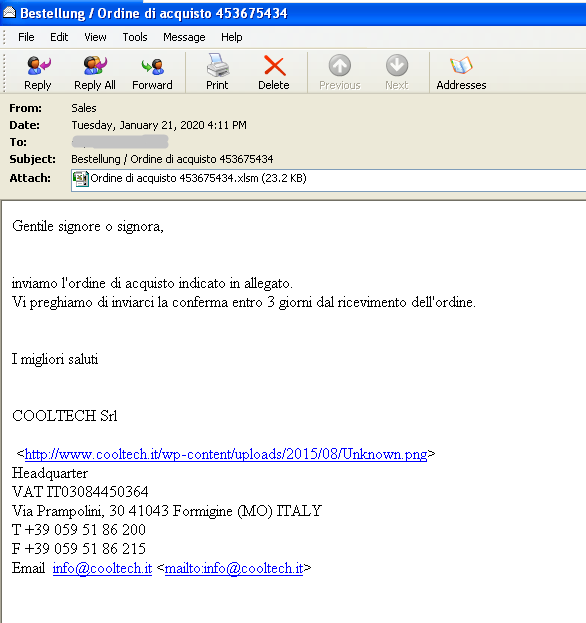

以下の画像は攻撃を試みた際の、メールの例です。

メールの添付ファイルを解凍すると、AgentTeslaであることが確認できるとのことです。

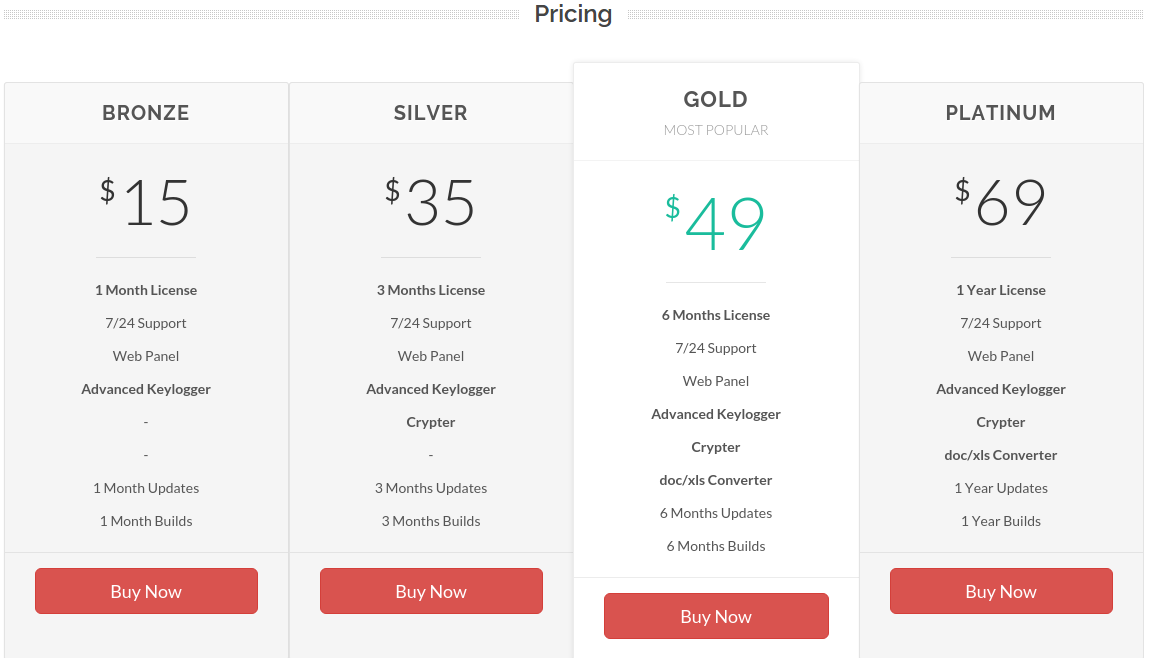

AgentTeslaは、ハッキングツールの売買を行うようなフォーラム上で取引されている情報窃取マルウェアで、米国のセキュリティリサーチャKrebs氏の記事によると、以下の値段設定にて、やり取りされていることが確認できます。

詳細については、以下の記事を参照していただくと勉強になるかと思います。

Who Is Agent Tesla? — Krebs on Security

攻撃者の用いているインフラ情報を確認すると、以下のドメインはいずれも、正規のドメインであると推測され、おそらく侵害されているのではないかと推測できます。

まとめ

通常の倫理観で考えると、現状医療機関を対象とした攻撃を行うことは、非常に冷酷な行為であるように思えます。

ただ、先述の通り攻撃者にも守るべき生活があると考えた場合、攻撃者なりの正当性もあったりするんだと思います。

もちろん、脅迫にしても窃盗にしても立派な犯罪であるのは明確ですが、正義感をもってその正当性を議論するのは不毛だなーと個人的に思っています。

もちろん、昨今の、自粛云々や休業補償などの話に対して、テレビやネットで感情的な意見交換をしているのに対しても。。。

HP製Windows端末を脅かすHP Support Assistantの脆弱性

米国のロチェスター工科大学に在学中だとされる18歳の学生が執筆するブログにて、興味深い脆弱性の調査結果が明らかになりました。

脆弱性の解説だけでなく検証動画の公開もあり内容も非常に充実しています。

10代でここまでしっかりっした文章が書けて、体系立てた検証ができると知ると、国籍こそ違いますが、私たちにとっても。よいモチベーションになりますね。

ちなみにこのDemirkapiさんは、昨年にもDellのサポートソリューションDell SupportAssistに関する脆弱性を発見した実績がある方でした。

では、本題に入ります。

目次

HP Support Assistantについて

今回脆弱性が報告されたHP Support Assistantは、HPが提供するサポートツールで、HP製のデスクトップPCおよびノートPCにはプリインストールされているようです。

公式ページを見ると、HP Support Assistantは、PCやプリンターのファームウェアやドライバーの自動更新などを行うソフトウェアであることが確認できます。

対象となるHP製品

さて、対象となる製品ですが、HP Support Assistantがデフォルトでインストールされている端末すべてです。 つまり、HP製のPCでは2012年10月以降に販売されたWindows7、Windows8、Windows10製品すべてが対象だと考えられます。

発見された脆弱性

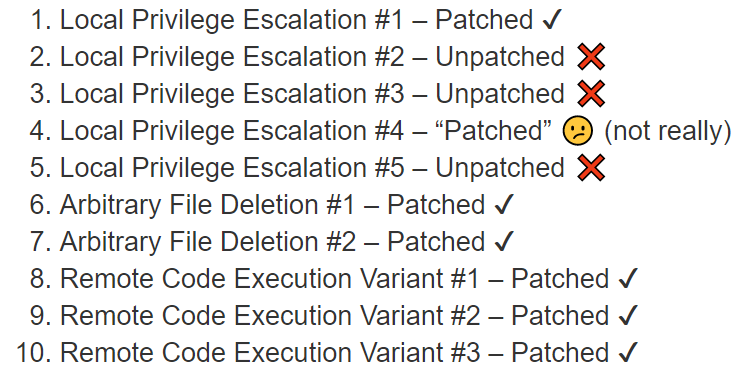

今回報告された脆弱性はすべてで10つです。

「ローカルにおける権限昇格の脆弱性」が5つ 「任意のファイル削除の脆弱性」が2つ 「リモートコード実行の脆弱性」が3つ

内訳は以上になります。

HPは報告を受けてから、脆弱性への対応おこなったとのことです。

報告者が確認した範囲では、各脆弱性についての現状が以下のとおりだとのことです。

画像からもわかる通り、ローカルにおける権限昇格の脆弱性のうち3つはパッチが未適応であることが確認されており、たとえ最新バージョンのHP Support Assistantを使っていても脆弱であることがわかります。

脆弱性の実証動画

報告者のYoutubeチャンネル上で、「ローカルにおける権限昇格の脆弱性」と「リモートコード実行の脆弱性」の実証動画を公開しています。

- ローカルにおける権限昇格の脆弱性

- リモートコード実行の脆弱性

注目すべきは、リモートコード実行の動画の2本目「1 Click RCE」についてです。

動画からもわかる通り、端末の利用者が悪意のURLをクリックした場合に、動画のようなポップアップが出てくるのですが、その更新画面に出てくる実行ボタンをクリックするのみで攻撃が成功します。

動画では、アラビア語のため、「日本人から見たらどう考えても怪しいでしょ」と思うかもしれませんが、実はこの検証動画でたまたまアラビア語を指定しただけで、以下の言語はすべて対象になりうるとのことです。

今回の脆弱性自体がDLL読み込みの脆弱性になるのですが、DLLを読み込むダウンローダの言語に指定できるのが上記の言語で、むしろ英語のダウンローダとは異なるため、英語圏のほうが攻撃の難易度が下がるようです。

対応策

対応策としては、以下が考えられます。

- HP Support Assistantをアンインストールする

- HP Support Assistantを最新版に更新する

- ただし、3つのとーかるにおける権限昇格の脆弱性は解消されない

現段階では、PoCコードが出回っている状態ではなく、第三者がすぐにでも攻撃を開始できる状態ではないです。

ただ、動画に示す通り、HP Support Assistantの画面が出てきてダウンロードを促す動作は一見自然ですし、深く考えずにクリックしてしまうこともあるかと思います。

まとめ

今回、HP製のWindows端末にプリインストールされているサポートソフトウェアの脆弱性について、ご紹介しました。

Androidを搭載したスマートフォンにおいてもプリインストールしたソフトウェアの脆弱性が最近話題になっています。

先日もイギリスの慈善団体Privacy Internationalが、Googleのサンダー・ピチャイCEOに宛てた公開書簡を発表し、Androidデバイスにプリインストールされたアプリの危険性を訴えていました。

今回のHPの例のようにユーザの利便性を尊重しつつセキュリティ担保のためにプリインストールしている機能もあり、プリインストールにも必ず意味があることと思っていますが、ユーザ自身もベンダに丸投げではなくむしろ自身でインストールされたアプリやソフトウェアを見直す心掛けが必要ですね。

Zoomを使っても大丈夫?セキュリティ観点でどんな問題があったのか

昨今の新型コロナウィルスの影響による在宅ワークの推奨を受けて、ビデオ会議ツールの利用が進んできています。

その中でも利便性含め、多くの組織で使われ始めているソフトウェアがZoomです。

ただこのZoom、セキュリティ感度の高い方々からは、そのセキュリティ上のリスクについて連日話題になり始めていることにお気づきかと思います。

諸々の脆弱性については、随時対処していることをZoom側が公表しており、少しずつ改善されている様子です。

ただ、これまでにどのような問題が存在したのか、そして、今後もZoomを使い続けて問題ないかという点で不安を抱える方もいるかと思いますので、本記事にて、大まかにまとめてみようかと思います。

詳細については、各出典元のリンクも記載いたしますので、そちらをご参照いただくようお願いいたします。

目次

話題になっているいくつかの問題

まず、現時点で、CEOのEricよりZoom社のブログ記事にて、これまでに報告された問題とその対処について述べられています。

「What we’ve done」の部分ですね。

記載の通り、現在、これらの問題に対する対策はおおむね実施されています。

その中でも、特にここ数日、ニュース記事やベンダのブログ等での言及が多かった以下5つの問題について、取り上げていこうと思います。

それぞれの問題について、情報ソースとなったと思われる記事を集めたので、ご参考まで。

英語アレルギーの方や長文アレルギーの方は、以降の章で簡単に述べていますので、ご参照ください。 (とはいえ、本記事もなかなか長いですが。。。)

https://objective-see.com/blog/blog_0x56.html

- Zoom-bombing(会議の乗っ取り)

- Facebookへの情報送信

- エンドツーエンドでの暗号化

https://theintercept.com/2020/03/31/zoom-meeting-encryption/

Windows版クライアントの脆弱性

まずは、Windows版のZoomクライアントについてです。

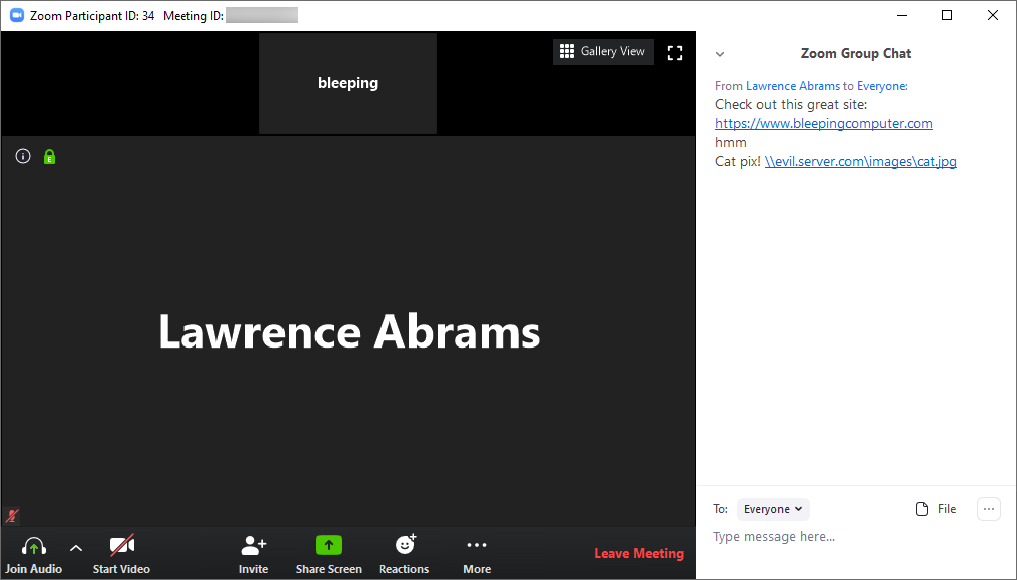

チャット機能におけるUNCパスに係る脆弱性

Windows版クライアントのチャット機能にてUNCパスを入力すると、URL同様、図のようにハイパーリンクになります。

UNCはUniversal Naming Conventionの略で、Windowsネットワーク上のフォルダやファイルの位置を表記する手法です。

この手法により、ローカルの任意のプログラムの実行も可能になります。 以下はリンクをクリックすることで電卓が自動起動する様子です。

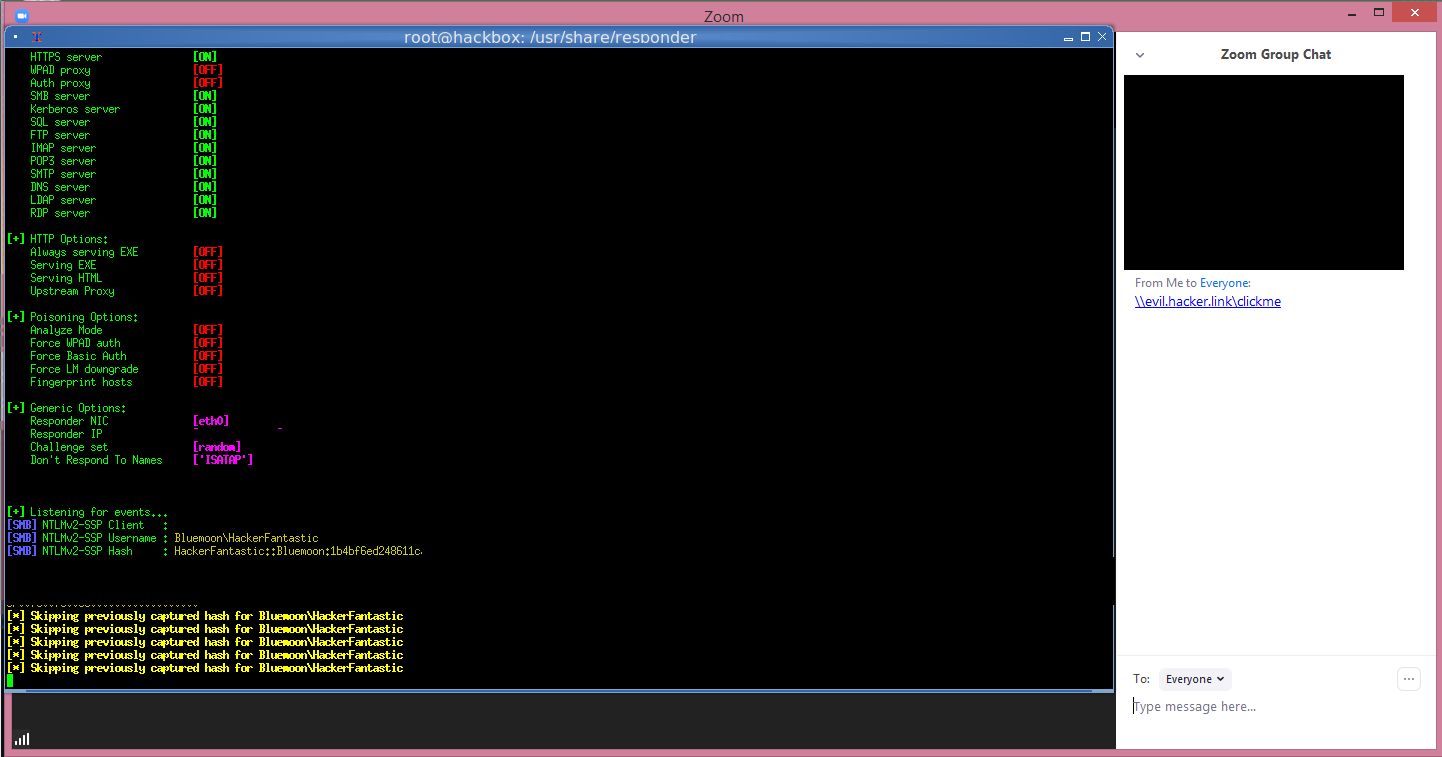

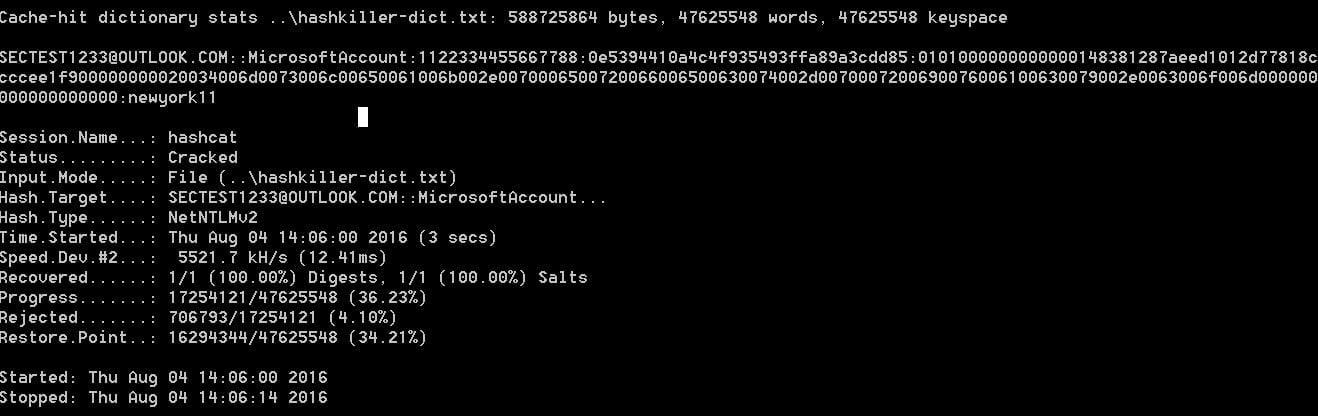

NTLM認証情報が送られてしまう

もう一つ大きな問題なのが、UNCパスに外部のサーバを指定した場合、アクセス時に、NTLM認証のユーザ名とパスワードのハッシュ値がサーバに送信されてしまう点です。

NTLMはWindowsネットワークにおける利用者認証方式なのですが、この認証情報を送る動作はデフォルトであることがわかっています。

以下の図は、ユーザ名とパスワードのハッシュが送信されている様子です。

また、このハッシュ化されたパスワードについても復号化が可能であり、Hashcatなどの無償ツールで復号できてしまうことがBleepingComputerの記事でも紹介されています。

所要時間はなんと16秒!

修正版のリリース

なお、本脆弱性は、4/2のリリースにて修正されています。

Mac版クライアントの脆弱性

続いて、Windows版のZoomクライアントについてです。

以前にもMacクライアントで動作する脆弱性について記事を書きました。 この時は、会議用のURLをクリックするとZoomが作動し、Webカメラが有効になるというもので、ユーザが無意識のうちに監視されてしまうというものでした。

そして今回、以下のブログ記事にて、新たに2つの脆弱性が公開されました。

https://objective-see.com/blog/blog_0x56.html

rootへの権限昇格

まず、このツイートにご注目ください。

If the App is already installed but the current user is not admin, they use a helper tool called “zoomAutenticationTool” and the AuthorizationExecuteWithPrivileges API to spawn a password prompt identifying as “System” (!!) to gain root (including a typo). pic.twitter.com/gp9DVCoVCm

— Felix (@c1truz_) 2020年3月30日

MacからZoomの会議に参加しようとした際、macOSのインストーラーが起動します。

どうやら管理者グループに所属している端末は、macに標準でインストールされたスクリプトを使うことにより、手動での解凍(7zip)およびインストールが実行されるとのことでした。

ツイートからもわかる通り、確認の画面は出てくるものの、多くの人はContinueをクリックしてしまうと思われます。

インストールされたアプリケーションは、zoomAuthenticationToolとAuthorizationExecuteWithPrivileges APIを呼び出し、アプリケーション更新のため認証用のポップアップを呼び出します。(いわゆる管理者の資格情報要求ですね)

ただ、問題は、このAuthorizationExecuteWithPrivileges APIがApple非推奨のAPIであること。 そして、パラメータに指定するファイルの検証を行わず、操作をrootで実行できてしまうことにあります。 以下の図でいうところの"/path/to/binary"の部分です。

もし攻撃者が、このファイルを改ざんした場合に、操作がrootで行えるため、事実上の権限昇格が行えてしまうわけです。

実際に攻撃の検証を行った様子も報告者のブログに乗っているので、興味ある方はご確認ください。

マイクやWebカメラへの不正アクセス

こちらは端的に述べますが、攻撃者が悪意を持って作成したライブラリを読み込ませることで、マイクとWebカメラを有効にするというものです。

通常であれば、有効にする前にアクセス確認画面が表示されるのですが、その表示を回避することができます。

仕組みとしては、アプリケーション自体のアクセス権にてマイクとWebカメラを一度有効に設定しているという条件下で、攻撃者が用意したライブラリが読み込まれた場合、アクセス継承が行われ、許可を求めることなく作動するというもののようです。

修正版のリリース

なお、これら2つの脆弱性についても、4/2のリリースにて修正されています。

Zoom-bombing(会議の乗っ取り)

続いてこちら、FBIのボストン支局より注意喚起もあったZoomBombingという会議の妨害行為です。

Web会議に招待されていないユーザが勝手に会議に参加し、差別コメントやアダルト動画の再生を行うなどの妨害行為が確認されています。

このような妨害行為が起きる要因として

- ミーティングIDが特定されてしまっていること

- 会議にパスワードがかかっていないこと

などが原因になっています。

ミーティングID自体は9~11桁のランダムな値で構成されます。

のですが、ブルートフォース攻撃でも有効なIDを発見することができてしまっており、CheckPointの検証では、4%の確率で有効なIDを発見できたとのことです。

ただ、個人的にはこの検証結果より的中率は高いと考えています。

というのも、このミーティングIDについて、

- 10桁もしくは11桁のID

- パーソナルミーティング、つまり、個人のアカウントに割り当てられるID

- 9桁のID

- インスタントミーティングまたはスケジュール済みミーティングで割り当てられるID

このような内容がヘルプセンターのページに記載されているからです。

現在の状況でおそらく多く使われているのは、インスタントミーティングだと個人的には想像しています。

対策としては、会議にパスワードをしっかりつけましょう!

というところだと考えてはいますが、この声がどこまでとどくか。。。

ちなみに、日本のヘルプセンターのリンクは以下なのですが、情報が古すぎる!

IDは9桁もしくは10桁と言っています。

facebookへの情報送信

先ほどは、Mac版クライアントについて記載しましたが、iOS版クライアントでも問題を抱えていました。

概要は以下です。

- Zoom利用者の情報をユーザの同意なしにFacebookに送っている

- iOSを搭載する機器iPadやiPhoneが対象

- Facebookアカウントを持っていなくてもデータを送ってしまう

- 送信情報

- iOS版クライアントにFacebookが提供するSDKを使用して実装していることに起因

- Facebookアカウントでログインできる目的で採用していたとのこと

修正版のリリース

なお、本脆弱性について、3/27のリリースにて修正されています。

エンドツーエンドでの暗号化

さらに、Zoomが謳っていたエンドツーエンドの通信について、実際はエンドツーエンドになっていないことが、誤解を招く表現だと述べる記事が公開されました。

概要は以下です。

- エンドツーエンドの暗号化の一般的な認識(報告記事やWikipedia参照)

- 暗号化を設定した本人のみが鍵を持つ

- データをやり取りする自分と相手の端末以外ではデータにアクセスできない

- たとえ第三者がデータを盗んでも解読できない

- Zoomの場合、HTTPS通信でZoomと利用者間の通信が暗号化されているが、Zoomサーバ自体が通信の復号化可能

他社の動画コミュニケーションツールにおけるエンドツーエンド実装状況

ちなみに、Zoomとの比較対象として例示されることの多いSlackやMicrosoft Teamsもエンドツーエンドの暗号化は実装できていなさそうです。(2019年8月6日時点)

一方で、WhatsAppおよびFacetimeやiMessageはエンドツーエンドの暗号化を実装しています。

エンドツーエンドを実装しない理由

WhatsAppはビデオ通話の上限が4人(2018年7月時点)、Facetimeは32人が上限だとされている一方で、Zoomは1000人、Teamsでは250ユーザ、Slackは15人がWeb会議の上限数になっています。

このことから、Slackはともかく、ZoomおよびTeamsのWeb会議における同時接続が桁違いであることがわかります。

今回結果的に叩かれてしまってはいますが、そもそも、提供する機能を考えれば、エンドツーエンドを実装することが現実的ではないことがわかるかと思います。

ここに関しては、少しかわいそう。。。

Zoomの利用を自粛する企業の登場

さて、これまでにZoomが抱える問題点について、ご紹介しました。

この影響でテスラのCEOが率いる宇宙産業ベンチャーであるSpaceXやNASA(アメリカ航空宇宙局)ではZoomの使用を禁止したことをロイター通信が報じました。

新型コロナウィルスの影響で利用者が急増したため対応が間に合っていないとも取れますが、さすがに多すぎるよ。。。

と思う気持ちもわかります。

まとめ

今回、Windows、Mac、iOSクライアントの問題に加えZoom-bombingなどを詳細に紹介しました。

とはいえ、Web会議を行う組織では何かしらのアプリケーションを使わざるを得ないと思いますし、利便性は高いと思うんですよね。Zoom。

こうなってくると、ブラウザで利用するしかないですかね。

今回紹介したことを踏まえ、しっかり会議にパスワードをつけて、ブラウザでアクセスして、快適なリモートワークを行うよう努めていくのが得策なのかな。

情報は情報としてとらえ、環境に適した対応をご検討いただければと思います。

GoogleDriveを悪用したRaccoonなどへの感染活動が日本に影響

ここ数日のうちにZscalerおよびTrendMicroが情報窃取マルウェアを用いた感染活動に関する記事を公開しました。

いずれの記事でも特徴的なのはGoogleDriveを悪用している点と、日本へ比較的大きな影響を与えている点です。

TrendMicroの記事では、Google Cloud Servicesという表現を用いている箇所も複数みられるので、可能性としては、GoogleDrive以外のサービスにもつながっている可能があります。

ただ、文中で、「GoogleDriveのURLに接続して、C&Cサーバを復号化。形式はhxxp://{IP}/gate/log.php」と述べているので、現時点ではGoogleDriveに限ると判断して記載します。

両社の記事からわかる攻撃の傾向について、本記事にまとめます。

目次

GoogleDriveの悪用とは

GoogleDriveの悪用といってもピンとこない方もいるかと思うので、早速ですが、その悪用方法について確認したいと思います。

まず、GoogleDriveですが、2017年の3月時点で、すでに1日当たり8億人のアクティブユーザがいると、述べていたとのことです。

その影響力と言ったら。。。

本ブログを見ている人であれば、なんとなく、マルウェア感染の流れも「またこれか・・・」みたいな感じに思われるかもしれませんが、ご了承ください。

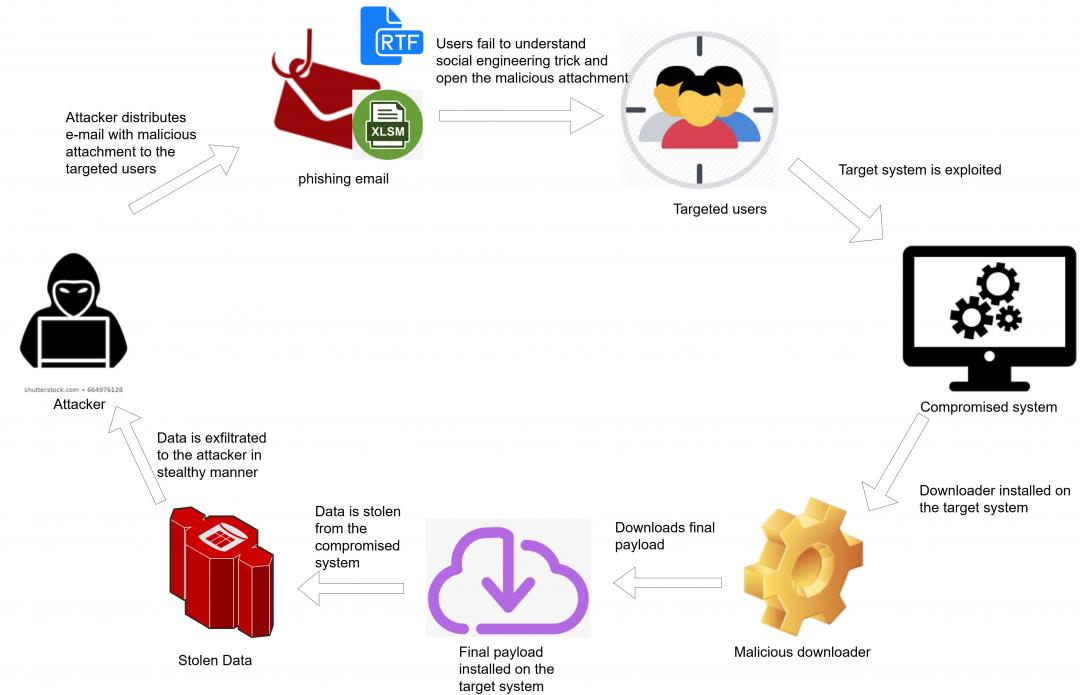

攻撃の最初の段階では、まず、ダウンローダと呼ばれるマルウェアがメールやマルウェアサイト経由でダウンロードされます。

そして、そのダウンローダに含まれたコード実行により、被害をもたらす本体であるペイロードが取得されます。

そして、このペイロードの取得先として指定されるのが、GoogleDriveになるわけです。

これにより、例えば、FWなどのネットワーク機器からは、ダウンローダに感染した端末から、GoogleDriveにアクセスしに行ったようにしか見えず、攻撃が検知しにくくなるということが起きます。

以下の図は、Zscalerが公開している感染の流れになりますので、ぜひご参考まで。

観測されているサンプル

TrendMicroの記事の中では、Raccoonというスティーラーへの言及に限っていますが、Zscalerは以下のマルウェアがダウンローダにより取得されるとされています。

- NetwiredRC

- AgentTesla

- RemcosRAT

- Predatorlogger

- Nanocore

- Vidar

- Azorult

- Avemaria

- Kpot

- Avecaesar

- Racoon

- Lokibot

Azorultについては別の記事で紹介しましたが、他のマルウェアも用途こそ近いものがありますが、多種多様ですね。

各ベンダによる観測結果

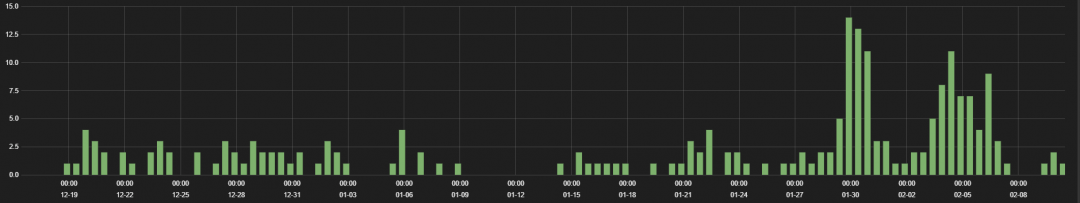

まず、下の図は、Zscalerが提供するクラウド型セキュリティサービスにて観測されたサンプルの推移です。 12月からの観測結果が示されていますが、1月の下旬ごろから2月の上旬にかけて、その数が増加していることが確認できます。

一方でこちらは、TrendMicroが公開している、Raccoonの観測サンプル数の推移です。

このRaccoonサンプルが必ずしもGoogleDriveを悪用したものとは限りませんが、Zscalerの観測同様、2020年の年明け以降で多く観測されていることがわかります。

そういえばこの数字を見て、日本だと1Qというと、年度なので4~6月を示しますが、米国だと1Qは年なので1~3月になるようですね。

普段あまり意識していなかった。。。

自身のグローバルセンスが問われますね。

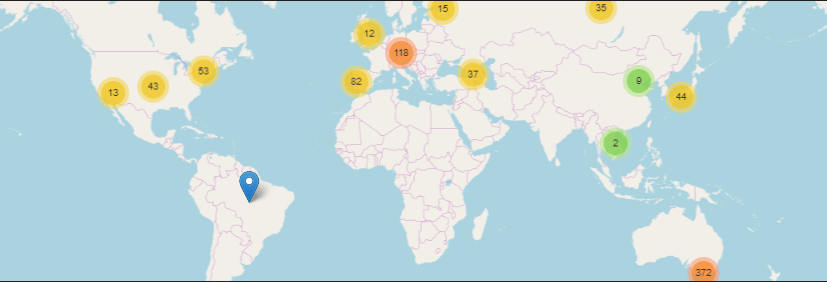

影響を受けている国と地域

それでは、この感染活動がどの地域に影響を及ぼしているか確認します。

まず、TrendMicroのRaccoon影響地域一覧。

そして、ZscalerのGoogleDriveを悪用したマルウェア感染活動のスパム観測地域の図です。

百聞は一見に如かず。というところで、日本に広く影響を及ぼしていることが確認できますね。

スパムメールのサンプルについて

TrendMicroよりRaccoonのダウンローダを添付したスパムメールが確認されています。

内容見ると、「あなたの端末をハッキングした。Webカメラで記録した、あなたの私生活を暴露するぞ。だからお金払って。」みたいな感じです。

ほぼほぼ、セクストーションですね。

一方、こちらはZscalerが公開しているスパムメールです。

イタリア語で注文書とあるので、こちらは日本でいうところの「請求書メール」に近い形でしょうか。

本メールに添付のファイルはマクロ付きのExcelファイルですが、RTF形式のファイルの場合もあり、Microsoft Officeの脆弱性CVE-2017-8570の悪用が確認できるとのことです。

詳細は、Zscalerの記事(Multistage downloader leveraging Google Drive)をご参照ください。

まとめ

今回の記事は、いずれも海外のセキュリティベンダの観測結果に基づくもので、実際に日本でどれほど感染活動が進んでいるかはわかりません。

ただ、日々情報収集していると、近しいメールが着弾していることは確認できるかと思います。

個人的には、以下の情報が現状のスパムなどの状況を確認するのに役立つと考えています。

これらの情報を日々確認しつつ、マルウェア感染防止の一助としていただければと思います。

ギフトカードとともに郵送されるUSBによるマルウェア感染活動

米国のソフトウェア会社Trustwave社よりソーシャルエンジニアリング攻撃に関する、興味深い記事が公開されていたのでまとめてみます。

目次

攻撃者から送られてくるギフトカード

以下の画像をご覧ください。

BESTBUYという米国の家電量販店より、手紙とギフトカード、そして、銀色のUSBカードが届いている様子がわかります。

BESTBUYは日本でいうところのヤマダ電機みたいな感じですかね。

手紙の内容には、長年のご愛顧に感謝し、ギフトカードをお送りします。 対象となる商品のリストは、USBに格納された商品リストをご参照ください。

みたいなことが書いてあります。

なんだか、一般的な感覚だと普通に喜んでPCに挿してしまいそうですね。

同USBに関してはFBIからも注意喚起がされており、見つけたら現地のFBIに連絡してね。とのことです。

Have you received an unsolicited USB like this in the mail? It may be an attempt to compromise your computer. If you receive a USB, please contact your local #FBI office. pic.twitter.com/Zu93rSJnyt

— FBI Seattle (@FBISeattle) 2020年3月27日

また、Bleeping Computerの記事によると、FBIがこれらのパッケージ(手紙+ギフトカード+USB)は、小売店や飲食業、ホテル業界の人事部や社内情シス部門、経理部門に届いていることが確認されているとのことです。

そしてこれらのメールは、米国郵政公社(通称USPS)を介して送られるとのことですが、その送り元は、サイバー犯罪グループFIN7だとのことです。

FIN7は、金銭取得を目的とした攻撃を行うことで知られたサイバー犯罪グループで、2018年の夏に主犯格とされるメンバーが逮捕されましたが、その後も継続して、攻撃が観測されています。

FIN7, Group G0046 | MITRE ATT&CK®

ちなみに、今回の攻撃で送られてくるものには、ギフトカードの他にもテディベアが送られてくることもあるようです。

USBを挿すとどうなるか

USBを挿したあとの、挙動をキャプチャした結果から見えた分析結果をTrustwave社が解説しています。

当該USBデバイスを挿すと、まずキーボードデバイスとして認識されます。 キーボードデバイスはWindowsのデフォルトでは信頼されるため、自動実行されます。

そして、以下の通りのpowershellコマンドが実行されるのですが、こちらは難読化されています。

コマンドを解読した結果が以下です。

解読した結果からわかるURLにアクセスすると、さらにPowershellが確認できます。 このファイルをさらにダウンロードしてきます。

以下はコードの実行内容を簡単に解説したものです。

- wscript.exeを%AppData%\Microsoft\Windows\wipre.exeにコピーする

- JavaScriptコマンドをデコードし、prada.txtとして保存する

- cmd.exe /c wipre.exe /e:jscript prada.txtを実行

- 偽のメッセージボックスの警告を表示

このメッセージボックスは以下のようなものです。

おい(笑) まあ、納得してしまうようなメッセージではありますよね。

実行されたprada.txtはJavaScriptで、難読化を解除すると、このようなものになります。

このスクリプトを実行することで、ホストの情報をC2サーバに登録することができます。

idという名のfunctionがそれにあたります。

そして、送信したコードの応答として以下の内容が返ってきます。

これらのコードが実行されることで、以下の情報が攻撃者のもとに送られます。

- Username

- Hostname

- ユーザの権限

- WMIにて取得する情報

- プロセスオーナー

- ドメイン名

- 端末のモデル

- OS上の情報

- OS name

- OS build

- OS version

- Memory capacity

- Free memory available

- OS registered user

- OS registered organization

- OS serial number

- Last boot up time

- Install date

- OS architecture

- OS product type

- Language code

- Time zone

- Number of users

- Desktop monitor type

- Desktop resolution

- UAC level privilege

- OfficeやAdobe acrobatのインストール状況

- PIDを含む稼働プロセス一覧

- 仮想環境で動いているか否かの確認

これら一連の流れを表す図として、以下の図をTrustwaveが公開しています。

まとめ

斬新な手法ですよね。

ただ実際に、職場にこれらのパッケージが届いた場合に、端末に挿すかどうかというと。。。

ギフトカード受け取って、職場のPCで確認する人がいたとしたらそもそも問題な気がします。

内容がもしもう少し工夫されてしまった場合、組織内に感染してしまう可能性がありそうですね。

そのあたりは、海外の商慣習による部分もあると思うので何とも言えませんが。

言わずもがなですが、USBポートには信頼できるもの以外は挿さないようにすべきですね。