Winntiグループによる香港の大学を狙った標的型攻撃について

2020年1月31日、セキュリティベンダのESET社のブログにて、Winntiグループによる香港の大学を狙った標的型攻撃に関するブログ記事が公開されました。

今回の攻撃キャンペーンにおける標的は香港の大学でしたが、当該グループは過去に日本の組織を狙った攻撃も行っています。

そのため、過去分も掘り下げつつ、Winntiグループについて、まとめていきます。

目次

香港の大学を対象にした攻撃

2019年の11月、ESETのリサーチャーにより、Winntiグループの活動が観測されました。

今回対象となったのは、香港の2つの大学です。

今回の攻撃では、以前よりWinntiグループが使用している、ShadowPadというバックドアが用いられましたが、いくつか改変が加えられていました。

そして、攻撃グループの名前にもなっているWinntiという名のマルウェアも、10月の末に同大学への感染が確認されたとのことでした。

Winntiグループの過去の攻撃

Winntiグループの活動は2009年ごろから行われているとされております。

ここでは、いくつかの過去の攻撃をご紹介します。

日本を含むゲーム業界への攻撃

2013年にKasperskyが出したレポートによると、2011年の秋ごろから、オンラインゲームの公式サーバからマルウェアが配布されていることを確認しました。

その後、オンラインゲームの開発企業が標的となっ他攻撃が行われていること、そして、その背後にはWinntiグループの存在があったことに気づきました。

この時に使われたマルウェアはWinntiであり、名付け親はSymantecだとのことです。

そして、当該マルウェアに署名された証明書には、実在するゲーム開発企業の名前が含まれていました。

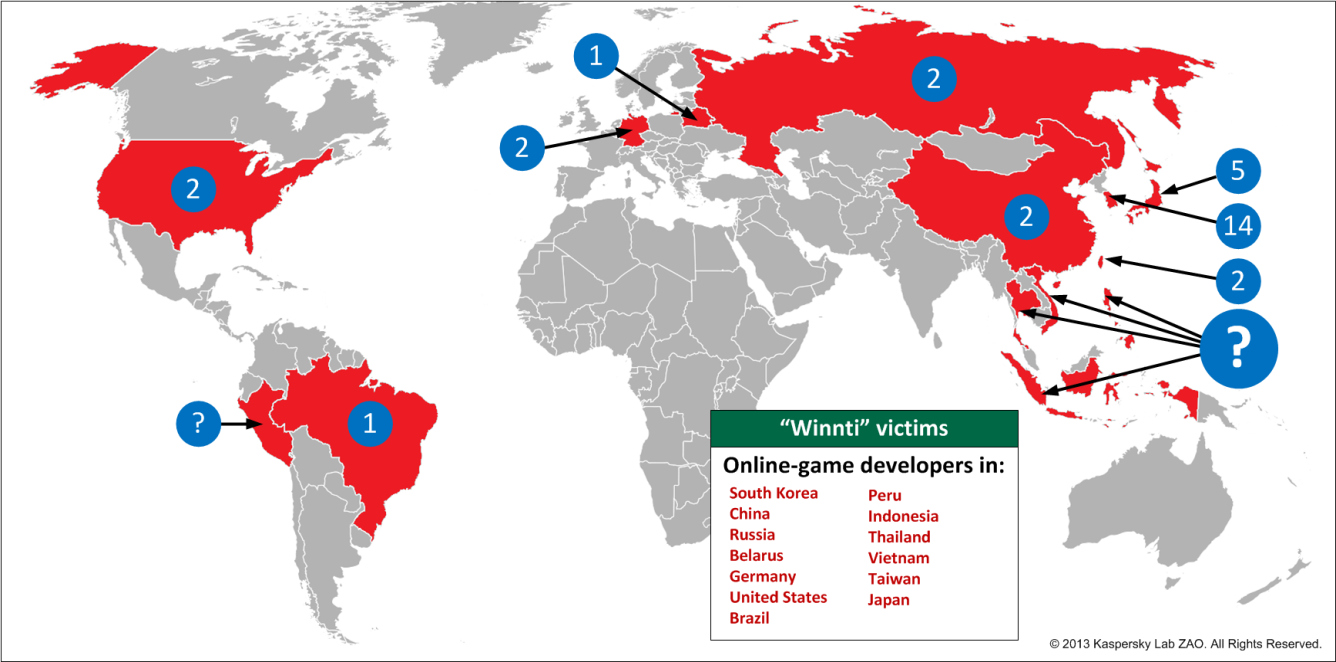

以下の図は、当時、攻撃の被害にあったゲーム会社の所属する国をマッピングしたものです。

CCleanerにバックドアを埋め込んで悪用した攻撃

2017年9月、世界中で広く使われているクリーナーソフトCCleanerにバックドアが組み込まれた状態で配布する攻撃も過去には観測されました。

バックドアの通信先であるC2サーバから送られてきた、組織のリストには、SONYやEPSONなどの日本企業や、IntelやCiscoなどのグローバル企業が含まれており、これらの組織を狙ったものだと推測されました。

そして、この記事の執筆元であるCisco Talosによると、Group72が使用するマルウェアサンプルと非常に似ており、その関連が疑われると、言及していました。

そのGroup72は、Winntiグループの別名なわけです。

MITREのグルーピングでは、Winntiグループは、Winntiを使うという点からも、Group72と非常に関連が深く、関連組織だと推測されています。

Axiom, Group 72, Group G0001 | MITRE ATT&CK®

ASUS Live Updateを利用した攻撃

2019年の3月には、ASUSのアップデートサーバを侵害した攻撃も確認されました。

本攻撃はOperation ShadowHammerと名付けられ、Kasperskyよりその調査結果が公表されました。

この攻撃では、ASUS社のサーバが改ざんされたことで、ASUS製品がアップデートをする際に、悪意のあるバージョンへとアップロードをかけてしまうというものです。

結果的に、バックドア化したASUSにアップデートされ、攻撃者の要したC2サーバと通信を始めるというものでした。

アップデートされた端末はそのMACアドレスにより、標的となるかどうかが判断されるよう、作成されていました。

被害端末には日本も含まれていました。

Our blogpost on Operation #ShadowHammer, with information about targets, geography of victims and IOCs: https://t.co/cOlT4Uiuvt pic.twitter.com/8oNt7BQh8x

— Costin Raiu (@craiu) 2019年3月25日

本件については、piyologにてまとまっていますので、ご参考まで。

今回の攻撃におけるマルウェアの通信

今回の攻撃では、マルウェアの通信先のC2サーバのURLから対象とする組織が推測できました。

b[org_name].dnslookup[.]services:443 w[org_name].livehost[.]live:443 w[org_name].dnslookup[.]services:443

私自身、公開情報から確認しましたが、少なくとも4つの大学名がサブドメインから確認できています。

ESETの調査では、ドメインから推測する限りさらに3つの大学、つまり5つの大学が対象になっていたと推測されています。

この先頭の“w”という文字はマルウェアWinntiを、“b”という文字はShadowPadを指すそうです。

そして、この攻撃の背景として、先日起きた香港の大学におけるデモとの関連も疑われると、ESETのリサーチャーは述べています。

マルウェアShadowPadの特徴

今回用いられた、ShadowPadの機能は、2019年の10月に観測された検体に比べて、シンプルになっているとのことでした。

直近で確認された、VMProtectを使わなくなっていたり、ペイロードの暗号化が行われていなかったり、暗号化の面を中心に機能をそいでいるように見えるとのことです。

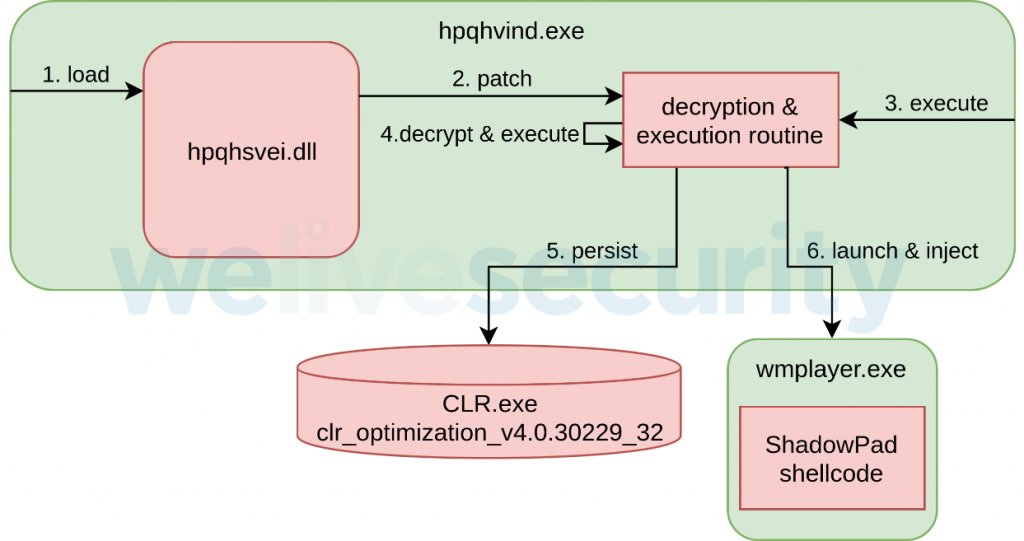

記事の中では図を交えて、感染の流れが記載されているのですが、大まかにまとめるとこんな感じです。

- ShadowPadはhpqhvsei.dllという名のDLLであり、hpqhvind.exeによって読み込まれる。hpqhvind.exeは本来HP Digital Imagingにとともにインストールされる実行ファイル。

- hpqhvsei.dllによって、親プロセス(hpqhvind.exe)のコードの一部を書き換える。

- 別のプロセスよりhpqhvsei.dllを改めて読み込む

- ペイロードの復号および実行

- 書き換えられたhpqhvind.exeをCLR.exeとしてディスクに書き込み、永続化を試みる

- wmplayer.exeプロセス(Microsoft Windows Media Player)の実行ファイルにShadowPad自身を組み込み、ポート番号13567を用いてC2サーバと通信を行う

まとめ

Winntiの感染活動はすでに10年続いています。(2009年からだったはず)

日本国内でも相次いで、大手企業が標的型攻撃の被害に遭っていることを公表し始めましたが、やられていることを前提として、立ち返ることが重要なのかもしれません。

専門家による侵害診断サービスなどを受けて、自身の組織も侵害されていないか、確認してみるのも有効かもしれません。