SaltStackの脆弱性(CVE-2020-16846およびCVE-2020-25592)公開について

少し前になりますが、構成管理ソフトウェアSaltStackの脆弱性に関する情報が公開されました。

このうち、CVE-2020-16846およびCVE-2020-25592については、セキュリティリスクCriticalないしHighに位置づけられるものだと推測されています。

これらの詳細についてまとめつつ、リスクを少し考えてみようと思います。

目次

今回確認された脆弱性

今回、SaltStackより公開された脆弱性は、CVE-2020-16846、CVE-2020-17490、CVE-2020-25592の3つでした。

このうち、CVE-2020-16846とCVE-2020-25592が特に重大度が高いとみられます。

概要をまとめます。

CVE-2020-16846

CVE-2020-25592

セキュリティ更新パッケージとパッチ

セキュリティパッケージは以下のリンクより取得可能です。

- 利用可能なバージョン

- 3002.x

- 3001.x

- 3000.x

- 2019.x

また、セキュリティパッチも以下のリンクより取得可能です。

- 利用可能なバージョン

- 3002

- 3001.1, 3001.2

- 3000.3, 3000.4

- 2019.2.5, 2019.2.6

- 2018.3.5

- 2017.7.4, 2017.7.8

- 2016.11.3, 2016.11.6, 2016.11.10

- 2016.3.4, 2016.3.6, 2016.3.8

- 2015.8.10, 2015.8.13

2020年5月に攻撃活動が観測されたSaltStackの脆弱性

2020年の5月に、同じくSaltStackの脆弱性として公開されたCVE-2020-11651およびCVE-2020-11652についての注意喚起が、JPCERT/CCより公開されました。

US-CERTのTwitterでも同様にして、注意が喚起されました。

SaltStack has patched critical vulnerabilities in Salt versions prior to 2019.2.4 and 3000.2. Update software ASAP to protect your cloud-based servers! Read more at https://t.co/ZMYTChpBv4. #Cyber #Cybersecurity #InfoSec #RCE

— US-CERT (@USCERT_gov) 2020年5月1日

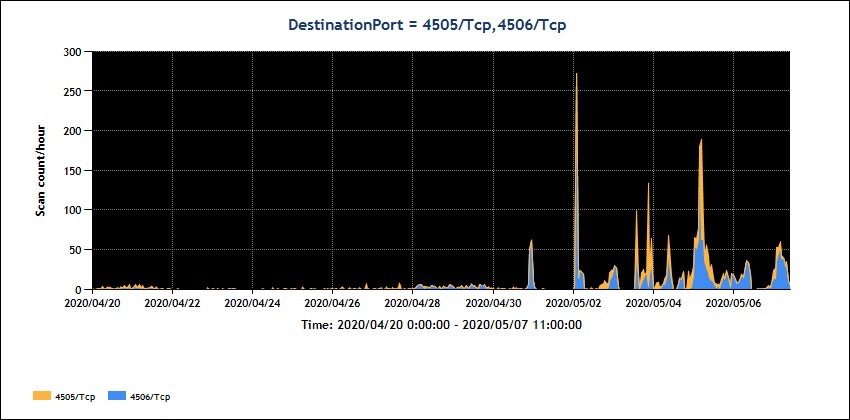

JPCERT/CCの定点観測システムTSUBAMEの観測データでは、SaltStackのマスターサーバが使用するポート4505/TCPおよび4506/TCP宛のスキャンを確認していたことが確認できます。

CVE-2020-11651およびCVE-2020-11652については、脆弱性が悪用された場合に、リモートから認証不要でマスターサーバ上のユーザトークンが窃取や、管理対象サーバ上での任意のコマンド実行の可能性があるとのことでした。

BleepingComputerの記事でも、同時期に複数の組織におけるサーバへの侵入が確認されたことが述べられています。

脆弱性の公開直後からPoCコードが作成され、GitHub上で広く公開されていたので、攻撃の容易性を高めていたと考えられます。

現在の観測状況

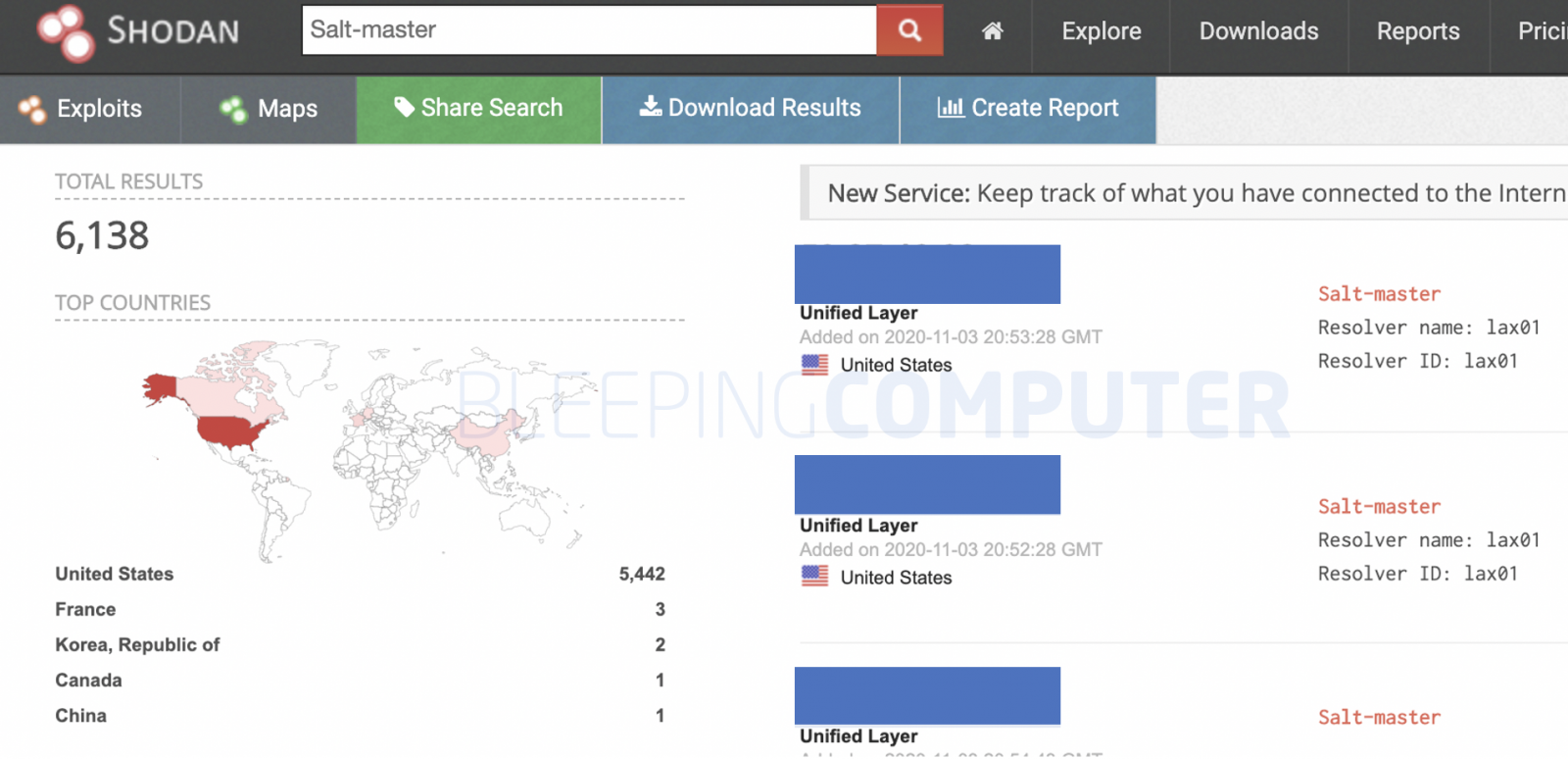

BleeingComputerがShodanで調査した内容に基づくと、6,000を超えるSalt Masterノードがインターネット上に公開されていて、最新パッチが適用されていないもの確認できるとのことでした。

ちなみに、日本のサーバはなさそうでした。

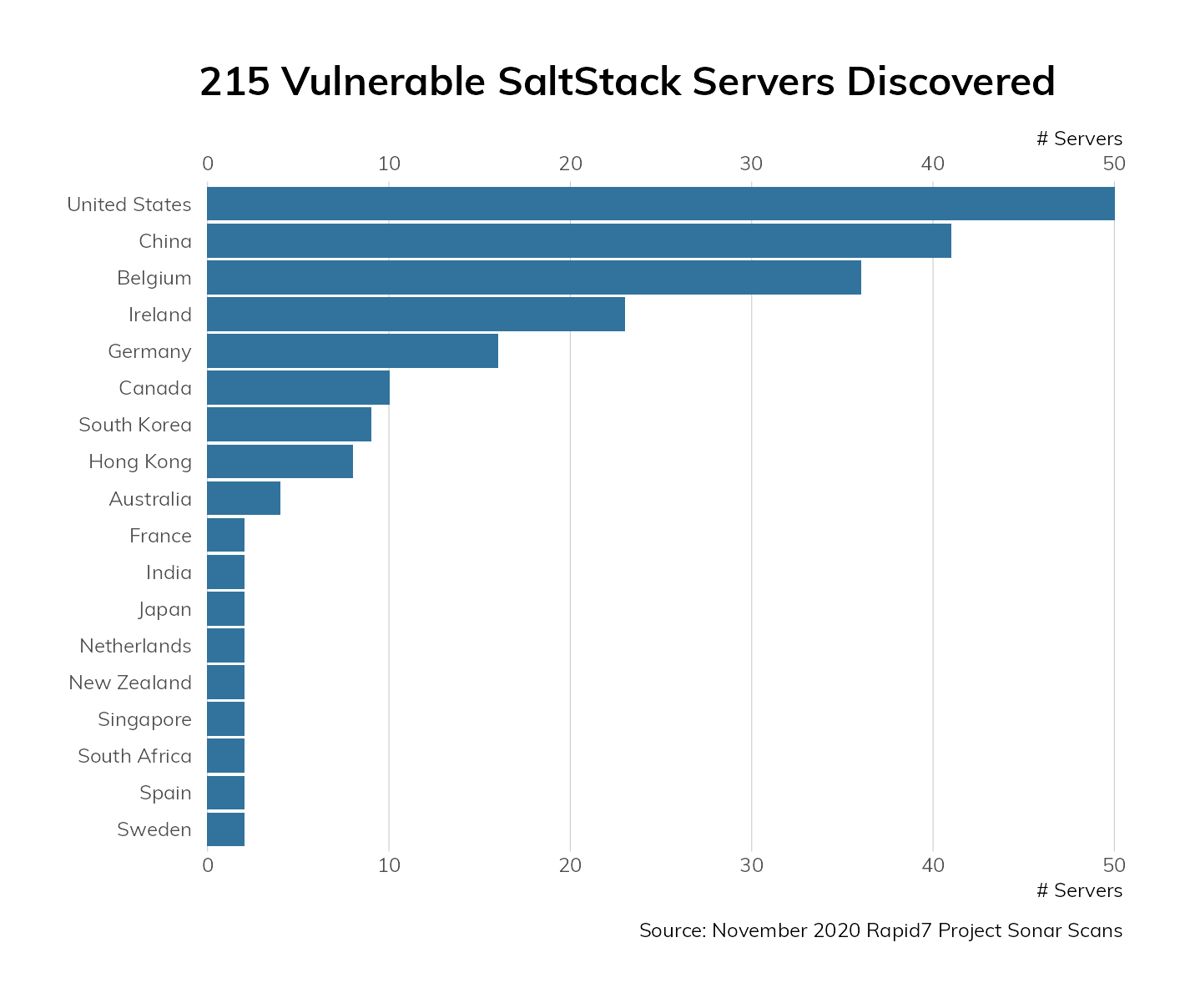

しかし一方で、Rapid7の調査によると、SaltStackの脆弱性が確認されたSaltStackサーバは215件で、そのうち日本のサーバも含まれているようでした。

あくまで、これまでに発表された脆弱性ベースなので、少ないともとらえることもできそうですが、5月の時のような被害につながるとも考えられるので、できる限り早急な対応をお勧めします。

まとめ

5月に広く注意喚起がなされたこともあって、今回は大きな被害にはつながらないかなと思っていますが、依然注意は必要なのかなと思っています。

組織のシステムにおける構成管理は、今後さらに課題感が高まりそうですしね。

とはいえ、構成管理ではansibleが最適解なのかな~と思ってます。

何か情報をお持ちでしたら、教えていただけるとありがたいです。

私事ですが、色々と情報発信の試行錯誤をするため、勝手に1か月近く、ブログ執筆のお休みをいただいていました。

より良い情報発信の方法や方向性の模索話続けていきたいと思うので、引き続きよろしくお願いいたします。