GoogleDriveを悪用したRaccoonなどへの感染活動が日本に影響

ここ数日のうちにZscalerおよびTrendMicroが情報窃取マルウェアを用いた感染活動に関する記事を公開しました。

いずれの記事でも特徴的なのはGoogleDriveを悪用している点と、日本へ比較的大きな影響を与えている点です。

TrendMicroの記事では、Google Cloud Servicesという表現を用いている箇所も複数みられるので、可能性としては、GoogleDrive以外のサービスにもつながっている可能があります。

ただ、文中で、「GoogleDriveのURLに接続して、C&Cサーバを復号化。形式はhxxp://{IP}/gate/log.php」と述べているので、現時点ではGoogleDriveに限ると判断して記載します。

両社の記事からわかる攻撃の傾向について、本記事にまとめます。

目次

GoogleDriveの悪用とは

GoogleDriveの悪用といってもピンとこない方もいるかと思うので、早速ですが、その悪用方法について確認したいと思います。

まず、GoogleDriveですが、2017年の3月時点で、すでに1日当たり8億人のアクティブユーザがいると、述べていたとのことです。

その影響力と言ったら。。。

本ブログを見ている人であれば、なんとなく、マルウェア感染の流れも「またこれか・・・」みたいな感じに思われるかもしれませんが、ご了承ください。

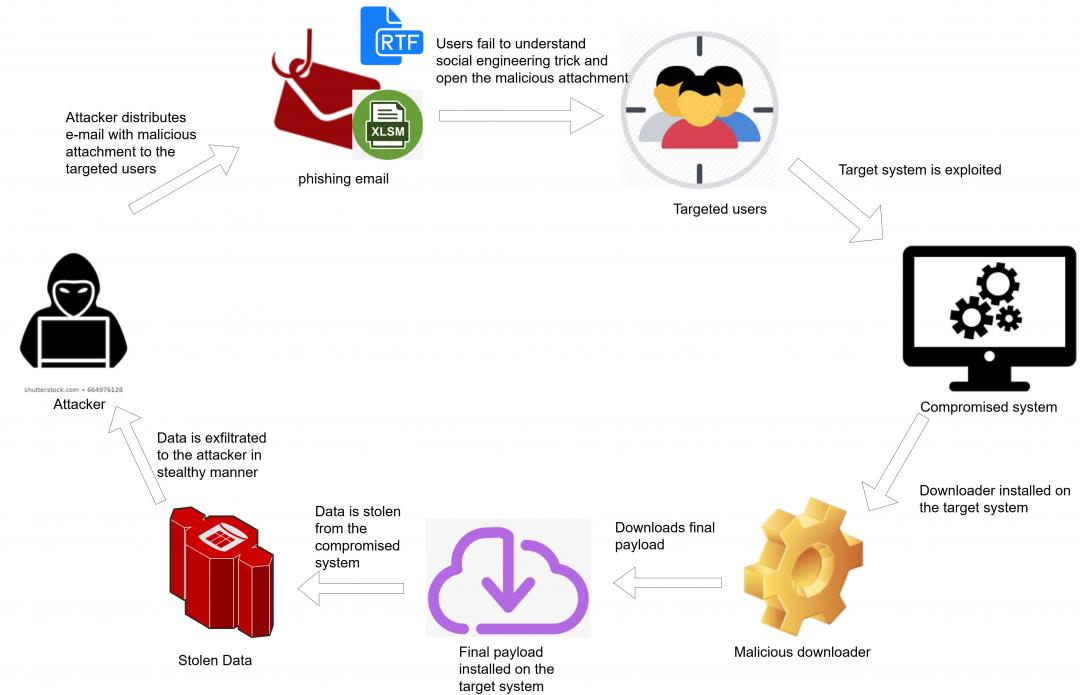

攻撃の最初の段階では、まず、ダウンローダと呼ばれるマルウェアがメールやマルウェアサイト経由でダウンロードされます。

そして、そのダウンローダに含まれたコード実行により、被害をもたらす本体であるペイロードが取得されます。

そして、このペイロードの取得先として指定されるのが、GoogleDriveになるわけです。

これにより、例えば、FWなどのネットワーク機器からは、ダウンローダに感染した端末から、GoogleDriveにアクセスしに行ったようにしか見えず、攻撃が検知しにくくなるということが起きます。

以下の図は、Zscalerが公開している感染の流れになりますので、ぜひご参考まで。

観測されているサンプル

TrendMicroの記事の中では、Raccoonというスティーラーへの言及に限っていますが、Zscalerは以下のマルウェアがダウンローダにより取得されるとされています。

- NetwiredRC

- AgentTesla

- RemcosRAT

- Predatorlogger

- Nanocore

- Vidar

- Azorult

- Avemaria

- Kpot

- Avecaesar

- Racoon

- Lokibot

Azorultについては別の記事で紹介しましたが、他のマルウェアも用途こそ近いものがありますが、多種多様ですね。

各ベンダによる観測結果

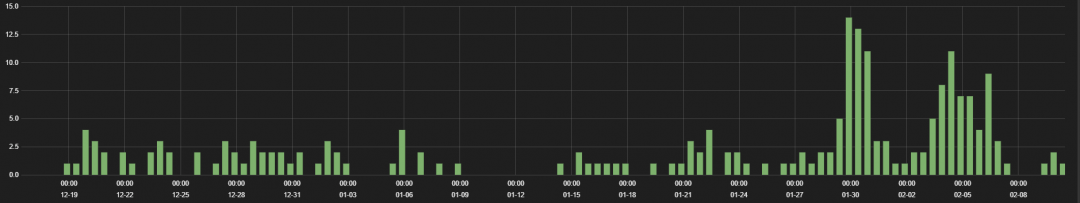

まず、下の図は、Zscalerが提供するクラウド型セキュリティサービスにて観測されたサンプルの推移です。 12月からの観測結果が示されていますが、1月の下旬ごろから2月の上旬にかけて、その数が増加していることが確認できます。

一方でこちらは、TrendMicroが公開している、Raccoonの観測サンプル数の推移です。

このRaccoonサンプルが必ずしもGoogleDriveを悪用したものとは限りませんが、Zscalerの観測同様、2020年の年明け以降で多く観測されていることがわかります。

そういえばこの数字を見て、日本だと1Qというと、年度なので4~6月を示しますが、米国だと1Qは年なので1~3月になるようですね。

普段あまり意識していなかった。。。

自身のグローバルセンスが問われますね。

影響を受けている国と地域

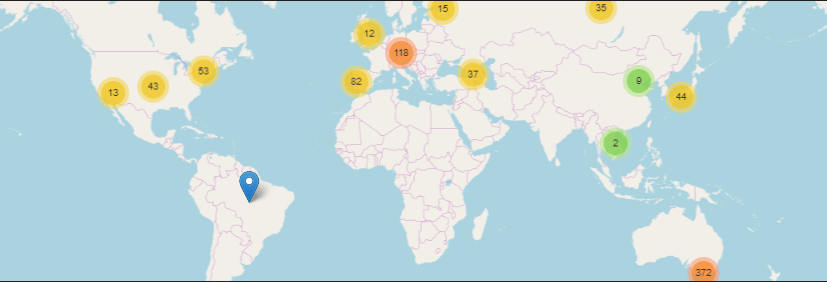

それでは、この感染活動がどの地域に影響を及ぼしているか確認します。

まず、TrendMicroのRaccoon影響地域一覧。

そして、ZscalerのGoogleDriveを悪用したマルウェア感染活動のスパム観測地域の図です。

百聞は一見に如かず。というところで、日本に広く影響を及ぼしていることが確認できますね。

スパムメールのサンプルについて

TrendMicroよりRaccoonのダウンローダを添付したスパムメールが確認されています。

内容見ると、「あなたの端末をハッキングした。Webカメラで記録した、あなたの私生活を暴露するぞ。だからお金払って。」みたいな感じです。

ほぼほぼ、セクストーションですね。

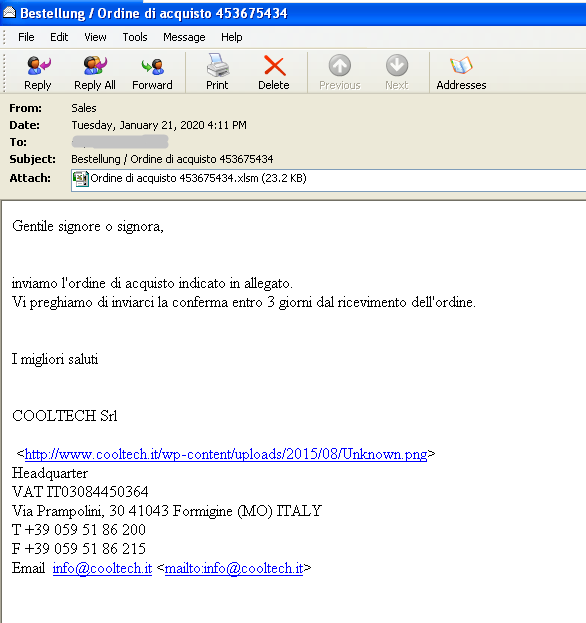

一方、こちらはZscalerが公開しているスパムメールです。

イタリア語で注文書とあるので、こちらは日本でいうところの「請求書メール」に近い形でしょうか。

本メールに添付のファイルはマクロ付きのExcelファイルですが、RTF形式のファイルの場合もあり、Microsoft Officeの脆弱性CVE-2017-8570の悪用が確認できるとのことです。

詳細は、Zscalerの記事(Multistage downloader leveraging Google Drive)をご参照ください。

まとめ

今回の記事は、いずれも海外のセキュリティベンダの観測結果に基づくもので、実際に日本でどれほど感染活動が進んでいるかはわかりません。

ただ、日々情報収集していると、近しいメールが着弾していることは確認できるかと思います。

個人的には、以下の情報が現状のスパムなどの状況を確認するのに役立つと考えています。

これらの情報を日々確認しつつ、マルウェア感染防止の一助としていただければと思います。