COVID-19をテーマに政府や医療機関を狙ったサイバー攻撃の観測について

PaloAlto社の脅威インテリジェンスチームUnit42の提供するブログにて、新型コロナウィルスCOVID-19をテーマにしたサイバー攻撃に関する観測内容が公開されました。

同記事では、ランサムウェア攻撃と情報窃取マルウェアAgentTeslaの攻撃について、紹介されています。

以前より、新型コロナウィルス関連のサイバー攻撃については記事にしてきましたが、実際の被害状況や注意喚起が目立つようになってきたことも踏まえ、まとめてみます。

以前に公開した記事としては以下の3点になりますので、ご参考まで。

目次

公的機関による注意喚起とその背景

昨今の新型コロナウィルスの情勢を鑑みてか、BleepingComputerの独自調査などから、フィッシングとは違いますが、ランサムウェアの配布グループは病院などを狙わないとみられていました。

ただ、Interpolの注意喚起にもあるように、世界中の病院や医療機関がランサムウェア攻撃のターゲットになっていることが確認されています。

また、FBIからもBEC(ビジネスメール詐欺)の観測を踏まえ、政府機関および医療機関に対して、注意喚起が発行されています。

日本でも、「人命第一で自粛を」という意見と「経済活動を止めたら生きていけない」といった意見を多々目にします。

肩を持つつもりはないですが、金銭を目的としたハッカーにとっても、生きていくための必要な行動だと正当化されているのかもしれません。

ランサムウェアEDA2の亜種を用いた攻撃

今回、PaloAlto社は、カナダ政府の医療機関および医療研究を行う大学にて観測されたランサムウェアの攻撃が、EDA2と呼ばれるオープンソースのランサムウェアの亜種であることを確認しました。

当該ランサムウェアは以下のGithubレポジトリにて公開されているのですが、Metasploitなどのペネトレーションテストツール同様、「勉強用途での使用に限る」と注意書きがなされています。

malware-1/Eda2 at master · m0n0ph1/malware-1 · GitHub

攻撃を防ぐために攻撃手法やツールを知ることは大切だと思う一方で、便利になればなるほど悪用も容易になってしまうジレンマですかね。

だからこそ、ホワイトハッカーと呼ばれる人がしっかり食べていけるよう雇用を守ることが、かえって攻撃の抑止になったりしないですかね。

では本題に戻ります。

まず、観測されたキャンペーンでは、3月の下旬「noreply@who[.]int」という、WHOを偽装したメールアドレスから、先述の通り、カナダの医療機関および医療研究を行う大学に向けて、悪意のあるRTFを含む文書ファイルが添付されて送られました。

- メールの件名

- Coronavirus disease COVID19

- 添付ファイル名

- 20200323-sitrep-63-covid-19.doc

当該ファイルはMicrosoft Officeの脆弱性CVE-2012-0158を悪用しており、実行後ランサムウェア本体を以下のパスに配置します。

C:\Users\<victim username>\AppData\Local\svchost.exe

ファイルは、隠しファイル属性をセットされており、Adobe Acrobatを装ったアイコンを呈しているとのことです。

ランサムウェアの実行後HTTP通信が発生し、RANSOM20.jpgを取得します。 当該イメージファイルは取得後、感染端末の壁紙に設定されます。

感染後の挙動として、ユーザやホスト名に基づいて作成された鍵の交換をC2サーバと行ったのち、端末でのファイル暗号化を始めます。 対象となるファイルの拡張子は以下で、暗号化されると、拡張子が「.locked20」に変更されます。

“.abw”, “.aww”, “.chm”, “.dbx”, “.djvu”, “.doc”, “.docm”, “.docx”, “.dot”, “.dotm”, “.dotx”, “.epub”, “.gp4”, “.ind”, “.indd”, “.key”, “.keynote”, “.mht”, “.mpp”, “.odf”, “.ods”, “.odt”, “.ott”, “.oxps”, “.pages”, “.pdf”, “.pmd”, “.pot”, “.potx”, “.pps”, “.ppsx”, “.ppt”, “.pptm”, “.pptx”, “.prn”, “.prproj”, “.ps”, “.pub”, “.pwi”, “.rtf”, “.sdd”, “.sdw”, “.shs”, “.snp”, “.sxw”, “.tpl”, “.vsd”, “.wpd”, “.wps”, “.wri”, “.xps”, “.bak”, “.bbb”, “.bkf”, “.bkp”, “.dbk”, “.gho”, “.iso”, “.json”, “.mdbackup”, “.nba”, “.nbf”, “.nco”, “.nrg”, “.old”, “.rar”, “.sbf”, “.sbu”, “.spb”, “.spba”, “.tib”, “.wbcat”, “.zip”, “7z”, “.dll”, “.dbf”

特徴的なのが、このランサムウェアが暗号化するのは、デスクトップ配下のファイルおよびフォルダに限定している点です。

なんでだろう。。。

AgentTeslaを用いた攻撃

一方、もう一つの攻撃として、情報窃取マルウェアAgentTeslaを用いた攻撃についても観測内容が紹介されています。

PaloAltoの観測によると、ターゲットとなったのは以下の国の組織です。

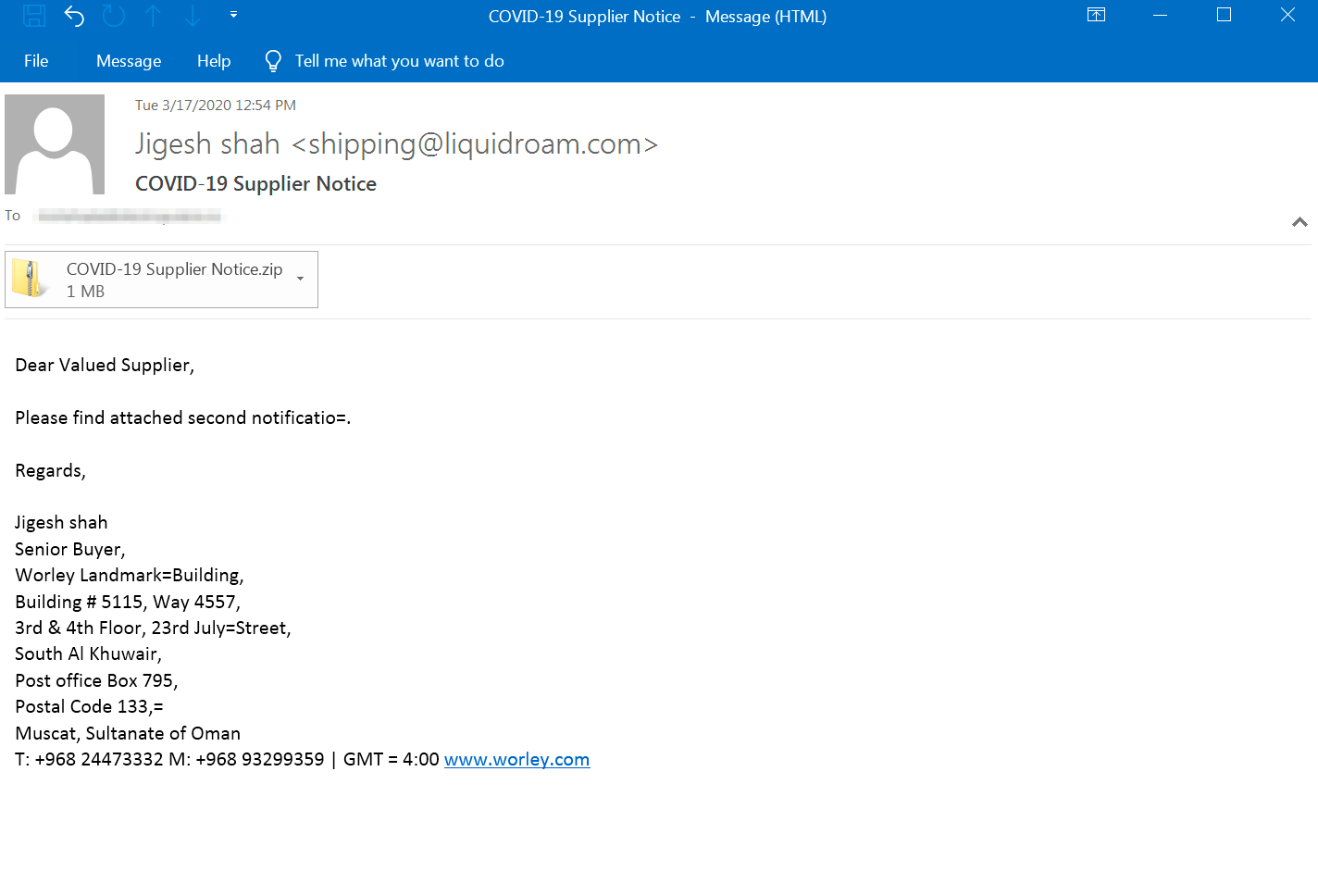

以下の画像は攻撃を試みた際の、メールの例です。

メールの添付ファイルを解凍すると、AgentTeslaであることが確認できるとのことです。

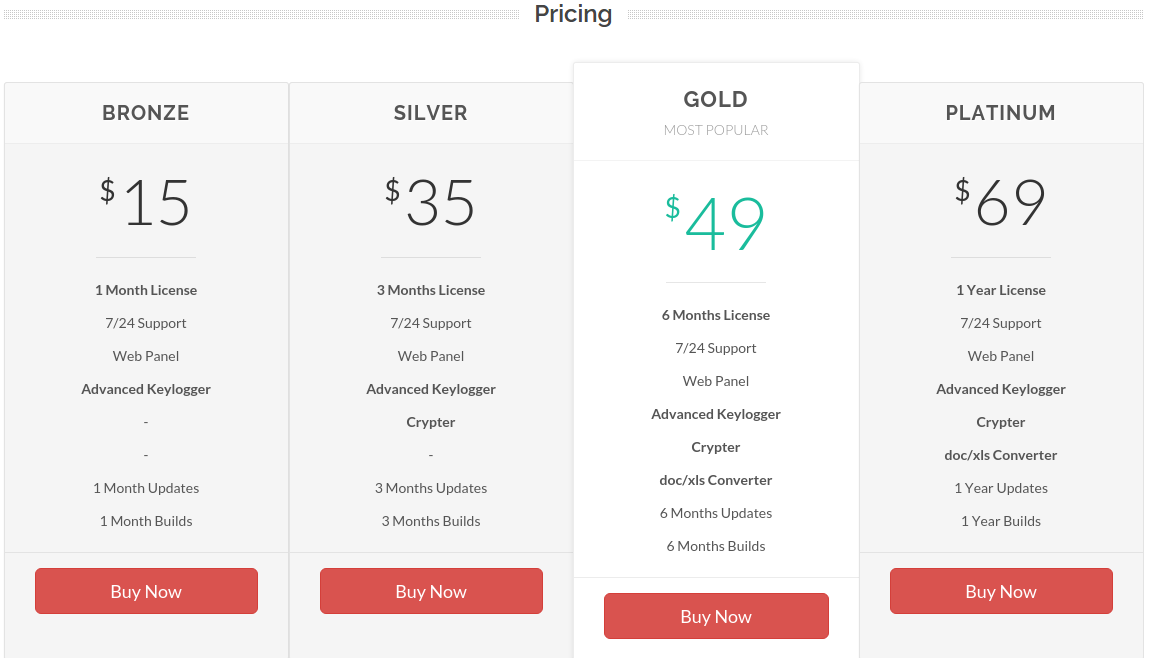

AgentTeslaは、ハッキングツールの売買を行うようなフォーラム上で取引されている情報窃取マルウェアで、米国のセキュリティリサーチャKrebs氏の記事によると、以下の値段設定にて、やり取りされていることが確認できます。

詳細については、以下の記事を参照していただくと勉強になるかと思います。

Who Is Agent Tesla? — Krebs on Security

攻撃者の用いているインフラ情報を確認すると、以下のドメインはいずれも、正規のドメインであると推測され、おそらく侵害されているのではないかと推測できます。

まとめ

通常の倫理観で考えると、現状医療機関を対象とした攻撃を行うことは、非常に冷酷な行為であるように思えます。

ただ、先述の通り攻撃者にも守るべき生活があると考えた場合、攻撃者なりの正当性もあったりするんだと思います。

もちろん、脅迫にしても窃盗にしても立派な犯罪であるのは明確ですが、正義感をもってその正当性を議論するのは不毛だなーと個人的に思っています。

もちろん、昨今の、自粛云々や休業補償などの話に対して、テレビやネットで感情的な意見交換をしているのに対しても。。。