日本も標的!北朝鮮の攻撃グループ(LazarusおよびBeagleBoyz)による最近の活動

フィンランドに本社を構えるセキュリティベンダーF-Secureの調査レポート、および米国のCISAとFBIと財務省が出した共同注意喚起にて、北朝鮮のサイバー犯罪グループLazarusおよびBeagleBoyzによる攻撃活動が立て続けに明らかになりました。

https://labs.f-secure.com/assets/BlogFiles/f-secureLABS-tlp-white-lazarus-threat-intel-report.pdf

後述しますが、このBeagleBoyzというハッキンググループも、活動の共通点などからLazarusの派生組織だと考えられています。

Lazarusの記事は、先月もKasperskyの情報をもとにリリースしていますので、併せてご確認いただけると幸いです。

目次

暗号資産交換業者を狙った攻撃

F-secureの調査によると、攻撃の起点は、LinkedInの個人アカウント経由で送られるフィッシングドキュメントだとのことです。

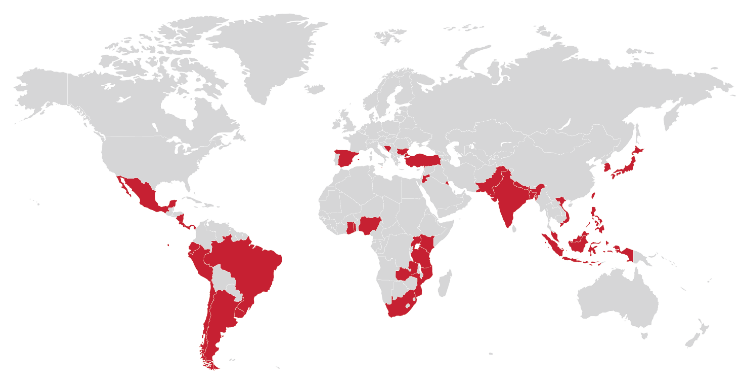

当該ドキュメントは、「受信者のスキルに合った、暗号資産交換事業者への求人」を装って送られており、少なくとも以下の国々が被害にあったとみられています。

米国、中国、英国、カナダ、ドイツ、ロシア、韓国、アルゼンチン、シンガポール、日本など

引用元:https://labs.f-secure.com/assets/BlogFiles/f-secureLABS-tlp-white-lazarus-threat-intel-report.pdf

今回の攻撃に用いられた手法は、昨年7月に、JPCERT/CCが公開した分析記事でも紹介されており、分析した検体の類似検体の多くのデコイ文書に、仮想通貨に関する内容が記載されており、「仮想通貨に関連する組織へ送信された」と言及していました。

F-Secureは、GDPRで保護されたと称する文書ファイルを確認しており、保護を解くためにマクロを有効にするよう促し、不正なリンクへとつながる短縮リンクへの接続、そして、C2サーバへのリダイレクトを試みていると述べています。

当該文書ファイルのサンプルは以下です。

引用元:https://labs.f-secure.com/assets/BlogFiles/f-secureLABS-tlp-white-lazarus-threat-intel-report.pdf

また、攻撃の流れについて、以下の図にて示しています。

引用元:https://labs.f-secure.com/assets/BlogFiles/f-secureLABS-tlp-white-lazarus-threat-intel-report.pdf

F-Secureの分析結果によると、最終的に取得される検体(資料ではMAIN IMPLANTSで紹介されている検体)を被害端末に感染させることで、攻撃者は被害端末から情報を盗み出していると考えられます。

世界中の銀行を標的にした攻撃

先述の通り、米国のCISA、財務省、FBIにより、注意喚起が発行された、世界中の銀行への標的型攻撃ですが、FASTCash 2.0と名付けられています。

関連するマルウェアの分析レポートも別途公開されているので、検体の挙動等は以下をご参照ください。

- ECCENTRICBANDWAGON

- VIVACIOUSGIFT

- FASTCASH for Windows

今回の活動は、RATを介して、銀行を強盗することに特化したハッキングチームによって行われており、米国政府はこのチームをBeagleBoyzと呼んでいます。

なお、BeagleBoyzは攻撃の手法や他の北朝鮮系ハッキンググループとの関連から、Lazarusの派生組織だと考えられています。

米国政府がFASTCash 2.0と名付けるこの活動については、2018年にアフリカやチリに対して行われたFASTCash事件の再来だと考えられます。

そのため、以前のFASTCashと合わせて、これまでに標的となった国々として以下の図の通り示しています。

図からもわかる通り、日本もその一部に含まれています。

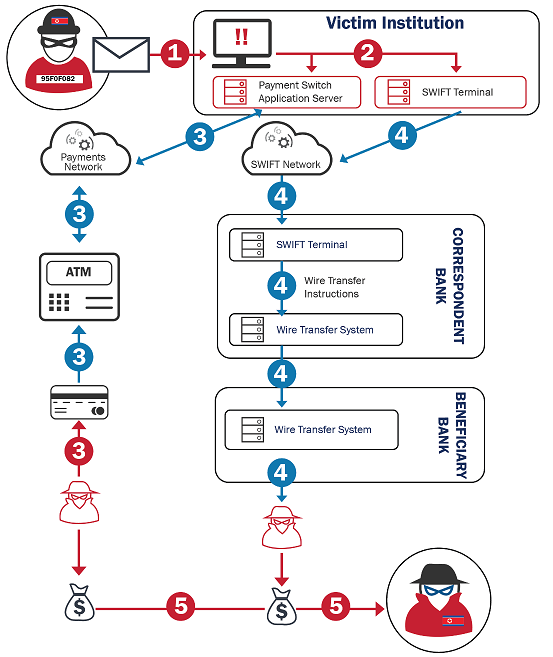

また、攻撃の流れとして、以下のような図を公開しています。

まず、スピアフィッシングなどを起点に標的の金融機関への侵入を試み、金融機関の企業ネットワークに侵入。

その後、様々な手法を悪用し、組織内への横展開や権限奪取、永続的な潜入や検知回避を行います。

そして、注目すべきなのが、CISAの注意喚起中に、「従来の金融機関への強盗に加え、暗号通貨取引所を標的とした攻撃」と述べている点です。

おそらくですが、先述のF-Secureの記事とも関連があるのではないかと推測できます。

まとめ

今回は、LazarusおよびBeagleBoyzによる攻撃活動について、まとめてみました。

北朝鮮のサイバー攻撃に関して、最近、気になるトピックが多いですね。

朝鮮系ということで、北朝鮮だと断言はできないものの、DarkHotelに関しても気になる動きがみられますし。

サイバー攻撃については、よく攻撃者優位なんてことが言われますが、まさにそのあたりを表しているような活動な気がしますね。

特に地理的に近い国なわけですし、引き続き、目が離せないなーというのが個人の感想です。