新型コロナウィルスに関連で用いられるマルウェアParallaxについて

新型コロナウィルスに関連したサイバー攻撃が次々と観測され始めています。

以前Emotetについても触れましたが、

今回は新たにハッカーフォーラムで流通しつつあるマルウェアParallaxについてご紹介します。

目次

Parallaxの発見

マルウェアParallaxは、セキュリティリサーチャーのMalwareHunterTeamによって、12月中旬ごろより言及されていました。

Some signed & low detected malware sample, seen with name "ScreenErrorTransactWorld335-212.pif": a984da90a5ad37b1ce550f33ff607095db19355c04025e38b3ee45ac8f693eb5

— MalwareHunterTeam (@malwrhunterteam) 2019年12月13日

C2: parospp.duckdns[.]org:9090@VK_Intel @James_inthe_box

cc @Spam404Online pic.twitter.com/JXCgHzNV2Z

このときのアンチウイルスエンジンの検知数は少ないですが、今見て見ると半分は越えていますね。

ハッカーフォーラム上での売買

RAT(Remote Access Tool)として知られるParallaxは12月初旬からハッカーフォーラムで販売されています。

そして、開発者チーム自身がフォーラム上で宣伝を行い、Parallaxのサポートも提供しています。

開発者はフォーラム上で、

- 自身のツールが専門家によって作成されているため高性能であること

- そのため、素人にも使いやすいこと

- 99%の信頼性と安定した動作が保障できること

などを長所として挙げています。

そして、この製品を 月額65ドル または、3ヶ月175ドルで購入できる という手軽さもアピールしています。

Parallaxが提供する機能

- 認証情報の窃取

- 端末へのリモートアクセス

- ファイルのアップロードとダウンロード

- 感染端末での任意コード実行

- 通信の暗号化

そして、Parallaxは Windows XPからWindows 10 のすべての端末での動作を保障しているとのことです。

ちなみに、ParallaxのGUIはこんな感じです。

スパム経由でのParallax配布

Parallaxを購入した攻撃者は、Eメールの添付ファイル経由でParallaxに感染させるよう、試みます。

新型コロナウィルス関連を偽装

CiscoのセキュリティリサーチチームTalosによると、「new infected CORONAVIRUS sky 03.02.2020.pif」という名のマルウェアが発見されたとのことです。

本ファイルは、単体として見つかったとのことで、紐づくダウンローダなどは明らかではないとのことですが、Eメールに添付された圧縮ファイル経由で配信された可能性があるとのことです。

ちなみに、本ファイルは冒頭で紹介したものと同一だと思われます。

https://twitter.com/malwrhunterteam/status/1205587228539396096

たぶんオープンソースによる調査ってTwitterのことなのかな。

見積書への偽装

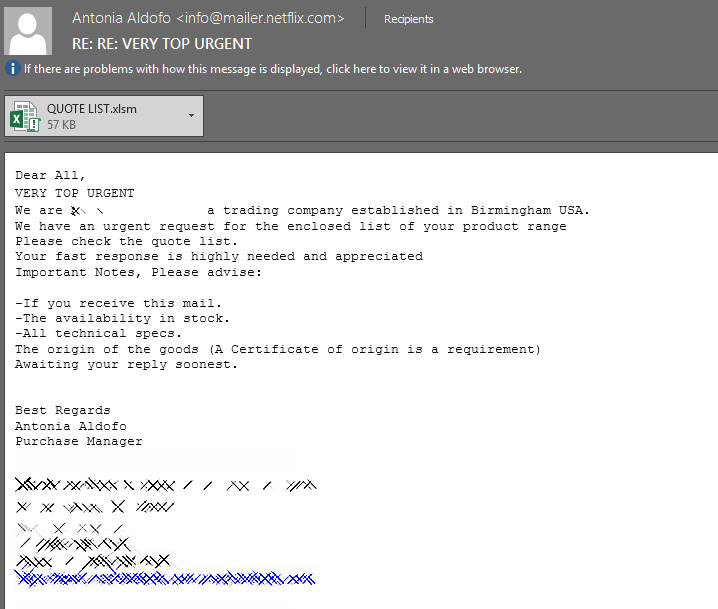

こちらのEメールを確認してみてください。

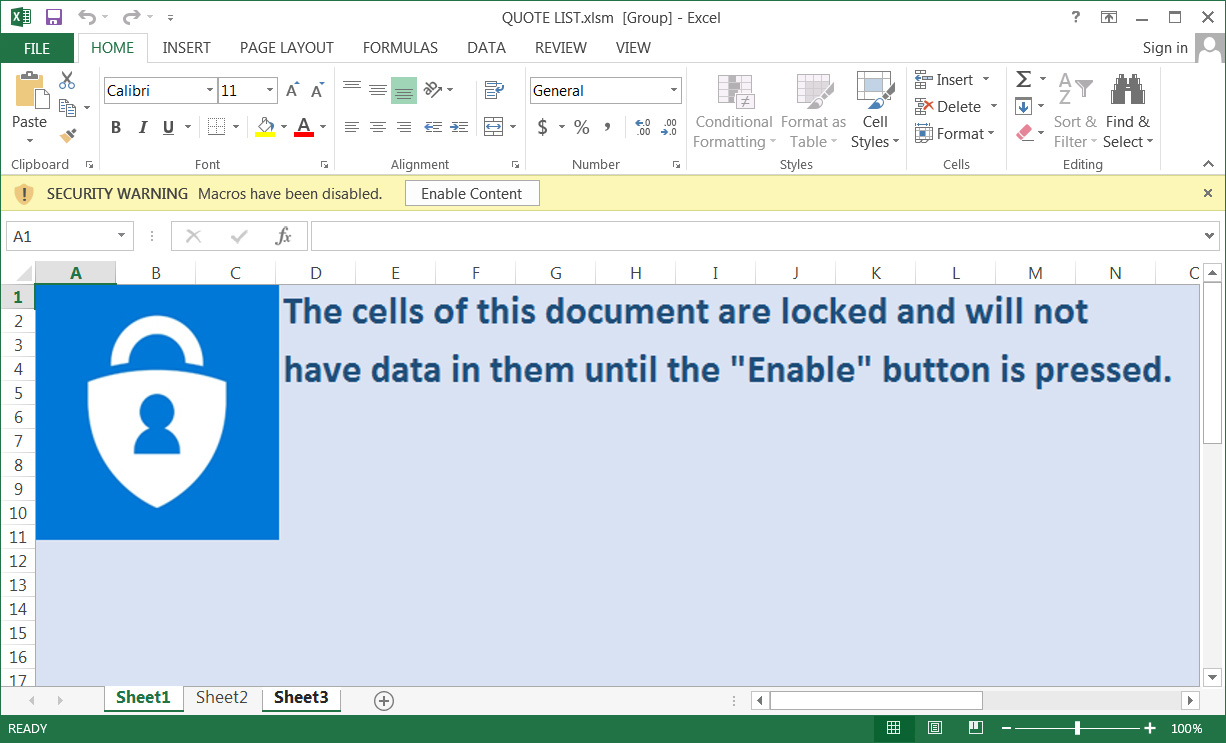

添付に登場している、見積書(QUOTE LIST.xlsm)をクリックさせることで感染を試みます。

本文では、米国の貿易業者だと名乗っています。

添付ファイルはMicrosoft Officeの脆弱性CVE-2017-11882を利用しており、コンテンツが有効になっている場合、マクロが実行されParallaxが端末にインストールされます。

このCVE-2017-11882はマルウェア感染のトリガーとして悪用されることの多い脆弱性です。

中華系の標的型攻撃グループBlackTechも、本脆弱性を使った攻撃を行っていました。

https://www.freebuf.com/column/159865.html

勘のいい方はお気づきかと思いますが、このBlackTechは某電機企業を狙っていたことでも知られていますね。

画像共有サイトImgurの画像を用いたステガノグラフィによるもの

以下、2名のセキュリティリサーチャーが示すように、画像共有サービスImgurを利用したローダも発見されています。

#parallax #rat #IOChttps://t.co/xHKTFXLT5i

— James (@James_inthe_box) 2020年2月11日

hash 345d8b4c0479d97440926471c2a8bed43162a3d75be12422c1c410f5ec90acd9 pretty much everywhere.

h/t @malwrhunterteam pic.twitter.com/IqEKWKnQEr

2020-02-13:🔥🆕Possible #Parallax #RAT | #Signed

— Vitali Kremez (@VK_Intel) 2020年2月13日

🇷🇺 'RTI, OOO' #Sectigo

Image⏩"Big Brother Is Watching You"🇺🇸|📉Low Detection

1⃣Sophisticated Loader via Imgur Img Pixel

2⃣API Hash Resolver

h/t @malwrhunterteam MD5:66db24f5fb3f8fca3f33fb26ffc67adf

Ref⤵️https://t.co/f50Tpa0wnW pic.twitter.com/S4MGGGCXZa

このローダは一見画像ファイルですが、Parallaxが埋め込まれており、抽出されたのち、端末上で動作します。

Parallaxが紐づく攻撃インフラ

Parallaxのサンプルの多くでは、C2通信先として無料の動的DNSサーバーDuck DNSが利用されていることが確認されています。

まとめ

今回、新型コロナウィルスに関連した攻撃に用いられるツールとして、Parallaxを紹介しましたが、冒頭で紹介した通り、使いやすいRATマルウェアが手ごろな価格で入手できるという現状にポイントがあるように思います。

現在はEmotetを用いた攻撃が広く流行していますが、今後、新たに手軽な手段として、Parallaxを用いた攻撃も確認されるかもしれません。