Wi-Fi経由でEmotetに感染させる攻撃手法について

昨年8月ごろからの活動再開以降、Emotetを利用したサイバー攻撃が多数確認されています。

以下はその当時作成した記事になります。

つい昨日、セキュリティベンダーのCheckPointが公開したマルウェアレポートでも、2020年1月に最も影響を及ぼしたマルウェアとしてランク付けされています。

先日別途作成した記事の通り、最近では新型コロナウィルスと関連付けた検体も確認されています。

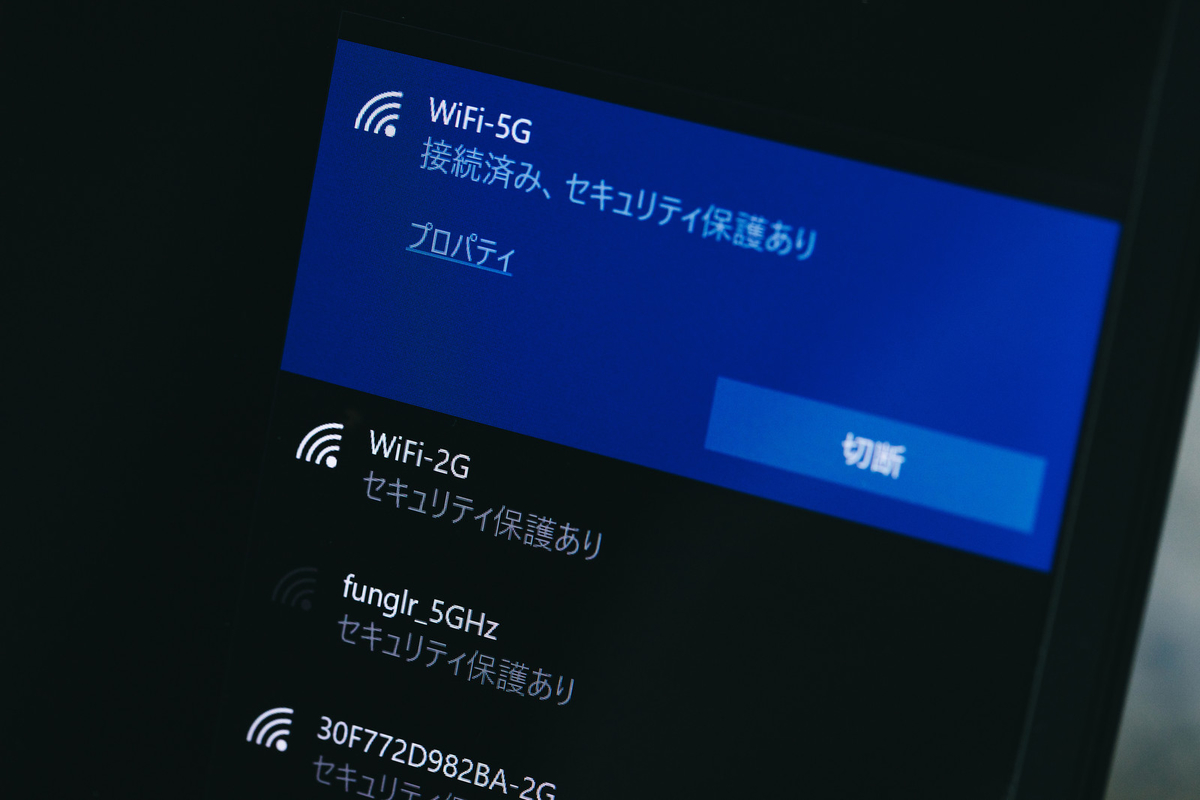

そんな、Emotetですが、主要なメール経由ではなく、Wi-fi経由で感染拡大が行えるような機能が確認されたので、 記事にまとめてみます。

本内容は、2014年に設立された米国のベンチャー企業BinaryDefenseの調査結果に基づきます。

Emotet Evolves With new Wi-Fi Spreader - Binary Defense

目次

Wi-fi経由での感染拡大イメージ

百聞は一見に如かず、ということでBinaryDefense作成のイメージを載せます。

Emotetとの結び付き

Emotetの仕組みにおいて、messageタイプを使用するのですが、その中で、

- ID

- executeFlag

- blob

の3つを指定します。

このうち、executeFlagは3種類確認されています。

- ペイロード用のフラグで、スタンドアロンでの実行時に指定します。C:\ ProgramDataにダウンロードされ実行されます。

- Frag1と似ていますが、ユーザのトークンを複製する点が異なります。

- バイナリをメモリにロードする場合に指定します。読み込まれるモジュールはDLLであることが多いです。

このうち、今回の主題であるWi-fi拡散用モジュールはID:5079、executeFlag:1を指定されることでダウンロードおよび実行されます。

結果、自己解凍型のRARファイルとして、service.exeとworm.exeの2つのファイルが含まれた状態でダウンロードされます。

このうち、worm.exeは自己解凍型RARファイルのsetupファイルとして指定されるため、RARファイルの解凍後、自動的に実行されます。

以下、RARファイル内の情報の抽出結果になります。

検体の発見

実は、当該ファイルworm.exeはマルウェア情報検索エンジンのVirusTotal上に2018年5月4日にアップロードされており、ファイル自体のタイムスタンプは2018年4月16日になっていました。

このファイルにはEmotetが使用するC2サーバのIPアドレスがハードコードされているとのことです。

BinaryDefenseの見解では、2019年8月ごろからのEmotet活動再開から2020年1月の発見までに時間がかかってしまった理由として、このWi-fi経由の拡散用モジュールが落ちてくる頻度が少ないことが原因ではないかと述べています。

検体の動作

先ほどのworm.exeの起動後、service.exeをコピーしたのち、wlanAPI.dllを読み込んで、Wi-fiネットワークの情報収集を行い始めます。

その結果として、アクセス可能なネットワークに拡散します。

このwlanAPI.dllは通常のWi-fi接続においても利用されるものなので、探索行為自体のみでは悪意のあるものだとは判断されません。

その後、WlanEnumInterfacesが呼び出され、ローカルの端末からの接続範囲内で、現在有効になっているすべてのWi-Fiデバイスの情報を取得します。

この動作により、デバイスのGUIDや概要など、Wi-Fiに関連する情報が取得できます。

ちなみに、Windows XPにおいては、一連の動作の過程で無効なパラメータを含むため、動作しないとのことです。

その後、SSIDや認証方式(WPA、WPA2、WEPなど)、暗号化方式(CCMPやTKIPなど)の情報をbuffer領域に保存します。

拡散後のブルートフォース攻撃

ネットワーク情報の取得後は、ブルートフォースでWi-fiへの接続を試みます。

接続が成功すると、14秒間スリープしてから、EmotetのC2サーバへ、Wi-fiへの接続情報を送信します。

その後、接続したWi-fiに紐づくすべてのユーザへの侵入を試み、今度は、ユーザの認証情報をブルートフォースで取得しようとします。

そして、service.exeを実行することで、攻撃者が用意するC2サーバとの通信が始まり、最終的にEmotetがダウンロードされます。

ちなみに、C2通信はport:443を介して行われるとのことですが、実際にはHTTPで通信されることが確認されています。

詳細については、BinaryDefenseに記載がありますが、大まかにはこのような流れです。

まとめ

今回Emotetの拡散手法として、Wi-fiネットワークを利用するモジュールが発見されたことを書いてみました。

ただ、記事にもある通り、ブルートフォースの成功なしに、侵入は不可能なので、Wi-fiルータへのパスワード設定を適切に行うことが、まずは重要になってきます。

2019年の末にJPCERT/CCからもWi-fiを安全に使うためにといった文面が公開されています。

こういった情報を参考にしつつ、今一度確認することがまずは重要になってくるかと思います。

[余談]スマホを落としただけなのに

そういえば来週から公開されるこの映画もフリーWi-fiへの接続がきっかけで。。。 みたいな話みたいですね。

関連して、こんな番組もやるみたいです。(今日ですね(笑))

https://www.tbs.co.jp/tv/20200216_5703.htmlwww.tbs.co.jp

確か前作では監修でLACが入っていて、行き過ぎた設定にならないように配慮されていたようです。

見に行ってみようかな。

まずは、パラサイトが見たいところですが(笑)