国家が支援するハッキンググループによる標的型攻撃の動向(COVID-19関連)

先日の記事にてCOVID-19をテーマにしたサイバー攻撃を取り上げましたが、これらの攻撃の裏で、国家の後ろ盾があると考えられるハッキンググループによる標的型攻撃に関する観測結果が公開され始めています。

一つは、Googleの脅威分析グループ(TAG)による調査結果です。

もう一つは、FireEyeの調査結果です。

これらの攻撃観測に関しては、政府や企業における特に機密性の高い情報が狙われることも多いためか、多くの情報が開示されることは少ないです。

そのため、限られた情報にはなりますが、ベンダが公表している内容をベースに現状をまとめてみます。

目次

Google脅威分析グループの調査

google TAGによると、政府が後ろ盾となっている攻撃グループの活動を観測しており、それらがCOVID-19をテーマとして、フィッシングやマルウェア感染を試みていることが確認されています。

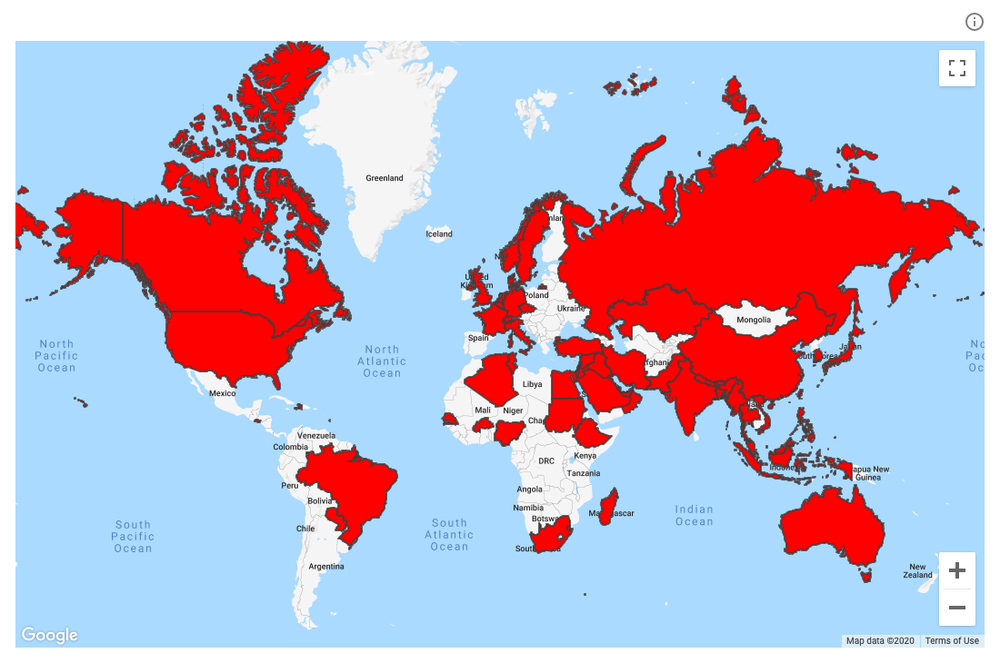

以下に示す通り、12か国以上の国が標的となっているとのことです。

一例として、米国政府に所属する個人のアカウントを狙ったフィッシング攻撃が挙げられており、COVID-19の対応として、米国のファストフードフランチャイズが無料で食事やクーポンを提供する内容やオンライン注文やデリバリーサービスを装った内容が確認されています。

これらのメールに記載されたURLをクリックすると、フィッシングページへと誘導されGoogleアカウントの認証情報を取得しようと試みます。

ただし、これらのフィッシングサイトでgoogleが確認したものについては、すでにセーフブラウジングにて対応が行われており、以下のような警告画面が出力されることも多いようです。

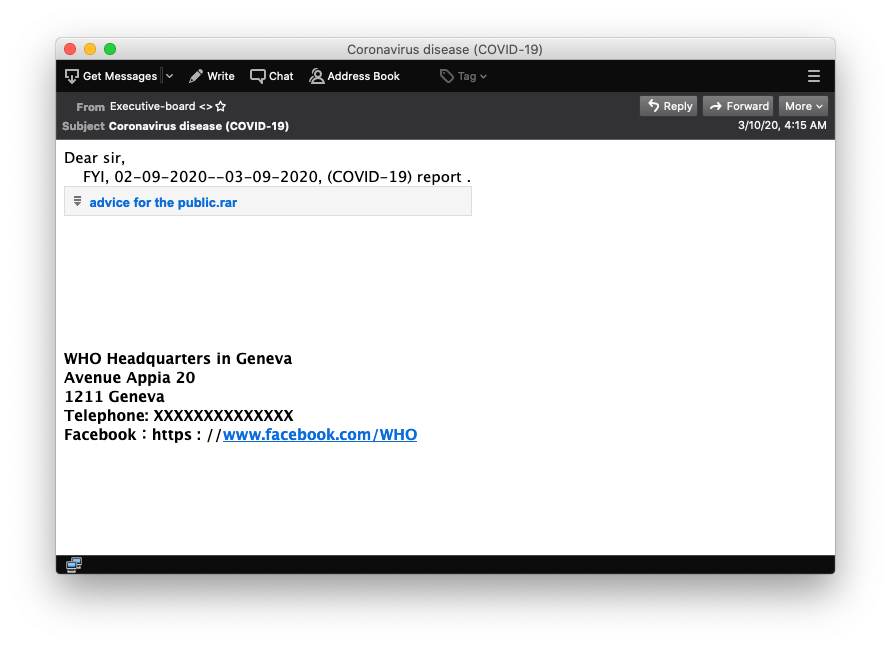

また、以下のようにWHOを装うメールの利用も確認されています。

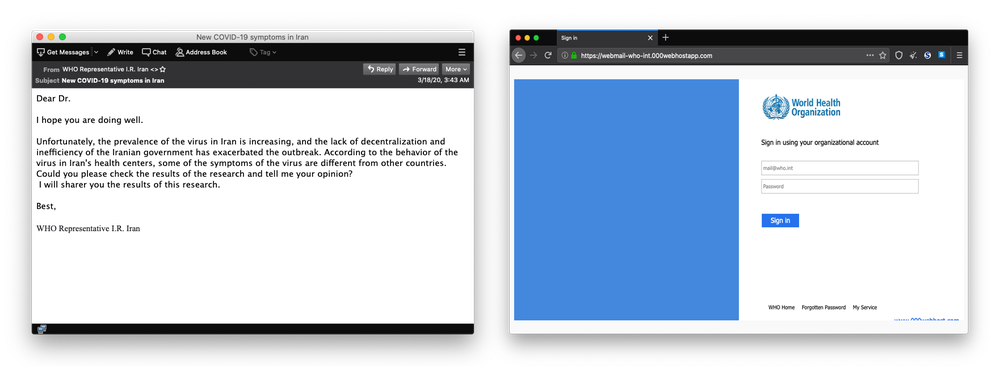

そして、WHOを装う攻撃として南アメリカの攻撃グループであるPackratの活動の活動や、逆にWHOを狙った攻撃として、イランの攻撃グループCharming Kittenの活動も確認されているとのことです。

- Charming Kittenによるメール(左図)

- Packratが利用するフィッシングサイト(右図)

FireEyeの調査(APT32について)

APT32については、断定こそできないものの、ベトナム政府との結びつきがかねてより指摘されています。

そんな中、FireEyeの脅威分析チームMandiantの調査の中で、APT32による「武漢の行政機関」および中国の防災相「応急管理部」を対象としたフィッシングメールが確認されました。

応急管理部は2018年にできた省庁みたいですね。

http://www.lij.jp/news/research_memo/20190830_4.pdf

以下は、応急管理部に対して送られたメッセージで、タイトルは日本語で「オフィス機器の入札における第1四半期の結果報告」といったところでしょうか。

メールに埋め込まれたリンクのURLを参考にMandiantが調査した結果、武漢の行政機関への攻撃を試みた可能性がわかったとのことです。

以下が、確認されたURL一覧になります。

libjs.inquirerjs[.]com/script/<VICTIM>@wuhan.gov.cn.png libjs.inquirerjs[.]com/script/<VICTIM>@chinasafety.gov.cn.png m.topiccore[.]com/script/<VICTIM>@chinasafety.gov.cn.png m.topiccore[.]com/script/<VICTIM>@wuhan.gov.cn.png libjs.inquirerjs[.]com/script/<VICTIM>@126.com.png

また、別で発見されたとみられるマルウェアの挙動よりこのフィッシングメールとは別に、添付ファイルを用いた攻撃が行われた可能性も示唆しています。

このマルウェアの実行時には、COVID-19をテーマとしたRTF形式のデコイ(おとり)ファイルが展開され以下のようなNewYorkTimesの記事が表示されるとのことです

おそらく、これですね。

デコイファイルの記事に記載の時刻が16分前となっているところから見ると、攻撃者は、攻撃の直前にCOVID-19の記事を検索してすぐにスクリーンショットを撮ったようにも取れます。

そして、このデコイファイル表示の裏で、先述のURLに完成した端末の端末名とユーザ名を加えて通信を試みます。

この通信が成功すると、ペイロードがメモリ上に読み込まれるとのことです。

感染後のC2サーバとしてはvitlescaux[.]comが用いられるようです。

まとめ

COVID-19の話題が気づいたら多くなってきたので、タグを作りました。 よろしければ、ご活用ください。

ここから、まるでサイバーセキュリティ関係ない話をするのですが、悪しからず。。

武漢という言葉を新型コロナウィルスの話で耳にしたとき、どこかで聞いたことがあったな~と思ったのですが、武漢は三国志でいうところの赤壁の戦いがあった場所でしたね!

高校の時やたらはまって、授業中ずっと三国志を読んでいた記憶が。。。(笑)

自粛生活中のお供に、もしよろしければ。

あとは、武漢は、四面楚歌の語源となった楚の地でもあり、項羽と劉邦のエピソードとの関連も深いようです。

劉邦との争いに敗れた項羽が追い詰められた先で、敵に囲まれ、四面から楚の歌が聞こえたとか。

あと、個人的には、楚と言えば、こちら。

ちょうど合従軍編が始まり、めちゃくちゃおもしろいです!

ぜひ、今からでも見ることをお勧めします。