ロシアのサイバー犯罪グループCosmic LynxによるBEC活動の観測について

Eメールセキュリティにおいて強みをもつ、米国のセキュリティベンダーAgariより、ロシアのサイバー犯罪グループCosmic Lynxの活動に関するブログ記事が公開されました。

https://www.agari.com/email-security-blog/cosmic-lynx-russian-bec

本記事では、Agariの見解を踏まえつつ、Cosmic LynxおよびBECの近況についてご紹介します。

目次

BECに関する注意喚起と過去の大きな被害について

BEC(Business E-mail Compromise)とは、ビジネスメール詐欺の略で、国内でも近年大きな被害をもたらしています。

当ブログでも、COVID-19関連で、FBIの注意喚起を取り上げました。

また、公的な機関からの注意喚起として、IPAや警察庁、全銀協(全国銀行協会)からも、注意喚起が発行されており、継続して警戒が呼びかけられています。

IPAが公開している注意喚起では、BECのサンプルとして、以下が紹介されています。

そして、国内で確認された、大きな被害としては、2017年の末に明らかになった航空業界における被害事例が挙げられます。

この時の被害組織であるJALは約3億8000万円の詐欺被害に遭ったことが確認されています。

BEC脅威は拡大傾向

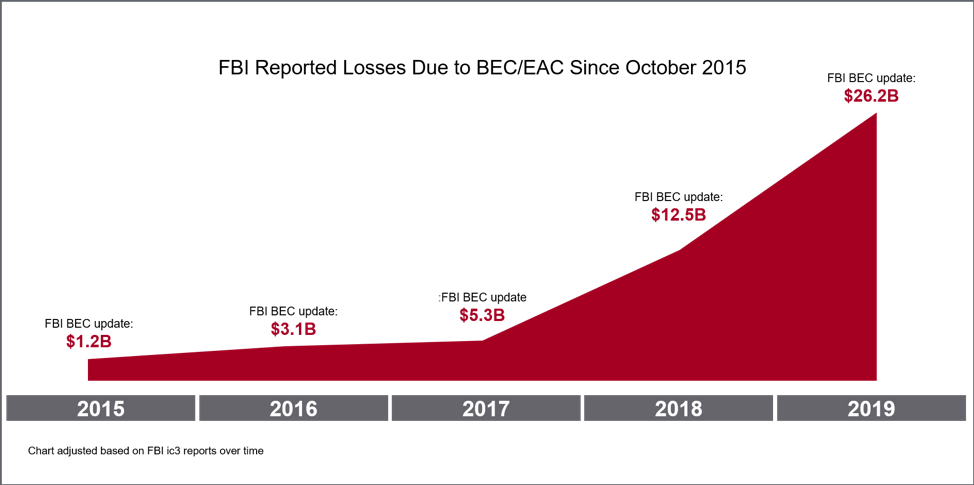

先述の通り、一組織の被害だけで億を超えるレベルの被害がおよぶBECですが、FBIのレポート(2019年版)にもある通り、年々増加傾向にあります。

https://pdf.ic3.gov/2019_IC3Report.pdf

図は、FBIのレポートを基にProofpointが作成。

また、サイバー犯罪全体における被害額という点でも、全体の損失の40%を占め、金銭面においては最も大きな脅威だといっても過言ではありません。

Agariも記事中で、

「高度なマルウェアベースの攻撃よりも投資収益率が高いため、サイバー犯罪がBECへの参入を強化することが予想できる」

と述べています。

Cosmic Lynxの活動

Agariの調査によると、Cosmic Lynxとの関連が予想されるBECキャンペーンが、2019年7月以降だけでも200以上確認されており、その被害は46か国にもおよぶとのことです。

そして、他のBECグループとは異なるCosmic Lynxの傾向として、大規模な多国籍企業をターゲットとしていて、その多くはFortune 500またはGlobal 2000の企業であることが確認されています。

ばっちり、日本も入っていますね。

また、標的となる従業員ベースで区分けすると、そのほとんどが、管理職および役員などの意思決定権を持つ従業員であることがわかります。

役職のない私のようなぺーぺーではまずお目にかかることはなさそうですね(笑)

Cosmic Lynxの手口

Cosmic Lynxは標的に送る最初のメールとして、以下のようなメールを送ります。

このメールでは、攻撃者が会社のCEOに成りすまして、企業買収完了のために必要な支払いを行うため、法律事務所と協力することを依頼する内容を記載しています。

攻撃者は、標的の企業が企業拡大の一環として、アジアの企業の買収を完了するための準備をしているという前提のもとこのメールを送ってきます。

その後、攻撃者は英国の法律事務所に所属する弁護士の正当なアカウントを乗っ取り、取引の継続を試みます。

そして最終段階として、攻撃者が用意した偽のアカウントに対し、支払いを要求します。

支払い段階での傾向として、一般的なBECでの要求金額の相場が5万5000ドルである一方、Cosmic Lynxは平均120万ドルを要求し、その受取口座として、香港の銀行口座を使用するとのことです。

また、米国の口座の使用は好まず、ハンガリーやポルトガル、ルーマニアの口座をサブアカウントとして利用する傾向にあるとのことです。

さらに、Cosmic Lynxは、一般的なBECで利用されるような無料のウェブアカウントや登録済みドメインの利用を行わず、最近話題のDMARCを悪用して、CEOのメールアドレスを偽装し、本人を装うとのことです。

そのため、対象組織がDMARCポリシーを実装していた場合にも、メールアドレスに成りすましたCEOの名前を表示し、あたかも本人から来たかのように装ってしまいます。

以下は、Cosmic Lynxが利用するなりすましメール(上)と非なりすましメール(下)なのですが、いずれもセキュアなメールインフラを用いたように装います。 (secure-mail-gateway[.]cc, encrypted-smtp-transport[.]cc, mx-secure-net[.]com)

これらはJ-CSIPが公開する攻撃メール情報の一覧でも確認できます。(以下、PDFのP.15に掲載)

https://www.ipa.go.jp/files/000080133.pdf

そして、Cosmic Lynxの特徴として、メールアドレスにuranusやneptuneを用いたり、SMTPやDNSのサーバの名前にCosmicを用いたり、天体と関連がある名前を付けるとのことです。

また、彼らのインフラのWhoisレコードを隠し、インフラ自体のレジリエンスを高めるために、NiceVPSに多数のドメインを登録したことも確認されています。

さらに、Cosmic Lynxのインフラを調査してみると、 EmotetやTrickbotなどのバンキングトロジャンやAndroidベースのワンクリック詐欺マルウェアを利用した攻撃の形跡も確認されたとのことです。

まとめ

今回は、Agariが公開したCosmic Lynxの攻撃に関する内容を記載しました。

読んでいただいてお気づきかと思いますが、攻撃の観測内容と国内からの注意喚起を比較する限り、攻撃は日本に対しても間違いなく行われており、むしろ継続して活動されていることが推測されます。

この攻撃の対象になっている大企業の管理職や役員に、注意喚起が果たしてどこまで届くか疑問ではありますが、頑張って届くと嬉しいように思います。

とはいえ、たとえどんな立場の人間であっても、単独での意思決定及び行動ができないこと自体が、ある種の抑止力になるのかもしれないですね。

あとは、BEC自体、その組織における商習慣に則ったフローで決済処理なり承認なりが行われているかどうか、そして確実に守られているかどうかが、サイバー関係なく重視されるべきことなのかなと思います。