【保存版】2泊4日クアラルンプール一人旅

先日、有給休暇の消化のため、クアラルンプールに一人旅をしてきました。

サイバーセキュリティが1ミリも関係なくて申し訳ないです。。。

備忘録がてら書いてみたので、ご参考まで。

プライベートでの一人旅は初めてだったのですが、いろいろな発見があったので、 メモ代わりに記載しておきます。

なお、本記事は2019年12月29日時点の情報です。 あらかじめご了承ください。

目次

- 旅のスケジュール

- 事前準備

- LCCエアアジアに乗ってみて

- マレーシアの通信環境

- 移動手段について

- キャッシュレス事情について

- 食事について

- トイレ事情

- ホテルについて

- 天気&服装

- 観光の注意点

- まとめ

- おまけ(ポケモンGOでコータス、サニーゴを捕まえられた?)

旅のスケジュール

念のため、いったところはメモしていたのですが、 Googleマップの履歴を見れば、いつどこで何をしていたかわかりましたね。。。

とっても便利だと思いつつ、気味悪く感じる人も多いでしょうね。

本機能に関しては、以下にそれっぽい記事を貼っておきます。

さて、本題ですが、今回の旅の行程をご紹介します。

12/18

- 5:30東京駅着

↓ リムジンバス

- 6:45成田空港着

- 保安検査場はめちゃくちゃ並んだので注意

- 9:30成田発

- D7 553便: 成田(09時30分)発~クアラルンプール(15時45分)

- 17:35 クアラルンプール着

- 実際のフライト時間は9時間10分

- 予定より約2時間ほど遅れて到着

- 19:50 クアラルンプール国際空港を出発

- 約2時間SIMカード取得のため格闘

- 約2時間SIMカード取得のため格闘

↓ 高速鉄道とモノレールで移動(8分に1本とあったが15分くらい来ない。。。)

- 22:30 MOV Hotel到着

12/19

- 8:30 MOV Hotel出発

↓ 徒歩で移動

- 8:45~10:00 カフェVCRで朝ご飯

↓ Grabで移動(30分)

- 10:30~11:10 プトラモスク観光

↓ 徒歩で移動(50分くらい)

- 12:00~13:00 トゥアンク・ミザン・ザイナル・アビディン・モスク(スチールモスク)観光

↓ Grabで移動(1時間)

- 14:00~15:30 マスジッド・ジャメを観光

- 併せて、以下も観光

- セントラル・マーケット

- チャイナ・タウン

- スルタン アブドゥル サマドビル

- スリ マハ マリアマン寺院

- 併せて、以下も観光

↓ 徒歩と電車で移動

↓ 電車で移動(Bukit BintangからKLCCへ)(30分くらい)

- 18:15~20:30 スリアKLCCに到着&観光

- ペトロナスツインタワーの周りなど

- ペトロナスツインタワーの周りなど

↓ 電車で移動(KLCCからBukit Bintangへ)(30分くらい)

12/20

- 9:00 MOV Hotel出発

↓ 電車で移動(Bukit BintangからBank Negaraへ)(20分くらい)

- 9:30~10:15 SOGOにて朝ごはん

↓ 電車で移動(Bank NegaraからBatu Cavesへ)(20分くらい)

- 11:00~12:30 Batu Caves観光

↓ 電車で移動(Batu CavesからKL Centralへ)(20分くらい)

- 13:20~14:00 KL Centralにて観光

↓ 電車と徒歩で移動

- 15:15~16:00マスジッド・ネガラ

↓ 電車と徒歩で移動

↓ 電車で移動

- 21:20 クアラルンプール国際空港に到着

- 0:15 クアラルンプール発

- D7 552便: クアラルンプール(00時15分)発~成田(08時15分)

- 8:15 成田着

事前準備

ここでは、事前に準備しておいてよかったことを確認します。

持ち物リストの作成

お好みですが、事前に作っておくと、次回以降の旅行にも便利です。 以下、個人のものなので、ご参考まで。

| 持ち物 | 備考 |

|---|---|

| パスポート | |

| 航空券 | |

| 保険 | |

| 現金 | 今回の場合15,000円を持って行った。どこで両替をすべきか調べておく |

| クレジットカード | 海外のキャッシング可否、利用限度額、暗証番号は確認しておく |

| 着替え | 薄手上着、シャツ、ズボン、下着、靴下、寝間着、帽子(航空機内は寒いので薄手の上着は必須) |

| ティッシュ | トイレ用の考慮が必要な場合も |

| マスク | |

| 常備薬 | |

| 水 | 基本現地では水購入 |

| 変換プラグ | マレーシアはBFタイプ |

| 傘 | スコールに注意 |

| シャンプー | 海外のシャンプーは期待しないほうがいい気が。。。 |

| 髭剃りなど | |

| nanoSIM | 現地SIMをAmazonでの事前購入もあり |

| 充電器 | USBポートは3つは欲しい |

| 飛行機用スリッパ | 航空機内は疲れる |

googleマップのオフラインダウンロード

Wi-fiが通じなかったりで通信ができないことは多々あります。

ただ、旅行中必須になるであろうGoogleマップをオフラインにダウンロードしておくことで、たとえ通信ができなくでも地図を使うことができます。

以下、参考にご活用ください。

ダウンロードしたマップにピン止めしておくことで、どこに観光しようと思っていたか、どのルートで観光するかの参考にもできますね。

Amazonプライムのダウンロード

後述しますが、航空機の中で映画は必須です。 事前に見たいものをダウンロードしておけば、航空機の中でも退屈せず時間を過ごせます。

ちなみに、現地の移動中にも見ることができるのでなんだかんだ多めに落としておくとと便利です。

LCCエアアジアに乗ってみて

今回、旅行会社を通さず、Expediaで航空券とホテルの予約を行ったのですが、利用した航空会社がLCCのエアアジアで、少々特徴的だったので、ご紹介します。

- チェックインについて

- チェックインはオンラインで実施可能

- スマホで簡単

- 搭乗時間の4時間前までなので、前日実施が推奨

- セルフチェックインができなくても、空港でチェックイン可能

- 搭乗口について

- ターミナルからリムジンで航空機まで移動

- 機内の環境について

マレーシアの通信環境

さて、IT好きとして気になる通信についてです。

今回、現地ではSIMの利用を想定していました。

というのも、マレーシアでは、特に一人旅では、Wi-fiを借りるより安いと感じたからです。

あとは何より、いちいち、スマホとつないだり、Wi-fi自体を充電したり、返却したりしないですむ辺りがとても楽だと感じていました。

SIMカードの利用

ちなみに、現地の主要プロバイダのSIM料金は以下です。

| キャリア | 値段 | 容量 |

|---|---|---|

| MaxisのHotlink | 計30RM(約800円) =10RM(SIMカード代)+20RM(データ代) |

1.5GB/7日間 |

| Digi | 20RM(約550円) | 2GB/7日間 |

| Celcom | 25RM(約700円) | 2GB/7日間 |

参考情報として、

空港は意外とカード使えない

コンビニだとファミマにはないけどセブンには売ってる

Simロック解除を忘れずに

最後の部分が重要です。

特に、私自身、実は、SIMロックを解除し忘れて、痛い目を見たので(笑)

公衆Wi-fi

百貨店などでは基本的にフリーWi-Fiがあります。

ただ、基本的には、です。 あまり期待しないことをおすすめします(笑)

あと、Wi-fiの盗聴は十分にあり得るので、信頼できるアクセスポイント以外は絶対に繋がないことをおすすめします。

充電スポット

意外とカフェなどにはコンセントが使える状態で開いています。

日本みたいにふさがったりはしていないです。

空港には、いくつか充電専用のコーナーがあるもののゲート前などわかりやすい場所や座席の横にはないので、 こちらも基本的にはモバイルバッテリーを用意することをおすすめします。

移動手段について

移動手段としては、今回、主に鉄道を使いましたが、 現地インフラの体験ということで、Grabをインストールして使ってみました。

ここでは主にかかった区間とその交通費、交通手段についてまとめてみました。

| 区間 | 所要時間 | 交通費 | 交通手段 |

|---|---|---|---|

| klia2 - KLIA - KL Sentral | 30分 | 片道 RM55 約1,500円 |

高速鉄道 |

| KL Sentral - Bukit Bintang | 10分 | RM1.9 約50円 | 地下鉄MRT |

| KL Sentral - Bukit Bintang | 10分 | RM2.5 約70円 | モノレール |

| カフェVCR(Bukit Bintang) - プトラモスク | 40分 | RM43.5 約1,150円 | Grab |

| Batu Caves - KL Central | 35分 | RM2.6 約70円 | 電車KTMコミューター |

鉄道がひくほど安いですね。

ちなみに、これは、空港からの高速鉄道内の様子です。

ただ、割と観光地から駅は遠かったりもあるので、駅から歩くな~と少しでも感じれば、Grabを使ってもいいと思います。

長距離で1000円程度なので。

ただ、一つ注意点!

GrabはWi-fiにつながらない環境では使えないです。

今回の旅でも、呼ぶときWi-fiにつなげて、読んでからはつながらず、すごく迷惑をかけてしまったので。。。

ここでもやはり、SIMをおすすめします。

なお、支払いについても、Grabにクレジットカードを結び付けていないと現金での支払いになるので、用意を忘れず。

キャッシュレス事情について

正直、「海外旅行なんてクレジットカード一枚ありゃ余裕でしょ!」と思っていたのですが、意外とマレーシアは現金主義でした。

確かに、「マレーシア クレジットカード」と調べてみても、スキミングなどの情報が出てくるので、あまり、クレジットカード決済は推奨される手段ではないようです。

ですので、マレーシアに行く際は、現金を忘れずに!

食事について

以前、フィリピン行ったときはあまり口に合わなかったのですが、マレーシアの料理は割とおいしかったです。

マレーシアに行った時に食べるべき5選として、ピックアップしてみます。

1. ナシゴレン

ちょっと、辛かったですが、おいしかったです。 日本でもナシゴレンはお目にかかることがありますが、ナッツだったりが入ってる当たり、本場っぽかったです。

- お店

- PappaRich

- 食べたもの

- ナシゴレン

- RM16.90 約450円

- ナシゴレン

2. ラクサ

この写真のラクサは激辛で、スープまでしっかり飲んだら、案の定おなか壊しました。。。

- お店

- Penang Road Famous TeoChew Chendul

- 食べたもの

- ラクサ

- RM10.30 約275円

- ラクサ

3. 牛肉麺

チャイナタウンの入り口ら辺にあるローカルなお店で食べたのですが、安くておいしかったです。

4. 竜眼水

個人的には、これが一番のおすすめ! 甘すぎないけど、甘い、絶妙な感じがとてもツボでした!

日本でも飲みたい。。。

- お店

- Petaling Streetの屋台

- 飲んだもの

- 竜眼水

- RM1.2 約32円

- 竜眼水

5. Kopi(練乳&砂糖入りコーヒー)

日本でコーヒーを頼むと基本ブラックを想像すると思いますが、マレーシアでは、砂糖&練乳が入っているものが基本で、Kopiといわれるようです。

カフェでは、Kopiが加藤練乳、Kopi Oが砂糖、Kopi Cが無糖練乳と砂糖になるとのことです。

そして、砂糖抜きはkosongというようなので、ブラックを飲みたい場合、Kopi O kosongと頼まないといけないようです。

ちなみに、この写真は、Kopi Oとフレンチトーストでした。

- お店

- VCR

- 食べたもの

- フレンチトースト

- RM19 約500円

- Kopi O

- RM10 約265円

- フレンチトースト

番外編

リポビタンDがあって飲んでみたのですが、リポビタンDでした(笑)

あと、タピオカも飲んでみました。 おいしい(笑)

写真は、タピオカではなくゼリーみたいなやつで、 タピオカのカロリーが気になる方におすすめなものだそうです。

- お店

- tealive

- 食べたもの

- Black Diamond milk tea

- RM8.6 約230円

- Black Diamond milk tea

また、朝ご飯に食べたカヤトーストと卵。

シンガポールでも食べたのですが、程よい量でおいしかったです。

- お店

- Bungkus Kaw Kaw

- 食べたもの

- カヤトースト卵セット

- RM6.2 約165円

- Kopi C

- RM5.7 約150円

- カヤトースト卵セット

トイレ事情

さきほど、ラクサでおなかを壊したと書きましたが、 マレーシアには、トイレットペーパーが基本的にありません。。。

つまり絶望です(笑)

大型のショッピングモールや空港や今回泊まったホテルはありますが、観光地や地下鉄にはありません。。。

代わりにホースがあるのですが、つまり、これで洗えとのことです(笑)

私は、事前に知っていたので、ダイソーで流せるティッシュを買って持ち歩いていましたが。

これを見た人は、すぐにでも、スーツケースに流せるティッシュを入れておくことをおすすめします。

ホテルについて

旅行の時は、宿だけでも落ち着きたい精神なので、今回4つ星ホテルのMOV Hotelに泊まりました。

とてもきれいで快適でした。

もし、考えるのがめんどくさい方は、一度泊まってみることをおすすめします。

プールとジムがついていて、駅からもパビリオンからも近いですよ!

天気&服装

12月に行ったのですが、基本的には、毎日30度前後なので、半そでで十分ですし、日差しがあるところで歩くときは汗だくでした。

一方で、ショッピングモールなど建物内は、クーラーガンガンなので、一枚羽織るものがあってもいい感じでした。

特にカフェの中は寒かったですし。

そして、夕方ごろスコールが降ってきます。 現地の人は慣れているのか、やむまで待つことが基本な様子でしたが、傘は持っておいた方がいいような気がしました。

日本のようにコンビニに行けば買えるとかではないので。

観光の注意点

今回の旅行において、ツインタワーに上ろうとしたのですが、18:30には完売してしまっていました。

もし、予定されている方は、早め早めにチケットを買っておくことをおすすめします。

また、私は、事前に心得ていたのですが、モスクは礼拝の時間に入場できなくなるので、その時間はさけるようにしましょう。

大まかにいうと、 12:00~14:00 16:00~17:00

この辺りは礼拝の時間になっていることが多いです。

ちなみに、こちらがピンクモスクと言われているプトラモスクで

こちらがスチールモスクと言われているトゥアンク・ミザン・ザイナル・アビディン・モスクです!(笑)

まとめ

個人的なアドバイスとしては以下です!

この記事が何かの参考になるといいです!

Have a nice trip!

おまけ(ポケモンGOでコータス、サニーゴを捕まえられた?)

なかなか渋めな通信環境ではありましたが、もう一つの目的だったコータスを捕まえることができました!(笑)

見つけた場所は、

- SOGO

- 朝ごはん食べているときに

- プトラモスク

- Wi-fiつけてみたら

- NU Sentral

- 昼ごはん食べていたら

この度で、フリーWi-fiだけでも、5匹のコータスを捕まえることができました!

さらに、クアラルンプールで手に入れた、卵を後日かえすと。。。

サニーゴ!

運がよかったですね(笑)

もし、読者の方でもポケモンGOユーザがいれば、参考にしてみてください!

経済産業省を装うフィッシング攻撃の観測レポートについて

Thread Intelligence のプラットフォームを提供することで知られているAnomali社より、政府系の調達機関を装い認証情報を窃取しようとする攻撃に関するレポート記事が公開されました。

記事中で述べられている調達機関は、買い手と売り手を結びつける組織だと定義されています。

目次

- どの国の組織を装うか

- 攻撃者が用意するサイトと証明書

- フィッシングサイトと攻撃インフラのマッピング

- 攻撃者の狙いと現状

- フィッシング攻撃の観測について(国内)

どの国の組織を装うか

今回、攻撃者がフィッシングサイトを装った対象として、米国の機関が50件以上で最も多かったようです。 ただ、今回特に気になったのは、日本の経済産業省を装ったフィッシングも観測されていて、その数は6件と、カナダの7件に次ぐ3番目に多かったことです。

以下の通り、フィッシングメールに付与されている、ドキュメントはその国の言語に対応した形で作られています。

そして、画像中のリンクをクリックすると、フィッシングサイトにつながるよう、細工されています。 xyzドメインは明らかに政府のサイトではないですからね。

上記の通り、ドメインは正規サイトに似せたような命名を行うとのことです。

例えば、アメリカ合衆国商務省の例でいうと、 正規サイトが「www.commerce.gov」ですが、フィッシングサイトは「commerce.gov.***********.40-71[.]xyz」です。

攻撃者が用意するサイトと証明書

サイトはいずれもcPanelによって発行されたDV証明書が用いられているとのことです。

ちなみに、Webサイトで用いられる証明書の種類とその違いについては、以下のリンクなどで紹介されているので、ご参考まで。

読んでいただくとわかる通り、DV証明書の信頼度は、3種類のうち最も信頼度が低いものです。

そういえば、最近、こんなツイートが話題になっていましたね。

鍵マークのついた https なら大丈夫、という方もいますが、https で利用される SSL (正確にはその後継であるTLS) は、二者間の接続を安全にする (第三者に情報を盗まれない) ことが主目的で、接続している先が詐欺集団でないことを示すものではありません。

— Kazushi Nagayama 🗿 長山一石 (@KazushiNagayama) 2019年12月4日

このツイートの元となった、こちらもすごい気になりますけどね。

.com や .jp も個人で取得できるし、 .co も正規のドメインなので、この説明はミスリード pic.twitter.com/SmEVN8Wvzh

— Kazushi Nagayama 🗿 長山一石 (@KazushiNagayama) 2019年12月2日

Anomaliの記事にもcomドメインのフィッシングサイト、バシバシ書いてありますからね(笑)

フィッシングサイトと攻撃インフラのマッピング

観測された62のドメインと122のフィッシングサイトを調べ、紐づくIPアドレスを確認したところ、 4つのIPアドレスへの紐づいていることが確認されたとのことです。

Anomaliの記事では、IPアドレスとドメインの紐づき、また、ドメインに紐づくフィッシングサイトがどういった組織を示すものかのマッピングが以下の図で示されています。

攻撃者の狙いと現状

一連の攻撃において、過去の観測では、攻撃組織こそわからないものの、標的型攻撃のように執拗な攻撃として悪用されたとのことです。

また、フィッシングサイトのドメインは現在、トルコとルーマニアにホストされ、活動は休眠期間にあると記事では述べられています。

フィッシング攻撃の観測について(国内)

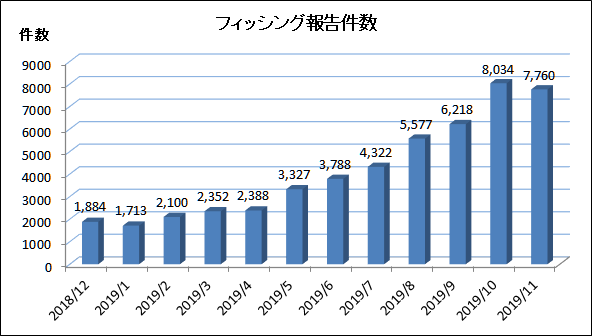

JPCERT/CCが10月に公開した「インシデント報告対応レポート」では、同レポートの観測期間2019年7~9月におけるフィッシングサイトの急増について、記載されていました。

https://www.jpcert.or.jp/ir/report.html

フィッシング対策協議会が公開している観測結果からも明らかですからね。

国内で多く確認されているフィッシングサイトは今回の記事で記載されているような標的型の色がある攻撃とは少し異なると思いますが、いずれにせよ、フィッシングへのアンテナが高くなるよう、教育が重要ですかね。

米国がロシアのハッカー組織に訴訟~マルウェアDridexとは~

現地時間の2019年12月5日にUS-CERTよりマルウェアDridexに関する注意喚起が公開されました。

Dridex自体は2014年に発見されて以降、広く観測されています。

本注意喚起の発行背景としては、開発と配布に関与が確認されているハッカー組織に対する訴訟によるものだと考えられます。

一連の訴訟について

米国財務省の出したプレスリリースは以下に掲載されています。

本プレスリリースでは、バンキングトロジャンDridexを開発し配布したとして、ロシアのサイバー犯罪組織Evil Corpに対し訴訟を起こしました。

そのほかにも17の個人と7つの団体も制裁対象として指定しています。

また、並行して、米国司法省も同組織のメンバー2名に対し刑事訴訟を起こしました。

そして、米国国務省からは同組織のリーダーと想定されているMaksim Yakubetsの情報提供に対し、最大500万ドルの報酬を提供するとの情報を公開しました。

Yakubetsの指名手配は以下です。

YakubetsだけでなくIgor Turashevも関係者として指名手配されています。

同犯罪組織は、40か国以上にわたる数百におよぶ金融機関の認証情報を窃取し、その被害額は1億ドル以上だといわれています。

なお、YakubetsはDridexだけではなく、同じくバンキングドロジャンZeusについてもその関与を認められ、起訴されています。

Dridexの感染について

米国財務省は、Dridexの感染について以下のような図を公開しています。

わかりやすくて、かっこいい気がするのはボランティア私だけでしょうか笑

もし日本で某省が作成したら。。。

想像はさておき、以下の流れが図で表現されています。

- Eメールに添付されたファイルを受信する

- 添付ファイルのマクロの実行により、Dridexローダーをダウンロードする

- DridexローダーがDridexワーカーと呼ばれるDLLをシステム上にダウンロードする

- Dridexローダーはボットネット情報やC2情報を含む設定ファイルを含んでおり、窃取した情報はC2サーバに送信される

ちなみに、先日より話題になっているEmotetとDridexについては、構造上の類似点について、トレンドマイクロがブログ記事を公開しています。

なお、Dridexは、2019年7月に亜種が発見されていて、Bromium社がブログ記事を書いています。

https://www.bromium.com/dridex-threat-analysis-july-2019-variant

なお、Bromium社は2019年10月にHPに買収されています。

Bromium社は2010年に設立されたセキュリティベンダーで、実質バイアウトした形になりますね。

同社のブログでは、Dridexの感染フローを以下の通り、公開しています。

詳細についても、同ブログにて記載されており、大変わかりやすく解説されているので、ご参考に読んでいただくとよいかと思います。

ちなみに、つい最近もVirusBulletinのブログで記事が公開されていましたね。

まとめ

今、話題のEmotetへの感染を起点として、Dridexがダウンロードされるケースも多数報告されています。

ハッカー集団Tickによる日本のシンクタンクや広告代理店を狙った標的型攻撃について

2019年11月29日にトレンドマイクロのブログにて、ハッカー集団Tickの活動についての記事が公開されました。

https://blog.trendmicro.com/trendlabs-security-intelligence/tag/operation-endtrade/

本活動は、Operation ENDTRADEと、トレンドマイクロによって名付けられています。

また、本内容は2019年11月27日にオーストリアのウィーンで開催されたDeepINTEL Security Intelligence 2019 Conferenceでも、発表されたとのことです。

https://deepintel.net/index.php

過去にTickについて、ブログでも取り上げたかなーと思っていましたが、まだなかったですね。。

なので、そもそもTickがどういったグループ化ということも含め、記事でご紹介できればと思います。

なお、記事の最後に示す通り、同グループに関する、観測記事は様々な機関から発行されていますので、ご参考にしていただければと思います。

目次

- Tickとは

- Tickの狙い

- 過去の攻撃

- Tickが用いるマルウェア

- Operation ENDTRADE

- 手法について

- デコイファイル

- 参考文献

Tickとは

Tickの狙い

Tickは主に、日本や韓国を標的に、長年の間諜報活動を行っている国際的なサイバー攻撃集団です。

標的となっている企業も幅広く、以下の組織への攻撃が過去に確認されています。

ほぼ全部やん! みたいに思われたかと思いますが、その傾向はよくわかりません。

ただ、これまでの活動からも、彼らが、知的財産や機密情報を狙った諜報活動を目的としていることは間違いないといえます。

過去の攻撃

日本で有名なのはこの件だと思います。

今でも多くの企業がSKYSEAを使って資産管理してますからね。

個人的なイメージとして、セキュリティ界隈の人と藤原竜也を見ると、「あっ。」って感じになります(笑)

このときは、クライアントを入れている端末がグローバルIPで運用されていて、SKYSEAクライアントのポートをまんま使って管理しているみたいなケースについて、軒並みやられていたわけで。

ご興味あれば、色々調べて見てください。

Tickが用いるマルウェア

標的型攻撃の中でも、Tickが用いるマルウェアは、カスタム性が高いと、筆者は個人的に思っており、これまでにも以下のような名前のマルウェアが使われています。

- Daserf

- 別名、Muirim、Nioupale

- XXMM

- 別名、Minzen、Wali、ShadowWali

- Invader (別名Kickesgo

- 9002

- HomamDownloader

- SymonLoader

- Gofarer

その中でも、今回のトレンドマイクロのレポートで述べられている「Operation ENDTRADE」では、以下のマルウェアが用いられたと、述べられています。

- ABK

- BBK

- 追加ファイルのダウンロードと当該ファイルと永続化設定の追加

- ステガノグラフィを使う仕組みはあるようだが実行コードがなく、開発段階とみられる

- build_downer

- down_new

- tomato

- down_newの亜種

- アンチウィルスのスキャン機能をもつ

- 秘匿化を目的とし、QuietDisplayNameというレジストリパラメータを利用

- Snack

- down_newやbuild_downの亜種

- 他のマルウェアと似た暗号化機能を持つ、

- PBA

- Avenger

- DATPER

- Tickが使うバックドア

- mutexの値が特徴的で目的に合わせて改変する。

- d0ftyzxcdrfdqwe

- *&Hjgfc49gna-2-tjb

- Casper

- Cobalt Strikeのカスタマイズ

- 公開ツールやそのカスタマイズ

Operation ENDTRADE

手法について

本攻撃キャンペーンにおいて、攻撃者はスピアフィッシングの手法で攻撃者は情報窃取を試みます。

スピアフィッシングとは、 「特定の組織や人物を狙って偽のEメールを送信し、個人情報を収集する標的型フィッシング攻撃」とされており、潜水して魚をとる様子から来ているようです。

メールのタイトルは後述の通りで、中国経済に関して、日本語で記載されているものが特徴的です。 また、以下の特徴があるとのことです。

- 他のフィッシングで入手したとみられる正規のメールアドレスから送られてくる

- 日本語の文法は極めて正確

- 正規の報告書を送って開くよう誘導する

- 給料アップや求人を装ったメールもみられる

そして、標的型攻撃の特徴でみられるように、これらのメールを送る前に、対象組織のメールアドレスを入手する活動も観測されているとのことです。

標的型攻撃の流れは、サイバーキルチェーンという考え方の元、対策を考えることが推奨されているので、ご参考まで。

いい図がなかったので、パナソニックインフォメーションシステムズさんのを使いました。

文書だと、以下が参考になるかと。

https://www.jpcert.or.jp/research/APT-loganalysis_Report_20151117.pdf

というか、上記以外に公的機関の発行文書が、ググってもすぐにでないのは大丈夫なんだろうか。。

デコイファイル

今回の攻撃では、以下のようなファイルが発見されたとのことです。

そして、以下が展開される資料の例です。

以下は、OperationENDTRADEにて確認されたデコイファイルの一覧になります。

デコイファイルは、別名おとりファイルと言われており、当該ファイルを実行すると、通常のファイルと同様にして、ファイル名に関連したドキュメントが展開されるため、被害者は、実行時にマルウェアのダウンロードや実行になかなか気づくことができません。

| Filenames | Dates |

|---|---|

| 20190625米中貿易摩擦と金融・資本市場への影響({masked}.pdf (EN: 20190625 US-China trade disputes and its effect on Financial and capital markets({masked}) .pdf) |

2019/07/05 |

| 2019{masked}関連影響レポート日系企業各社の対応{masked}.pdf (EN: 2019{masked}-related impact report_Response of Japanese Companies.pdf) |

2019/06/26 |

| {masked}中国産業データ&リポート-習主席G20欠席なら追加関税導入-20190612.pdf (EN: {masked}Chinese industrial data & report - more tariffs if Xi doesn’t show at G20 -20190612.pdf) |

2019/06/15 |

| 20190523{masked}関連影響レポート1900時点{masked}.pdf (EN: 20190523{masked}-related impact report_1900_{masked}.pdf) |

2019/05/31 |

| 【顧客配布可】米中摩擦~新たな世界秩序と企業戦略~(日本語).pdf (EN: [For Customers]US-China trade disputes~New world order and corporate strategy~(Japanese) .pdf) |

2019/05/22 |

| 中国における日系企業の求人動向レポート2019年3月分.pdf (EN: Job market report of Japanese companies in China - March 2019.pdf) |

2019/04/22 |

| 新元号豆知識-元号-{masked}20190408.pptx (EN: New era name tips - era name-{masked}20190408.pptx) |

2019/04/08 |

| {masked}-中国経済週報(2019.3.21~3.29).pdf (EN: {masked}-Chinese economy weekly report (2019.3.21~3.29) .pdf) |

2019/04/01 |

| (詳細版)2019年昇給率参考資料.pdf (EN: (Details)Reference material for Salary increase rate 2019.pdf) |

2019/03/22 |

| 2019中国商务环境调查报告.pdf (EN: 2019 China Business Environment Survey Report.pdf) |

2019/03/12 |

| 2019中国昇給率見通し各所発表.pdf (EN: 2019 Chinese salary increase rate outlook announcements 2019.pdf) |

2019/02/20 |

| 2018年12月早会內容.pdf (EN: December 2018 - Morning meeting content.pdf) |

2019/02/17 |

| 2019 {masked}CN Group Calendar - C.DOCX | 2019/01/16 |

| 2019/01/162018年12月米中貿易摩擦調査.pdf (December 2018 - Survey on US-China trade disputes.pdf) |

2019/01/16 |

上記で紹介した検体に関して、展開の流れを示した図がありますので、いくつかが紹介します。

- ABKおよびBBKを用いた攻撃

- down_newを用いた攻撃

- Avengerを用いた攻撃

- 既知の脆弱性の悪用

まとめ

今回、速報ベースで記事を書いてみました。

もしかすると、読み違えている部分等あるかと思いますので、何かお気づきの点がございましたら教えていただけるとありがたいです。

欲を言えば、このブログ記事をベースにいろいろお話したいです。

また、もし、検体の実行をする余裕がある方などは、実際の検体の動きなども含めていろいろ意見交換できるとさらにうれしいです。

今回、特に特徴的な標的型攻撃をご紹介しましたが、何かのご参考になると幸いです。

参考文献

-

2019年11月29日

- Operation ENDTRADE: Finding Multi-Stage Backdoors that TICK

- https://blog.trendmicro.com/trendlabs-security-intelligence/operation-endtrade-finding-multi-stage-backdoors-that-tick/

- https://documents.trendmicro.com/assets/pdf/Operation-ENDTRADE-Tick-Multi-Stage-Backdoors-for-Attacking-Industries-and-Stealing-Classified-Data.pdf

2017年11月14日

-

2019年2月19日

- 攻撃グループTickによる日本の組織をターゲットにした攻撃活動

- https://blogs.jpcert.or.jp/ja/2019/02/tick-activity.html#1

2017年8月17日

- マルウエアDatperをプロキシログから検知する(2017-08-17)

- https://blogs.jpcert.or.jp/ja/2017/08/datper.html

LAC

- 2016年8月2日

- CYBER GRID VIEW Vol.2 日本の重要インフラ事業者を狙った攻撃者

- https://www.lac.co.jp/lacwatch/report/20160802_000385.html

- 2016年8月2日

SecureWorks

- 2017年7月23日

- 日本企業を狙う高度なサイバー攻撃の全貌 – BRONZE BUTLER

- https://www.secureworks.jp/resources/rp-bronze-butler

- 2017年7月23日

-

- 2016年4月28日

- Tick cyberespionage group zeros in on Japan

- https://www.symantec.com/connect/blogs/tick-cyberespionage-group-zeros-japan

- 2016年4月28日

PaloAlto

2018年6月22日

- Tick攻撃グループ、 セキュアUSB ドライブを兵器化し、インターネットから隔離された重要システムを標的に

- https://www.paloaltonetworks.jp/company/in-the-news/2018/unit42-tick-group-weaponized-secure-usb-drives-target-air-gapped-critical-systems

2017年7月25日

- 「Tick」グループによる日本や韓国への継続した巧妙な攻撃

- https://www.paloaltonetworks.jp/company/in-the-news/2017/tick-continues-cyber-espionage-attacks

CyberReason

- 2017年4月25日

- SHADOWWALI: NEW VARIANT OF THE XXMM FAMILY OF BACKDOORS

- https://www.cybereason.com/blog/labs-shadowwali-new-variant-of-the-xxmm-family-of-backdoors

- 2017年4月25日

FireEye

- 2013年2月7日

- LadyBoyle Comes to Town with a New Exploit

- https://www.fireeye.com/blog/threat-research/2013/02/lady-boyle-comes-to-town-with-a-new-exploit.html

- 2013年2月7日

ストーカーウェアについてUS-CERTが注意喚起~情報窃取型マルウェアの現状~

米国の情報セキュリティ対策組織US-CERTより、2019年10月23日(現地時間)ストーカーウェアに関する注意喚起が、スマートフォンユーザに向けて公開されました。

また、2019年11月27日(現地時間)に米国のセキュリティベンダーZscalerよりストーカーウェアに関する観測ブログが公開されました。

本記事では、これらの観測について詳細を掘り下げていきます。

目次

- 国内で観測されているEmotetについて

- ストーカーウェアとは

- ストーカーウェアの販売が禁止された事例

- 発見されたストーカーウェアたち

- まとめ

国内で話題のEmotetについて

ストーカーウェアとは直接関係ないですが、日本国内で情報窃取を行うマルウェアとして広く観測されている、Emotetに関して、軽く触れておきます。

ストーカーウェアは、スパイウェアとも呼ばれており、スパイウェアが情報窃取を行うマルウェアだということを考えると、Emotetも兄弟みたいなものだとも考えられるという理屈です。

昨日、注意喚起がJPCERT/CCより公開されるなど、その活動に注目が集まっております。

Emotetに関する観測の詳細は以下、Piyologでもまとめられています。

また、当ブログでもEmotetの活動再開に関する記事を、9月に公開していますので、併せてご確認下さい。

ストーカーウェアとは

US-CERTの注意喚起では、以下のようにストーカーウェアが定義されています。

また、ストーカーウェアが取得できる情報として、以下を例として挙げています。

- 通話履歴

- テキストメッセージ

- 写真

- 位置情報

- ブラウザの閲覧履歴

通常、ストーカーウェアは物理的にスマートフォンにアクセスし、意図的にアプリをダウンロードする必要がありますが、攻撃者は、ソーシャルエンジニアリングなどの手法を用いることで、被害者の端末にアプリをインストールさせます。

インストールされたストーカーウェアは、スマートフォンの管理者権限を取得し、自身はバックグラウンドで実行しつつ、情報探索を実行。 最終的に取得した情報を攻撃者に送ります。

ストーカーウェアの販売が禁止された事例

そんなストーカーウェアですが、日本国内でも浮気防止アプリとと銘打って、広く公開されています。

こんなランキングまで、出ている始末です。

Googleも今年7月にストーカーウェアとして認識した7本のアプリをGoogle Playより削除する手段をとっています。

2019年10月22日(現地時間)に米国のFTC(連邦取引委員会)が、販売を禁止したRetina-X studioが開発するストーカーウェアの件に関しても、アプリの使われ方が、正当だったか否かが論点になりました。

Retina-X studioの主張では、「対象となったアプリは従業員と子供を監視することを意図している」と述べられていました。

ちなみに、本件は、ストーカーウェアに対して、措置が取られた初めての事例になっています。

長くなりましたが、このように、「正当な使われ方」としての主張がまかり通ってしまわないかどうかが一つの重要なポイントになるみたいです。

個人的にはどう考えても他人の監視は正当だと思えませんが。。。

発見されたストーカーウェアたち

今回、Zscalerが自身のクラウドセキュリティサービスにて観測したストーカウェアをいくつか紹介していたので、以下に示します。

| アプリ名 | パッケージ名 | 窃取する情報 | 備考 |

|---|---|---|---|

| Android Monitors | com.ibm.fb | など |

Google Play Protectの無効化を誘導する |

| Russ City | city.russ.alltrackercorp | 名前の違う同種のアプリが3種類確認されている | |

| Spy Phone App | com.spappm_mondow.alarm | スパイウェアが備える機能をほとんど持つ | GoogleDrive経由で取得される |

| Wi-Fi Settings | com.wifiset.service | など |

|

| Data Controller | lookOut.Secure | 初回実行時以下をたずねる>|初回実行時以下をたずねる |

|

| Auto Forward | com.autoforward.monitor |

まとめ

攻撃者視点で考えた場合に、企業情報の取得という意味だと、いまだにPCを狙った攻撃が効果的に見えますが、個人を狙った攻撃など個人情報の窃取においては、スマートフォンを狙った攻撃にアドバンテージがありそうですね。

企業も今後、BYODを進めていく可能性は十分にありますし、スマートフォンのセキュリティは重要になってくるのかな。。。

とはいえ、スマホで情報窃取→PCの攻撃で利用ってのが現実的ですかね。

Googleフォームに来た回答に自動で確認メールを送信させてみた

Googleフォーム、便利ですよね~

簡単な調査や確認を取るためによく使うのですが、 - 例えばセミナーのアンケートであったり - 出席確認であったり - イベントの申し込みであったり

その用途は幅広いですね!

ただ、回答した人に対して、何らかのメッセージが届いたらいいとは思いませんか?

例えば、

- アンケートに答えた人に対して、専用のリンクを張って、セミナー資料を配布したり

- 出席者に対してのみ、場所の案内図や参加費の振込先を記載したり

- イベント申し込みの特典を返信メールで送ったり

特にクラウドストレージやスマホ決済が普及しつつある今、少し柔軟に考えれば、これまでのWebの常識も覆せることもできるかもしれません。

さて、具体的な方法について、以下で紹介していきます。

Googleフォームの作成

Googleフォームについては、十分知っているよ!

という方は、この章は飛ばしていただいてよいかと思います。

まず、googleフォームの作成画面より、フォームを新規作成します。

https://www.google.com/intl/ja_jp/forms/about/

続いて、自身がフォームにて収集したい情報などを基に、質問項目を作成します。

完成したら、送信ボタンをクリックし、任意の形式で出力します。

私の場合は、URLで出力して、それを配布するようにしました。

たとえば、このURLをQRコードにして配布するのもありですね。

QRコードの生成は、「QR 生成」などでググればたくさん出てくると思うので、そちらを参考にして、使ってみてください。

こんな感じで作ってみました。

GASをGoogleフォームに組み込む

GASというのは、Google Apps Scriptの略で、Googleが提供する JavaScriptベースの開発環境です。

これを用いることで、Googleの様々なサービスと連携することができます。

プログラミングをやったことはもちろん、これからプログラミングを始めようって人にも、実用性が高く学びやすい言語だと思います。

StackOverflowの2019年の調査においても、JavaScriptが地球上で最も広く利用されている言語だとされています。

https://insights.stackoverflow.com/survey/2019

さて、具体的な方法ですが、まずは、先ほどのGoogleフォームの編集画面よりスクリプトエディタを開きます。

そして、コードを書きます。

コードサンプルは、以下に記載します。

// FormApp.getActiveForm()

function autoMailSender(e){

Logger.log('autoMailSender execute...');

var itemResList = e.response.getItemResponses();

var name = itemResList[0].getResponse(); //フォームの1番目の質問から取得する回答

var mail = itemResList[2].getResponse(); //フォームの3番目の質問から取得する回答

var border = '----------\n';

var addr = '******@******'; //管理用アドレス

var title = '[自動送信]【2019年第一回セキュリティ勉強会】参加申し込みを受け付けました';

var msg = '【応募内容】\n\t<氏名>: ' + name + '\n\t<メールアドレス>: ' + mail + '\n';

var msgAccount = '\n 懇親会に参加される方は、以下の口座へ、懇親会費3,000円の振り込みをお願いします。\n'

+ 'なお、振込手数料はご自身での振り込みになりますので、予めご了承ください。\n '

+'当日支払いの場合は、3,500円となりますので、ご協力のほどよろしくお願いいたします。\n\n'

+'振込口座は以下になります。\n'

+ border

+ 'みっきー銀行 \n 申す支店 100 \n 普通 1000000 \n 名義 ミツキ モウス \n '

+ border

var msgTemplate = '※このメールはGoogleフォームからの自動送信メールです。\n お問い合わせは本メールへ返信ください。\n'

var options = {

name: 'セキュリティ勉強会事務局',

cc: addr

}; //ccに含む連絡先の指定

Logger.log('Mail sending...');

// 応募者向けメールの送信

var mailBody = name

+ ' 様\n\n'

+ '下記の内容で、受付けました。\n'

+ border

+ msg

+ border

+ msgAccount

+ border

+ msgTemplate;

GmailApp.sendEmail(mail, title, mailBody, options);

}

コードが書ければあと一歩!

トリガーの指定をします。

ポイントは、イベントソースを「フォームから」にすること、 あとはお好みですが、私は、エラー通知設定を「今すぐ通知を受け取る」にしました。

そして、フォームに誰かが投稿すると。。。

このような形で、自動でメールが飛んできます!

便利~

まとめ

このような形で、とても簡単にフォームをトリガに、メールで通知することができます。

とても便利だし、手軽ですよね。

この記事は、会社の元同僚に教えてもらって、実践・執筆してみました。 彼もちょこちょこ記事を書いているようなので、もしよかったら見てみてください。

この記事を参考にこんなことできたよ~

みたいなことがあれば教えてもらえると嬉しいです!

ではでは。

ブラックフライデー関連?佐川急便を語る不審なSMSについて

本日は、身の回りで起きかけたサイバーインシデントについてです。

みなさん、11月29日(金)は何の日かわかりますか?

そう、ブラックフライデーです!

と言ってピンとくるものだろうか。。。(笑)

ブラックフライデーというのは、アメリカにおけるThanksgiving Day、つまり感謝祭である11月の第4木曜日の翌日に行われる、大セール日を指します。

Thanksgiving Dayは正式な休暇ではないものの、休暇になることが多いようで、翌日のブラックフライデーはThanksgiving Dayの売れ残りを売り切るとの意味合いが強いようです。

まぁ、個人的にはあまりピンとこないのですが。。

そんな折、私にもこのようなSMSが届きました。

ちょうど、結婚式の引き出物だったり、もろもろの買い物を発注したところだったので、とりあえず押したわけですが。。。

こ、これは。。

マルウェア落としてくる例のキャンペーンだと、ピンときました(笑)

いやーやってくるもんですね(笑)

普通に、安易にクリックしてしまうことがわかりました。

本件に関しては、昨年より、IPAが注意を呼び掛けています。

ただ、かつては、サイト内のどこかをクリックするとダウンロードの可否を求めるポップアップが出た気がするのですが、ちょっと違いますね。

ツイッターでも続々と報告が上がっていますので、思い当たる方は自身含め、周囲にも注意を呼び掛けてください。