7月に発見されたDockerの脆弱性CVE-2019-14271の実証について

PaloAltoのセキュリティリサーチャにより、今年2019年の7月に公開された、Dockerのcpコマンドの脆弱性CVE-2019-14271の調査結果に関する記事が公開されました。

本件については、11月20日に米国のサンディエゴで開催されるKubeCon + CloudNativeCon 2019に当該記事の執筆者らが発表するそうです。

サンディエゴ行きたい。。

イメージでは、ビーチと公園とラテンミュージックって感じですね。

ちなみに、Despacitoっていう曲が、筆者は好きです。

本当に関係ないことを言ってごめんなさい。。。

本題は以下からです。

Dockerのcpコマンドの脆弱性CVE-2019-14271とは

Dockerのcpコマンドを用いることで、コンテナ間でのファイルコピーができます。

およそ、他のLinux系OSのcpコマンドと一緒ですね。

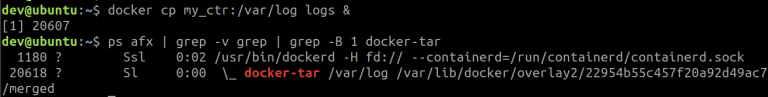

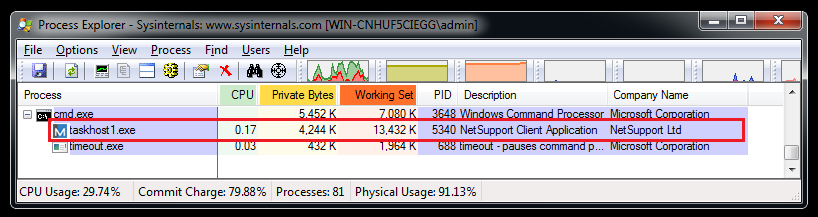

Dockerのcpコマンドでは、以下の実行結果のように、docker-tarと呼ばれるプロセスを呼び出します。

このdocker-tarはコンテナにchrootを行った上で、コンテナのファイルやディレクトリを一時的に記録し、最終的に、ホスト上の特定のディレクトリに対して抽出することで、コピーの動作を実現します。

ここではchrootを行ったのちにファイルをコピーする動作の際、シンボリックリンクを対象とすると、ホストの権限で実行されてしまう問題を引き起こしてしまいます。

つまり、本来、コンテナへのアクセスは、コンテナの実行権限で行われるべき動作ですが、chrootとその参照の結果、コンテナのルート権限を持って、ホストからコンテナの読み書きができるようになってしまいます。

結果、cpコマンドの脆弱性の悪用で、コンテナからホスト権限で自由なコード実行ができてしまうというものでした。

長々と書きましたが、本脆弱性自体は、7月にすでに修正バージョンが公開されています。

想定される攻撃シナリオ

今回の脆弱性においては、先ほど述べたdocker-tarプロセスが、libnss_*.soというライブラリを読み込む際に、この、libnss_*.soが侵害されたものに変更されていた場合に成立します。

ありきたりではありますが、以下2つが攻撃シナリオとして挙げられます。

- 不正に作られたlibnss_*.soを組み込んでいるDockerイメージを実行した場合

- 第三者により、libnss_*.soが置き換えられたものを実行した場合

記事中では、libnss_*.soを書き換えたものの例として、run_at_linkという形で、実証コードを公開しています。このファイルをDockerイメージに組み込むと、想定通り、docker-tarが読み込んでくれるようです。

最終的に、/breakoutというスクリプトが実行されて、Hello from within the container!と出てきます。

以下の動画で紹介されているので見てみてください。

まとめ

Dockerを使ったコンテナ技術も、だいぶ普及してきた感じがしますが、どうなんでしょうね。 普段使わないので、わからないというのが本音で。。。

ホームページも運用しているのですが、Wixを使っているので、インフラはもはや借りていないんですよね。。。

勉強のためにはよく紹介しているCMSというのもあるのですが、実用性を考えるとあまり、エンジニアでもなければ評価がよくなかったり。

結局、技術もビジネスのための一手段なのだと痛感しています。

ちなみに、本屋さんでこんなものがあり、サーバレスというのも一つのキーワードになっていましたね。

キングダム読み終わったら買おうかな(笑)

ではでは。

Adobe Flash Playerのアップデートなどを装ったマルウェアサイトによって情報窃取を狙う攻撃について

クラウド型のセキュリティソリューションを提供することで知られているZscalerのThreatLabZによって、攻撃観測に関する、記事が公開されました。

今回の観測では、以下2種類の手法で、RAT(Remote Access Trojan)に感染させる動きが見られたとのことです。

これらの偽ページへの誘導は、攻撃者によって、CMSベースのWebサイトに埋め込まれたスクリプトの動作によって行われるものです。

CMS本体はもちろんですが、プラグインも含め、サイトに存在する脆弱性が攻撃には使われます。

Zscalerの観測によると、感染したRATは機密情報を窃取することを目的として作られているとのことです。

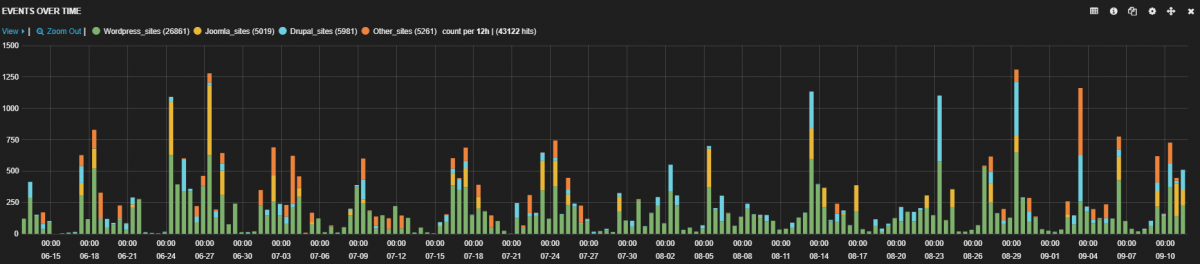

以下の図は、Zscalerが直近3か月の観測をグラフ化したもので、緑がWordPress、黄色がJoomla、青がDrupal、橙がその他を示します。

CMSのウェブサイト全体における利用比率も年々高まっており、今や過半数のWebサイトはCMSで作られている事が伺えます。

Q-Successという調査団体の公表しているデータによると、2019年11月現在、WordPress、Joomla、Shopify、Drupalの順で、シェアがあるようです。

まあ、WordPressが圧倒的ですね。

Zscalerの記事では、今回の攻撃手法について、詳細の説明をしているので、本記事でも抜粋して、ご紹介します。

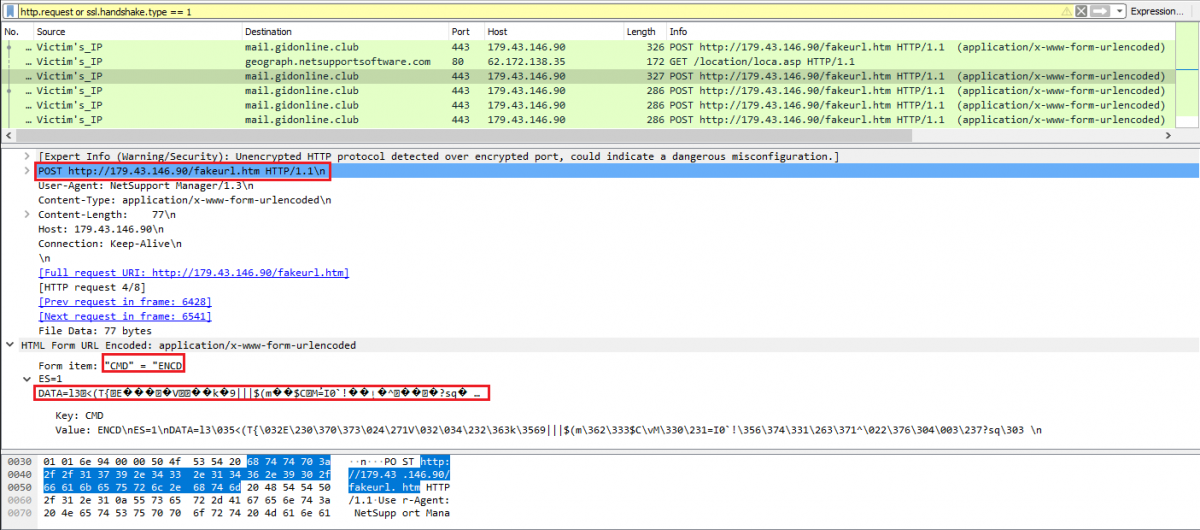

感染手法1~Adobe Flash Playerに関する偽のアップデートページを利用した攻撃~

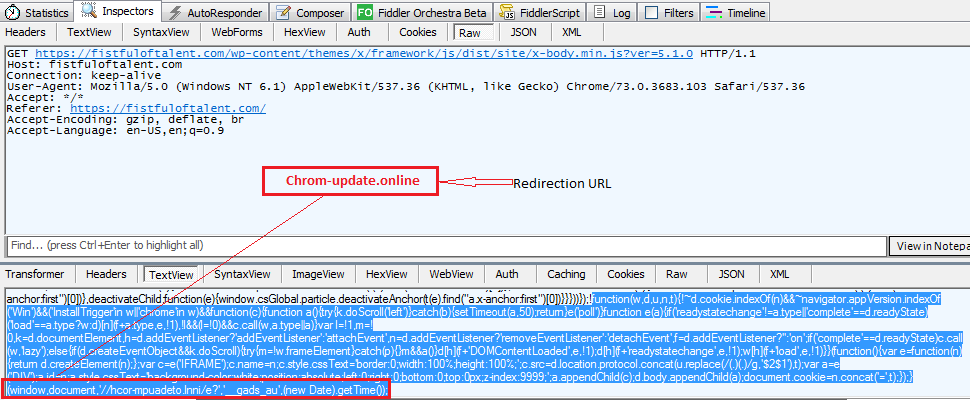

この攻撃では、WordPressサイトのプラグインとして導入されるテーマに含まれる脆弱性に対し、2種類のスクリプトを埋め込んでいます。

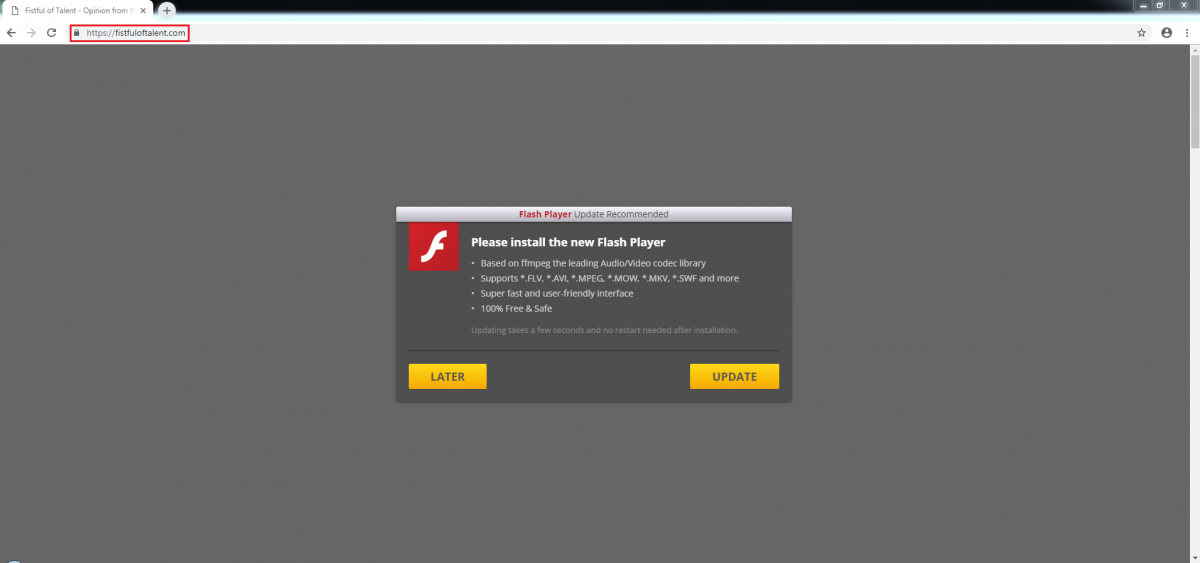

これにより、ユーザが侵害されたWebサイトにアクセスした際、うち片方のスクリプト経由でマルウェアサイトにリダイレクトされ、以下の画面が表示されます。

もし、アクセス元の地理的制約やネットワーク設定の影響でリダイレクトに失敗した場合、もう片方のスクリプトから、上記のマルウェアサイトにリダイレクトされます。

ちなみに、以下の通り、2回目のリダイレクト先は、chrom-update[.]onlineという、それっぽいURLになってますね。。。

そして、先ほど示した、Adobe Flash Playerの更新画面で「Update」をクリックしてしまうと、マルウェアが落ちてくるという段取りです。 ちなみに、「Later」をクリックしても、同様の動作、つまりマルウェアが落ちてくるとのことです(笑)

このとき落ちてくるファイルは、Windows向けのアプリケーション作成に使われるhtaファイルです。 このファイルをユーザが実行するとコマンドプロンプト経由でPowerShellが実行され、最終的にRATをダウンロードしてきます。

インストールが完了すると、このようにクライアントアプリケーションとして、動くようです、

そして、感染した端末から暗号化された情報が、攻撃者の用意したC2サーバへと転送されます。

ちなみに、攻撃者はアクセスした人の数をカウントするため、パケット内に数を含めていることが伺えます。

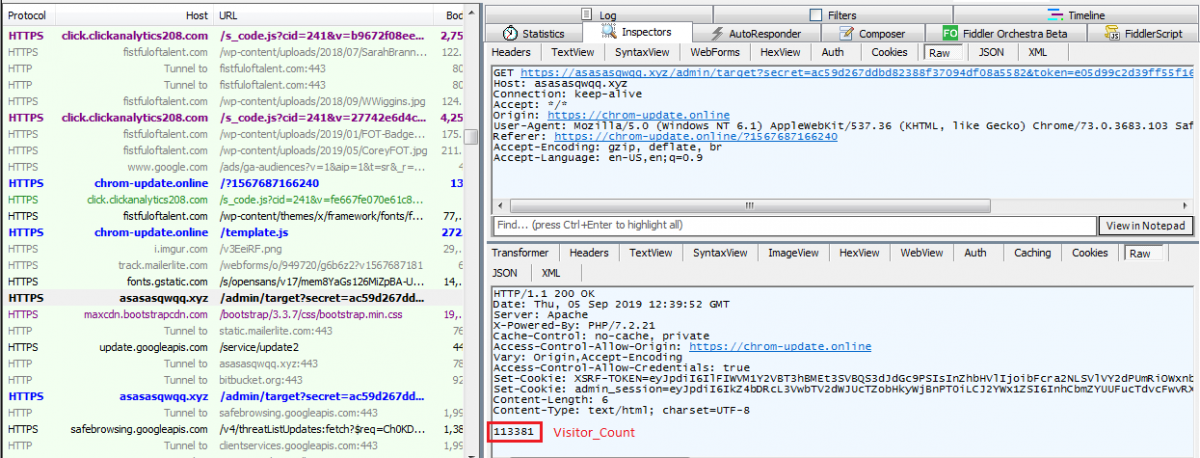

感染手法2~偽の文字フォントアップデートページを利用した攻撃~

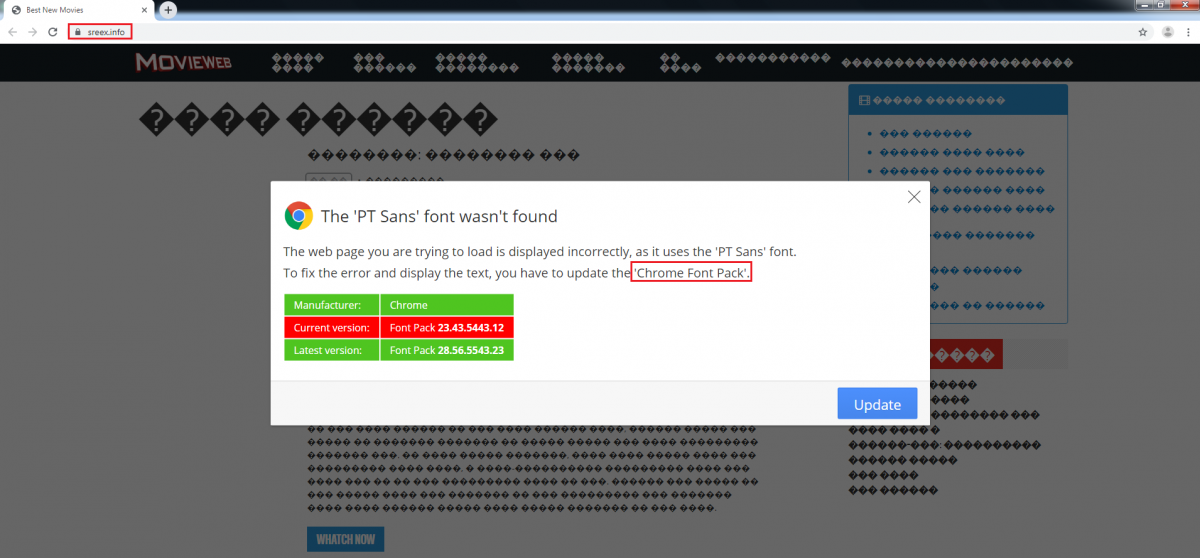

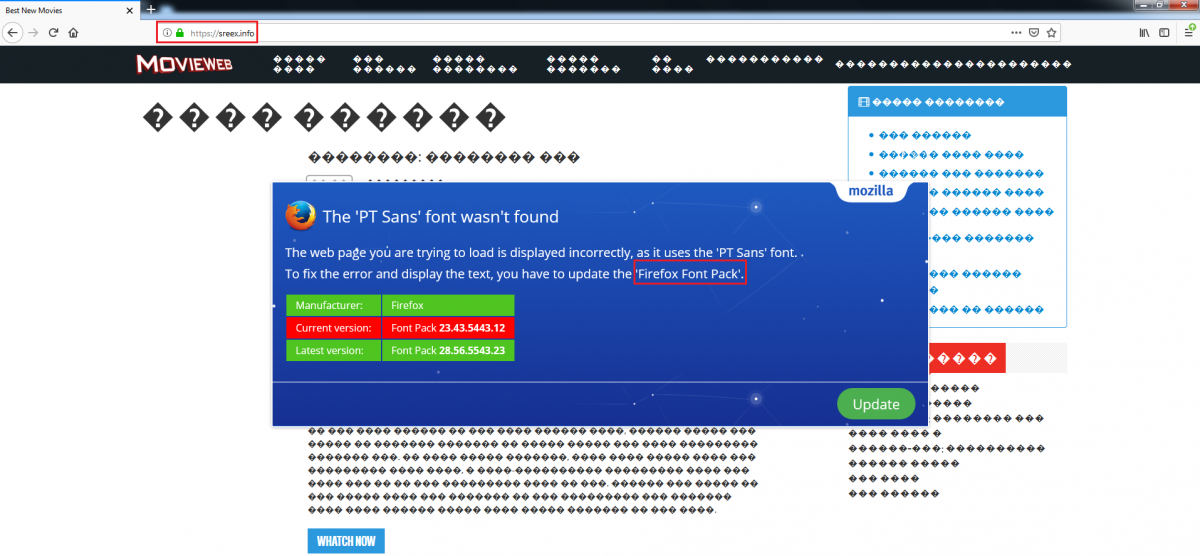

こちらの攻撃は、侵害されたサイト経由で攻撃が行われることには変わりないのですが、侵害されたサイト自体に直接、偽の画面が表示されます。

本画面では、「“PT Sans”というフォントがありません」といった警告画面が表示されます。

以下は、Chromeでアクセスした場合、Firefoxでアクセスした場合の画面です。

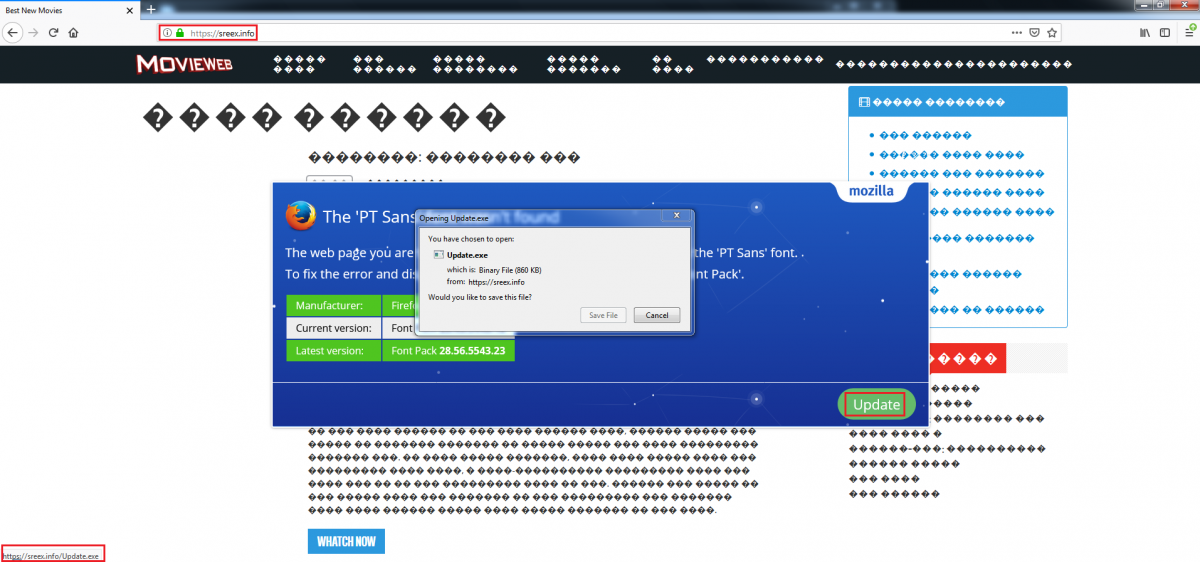

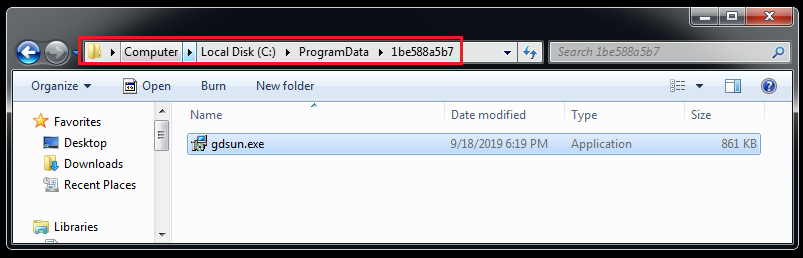

そして、表示された警告画面の「Update」ボタンをクリックすると、マルウェアが落ちてくるわけです。

この攻撃では、マルウェアが自身のコピーを特定のフォルダに作成し、起動時に実行されるようスタートアップレジストリのエントリにも追加されます。

まとめ

攻撃事態は真新しいといったものではないように思いますが、RATへの感染は、企業にとっても非常にインパクトの大きいものだと思っています。

攻撃の手法を理解しつつ、対策を考えていただければと思います。

CMSを使っている企業は、セキュリティベンダや有識者の情報を待たず、自身で情報収集することも非常に重要になってくる気がしています。

すべてのユーザ企業間での横連携がますます重要になってくるのかな。 自分自身も外に出なくちゃ。

NTTデータ傘下のスペイン企業がランサムウェアの被害に

現地時間の11/4(月)早朝に、NTTデータの子会社Everisより、社内向けにランサムウェア感染の周知が行われたことが明らかになりました。

これが、流出してしまうガバナンスに少々驚いていますが。。。

私自身は、本件のスクショをツイートしたものが情報源になりました。

Esta parece ser la nota que everis ha mandado a sus trabajadores. #ransomware pic.twitter.com/1UOT8jDO4s

— Arnau Estebanell Castellví (@ArnauEstebanell) 2019年11月4日

周知の内容から、社内のネットワークに感染しており、端末のシャットダウンとオフィスネットワークからの遮断を進めているとみられます。

そもそも、この文章にタイポがありますね。。。 direcllyはたぶんdirectlyなので、だいぶあわてていることが伺えます。

その後、様々な情報機関より記事が公開され始めていますので、簡単に状況をまとめます。

被害にあったのは、Cadena SERというスペイン最大のラジオ放送局のネットワーク ここのネットワークは、MSP(Managed Service Provider)としてEverisに提供されているもの 感染したランサムウェアの種類はBitPaymerおよび未知のランサムウェア 暗号化されたファイルの拡張子は「.3v3r1s」に変換されている 感染の事実は、一般向けには公開されていない 一方でランサムノートはすでにツイッターで公開されている 要求額は、75万ユーロ(約83万6千ドル)(約9,073万円) 以下、ランサムノートとその情報源

pic supposedly posted by an #everis employee pic.twitter.com/fJaOtYmrTy

— Alex Barredo 📉 (@somospostpc) 2019年11月4日

ちなみに、このランサムノートに記載されている連絡先は攻撃ごとに変化するようです。

ランサムウェアBitpaymerを利用した攻撃は、先月も確認されており、その際は、具体的な被害企業の名前は明らかになっておりませんでした。

当該攻撃では、Windows向けiTunesおよびiCloudのゼロディ脆弱性が悪用されていました。

さらに、BleepingComputerによると、本攻撃が、BlueKeepを悪用したものであることが、匿名の第三者により報告されたとのことでした。

週末にBlueKeepを悪用したコインマイナーに感染させる攻撃が確認されており、明確な根拠はないものの、一連の攻撃にランサムウェアの攻撃も含まれていた可能性を示唆しています。

BlueKeepに関しては、過去の記事でも紹介しているので、ご参考にどうぞ。

記事もだいぶいろいろ書いてきたためか、引用できるものが多くなってきました。

なんでも引用になってしまうと、よくないのかもしれないですが。。。

以上、速報ベースではありますがインシデントに関する情報でした。

ダークウェブ等で公開されたフォーチュン500選出企業の認証情報に関する調査結果について

ImmuniWebより、ダークウェブ上に存在する認証情報についての調査結果が公開されました。

ImmuniWebは、スイスの企業High-Tech Bridgeが、2007年にペネトレーションテストツールとして、公開したものです。

特徴として、AIおよびマシンラーニングの活用によりセキュリティの監視やテストなどの機能を提供します。

今回のImmuniWebの調査では、企業を対象としたデータ流出に焦点を当て、フォーチュン500に選出された企業を対象に、10つの業種に分類して情報を公開しています。

目次

- フォーチュン500ってなんだっけ?

- ダークウェブ上等で発見された認証情報

- STOP! パスワード使い回し!キャンペーン2019について

- まとめ

フォーチュン500ってなんだっけ?

フォーチュン500は、米国経済誌のフォーチュンが毎年発表しているランキングで、収入(売上)をもとに世界の大企業、上位500社を上げている番付です。

2019年の結果は7月22日に公開されており、日本企業は52社ランクインしていました。

簡単にまとめてみたのでご参考まで。

| 順位 | 企業名 |

|---|---|

| 10 | トヨタ自動車 |

| 33 | 三菱商事 |

| 34 | 本田技研工業 |

| 52 | 日本郵政 |

| 64 | 日本電信電話 |

| 65 | 伊藤忠商事 |

| 66 | 日産自動車 |

| 98 | ソフトバンクグループ |

| 102 | 日立製作所 |

| 105 | JXTGホールディングス |

| 116 | ソニー |

| 118 | イオングループ |

| 125 | 日本生命 |

| 131 | パナソニック |

| 147 | 丸紅 |

| 153 | 第一生命 |

| 157 | 三井物産 |

| 159 | セブン&アイ・ホールディングス |

豊田通商(162位)、三菱UFJフィナンシャル・グループ(166位)、東京電力(178位)、日本製鉄(186位)、三井住友フィナンシャルグループ(209位)、MS&ADインシュアランスグループホールディングス(222位)、東京海上ホールディングス(224位)、デンソー(230位)、住友商事(231位)、KDDI(245位)、三菱電機(300位)、明治安田生命(324位)、大和ハウス工業(327位)、三菱重工業(334位)、アイシン精機(339位)、キヤノン(345位)、富士通(349位)、みずほフィナンシャルグループ(350位)、三菱ケミカルホールディングス(351位)、出光興産(354位)、JFEホールディングス(356位)、スズキ(357位)、東芝(371位)、ブリヂストン(374位)、SOMPOホールディングス(377位)、住友生命(378位)、マツダ(389位)、関西電力(420位)、メディパルホールディングス(436位)、住友電気工業(437位)、SUBARU(440位)、中部電力(453位)、東日本旅客鉄道(458位)、NEC(470位)

MONOistの記事によると、2018年に比べて、製造業の順位が伸び悩み、商社や小売業が好調であることが言及されていました。

ダークウェブ上で発見された認証情報

ImmuniWebは、ImmuniWeb Discoveryを用いて、通常アクセス可能なサイトから、TORを使ってアクセスするサイトまで幅広い情報ソースから、認証情報を収集したとのことでした。

その結果、フォーチュン500の選出企業に帰属する、約2000万件(21,040,296)の認証情報を発見し、そのうち1600万件(16,055,871)は直近12か月で侵害されたものでした。

そして、これらのデータの95%は、暗号化されていなかったり、攻撃者に総当たりで攻撃されたりで、平文として取得されていたものだったとのことです。

流出の原因となった理由は主に以下の3つだとのことです。

- サードパーティからの流出

- 取引先や関連企業からの流出

- 当該企業自身からの流出

というか、大体この3つなんじゃないかと思いつつ。。。

業種ごとに分類した流出件数と脆弱なパスワード(8文字以下、デフォルト、一般的な単語)を使っている割合を表にまとめた結果は以下になります。

| 業種 | 流出件数 | 脆弱なパスワードの利用割合 |

|---|---|---|

| IT | 5,071,144 | 33.87% |

| 金融 | 4,915,553 | 35.12% |

| ヘルスケア | 1,923,340 | 33.47% |

| 製造業 | 1,898,434 | 37.36% |

| 電力 | 1,745,283 | 32.56% |

| 通信 | 1,329,882 | 37.57% |

| 小売り | 682,408 | 47.29% |

| 運輸 | 602,003 | 36.19% |

| 自動車 | 575,046 | 34.98% |

| 航空・防衛 | 549,073 | 34.44% |

上記から、流出件数でみるとITや金融が突出して多いものの、脆弱なパスワードの利用率、つまり、セキュリティリテラシーの高さで考えると、小売りがいまいちですね。

フォーチュン500にて某小売り業が大きく順位を上げていることと、この結果は興味深いです。

そういえばこんなインシデントもありましたね。。

その他の特徴として、以下も示されていました。

IT、金融、電力はアダルトサイト経由での流出があったトップ3だった

窃取されたパスワードの42%は被害者の企業名や流出元に係る内容との関連性があり、推測が容易なため、ブルートフォース攻撃でに影響を受けやすかった

1回の侵害で盗まれたパスワードの11%は同一のもので、理由は以下

- そもそもデフォルトパスワード

- ボットやスパムによリ作られたアカウントのパスワード

- パスワードリセット後に、同じアカウントに同一のパスワードを設定したことによるもの

組織における、ドメインの汚染やサイトが改ざんの被害の件数は、認証情報の流出件数に比例する

見つけた情報のうち半数は、無効であったり偽の情報であったり、過去のに流出した情報が新規に流失したように見せかけたりするものだった

STOP! パスワード使い回し!キャンペーン2019について

国内では、JPCERT/CCが毎年、「STOP! パスワード使い回し!キャンペーン」というのをやってます。

今年も先日(10月21日)公開されたばかりですね。

このあたりも参考にしつつ、認証情報の流出には備えたいですね。

まとめ

近年、クラウドやキャッシュレス決済の利活用などにより、ますます、パスワードの重要性が高まっていると言えます。

セキュリティ担当者の方も、そうでない方も安全なパスワード運用を心掛けましょう。

ちなみに、私はパスワード管理にこれを使っています。

便利なので、もしよかったら使ってみてください。

東京五輪2020が狙い?マイクロソフトがサイバー攻撃の観測について言及

Microsoft Threat Intelligence Center より、世界中のアンチドーピング団体およびスポーツ団体への攻撃観測に関する記事が公開されました。

マイクロソフトは、一連の攻撃が、ロシア軍と関連があるとされているStrontium(別名APT28,fancy bear)によるものだと言及しています。

余談ですが、これら国家の関与が疑われるような標的型攻撃グループには俗称がつくことが多々あり、ベンダーがそれぞれ固有の名前をつけます。

マイクロソフトは、Strontiumのように元素記号の名前をつけます。

CrowdStrikeは動物の名前を国名、その修飾語を足し合わせることで、攻撃グループを表現します。 例)Fancy Bear

そして、FireEyeはAPT28など、見つけた順に機械的な採番をしています。

https://www.fireeye.jp/current-threats/apt-groups.html

その他にも、ベンダごとに様々な呼び方があり、正直統一してくれればいいのにとか、思ったり思わなかったり(笑)

最たるものが、Lazarus (Hidden Cobra)ですね。 これについては、過去の記事で少し触れています。

さて本題に戻ります。

今回のマイクロソフトの観測では、全3大陸に渡る16か国のアンチドーピング団体とスポーツ団体を対象に攻撃が行われたことを確認しているようです。

攻撃事態は、9月16日ごろから観測されていたようですが、その多くは失敗に終わっていたようです。

ちょうど、その直後の9月23日にはアンチドーピング協会、通称WADAよりロシアに対して警告が行われました。

Fancy Bearは2016年および2018年にも、これらの団体から盗んだメールをリークさせるなどの行為を行っており、2018年には米国連邦裁判所に起訴されています。

攻撃の詳細は明らかにされていませんが、その手法は過去にFancy Bearが政府や軍、大学やシンクタンクに攻撃したものと類似していると述べています。

今回の記事では、以上のような事実しか述べられておらず、大々的な発表には至っていません。

ただし、2018年冬季の平昌五輪で起きた、Olympic Destroyerについても、Fancy bearの関与が疑われています。

Olympic Destroyerの主犯が何者だったかはいまだにわかっておりませんが、KasperskyやCrowdStrikeのリサーチャーが、その可能性について言及していることもあり、なかなか無視できない説ではあると、考えます。

https://blog.kaspersky.co.jp/olympic-destroyer/19837/

東京五輪が決まった時は、サークルの合宿場でMonsterを飲みながら「あー決まったのかー」なんてのんきなことを思っていましたが、 もう気づけば数年たっていて、社会人としても、中堅どころなんだなーなんて思いつつ。

いずれにしろ、無事、東京五輪を迎え、終えたいですね。

少なくとも、私自身の夢でもあった、「東京五輪を支える仕事」に少しでも近づけるよう、あと1年弱、引き続き頑張りたいなと思います。

P&G傘下のECサイトがハッキングされた件について

2019年5月ごろからFirst Aid BeautyというP&G傘下の美容製品販売サイトにマルウェアが仕込まれていたことがわかりました。

Hacked: @ProcterGamble's https://t.co/qz62iHDazn has had a payment skimmer since May 5th. Fairly advanced: malware does not activate for non-US visitors, or if you run Linux (ie security researchers). pic.twitter.com/HAc7UunK5n

— Willem de Groot (@gwillem) October 25, 2019

ちょうどFBIも直近で記事を出しており、ウェブ上でのスキミングに関して、注意喚起を行っていたところなので、全体としてスキミング等の活動が活発になってきているのかもしれません。

https://niccs.us-cert.gov/sites/default/files/documents/pdf/ncsam_eskimming_508.pdf

目次

- 攻撃の概要

- MageCartとMagentoについて

- まとめ

攻撃の概要

First Aid Beautyは、2018年7月に、世界的に有名な一般消費財メーカーであるP&Gによって買収されたスキンケアブランドだとのことです。

もちろん筆者は知りませんでした(笑)

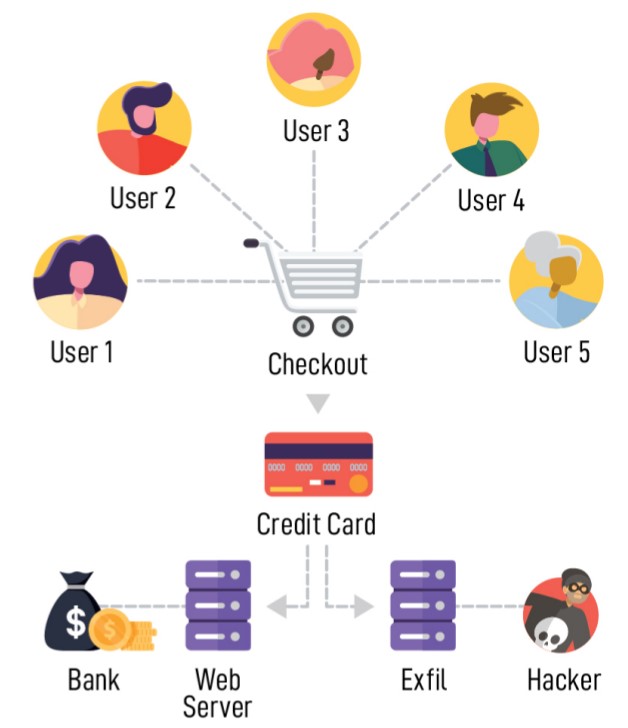

同サイトでは攻撃者によって仕掛けられたクレジットカード情報を盗むためのスクリプトが動いているとのことで、本記事を執筆している現在でもサイトはメンテナンス中になっています。

報告者のツイートにもありますが、埋め込まれたスクリプト(つまりマルウェア)は米国からのアクセス時にのみ有効になり、米国以外からのアクセスやLinux系OSでのアクセスには反応しないとのことでした。

なお、本攻撃は、MageCartと呼ばれるサイバー犯罪集団による攻撃だとされており、発見者のWillem de Grootさんも所属するSanguine Securityの活動のなかで発見したとのことでした。

Sanguine SecurityはEコマースサイトにおけるスキミングや詐欺などを調査している企業です。

発見者はFirst Aid Beautyに報告をしたとのことですが、返事がなく、bleepingcomputerが記事を執筆した昨日時点でも、不正なスクリプトが埋め込まれたままの状態だったとのことです。

被害の規模は明らかになっていないとのことですが、bleepingcomputerによると同サイトは月あたり100,000件のアクセスがあり、そのうち8割がアメリカからであると言われており、影響範囲は広いと推測できます。

発見者の調査によると、同スクリプトの動作により、 以下の情報が取得できるとのことです。

- カード番号

- カードの有効期限

- 所有者の氏名

- CVVコード

MageCartとMagentoについて

MageCartは攻撃者集団のひとつで、 EC サイトに不正なスクリプトを埋め込み、ユーザの支払い情報等を窃取することで知られています。

2019年だけでも、以下の記事のようにさまざまな場面において攻撃を成功させており、世界的な企業においても多数被害が報告されています。

ZDNetの記事で述べられているRiskIQのレポートは以下のリンクから取得できます。

Magecart: The State of a Growing Threat - RiskIQ

そんなMageCartですが、特に、MagentoというEコマース用プラットホームで作られたECサイトを標的として攻撃活動を行っています。

Magentoは、世界的に有名なEコマース用プラットフォームで、Ecommerce Usage Statisticsによると、全世界6位、5%のシェアを誇っています。(2019年10月26日時点)

2年くらい前には世界1位とかだった気がするんですが。。

ただし、トラフィックが多いサイト、トップ10,000に絞ると、順位は一気に2位になります。(2019年10月26日時点)

こうして考えると、アクセス数の多いECサイトでは、いまだにMagentoが広く使われていることがわかります。

ちなみに、日本に絞ると結果は以下のようになります。

1位はGMOさんが提供するMakeshopなんですね! もうちょっと前はECキューブが強かったイメージですが。

まとめ

オンラインショッピングが主流になってくるにつれ、自社でECサイトを構築・運用するケースも多くなってきているかと思います。

オンラインショッピングを始める場合は、自社サイトを運用するより、楽天やYahooに出展する方がシステム的な運用コストも少なくて済む気がします。

ただ、出展料を考えると「サーバーを借りて自社で運用する方が安いと」いう考えなのでしょうか。

このあたりも含めての経営判断なのかな~

ビジネスって難しいですね。

世界中の大学の認証情報を狙った攻撃活動が今も継続中~2018年の観測では、日本の大学も対象に~

2019年10月14日(現地時間)、メールセキュリティに強みを持つProofpoint社より大学の認証情報を狙った攻撃観測およびその手法に関する記事が公開されました。

本記事では、上記に関する情報および昨年から活発になっている本キャンペーンについてまとめた内容を記載します。

目次

攻撃グループCobalt Dickesについて

本攻撃は、PhishLabsによって、Silent Librarianと名付けられた攻撃グループによるもので、別名TA407, Cobalt Dickes, Mabna Instituteと呼ばれています。

攻撃グループに関しては、各セキュリティベンダーによっては、呼ばれ方が異なることが多く、それぞれの命名規則に従って名づけられているため、こういったばらつきが発生します。

本記事では、Proofpoint社の呼称であるTA407を採用し、記載いたします。

なお、本攻撃キャンペーンについては、9月にもProofpointおよびSecureworksが言及しています。

https://www.secureworks.com/blog/cobalt-dickens-goes-back-to-school-again

そして、昨年Secureworksがリリースした記事では被害地域に日本が含まれていることを示されていました。

参考:SecureWorks

https://www.secureworks.jp/resources/at-back-to-school-cobalt-dickens-targets-universities

本記事では、詳細は触れられていませんが、Passivetotalの情報を参照すると、サブドメインに日本の大学名が登録されていることが確認できます。

被害の概要

Proofpointの観測では、以下の被害が確認されています。

被害団体の内訳は以下

- 21か国で176の大学が被害(うち144大学は米国)

- 米国の連邦および州政府機関5組織

- 米国の民間企業36社

- 米国以外の民間企業11社

- NGO団体2組織

巧妙な手口

攻撃グループTA407は以下のような手法で、標的組織の認証情報取得を試みます。

- 大学ブランドの盗用

- メールの署名や資格情報、アドレスの詐称

- 実際に大学で使われているメール本文やポータルの盗用

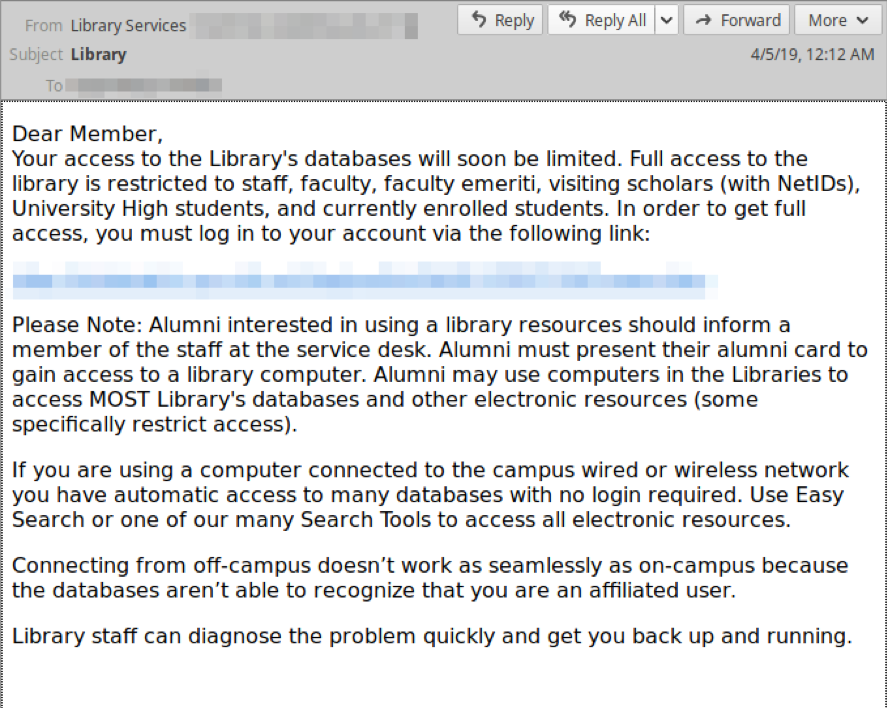

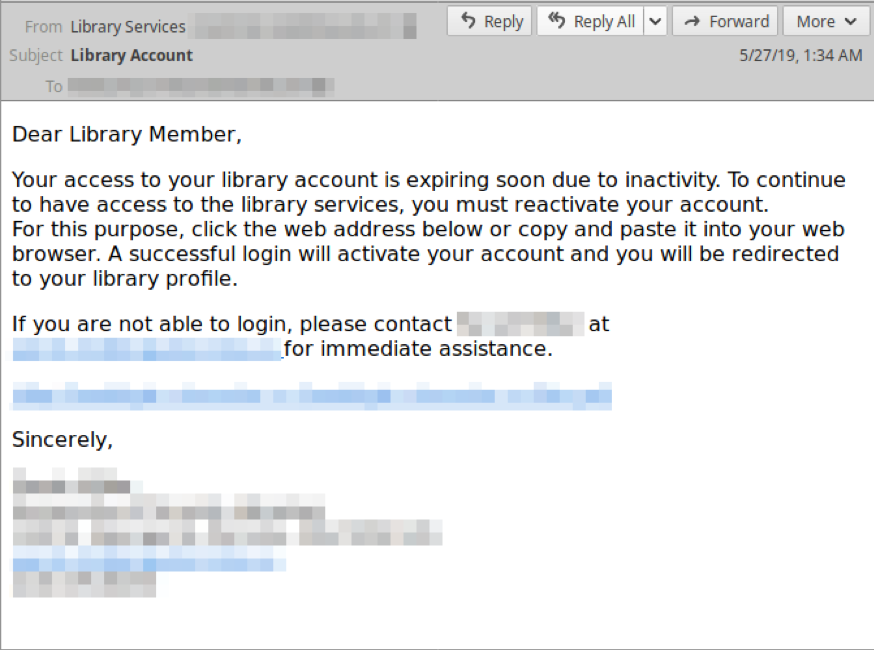

- それらしき件名を用いたメール発信(例:「Renewal of loaned items(貸出物の更新)」「Renew your loaned items(貸出物の更新)」、「Renewal of materials(資料の更新)」、「Overdue notice on loaned items(貸出物の期限切れ通知)」、「Library Services(図書館サービス)」)

- システムダウンや気象警報などを利用することで、信頼性を高める

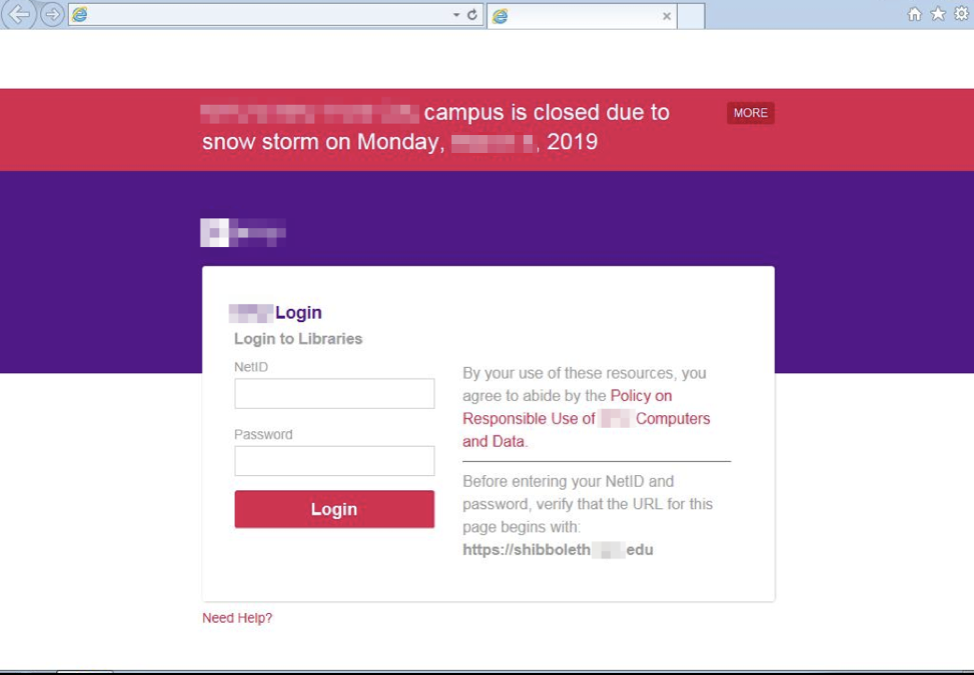

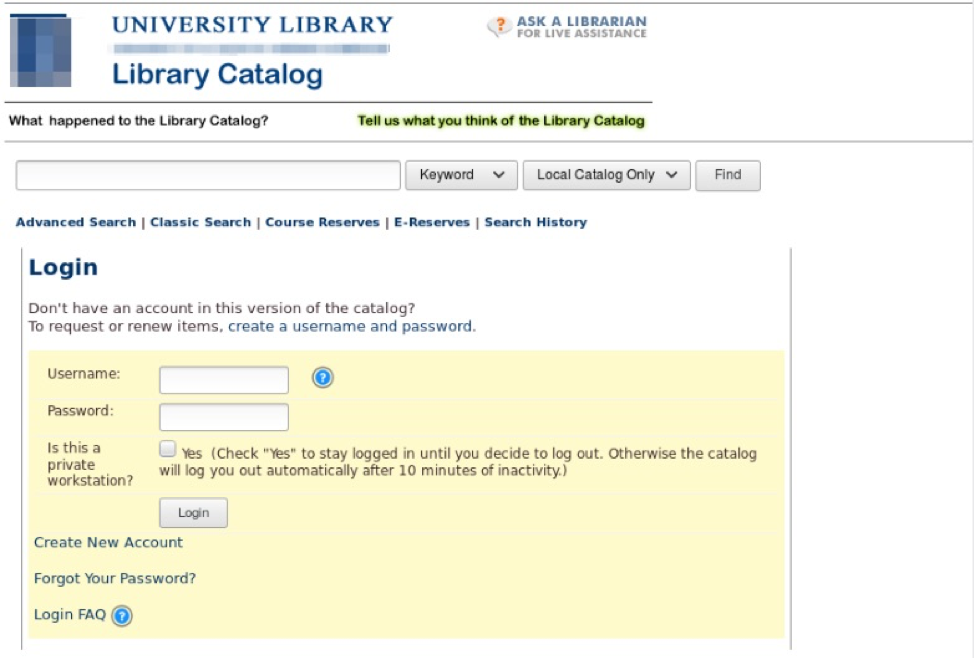

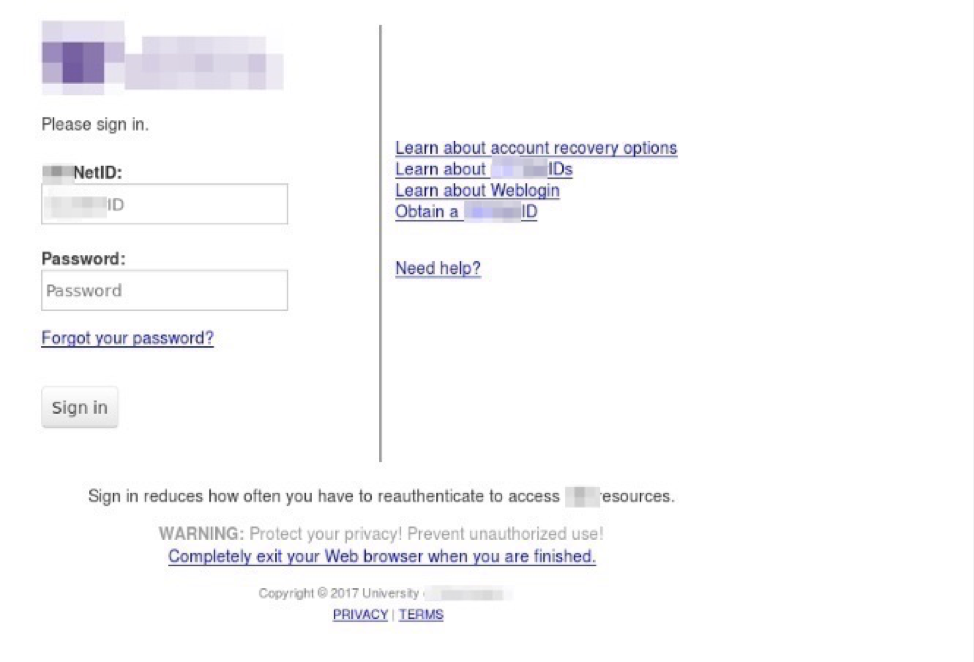

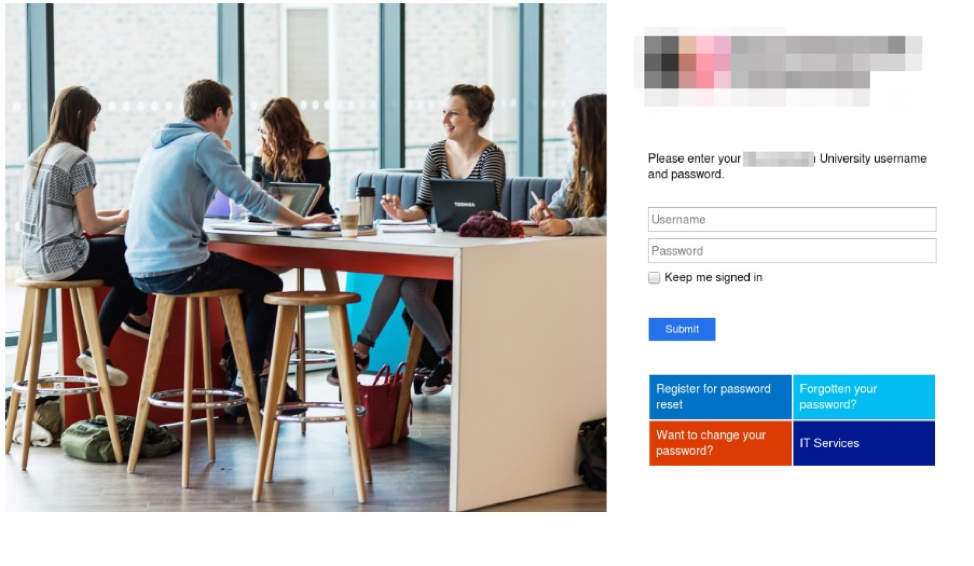

以下のような、実物のポータルサイトを模したページがフィッシングサイトとして利用されます。

参考:Proofpoint

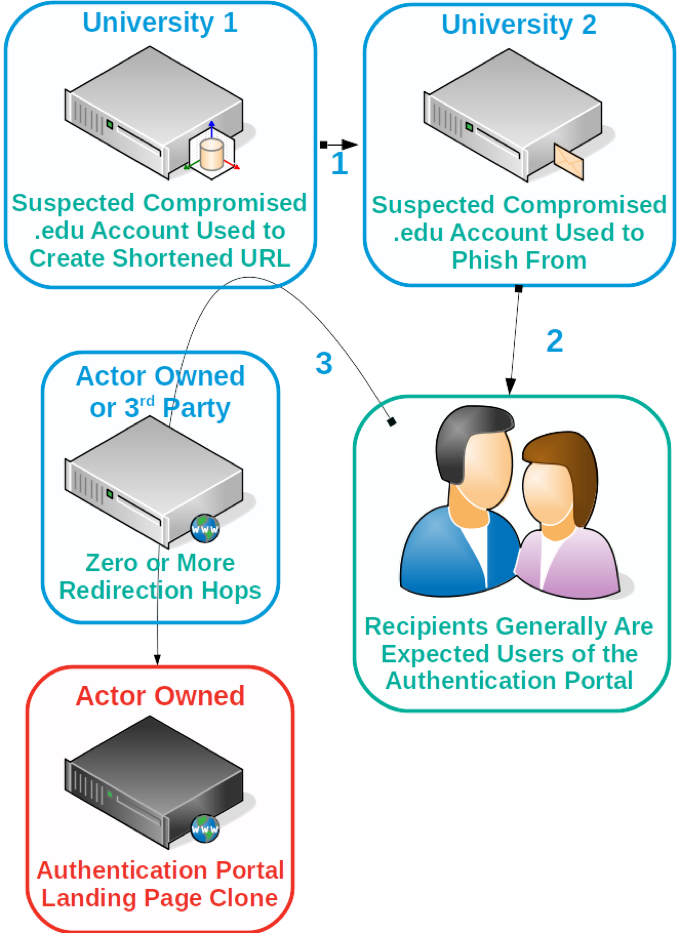

攻撃の流れ

これまでに観測されている攻撃の流れの一例として、以下の流れがあります。 画像があるので、そちらを参考にしてください。

- University1のURL短縮サービスを用いて作られたURLをUniversity2のフィッシングメールに組み込む

- University2からUniversity2の関係者にフィッシングメールを配信し、認証情報の入力を誘導する

- 当該フィッシングメールのURLをクリックすると、そのリンクはサードパーティのサイト経由もしくは直接、攻撃者の用意した偽の認証用クローンサイトにつながる

参考:Proofpoint

上記にて、最終的にたどり着くサイトに認証情報を入れてしまったが最後、認証情報が攻撃者のもとに渡ってしまいます。

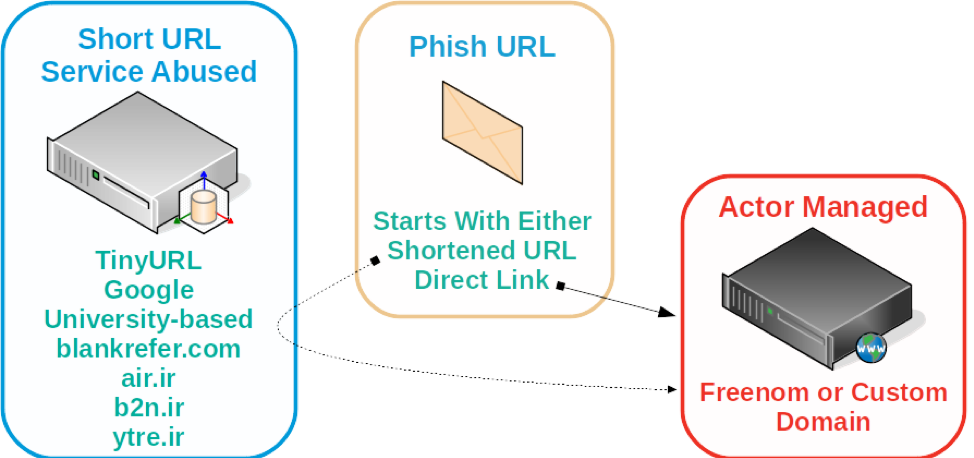

上記のURL短縮サービスにて作成されるショートURLに用いられるのは大学独自のものだけではなく、googleなどの一般的なURL短縮サービスも用いられるようで、以下の図のようにフィッシングURL直およびURL短縮サービス経由で攻撃者の管理サイトにたどり着きます。

参考:Proofpoint

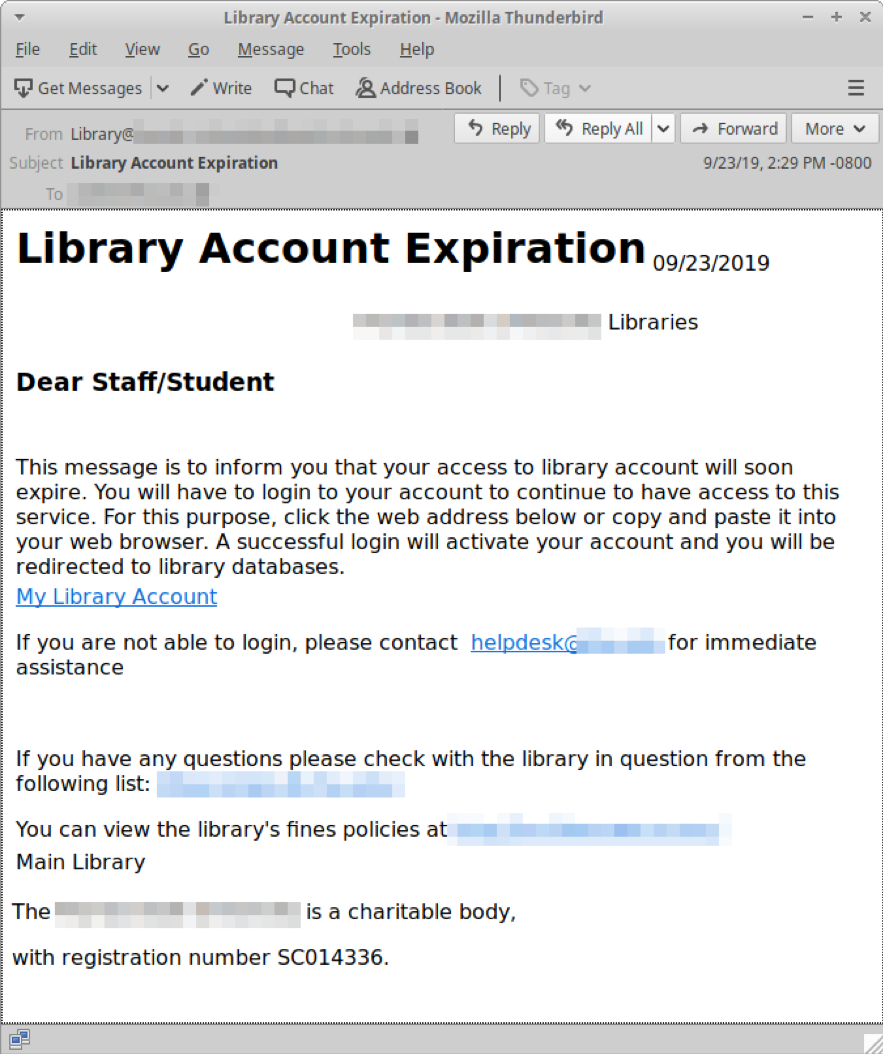

フィッシングメールのサンプル

- 2019年4月5日のもの

参考:Proofpoint

- 2019年5月27日のもの

参考:Proofpoint

- 2019年9月27日のもの

参考:Proofpoint

上記の通り、構造の変化こそ見られるものの、内容としては、「図書館のアカウントが失効するので更新してください。」といったものです。

フィッシングの被害にあわないために

Proofpointでは以下のような点に注意することで、フィッシング被害から回避するよう勧めています。

- ウイルス対策/フィッシング対策サービスの実装

- 情報セキュリティ教育

- 各システムにおける多要素認証(MFA)の実装

さらに、以下の機関において、フィッシングの活動が活発になることを予測し、警戒を呼び掛けています。

- 9月〜11月(学年の初め)

- 1月〜2月(冬休みからの戻り)

- 4~6月(学年の終わり)