世界中の大学の認証情報を狙った攻撃活動が今も継続中~2018年の観測では、日本の大学も対象に~

2019年10月14日(現地時間)、メールセキュリティに強みを持つProofpoint社より大学の認証情報を狙った攻撃観測およびその手法に関する記事が公開されました。

本記事では、上記に関する情報および昨年から活発になっている本キャンペーンについてまとめた内容を記載します。

目次

攻撃グループCobalt Dickesについて

本攻撃は、PhishLabsによって、Silent Librarianと名付けられた攻撃グループによるもので、別名TA407, Cobalt Dickes, Mabna Instituteと呼ばれています。

攻撃グループに関しては、各セキュリティベンダーによっては、呼ばれ方が異なることが多く、それぞれの命名規則に従って名づけられているため、こういったばらつきが発生します。

本記事では、Proofpoint社の呼称であるTA407を採用し、記載いたします。

なお、本攻撃キャンペーンについては、9月にもProofpointおよびSecureworksが言及しています。

https://www.secureworks.com/blog/cobalt-dickens-goes-back-to-school-again

そして、昨年Secureworksがリリースした記事では被害地域に日本が含まれていることを示されていました。

参考:SecureWorks

https://www.secureworks.jp/resources/at-back-to-school-cobalt-dickens-targets-universities

本記事では、詳細は触れられていませんが、Passivetotalの情報を参照すると、サブドメインに日本の大学名が登録されていることが確認できます。

被害の概要

Proofpointの観測では、以下の被害が確認されています。

被害団体の内訳は以下

- 21か国で176の大学が被害(うち144大学は米国)

- 米国の連邦および州政府機関5組織

- 米国の民間企業36社

- 米国以外の民間企業11社

- NGO団体2組織

巧妙な手口

攻撃グループTA407は以下のような手法で、標的組織の認証情報取得を試みます。

- 大学ブランドの盗用

- メールの署名や資格情報、アドレスの詐称

- 実際に大学で使われているメール本文やポータルの盗用

- それらしき件名を用いたメール発信(例:「Renewal of loaned items(貸出物の更新)」「Renew your loaned items(貸出物の更新)」、「Renewal of materials(資料の更新)」、「Overdue notice on loaned items(貸出物の期限切れ通知)」、「Library Services(図書館サービス)」)

- システムダウンや気象警報などを利用することで、信頼性を高める

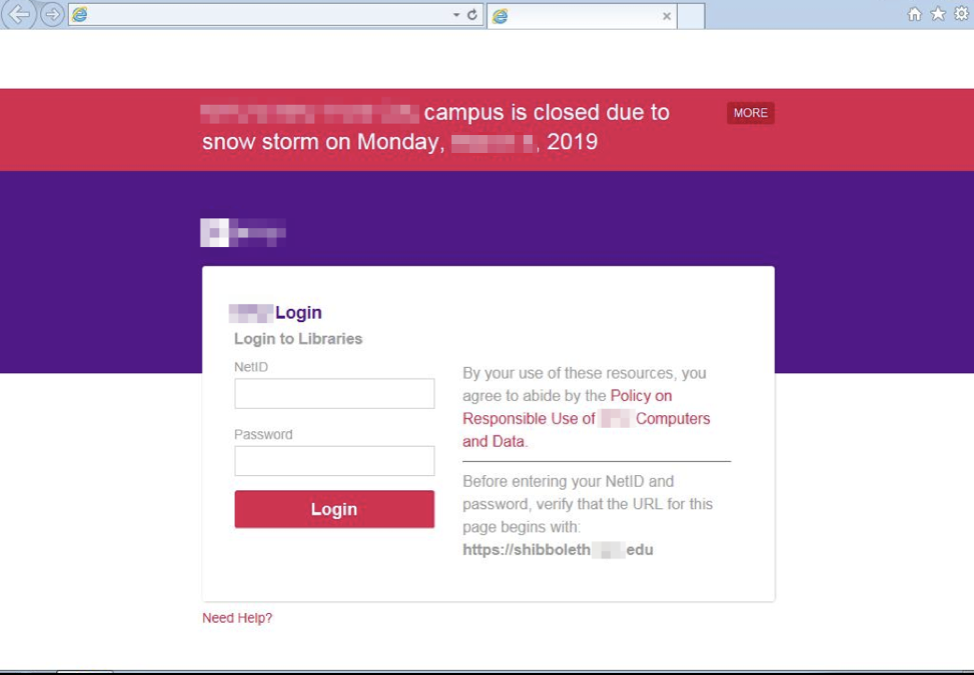

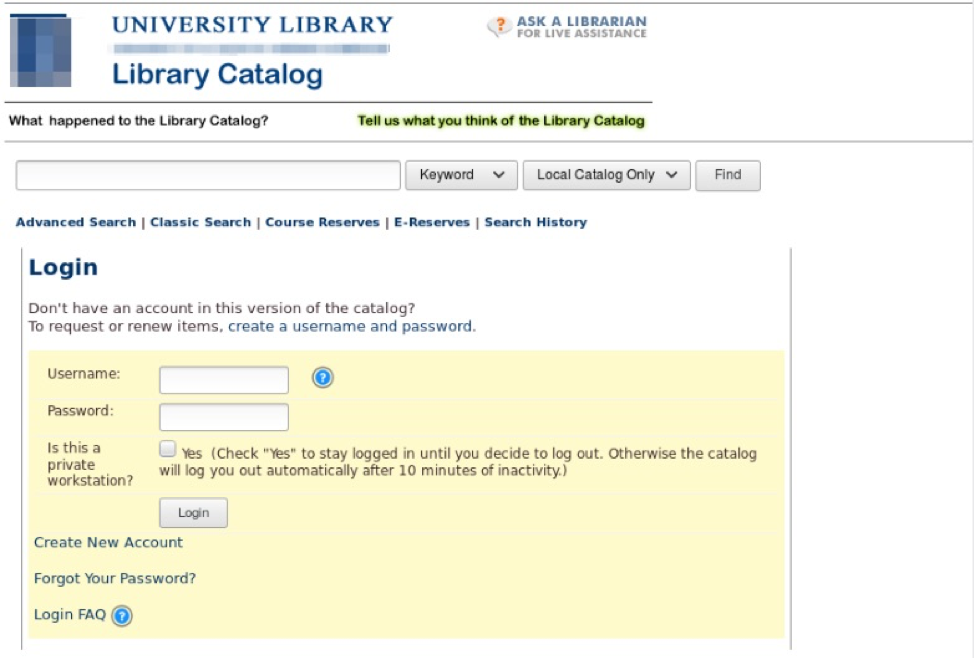

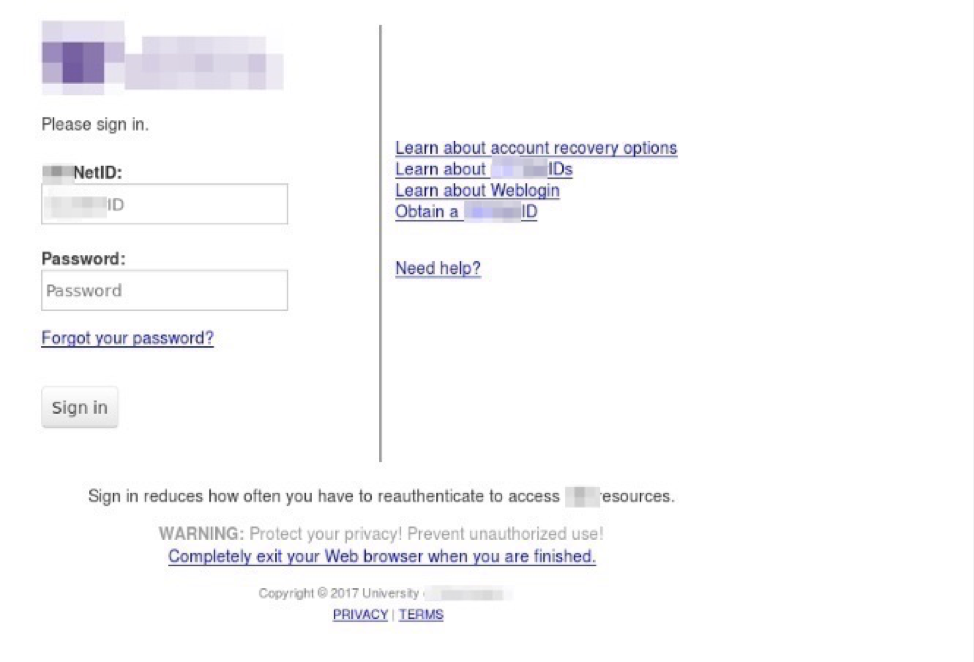

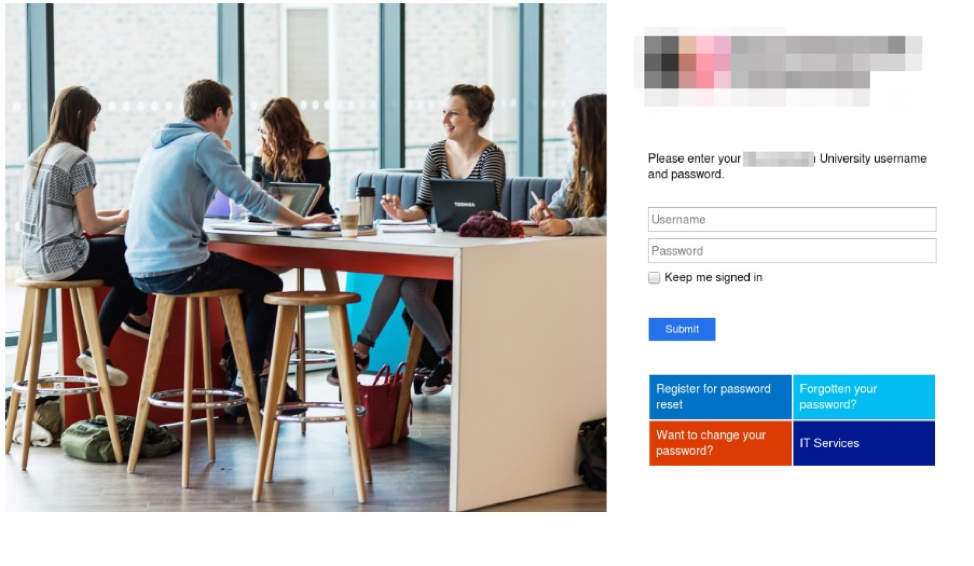

以下のような、実物のポータルサイトを模したページがフィッシングサイトとして利用されます。

参考:Proofpoint

攻撃の流れ

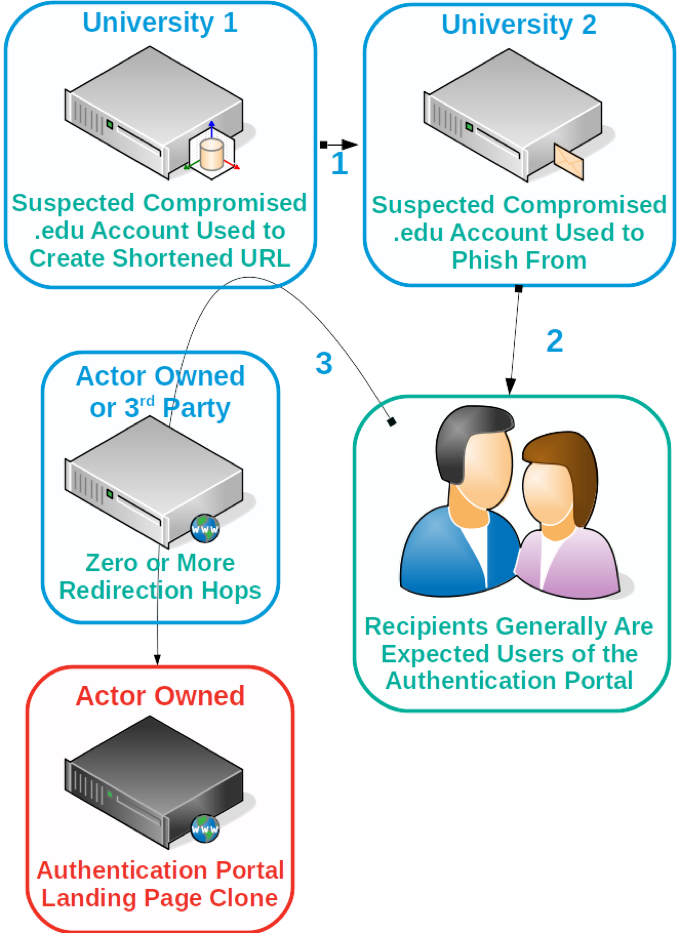

これまでに観測されている攻撃の流れの一例として、以下の流れがあります。 画像があるので、そちらを参考にしてください。

- University1のURL短縮サービスを用いて作られたURLをUniversity2のフィッシングメールに組み込む

- University2からUniversity2の関係者にフィッシングメールを配信し、認証情報の入力を誘導する

- 当該フィッシングメールのURLをクリックすると、そのリンクはサードパーティのサイト経由もしくは直接、攻撃者の用意した偽の認証用クローンサイトにつながる

参考:Proofpoint

上記にて、最終的にたどり着くサイトに認証情報を入れてしまったが最後、認証情報が攻撃者のもとに渡ってしまいます。

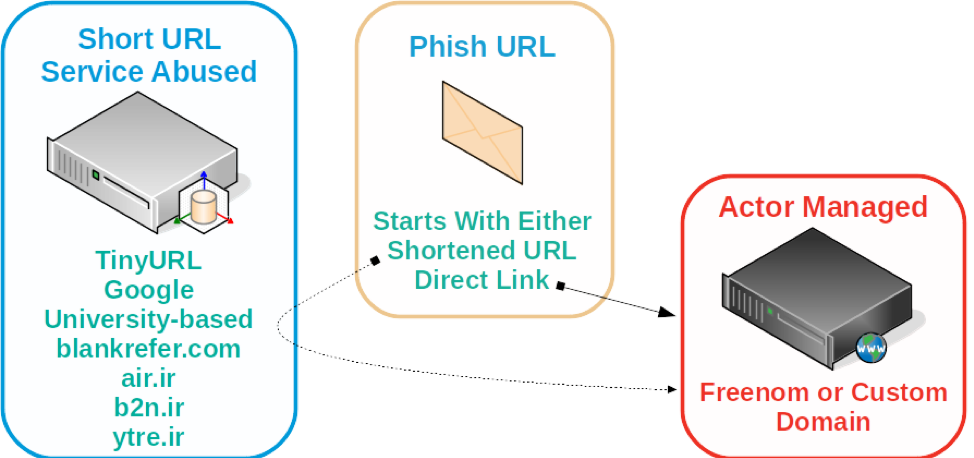

上記のURL短縮サービスにて作成されるショートURLに用いられるのは大学独自のものだけではなく、googleなどの一般的なURL短縮サービスも用いられるようで、以下の図のようにフィッシングURL直およびURL短縮サービス経由で攻撃者の管理サイトにたどり着きます。

参考:Proofpoint

フィッシングメールのサンプル

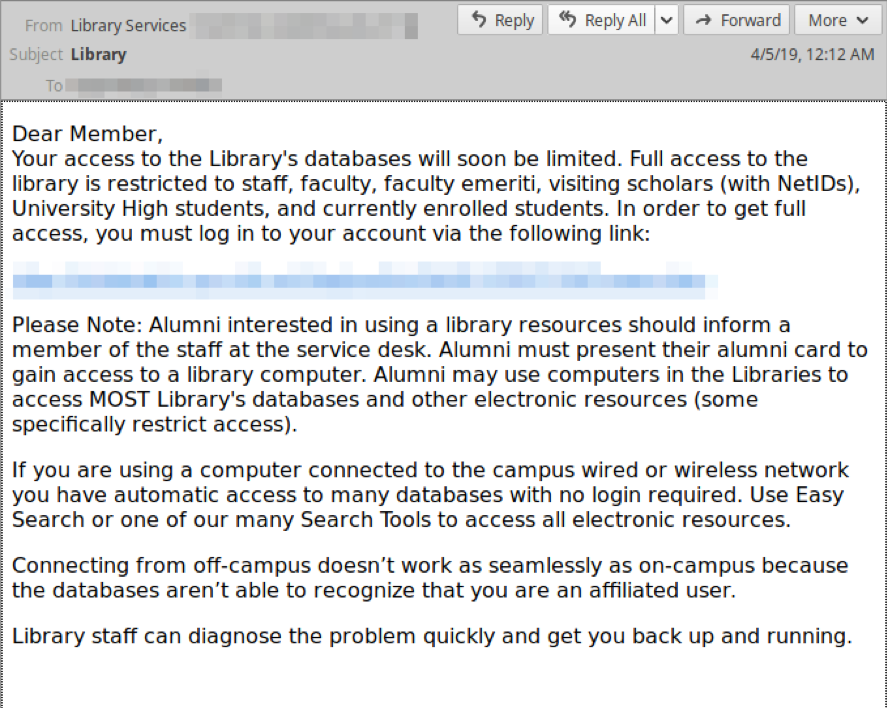

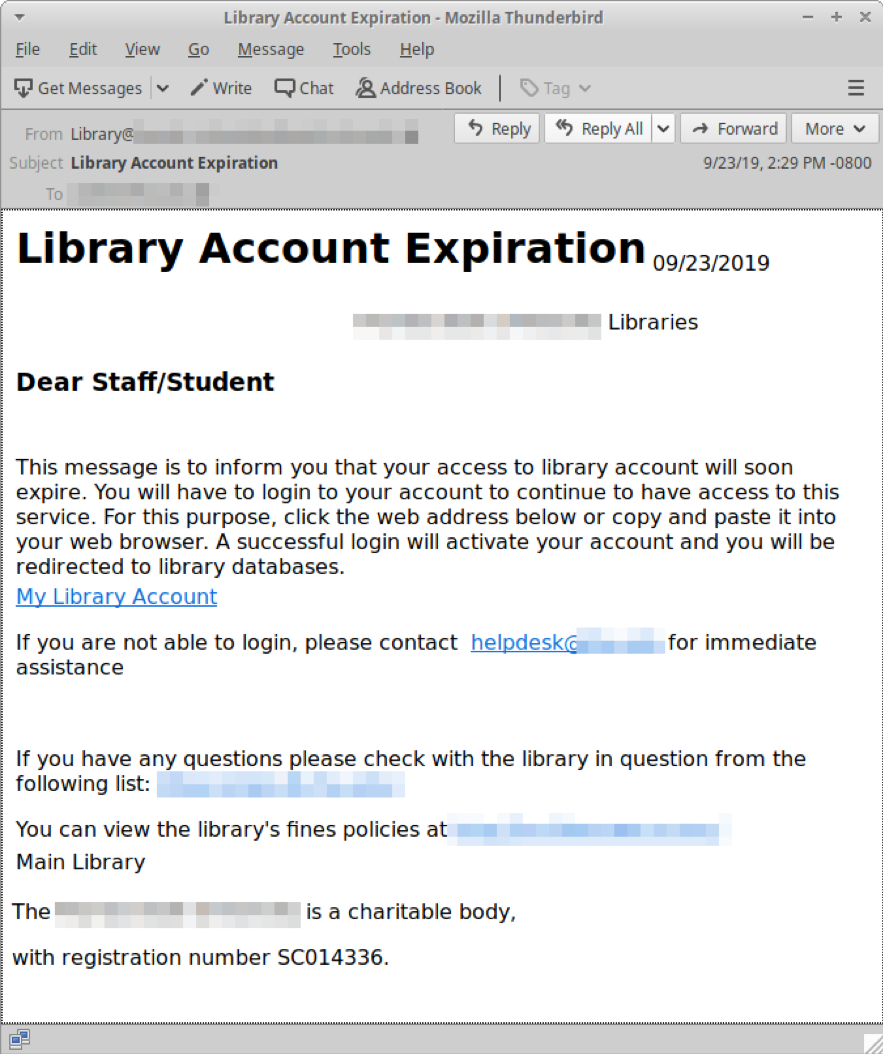

- 2019年4月5日のもの

参考:Proofpoint

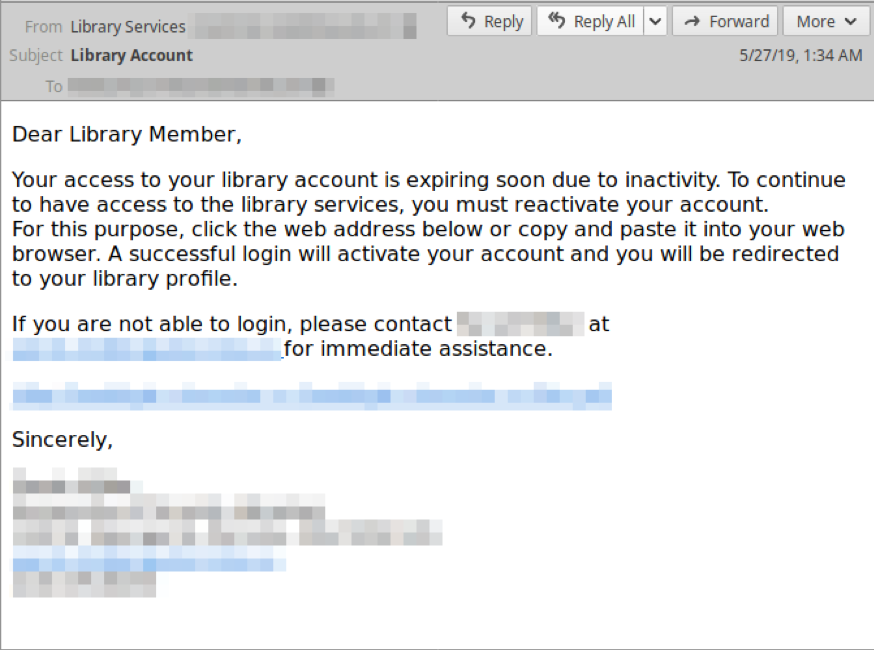

- 2019年5月27日のもの

参考:Proofpoint

- 2019年9月27日のもの

参考:Proofpoint

上記の通り、構造の変化こそ見られるものの、内容としては、「図書館のアカウントが失効するので更新してください。」といったものです。

フィッシングの被害にあわないために

Proofpointでは以下のような点に注意することで、フィッシング被害から回避するよう勧めています。

- ウイルス対策/フィッシング対策サービスの実装

- 情報セキュリティ教育

- 各システムにおける多要素認証(MFA)の実装

さらに、以下の機関において、フィッシングの活動が活発になることを予測し、警戒を呼び掛けています。

- 9月〜11月(学年の初め)

- 1月〜2月(冬休みからの戻り)

- 4~6月(学年の終わり)