Adobe Flash Playerのアップデートなどを装ったマルウェアサイトによって情報窃取を狙う攻撃について

クラウド型のセキュリティソリューションを提供することで知られているZscalerのThreatLabZによって、攻撃観測に関する、記事が公開されました。

今回の観測では、以下2種類の手法で、RAT(Remote Access Trojan)に感染させる動きが見られたとのことです。

これらの偽ページへの誘導は、攻撃者によって、CMSベースのWebサイトに埋め込まれたスクリプトの動作によって行われるものです。

CMS本体はもちろんですが、プラグインも含め、サイトに存在する脆弱性が攻撃には使われます。

Zscalerの観測によると、感染したRATは機密情報を窃取することを目的として作られているとのことです。

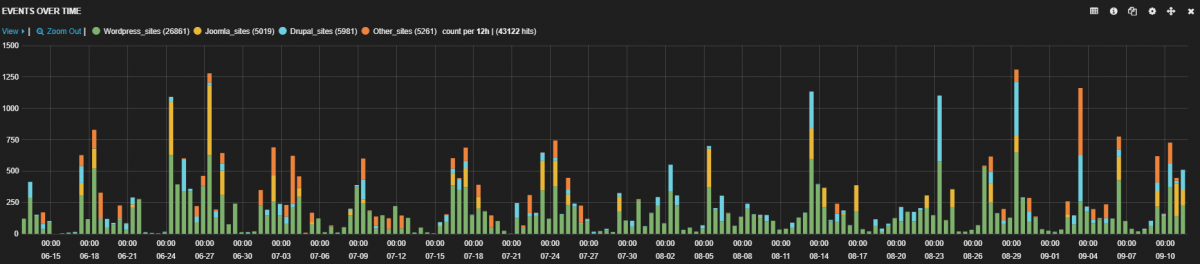

以下の図は、Zscalerが直近3か月の観測をグラフ化したもので、緑がWordPress、黄色がJoomla、青がDrupal、橙がその他を示します。

CMSのウェブサイト全体における利用比率も年々高まっており、今や過半数のWebサイトはCMSで作られている事が伺えます。

Q-Successという調査団体の公表しているデータによると、2019年11月現在、WordPress、Joomla、Shopify、Drupalの順で、シェアがあるようです。

まあ、WordPressが圧倒的ですね。

Zscalerの記事では、今回の攻撃手法について、詳細の説明をしているので、本記事でも抜粋して、ご紹介します。

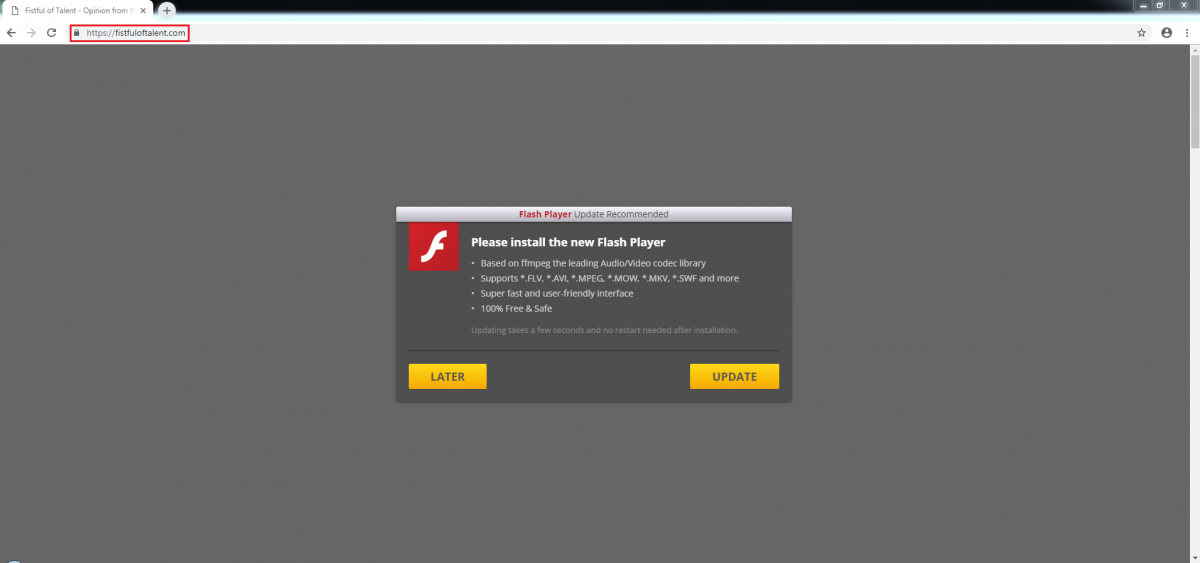

感染手法1~Adobe Flash Playerに関する偽のアップデートページを利用した攻撃~

この攻撃では、WordPressサイトのプラグインとして導入されるテーマに含まれる脆弱性に対し、2種類のスクリプトを埋め込んでいます。

これにより、ユーザが侵害されたWebサイトにアクセスした際、うち片方のスクリプト経由でマルウェアサイトにリダイレクトされ、以下の画面が表示されます。

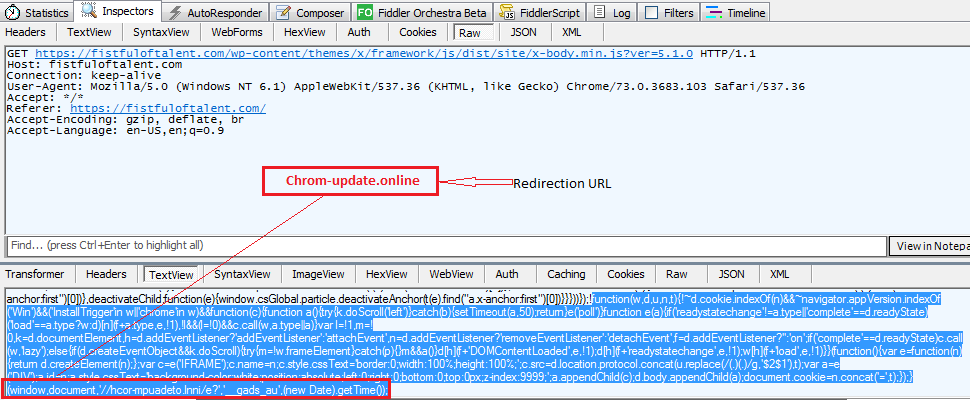

もし、アクセス元の地理的制約やネットワーク設定の影響でリダイレクトに失敗した場合、もう片方のスクリプトから、上記のマルウェアサイトにリダイレクトされます。

ちなみに、以下の通り、2回目のリダイレクト先は、chrom-update[.]onlineという、それっぽいURLになってますね。。。

そして、先ほど示した、Adobe Flash Playerの更新画面で「Update」をクリックしてしまうと、マルウェアが落ちてくるという段取りです。 ちなみに、「Later」をクリックしても、同様の動作、つまりマルウェアが落ちてくるとのことです(笑)

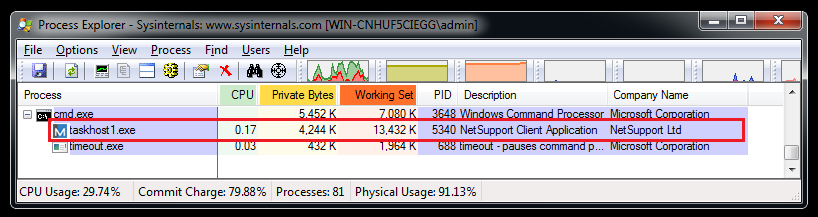

このとき落ちてくるファイルは、Windows向けのアプリケーション作成に使われるhtaファイルです。 このファイルをユーザが実行するとコマンドプロンプト経由でPowerShellが実行され、最終的にRATをダウンロードしてきます。

インストールが完了すると、このようにクライアントアプリケーションとして、動くようです、

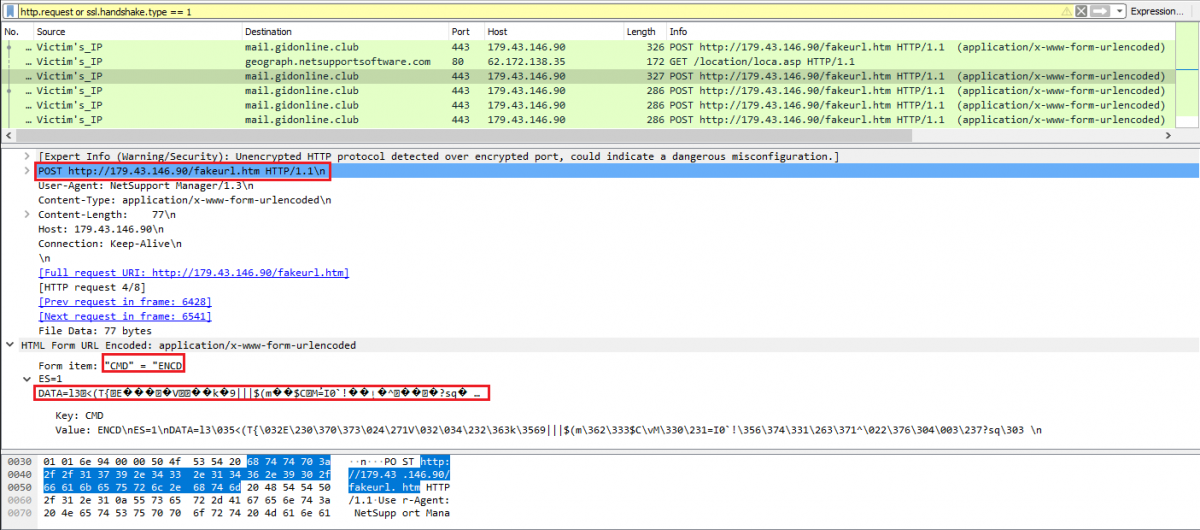

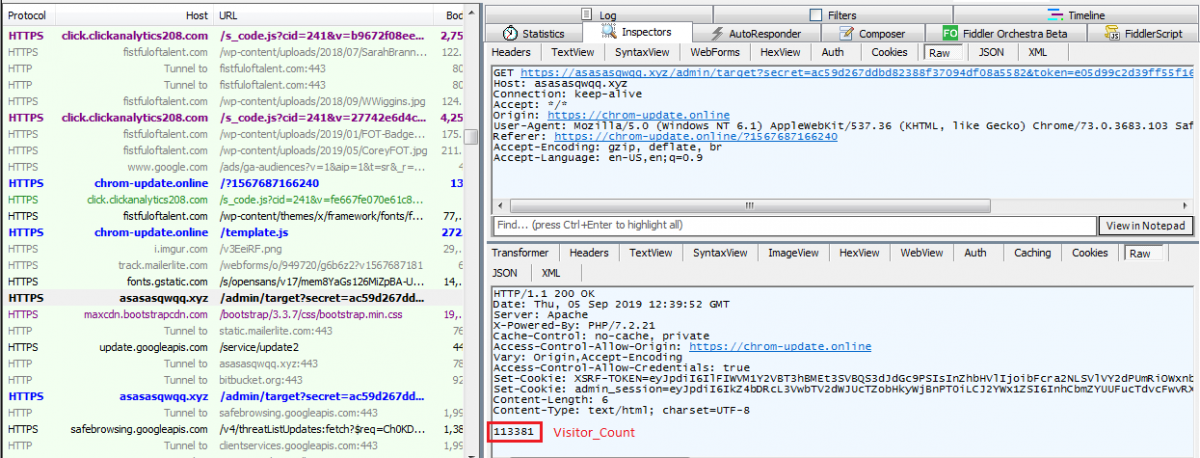

そして、感染した端末から暗号化された情報が、攻撃者の用意したC2サーバへと転送されます。

ちなみに、攻撃者はアクセスした人の数をカウントするため、パケット内に数を含めていることが伺えます。

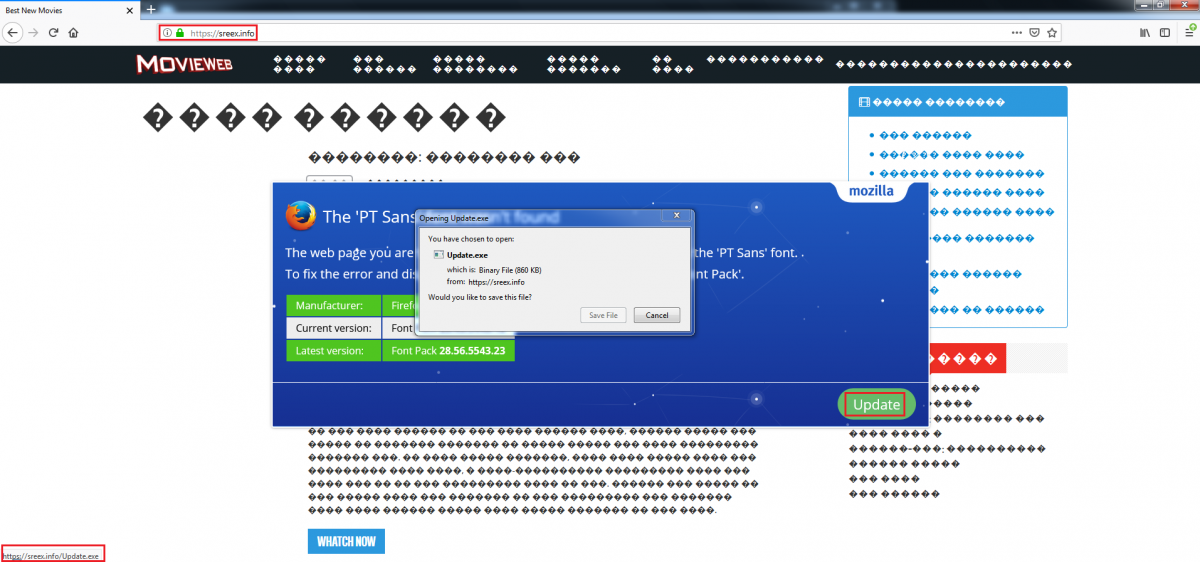

感染手法2~偽の文字フォントアップデートページを利用した攻撃~

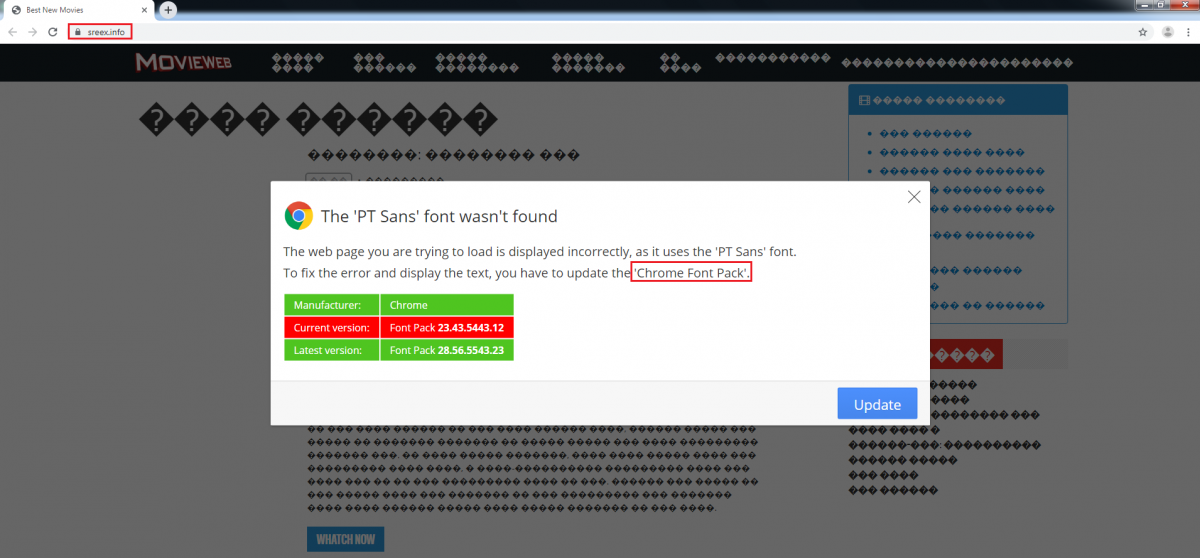

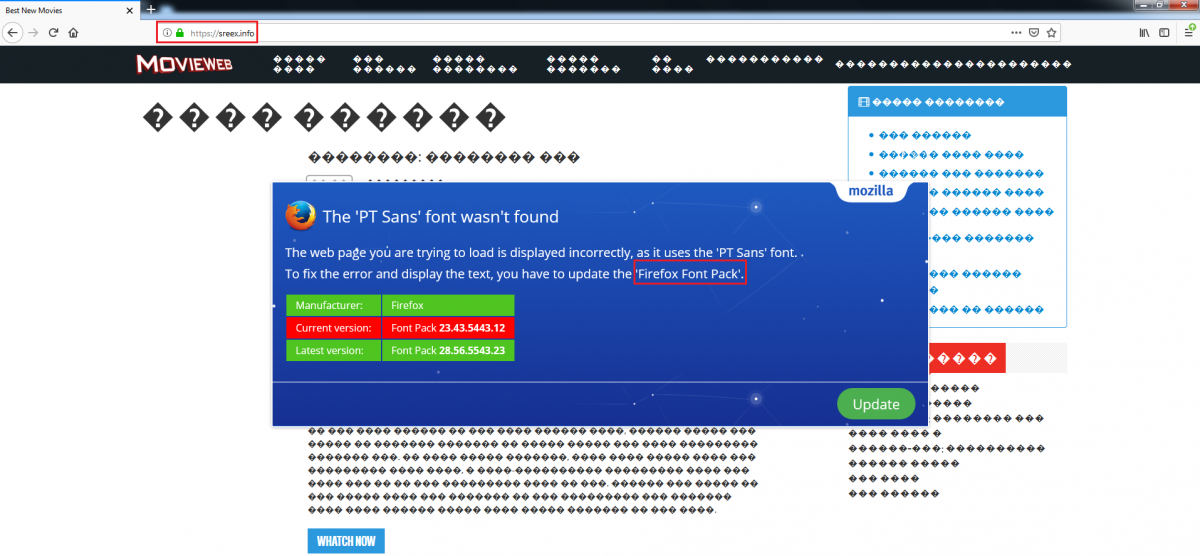

こちらの攻撃は、侵害されたサイト経由で攻撃が行われることには変わりないのですが、侵害されたサイト自体に直接、偽の画面が表示されます。

本画面では、「“PT Sans”というフォントがありません」といった警告画面が表示されます。

以下は、Chromeでアクセスした場合、Firefoxでアクセスした場合の画面です。

そして、表示された警告画面の「Update」ボタンをクリックすると、マルウェアが落ちてくるわけです。

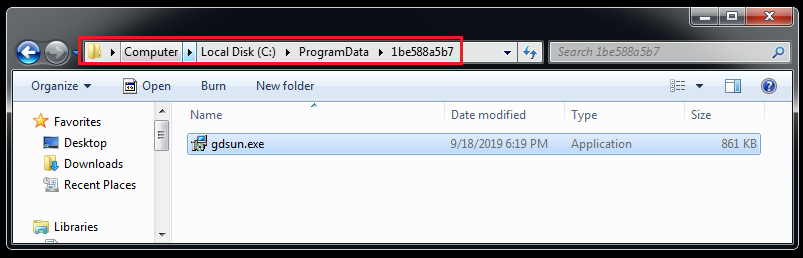

この攻撃では、マルウェアが自身のコピーを特定のフォルダに作成し、起動時に実行されるようスタートアップレジストリのエントリにも追加されます。

まとめ

攻撃事態は真新しいといったものではないように思いますが、RATへの感染は、企業にとっても非常にインパクトの大きいものだと思っています。

攻撃の手法を理解しつつ、対策を考えていただければと思います。

CMSを使っている企業は、セキュリティベンダや有識者の情報を待たず、自身で情報収集することも非常に重要になってくる気がしています。

すべてのユーザ企業間での横連携がますます重要になってくるのかな。 自分自身も外に出なくちゃ。