今週のIT・サイバーニュースまとめ(20190623-20190629)

今週の総括

Office 365 関連のセキュリティトピックについて

Exploit Kit のトレンド

今週の記事まとめです。 総括にもある通り、今週は色々な攻撃手法についての記事やインシデント報告が上がっていた印象です。 あくまで、ここで紹介してるのは手法なので、その結果は様々なことが多いです。

ただ、コインマイナーが置かれようが、情報が抜かれようが、改竄されようが、そもそも"侵入されている"ということに主眼をおいて対策を考えていただきたいです。

CyberReason が APT10 の調査結果を公表した件については、別記事にて公開予定なので乞うご期待を!

ではでは、早速本文の方へ。

感想

Office 365 関連のセキュリティトピックについて

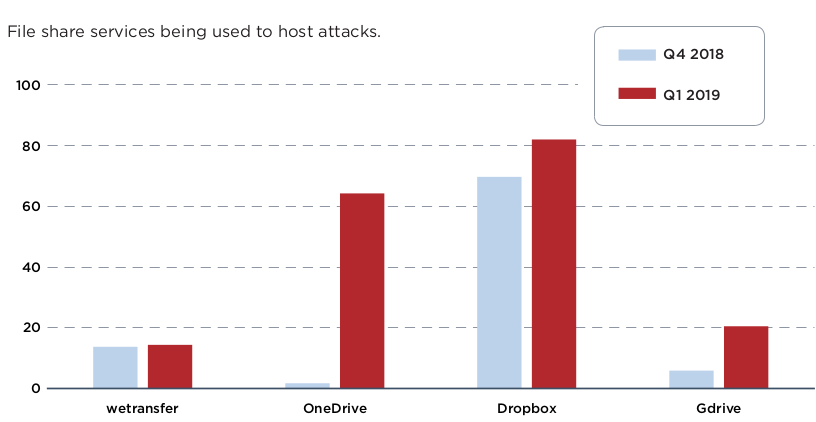

OneDrive に置かれる悪性のファイルが特に増加

FireEye が 1Q(1月から3月)の Email Threat Report をリリースしました。

レポートによると、OneDrive に置かれた悪性のファイルの数を2018年4Q と比べた際、60%の増加を確認しており、Dropbox の次の増加率だとのことです。

Dropboxすごいな(笑)

Microsoft Teams で任意のファイルをダウンロードしたり実行したりできる脆弱性が発見される

本件は、Microsoft Teams 自体の問題と言うよりかは、.NET 用のパッケージマネジャーである NuGet に起因するものです。

そのため、GitHub や WhatApp、 UiPath などのデスクトップ版ソフトウェアにおいても影響を受けるとのことです。

ちなみに、マルウェアリサーチャの Reegun さんによると、(「誰だよ!とか冷やかさないでください(笑)」)まだパッチは出ていないとのことです。

Part 2: Squirrel/Nuget package uncontrolled endpoint

— Reegun (@reegun21) 2019年6月27日

I found this vulnerability initially in 'Teams' and submitted to Microsoft on June 4, 2019, they responded the fix will be issued on next release.#blueteam #redteam

Microsoft Teams は ビジネスユーザへの広がりを受けて、Slack を猛追しているとの見解を示す記事も出ているくらいなので、注目度は高いですね。

Office 365 について

近年、ビジネスユーザー向けに急速にシェアを伸ばしている、Office 365 のコンポーネントですが、それだけ攻撃者にとっても魅力的なはずです。

SaaS のパッケージだからこそ、情報収集を怠らないようにしたいですね。

Exploit Kit のトレンド

Sodunokibi がRIG Exploit Kit を使った Malvertising に利用され始める

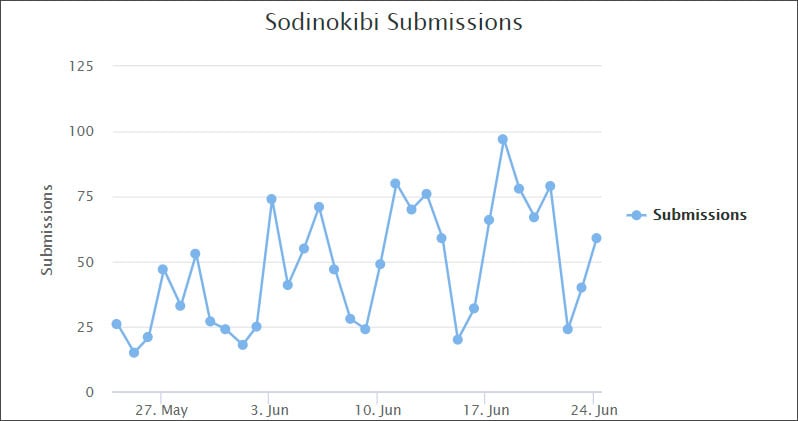

タイトルの通りで、5 月初旬のまとめ記事で取り上げた sodinokibi ランサムウェアについて RIG Exploit kit を使って作成された広告経由でのダウンロードが確認され始めたとのことです。

ちなみに、RIG Exploit kit は世界中でもっとも利用が確認されている Exploit kit として有名です。

ID-Ransomeware という感染したランサムウェアの種類を調べるサイトに提出された件数の統計が以下のように公開されています。

既に国内でも被害が確認されている sodinokibi がツールに組み込まれたことは大きな変化だと思います。

今後も注視しつつ観測を続けていきます。

日本を狙う Showdown Gate キャンペーン

Sundown という exploit kit を用いた Showdown Gate という攻撃活動に関する観測記事が Trendmicro よりリリースされました。

基本的には、 exploit kit を用いて作られたサイトにアクセスした被害端末が暗号資産発掘のために利用されるとの内容です。

※ 5/31 より仮想通貨は暗号資産と呼ばれるようになりました。

三井生命は大樹生命に変わりました! みたいなノリなのが少々気になりますが(笑)

今回特に気になるのが、Showdown Gate キャンペーンの観測が日本でもっとも多いという点です。

たまたま今回は暗号資産の発掘が被害となっていますが、情報窃取のためのバックドアにとって変わる可能性も否定できません。

そのため今後も sundown にピンと来たら確認をすることをオススメします。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Golang-based Spreader Used in a Cryptocurrency-Mining Malware Campaign https://t.co/JIl7QqIMgV

2019年5月 マルウェアレポート https://t.co/DOEglBi2pd

Welcome Spelevo: New exploit kit full of old tricks https://t.co/ywW5fJPQF9

Criminals, ATMs and a cup of coffee https://t.co/61UBTnnmxl

Iranian Threat Actor Amasses Large Cyber Operations Infrastructure Network to Target Saudi Organizations https://t.co/sJ2vJmRRjf

New Silex Malware Trashes IoT Devices Using Default Passwords https://t.co/9LhWcXjnQx

GreenFlash Sundown exploit kit expands via large malvertising campaign https://t.co/wWuGonYsxv

Shadowgate Returns to Worldwide Operations With Evolved Greenflash Sundown Exploit Kit https://t.co/tq0K603OKa

Riltok mobile Trojan: A banker with global reach: https://t.co/TUkN7ELRCp @Securelistから

LokiBot https://t.co/er9CVJFbqx

ViceLeaker Operation: mobile espionage targeting Middle East https://t.co/7TQVGqAEM4

Ransomware strain Troldesh spikes again – Avast tracks new attacks https://t.co/oDcuAVk6je @avast_antivirusから

Operation Soft Cell: A Worldwide Campaign Against Telecommunications Providers https://t.co/r44GE1FEk9

Scranos Revisited – Rethinking persistence to keep established network alive https://t.co/K8DuJ92Nq6

Riltok mobile Trojan: A banker with global reach https://t.co/TUkN7ELRCp

Sodinokibi Ransomware Now Pushed by Exploit Kits and Malvertising https://t.co/0Di9Jn72z1

CISA Statement on Iranian Cybersecurity Threats https://t.co/vu9cv9jYos

米国によるイランへのサイバー攻撃報道についてまとめてみた https://t.co/OlPSDQw1JI

U.S. Government Warns of Data Wipers Used in Iranian Cyberattacks https://t.co/UZOUM9QwD3

脆弱性・アップデート関連

Nuget/Squirrel uncontrolled endpoints leads to arbitrary code execution https://t.co/U6qVB8NhAL

Cisco Data Center Network Manager Arbitrary File Upload and Remote Code Execution Vulnerability https://t.co/MWWVwNrd0a

EA Games Vulnerability - Check Point Research https://t.co/7CB51c4Oau

SUPEE-11155 | Magento https://t.co/zlZBuka3Et

Magento 2.3.2, 2.2.9 and 2.1.18 Security Update 1/3 | Magento https://t.co/ywyKmvcTy4

New Mac Malware Exploits GateKeeper Bypass Bug that Apple Left Unpatched https://t.co/PIwLSRW7xY

Using Whitelisting to Remediate an RCE Vulnerability (CVE-2019-2729) in Oracle WebLogic https://t.co/6ijQruhTED

PowerDNS Authoritative Serverの脆弱性情報が公開されました(CVE-2019-10162、CVE-2019-10163) https://t.co/Q8r2vVZY3M

インシデント関連

Crooks steal $28M in crypto using Google Adwords & spoofed domains https://t.co/b72s3taVwe @hackreadから

This scary game app is coming for your credentials https://t.co/3wgb5uLrTk

Under the Radar – Phishing Using QR Codes to Evade URL Analysis https://t.co/92J2Spa3au @cofenseから

Netflix, Ford, TD Bank Data Exposed by Open Amazon S3 Buckets https://t.co/7pH56hvLjj

Massive 1800ForBail WordPress Hacks https://t.co/wQ24GhQqCy @sucurisecurityから

5 million personal records belonging to https://t.co/IbxMmpfCuR exposed to public https://t.co/j37s7gfkVb @comparitechから

Fake jquery campaign leads to malvertising and ad fraud schemes https://t.co/bRRjJ9UQlo

Fraudsters Spoof https://t.co/Ygw2l35KUv to Steal $27M in Cryptocurrency https://t.co/53MqFdOJDI

ゲームアプリのキャンペーンを装ったフィッシングと保証金詐欺メールについてまとめてみた https://t.co/kw2dbVojnB

Amazon themed Phish hosted in Azure Sites https://t.co/MjdC20M3R4

YouTube Bitcoin Scams Pushing the njRAT Backdoor InfoStealer https://t.co/QebO5Z0tM7

ディズニーリゾートで撮った写真データを他人が閲覧 閲覧用カードの番号が重複(要約) https://t.co/HTQ7McgiFa

Recipe for success: tech support scammers zero in via paid search https://t.co/EEmjgF78dH @Malwarebytesから

Researchers exploit LTE flaws to send 50,000 fake presidential alerts https://t.co/Yj8u2ZCW8k @hackreadから

BlueStacks Flaw Lets Attackers Remotely Control Android Emulator https://t.co/7ul7AtoQuT

Microsoft OneDrive Has 60% Jump in Hosting of Malicious Files https://t.co/CJMFS3LFd7

Tesco Hacked on Twitter Spoofs Bill Gates and Pushes BTC Scam https://t.co/NLP4L7PnPS

BGP Route Leak Causes Cloudflare and Amazon AWS Problems https://t.co/Z8sMac11hp

Social Engineering Forum Hacked, Data Shared on Leak Sites https://t.co/v5Qyc3njVR

オリンピックの偽メール・類似ドメインをめぐる報道についてまとめてみた https://t.co/kXpjqxRIwm

New Release: Tor Browser 8.5.3 | Tor Blog https://t.co/SCZINdL9EY

ビジネス・政治・レポート

Exclusive: German Police Raid OmniRAT Developer and Seize Digital Assets https://t.co/8bK9j80qXE

お知らせ:IoTセキュリティチェックリスト https://t.co/KQh8YqoNnC

ファミマ、バーコード決済アプリ『ファミペイ』導入 クーポン、ポイントなども (ORICON NEWS) https://t.co/xBd2kTLhKr #linenews

サポート切れ製品をそのまま使い続けるとどうなるのか、参考資料を公開しました https://t.co/I1GRXEKW5m

情報銀行認証 万全な管理態勢必要…利用履歴チェックなど : 経済 : 読売新聞オンライン https://t.co/JRRn64ib6l

Second US town pays up to ransomware hackers https://t.co/AX0qwhRkIB

スタバ、アプリで事前決済 待ち時間なし、まず都内で: 日本経済新聞 https://t.co/jsW5U9BLYf

情報銀行、1号認定に三井住友信託銀など: 日本経済新聞 https://t.co/aXGRd6zr8P

自分の高校HPのアクセス増やそうとDoS攻撃 : 国内 : 読売新聞オンライン https://t.co/0n32Exgi61

Mobile stalkerware: a long history of detection https://t.co/nSgzD4DwlL

FB暗号資産 各国警戒…利用者27億人 ドル・ユーロ並み存在感 : 経済 : 読売新聞オンライン https://t.co/J674ckFwqd

詐欺利用IP電話遮断 悪質再販業者は排除…総務省・警察庁 : 国内 : 読売新聞オンライン https://t.co/5jS2u7y9Kn

JSOC INSIGHT vol.23 https://t.co/csUlOqFbbA

しまむら、ゾゾタウンから撤退 自社サイト開設へ: 日本経済新聞 https://t.co/2PWzIf76TP

タンカー攻撃に対抗、米がサイバー攻撃…米紙 : 国際 : 読売新聞オンライン https://t.co/lYrpLsYeIf

Small Florida City Pays Hackers $600,000 Ransom | Avast https://t.co/cJfhhlbKbu

最後に

4月以降楽しみに毎週見ていた、「私定時で帰ります」と「集団左遷」が終わってしまいました。

悲しい。。。

どっちもサラリーマンあるあるがいっぱい入っていてとても面白かったです。

でもこんなにいろんな人が同じ事思ってるはずなのに、なぜ世の中は変わらないんだろう、なんてことを考えてると頭が疲れますね(笑)

そんな今ですが、巨人がセ・リーグ1位になって東京ドームに行くのが楽しみで仕方ない!(笑)

仕事は1年間いつでも出来ますが、野球は期間限定ですからね(笑)

では、また来週。

今週のIT・サイバーニュースまとめ(20190616-20190622)

今週の総括

ランサムウェアRyukに変化

AV-TEST による、アンチウイルスソフト比較

CobaltStrike チームサーバの見つけ方

今週の記事まとめです。

昨日、急にたくさんの脆弱性情報が公開されましたね。

それ以外にも、今週はトピックが多かったので、タイトルだけでも、下のトピックリストは特に見ることをおすすめします。

個人的には、Android 版 Outlook の脆弱性と Dell にデフォで入っているサポートのアプリケーションの脆弱性が気になります。

その中でも、Firefox の脆弱性については、実際の攻撃も観測されており、注目度も高かったので、別記事にてまとめました。

こちらも、ぜひ参考にしてみてください。

感想

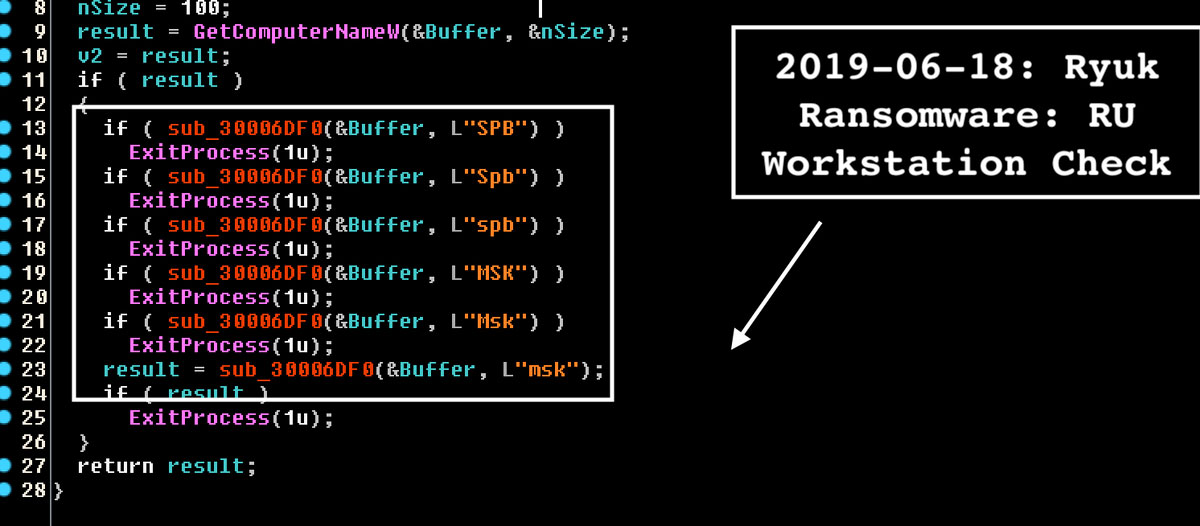

ランサムウェアRyukに変化

ランサムウェア Ryuk は 2018年8月ごろから企業を対象とし、金銭の取得を目的とした攻撃に使われています。

以下、CrowdStrike の参考記事です。

今回、ランサムウェアをよく探しているマルウェアリサーチャによって、その Ryuk にこれまでのサンプルとは違った傾向を見つけたそうです。

結論としては、

感染時にARP コマンドを実行し、特定の IP アドレスが含まれているかどうかを確認

感染時に、端末に特定の文字列が含まれているかどうかを確認

これらを行うことで端末がどこの国のものかを確認しているようです。

その国と言うのは、「ロシア」、「ウクライナ」などのロシア語を公用語とする地域だと考えられています。

この傾向は、昨年の GandCrab の際もありましたね。

ロシア語圏は対象外にするということは、って感じですがいよいよ、したの説の方が濃くなってきましたね。

なにかと北朝鮮とか言う節あるのどうにかしてほしいですよね。

なんか、浅はかさがもろに出ると言うか。。。

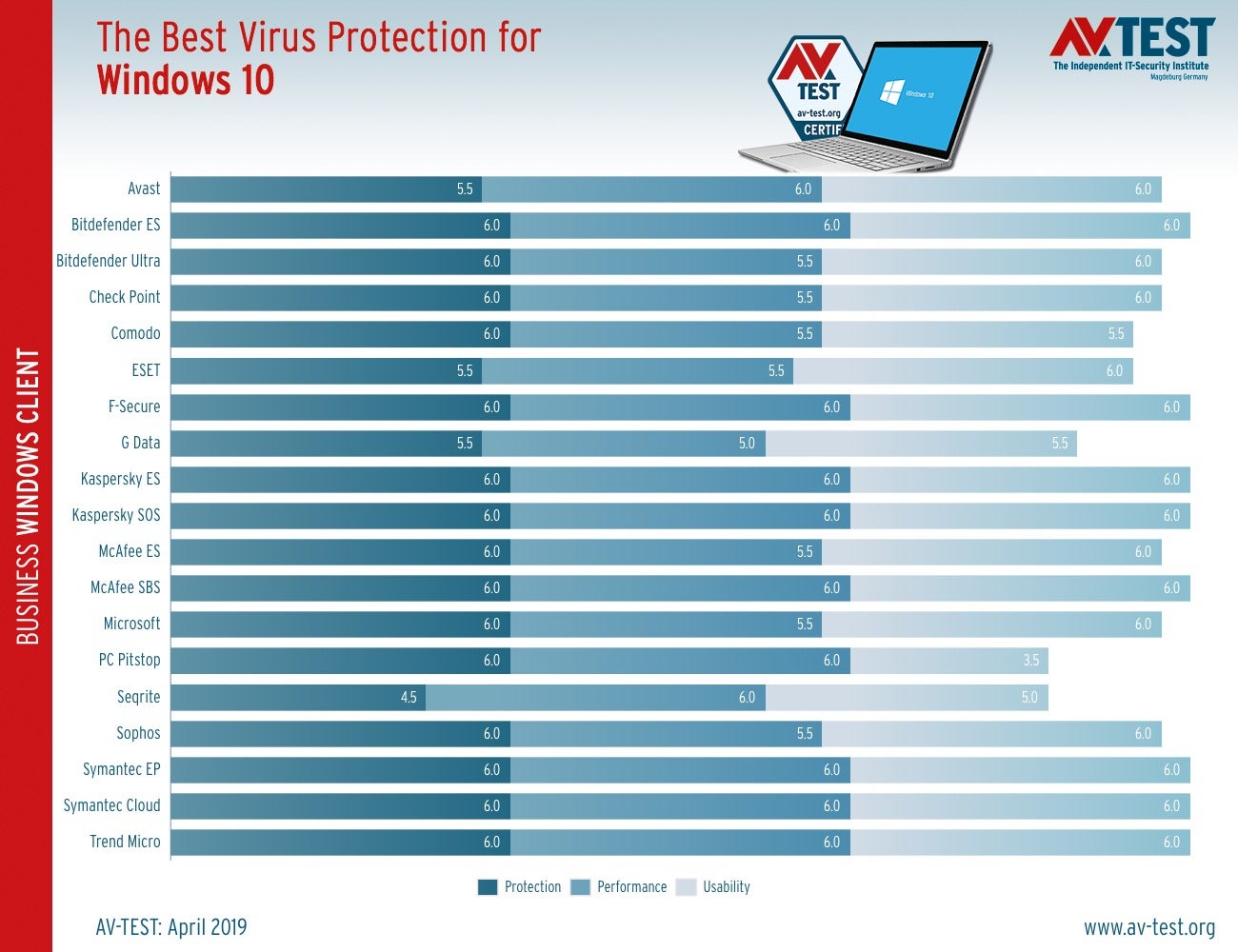

AV-TEST による、アンチウイルスソフト比較

皆さんご存じでしょうか。

セキュリティソフト評価機関 AV-TEST というドイツの専門機関を。

ここでは、定期的にアンチウイルスソフトの比較を行っていて、2019年4月の結果が、公開されました。

(実は先々週くらいには公表されていたんですが(笑))

ここでは、以下の観点で評価がされています。

Protection(保護能力)

Performance(端末の性能を落とさないなど、ソフトウェアとしての性能)

Usability(誤検知などで利便性をら損なわないか)

結果を見てみると。

最近ランサムウェアの復号で活躍している Bitdefender や最近よく聞くF-Secure。

その他は老舗の、Kaspersky,Symantec,McAfee,TrendMicro が満点を出してますね。

ただやはり注目なのは Windows Defender ですね。

性能が 5.5/6.0 で他2つは満点ですし、Windows 10だと標準搭載かつ無料ですからね。

他にも AV-test は色々な統計とってるのでたまに見てみると面白いですよ。

CobaltStrike チームサーバの見つけ方

今週 Recorded Future より、Cobalt Strike についてのレポートが発行されました。

このレポートは、Cobalt Strike を使った新たな攻撃の観測をまとめたものというよりは、 Cobalt Strike が C2 として利用する Team Server の見つけ方に関するものです。

昨日改めて、補足記事みたいなものも出ていました。

ちなみに、Recorded Future がこんな図を作っていました。

分かりやすい(笑) これタダで提供してくれたりしないのかな。

API 連携とか IoC 情報のダウンロードを有料にして、基本的なキュレーションのところは、元々自分達のものじゃな(ry

このレポートでは、 Cobalt Strike 自体の特徴が前半に述べられ、後半はどうやって、TeamServer を見つけるかといったないようです。

Cobalt Strike について、まとめた記事を以前に出した気がしていましたが。。。

気のせいだったみたいです(笑)

Recorded Future が示している Team Server の見つけ方とその手法内訳は以下です。

この辺を中心にサーバを探しているようです。

あと、Cobalt Strike の HTTP 通信の特徴として、レスポンスヘッダにスペースが入っていることについても言及されていました。

これだけではなく、様々な Cobalt Strike に関する、調査の内容が書いてあるのですが、正直ボリュームが。。。(笑)

ただ、サイバーセキュリティを知る上で、CobaltStrike の使われ方は、とても興味深い点が多いので、興味ある方はぜひ読んでみてください。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

New LooCipher Ransomware Spreads Its Evil Through Spam https://t.co/qobR8dC1pU

Microsoft Warns of Campaign Dropping Flawedammyy RAT in Memory https://t.co/pWD4supJBK

Sodinokibi Ransomware Spreads Wide via Hacked MSPs, Sites, and Spam https://t.co/4adj53psx4

An Analysis of Linux.Ngioweb Botnet https://t.co/7aNdvbbUZV

Cryptomining Dropper and Cronjob Creator https://t.co/Ehv30dmb3v @sucurisecurityから

New Mac cryptominer Malwarebytes detects as Bird Miner runs by emulating Linux https://t.co/b6xOgtsT8O

LoudMiner: Cross-platform mining in cracked VST software https://t.co/7UD4aGBUEP

Waterbug: Espionage Group Rolls Out Brand-New Toolset in Attacks Against Governments https://t.co/AsUD965Uoe

New Node.js trojan threatens gamers https://t.co/B15zwXujxl

Plurox: Modular backdoor: https://t.co/XR3cpFbLhe @Securelistから

Ryuk Ransomware Adds IP and Computer Name Blacklisting https://t.co/m7SqcW5cwz

A Multi-Method Approach to Identifying Rogue Cobalt Strike Servers https://t.co/uTwEKvHDYC @RecordedFutureから

Mobile Cyberespionage Campaign ‘Bouncing Golf’ Affects Middle East https://t.co/A3FHxIuPYF

Plurox: Modular backdoor: https://t.co/XR3cpFbLhe @Securelistから

Samsung's Smart TV Malware Scan Reminder Met by User Criticism https://t.co/z9VXx2apBc

Coincheck不正送金事案で検出したマルウェアについてまとめてみた https://t.co/zZJbeAkobU

Malware sidesteps Google permissions policy with new 2FA bypass technique https://t.co/DDYpL4Vr90

Good riddance, GandCrab! We’re still fixing the mess you left behind. https://t.co/lKGpU9w6lB

脆弱性・アップデート関連

PoC Released for Outlook Flaw that Microsoft Patched 6 Month After Discovery https://t.co/mlkXc2R9Jr

Double-Free RCE in VLC. A honggfuzz how-to | Pen Test Partners https://t.co/fEx4UeJN1s

CVE-2019-8635: Double Free Vulnerability in Apple macOS Lets Attackers Escalate System Privileges and Execute Arbit… https://t.co/zSVOIUq0xf

OEM Software Puts Multiple Laptops At Risk https://t.co/NqS5BONwna

Mozilla 製品における脆弱性 (CVE-2019-11708) について https://t.co/kU2pPD9jle @jpcert

Apache Releases Security Advisory for Apache Tomcat https://t.co/BRxUt1mxrz

About the security content of AirPort Base Station Firmware Update 7.8.1 - Apple Support https://t.co/qOZv8ShEi3

CVE-2019-1105 | Outlook for Android Spoofing Vulnerability https://t.co/cbGa5QTJTU

Mozilla Releases Security Updates for Firefox and Firefox ESR https://t.co/dbjxmLJThm

VU#905115: Multiple TCP Selective Acknowledgement (SACK) and Maximum Segment Size (MSS) networking vulnerabilities… https://t.co/XlssAcyw60

CVE-2019-6471: A race condition when discarding malformed packets can cause BIND to exit with an assertion failure… https://t.co/XT97Tr7PEF

Cisco Releases Security Updates for Multiple Products https://t.co/WEHOMxtR6C

Firefox の脆弱性 (CVE-2019-11707) に関する注意喚起 https://t.co/fqqLVLgMZf @jpcert

リモートデスクトップサービスにおける脆弱性 CVE-2019-0708 について(追加情報) https://t.co/rWaiwRdMSX @jpcert

Samba Releases Security Updates https://t.co/tCAoLnV11M

Oracle Security Alert CVE-2019-2729 https://t.co/oZ4wy7MGWB

Mozilla Firefox 67.0.3 Patches Actively Exploited Zero-Day https://t.co/0wbx3MsZCj

Mozilla Releases Security Updates for Firefox and Firefox ESR https://t.co/JDrAkbJCG0

[KnownSec 404 Team] Alert Again (CVE-2019–2725 patch bypassed!!!) by Knownsec 404 team https://t.co/qClYuS1aJX

Multiple Linux and FreeBSD DoS Vulnerabilities Found by Netflix https://t.co/ugMvKtNJk3

Vulnerability Spotlight: Two bugs in KCodes NetUSB affect some NETGEAR routers https://t.co/iOoFkqHY40

インシデント関連

Hackers exploit Raspberry Pi device to hack NASA’s mission system https://t.co/fZKIp8GCXP

Fresh “video games” site welcomes new users with Steam phish https://t.co/91aZD1FIPV @Malwarebytesから

ドコモをかたるフィッシングについての注意喚起 https://t.co/OOIvhhTMjq

Desjardins Group Data Leak Exposes Info of 2.9 Million Members https://t.co/nqfMrbSVty

Firefox 0-day Used in Targeted Attacks Against Cryptocurrency Firms https://t.co/lbor9aMd1E

DanaBot Demands a Ransom Payment https://t.co/vw1vzmP2co

Cryptocurrency Mining Botnet Arrives Through ADB and Spreads Through SSH https://t.co/CrjsxbMlLp

Not-so-dear subscribers https://t.co/2TQ2bBBWx3

「五輪チケット当選」、偽メールで情報抜かれる : 国内 : 読売新聞オンライン https://t.co/MicnHN05FJ

Phishing Attack Exposes Data of 645,000 Oregon DHS Clients https://t.co/ZJr4tgjknH

Hacker Steals Customer Payment Info in EatStreet Data Breach https://t.co/yzrFtWBaUK

DHS Email Phishing Scam https://t.co/RjsCn8uwbL

Australian Catholic University breach nets staff details https://t.co/Xd0xHvFgsK

Dutton drags bank cyber into ASD domestic expansion row https://t.co/goUhsMfndf

セブン銀行をかたるフィッシングについての注意喚起 https://t.co/ivHNQRip1g

Bella Thorne Tweets Her Nude Photos After Threats From Hacker https://t.co/rGsD3STRTZ

Three U.S. Universities Disclose Data Breaches Over Two-Day Span https://t.co/5Sj22SgQyF

U.S. Customs and Border Protection says photos of travelers were taken in a data breach - The Washington Post https://t.co/QYIIMa8qy4

ビジネス・政治・レポート

Best antivirus software: 14 top tools https://t.co/OCPpOXxQ12 @csoonlineから

日産・ルノー、米ウェイモと提携 無人運転サービスで: 日本経済新聞 https://t.co/8QXlWxgEGB

ぐるなび苦境…FB発信や競合多く、楽天から社長招く : 経済 : 読売新聞オンライン https://t.co/vwMyvqhPMH

標的型攻撃の予兆検知に道筋--慶大、中部電力、日立が実証 https://t.co/prxJc2LioE @zdnet_japanから

You’d better change your birthday – hackers may know your PIN https://t.co/J98HDonbJB

Instagram tests new ways to recover hacked accounts https://t.co/N6Z1yNn8vA

渋谷パルコ、11月下旬開業 「パルコ劇場」復活: 日本経済新聞 https://t.co/9XIgCJkYLK

次世代交通、全国19事業で育成 国交省、過疎交通維持や観光利用: 日本経済新聞 https://t.co/ghR5SV6AWP

Facebook、暗号通貨「Libra」とデジタルウォレット「Calibra」を2020年立ち上げ(要約) https://t.co/KP8epyRqgZ

Test antivirus software for macOS Mojave - June 2019 | AV-TEST https://t.co/70igDQ6mx8

The Best Antivirus for macOS Mojave https://t.co/iJEiGgDxBM

最後に

最近、プライベートな繋がりで IT、特にセキュリティ関連の相談を受けることが多く、いわゆるコンサルティング的なことをやったりしてます。 もちろん無償です!(笑)

自身の経験をベースに話すわけですが、実際に目の前で起きてることだから僕自信も勉強になるんですよね。

ひとつ言えるのは、プライベートがあるからこの繋がりがあるし、それが仕事にも還元されるということ。

Firefox のゼロディ悪用により Coinbase など仮想通貨取引所が狙われた件をまとめてみた

JPCERT/CC の注意喚起および CyberNewsFlash でも本件に関してリリースがありました。

本件については、Mozilla 社により修正済みのバージョンが公開されているため、基本的にはバージョンアップによって解消されます。

ただ、本件がこれだけ盛り上がっているのにはもちろん訳があります。

Samuel Groß という名の Google Project Zero 所属のリサーチャにより、4月15日に報告されており, その時点では、まだ攻撃は観測されていないとのことでした。

ただし、Coinbase の CISOであるPhilip Martin によると、今週の月曜日に Coinbase に対して、今回のFirefox の脆弱性(当初は0-day)を悪用した攻撃が観測されたとのことでした。

※脆弱性の公表タイミングは異なりますが、当該攻撃では、CVE-2019-11707およびCVE-2019-11708の両方が悪用されたとのことです。

Martin のツイートによると、対象となっている組織は Coinbase だけではないとマルウェアの分析結果から推測されるとのことです。

また、それぞれに使われると想定される C2 サーバが用意されていることも確認しているようです。

そして、攻撃は顧客に対して行われたものではなく、あくまで企業に向けられたものだと推測され、企業ネットワークへの侵入を狙っていることがうかがえるようです。

なお、本攻撃に関して、具体的な攻撃の手順が Macのセキュリティリサーチャによって、まとめられています。

端的に書くとこんな感じでしょうか。

ちなみに、Firefox ベースで作られてる Tor ブラウザも同様に最新版がリリースされていますね。

一旦、CVE-2019-11707 が対象になってますが、CVE-2019-11708 は後日ですかね。

※ 更新(2019.6.23) CVE-2019-11708 の対策バージョンもリリースされました。

今回のように、ブラウザの脆弱性を起点とした攻撃というのも十分に考えられるわけですね。

もちろんこういった場合は、ブラウザだけでなく、アクセスをProxyで止めたり、マルウェアを落とそうとしてもサンドボックス等、たのセキュリティ製品で止めたり色々方法は考えられます。

ただ、今回のケースのように標的を絞った攻撃など、Stuxnet の時のように複数の 0-day を組み合わせると防御のハードルは大幅に上がりますね。

できる範囲で、迅速に、情報共有しながら、地道な取り組みでセキュリティを強化しましょう。

今週のIT・サイバーニュースまとめ(20190609-20190615)

今週の総括

今週の記事まとめです。

今週は、ソフトウェアの脆弱性や管理の甘い IT インフラに対する攻撃の記事が多かったかなと思っています。

Interop の展示では IoT の脅威!

みたいに言っていましたが、まずは IT ですよね。

セキュリティは IT から勉強したほうがいいんじゃないかなと思う今日この頃。

感想

Chrome のアドオンEvernote Web Clipperの脆弱性

Evernote Web Clipper という Chrome のアドオンに脆弱性があり、攻撃者がユーザの利用するオンラインサービスから情報を取得できてしまうとの記事が出ました。

Evernote は広く使われているアプリケーションですし、記事によると、本アドオンも460万人のユーザがいるとのことです。

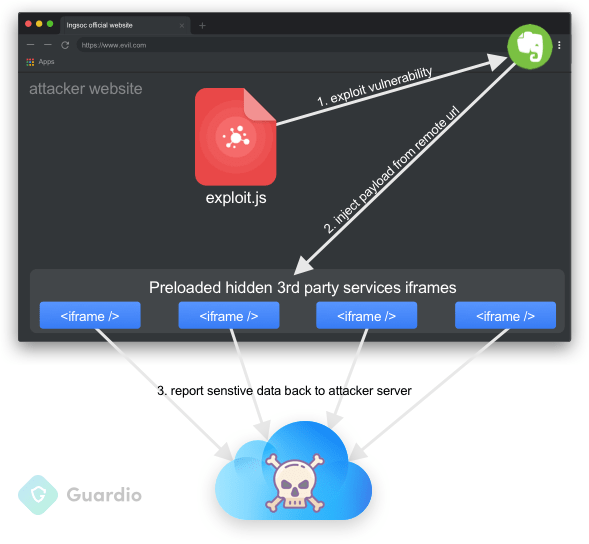

Guardio の公開している攻撃の手順 (PoC) は以下です。

ユーザが悪性の Web サイトに誘導される

情報取得のターゲットとなる別の web サイトの iframe タグを読み込む (ブラウザからは、わからないように実行される)

悪性のWebサイトを契機に、情報取得の対象となるサイトに不正なペイロードを埋め込む

結果として、対象となるサイトから cookie、 認証情報、個人情報などが取得される

ちなみに、実証動画も公開されてるので見てみてください。

Google もおそらくアドオンも含めた脆弱性管理はしているはずですし、バグバウンティとかもあるとは思いますが。

当事者は絶対大変だよなー

いずれにせよ、情シスも社員のソフトウェア管理などしっかり行う必要がありますよね。

こういう話だと、すぐ脆弱性管理とかに行きがちですが、「そもそも cookie 情報持たせるな」とか「同じパスワード使い回すな」とか、それ以前の問題がありますけどね(笑)

exim の脆弱性を狙った攻撃の観測

CVE-2019-10149 として公表された exim の脆弱性について、攻撃が観測されてるとの記事が出ました。

当初、「RCE は Remote Code Execution じゃなくて、Remote Command Execution だよ。」みたいな記載が話題になりましたね。(笑)

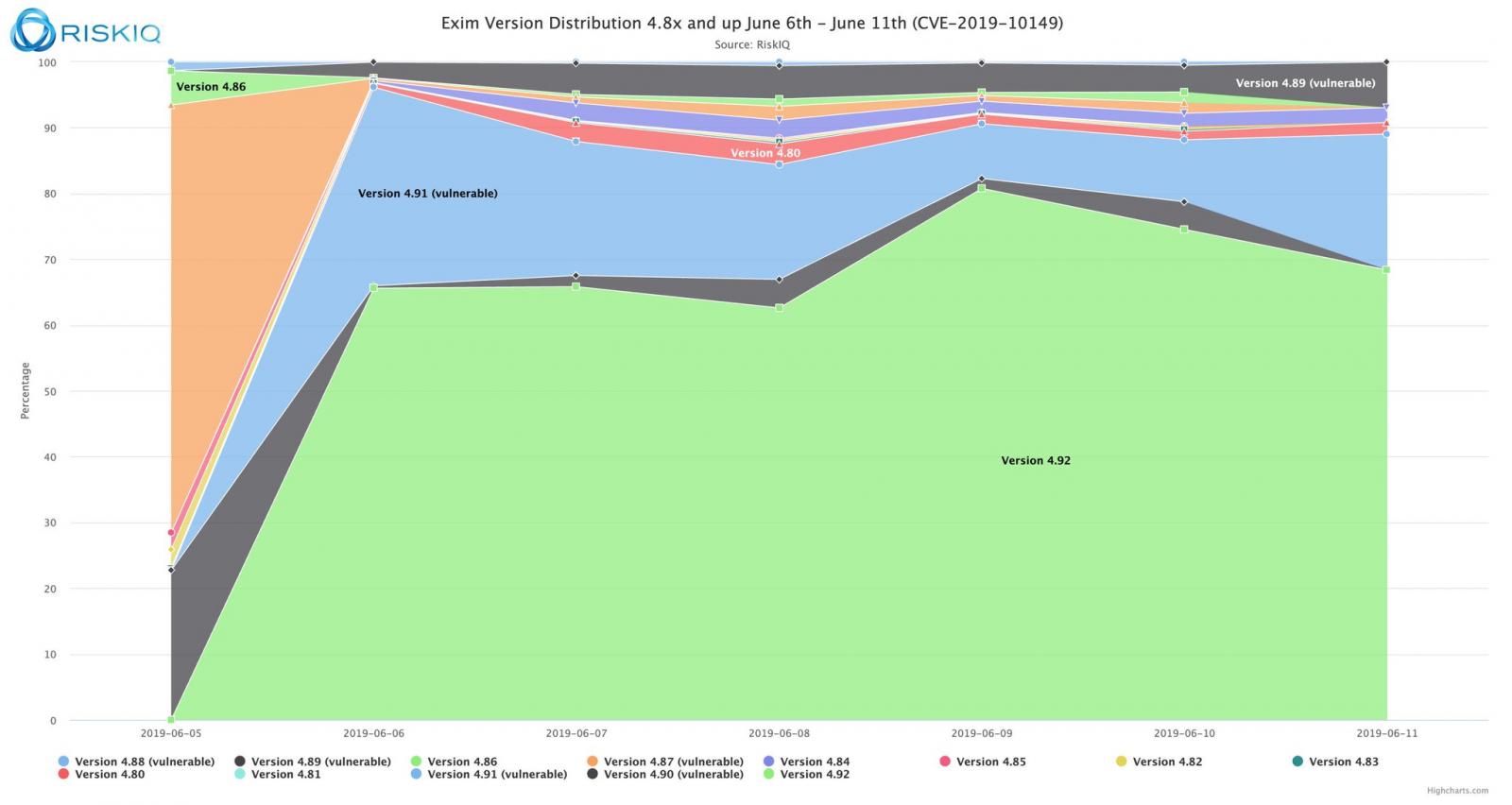

RiskIQ のリサーチャの観測によると、全体の70%は対策済みのバージョン 4.92 にアップデートされているとのことです。

ただし、全体の数から考えるとまだまだ脆弱性を含むバージョンはたくさんあるとのことです。

観測されている攻撃パターンは2つあるようです。

Tor を利用して不正なスクリプトを取得する

tor2web の routing サービスを利用して、 an7kmd2wp4xo7hpr サービスにてスクリプトを設置 (すみません、Tor 不勉強なもので。。)

攻撃者が用意した C2 サーバからスクリプトを取得する

C2サーバ 173[.]212[.]214[.]137/s にてスクリプトを設置

結論としては、

サーバを適当にインターネットに公開しないこと

パッチ運用頑張ること

以上につきますね。

Interop でもパッチ運用の話多かったな~

ランサムウェア MegaCortex の活動

先日、ランサムウェア Gandcrab の終息報道が話題になりました。

ただ、ランサムウェア自体が終わりになったわけではなく、ランサムウェア MegaCortex についての記事が Malwarebytes から出ていました。

ブログ記事に記載のある、MegaCortex の概要は以下です。

MegaCortex の配布方法は明らかになっていない

MegaCortex がダウンローダーから落とされてくる際の、C2 サーバは明らかになっている

組織のネットワークが侵害されると、攻撃者はドメインコントローラーのアクセス権を奪取し、感染拡大を試みる

MegaCortex の配布には Qakbot、Emotet、Rietspoofが使われていると予想されている

具体的な攻撃対象も明らかになっていない

Emotet 経由で落とされてくるランサムウェアとして Gandcrab が使われていましたが、今後は使われていく可能性もあるんですかね。

今後に注目ですね。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Echobot Botnet Spreads via 26 Exploits, Targets Oracle, VMware Apps https://t.co/P90kQmlupV

AESDDoS Botnet Malware Infiltrates Containers via Exposed Docker APIs - https://t.co/ketjGx7BCz

pyLocky Decryptor Released by French Authorities https://t.co/TDRKVl39L8

Outlaw Hacking Group’s Botnet Observed Spreading Miner, Perl-Based Backdoor https://t.co/JEwBmHHuzu

MegaCortex continues trend of targeted ransomware attacks https://t.co/XAbkvVNXax

Shifting Tactics: Breaking Down TA505 Group’s Use of HTML, RATs and Other Techniques in Latest Campaigns https://t.co/rsQ8cHaIZ6

RAMBleed Attack Can Steal Sensitive Data From Computer Memory https://t.co/J9rLG0VCTV

MuddyWater Resurfaces, Uses Multi-Stage Backdoor POWERSTATS V3 and New Post-Exploitation Tools https://t.co/Vf0D4igcs2

脆弱性・アップデート関連

Security vulnerabilities fixed in Thunderbird 60.7.1 — Mozilla https://t.co/UITE4JdFZY

Exim Releases Security Patches https://t.co/NUbsQuXEoK

Stable Channel Update for Desktop https://t.co/IIbBoxJi4F

Critical Vulnerability Discovered in Evernote's Chrome Extension | Blog | Guardio https://t.co/VZn2SCMN6x

Cisco IOS XE Software Web UI Cross-Site Request Forgery Vulnerability https://t.co/QqppR3NkLY

MyBB <= 1.8.20: From Stored XSS to RCE https://t.co/78GB1Ednnn

Intel Releases Security Updates, Mitigations for Multiple Products | US-CERT https://t.co/GVC1wO4oMl

June 2019 Security Updates https://t.co/4gVCqpeBcH

Adobe Releases Security Updates https://t.co/UV6hgXeO79

Alert Logic Researchers Find Another Critical Vulnerability in WordPress WP Live Chat – CVE-2019-12498 https://t.co/inbGs9xMbq

VLC 3.0.7 and security - Yet another blog for JBKempf https://t.co/mPuEmM2PmX

インシデント関連

Twitter URLs Can Be Manipulated to Spread Fake News and Scams https://t.co/VLbJa6xDno

Doctor Web: Android users threatened by fraudulent push notifications https://t.co/FFQdCM6cXo

Houdini Worm Transformed in New Phishing Attack https://t.co/e0Dk9yo8Y3 @cofenseから

Exim email servers are now under attack https://t.co/ttSvC4kC9c @ZDNet & @campuscodiから

イオンカードで2200万円不正利用 会員アプリ悪用か:朝日新聞デジタル https://t.co/mZwr01DEvG

楽天をかたるフィッシングメールについての注意喚起 https://t.co/8msGCetKfM

DDoS Attack on Telegram Messenger Leaves Users Hanging https://t.co/Lp3SACxsQL

Spain’s top soccer league fined over its app’s ‘tactics’ https://t.co/0a7oiIE313

VIP WordPress Sites Currently Experiencing Availability Issues https://t.co/CrCcDcM0j5

1.1M Emuparadise Accounts Exposed in Data Breach https://t.co/70KKdNbRIA

Radiohead Releases OK Computer Sessions After Hack, Won't Pay Ransom https://t.co/MquMzcad4l

Food Bank Hit By Ransomware, Needs Your Charity to Rebuild https://t.co/ov1K191x88

U.S. Customs and Border Protection says photos of travelers were taken in a data breach - The Washington Post https://t.co/QYIIMa8qy4

It looks like another DNS compromise hack happening https://t.co/J7880CEY5q

IC3 Issues Alert on HTTPS Phishing https://t.co/s8eq4TABHU

Gaming Site Emuparadise Suffered Data Breach of 1.1M Accounts https://t.co/CCdL5GvW4h

CVE-2019-2725 Exploited and Certificate Files Used for Obfuscation to Deliver Monero Miner - https://t.co/iPcjOV1WYz

China Routed Traffic from European Carriers for Two Hours https://t.co/GIE4xe5l2E

Quest, LabCorp, AMCA Sued For Breach Impacting Over 19 Million https://t.co/m8Z4X6mdxt

ビジネス・政治・レポート

サイバー感染家電特定…IoT機器「踏み台」に悪用 : 国内 : 読売新聞オンライン https://t.co/xfweaacPvD

Qld budget sinks $85 million into digital services, cyber security https://t.co/wZi5JqURDD

Troy Hunt: Project Svalbard: The Future of Have I Been Pwned https://t.co/j5gX6SFJOM

Rapid7 Releases Industry Cyber-Exposure Report: FTSE 250 https://t.co/KOdOZQN4vV

楽天 宿泊に「最安値条項」…契約に記載 表示順も拘束か : 国内 : 読売新聞オンライン https://t.co/qVKl6oTBnB

最後に

最近、いろんなメディアで「働き方改革」だったり「AI」みたいなのが取り上げられていて、それ自体がドラマになっちゃったりってのが多いですよね。

それだけ、今の社会課題ってのが考えるステージに来てるんだなと思わされるばかりです(笑)

個人的には、「最大多数の最大幸福」が達成されることが大事なんじゃないかなって思ってます。

ハンサムの小売り主義ではないですよ(笑) 一気に青山のショップ店員になってしまいましたが、今週はこの辺で。

Interop Tokyo 2019 に行ってみた

タイトルの通りなのですが、ちょうど昨日、Interop Tokyo 2019 に行ってきました。

本当は休みとっていこうかなと思ったんですが、試しに上司に相談したら仕事で行けました。

私服だし、自由だし、最高ですね(笑)

早速ですが、以下の目次で振り返ろうと思います。

完全に個人の趣味嗜好で動いています。 目次見つつ、気になる箇所だけを読むことをお勧めします。

※ちなみに、AWS サミットは行き損ねてしまいました。どうだったんだろう。。

目次

Interop Tokyo 2019 に行ってみた第一印象

会場の雰囲気はこんな感じ。

入って早々、HUAWEI ドカーン!でした(笑)

この付近は、アプライアンス型の製品を強みとするベンダが多い区間でした。

ほとんどが海外のベンダなのですが、それぞれの製品の独自ソフトウェアが凝っていました。

ボタンポチポチで今何でもできるんだなーと感心でした。

もちろん、CLIの操作性にはかなわなそうですが、これくらいGUIが使いやすくなってくると、誰でも設定できるような時代が来るのかなーなんて。

ただ、自動化の流れとは逆行してますが。(笑)

まぁ、そんな感じでとにかく、相変わらず広い展示会場に、たくさんの人が、ごった返してました。

ちなみに、会場ではたくさん荷物を抱えた新入社員らしき人たちも。 なんだか懐かしい気持ちになったりもしました。(笑)

セキュリティベンダのサービスについて

色々な製品を見て回りましたが、気になったのはベンダのサービスですね。

Cylance の AI でキーストロークのパターンを学習させ、不審な端末操作をさせないようにするサービスとか面白かったです。

「実行アプリケーションの特権取られたり、OSの権限昇格されたらいみなくない?」

とか思ったりはしましたが(笑)

あとは、各社が出しているEDR製品や次世代アンチウィルス、IPS、IDSについて、少し担当の方に詳しく聞いてみました。

どこの会社も仕組みとしては大きく変わりなく、 検知率や導入の容易性、見れる情報の柔軟性などが差別化の項目でした。

つまり、いかに「優秀なエンジニアをベンダが抱えているか」というのがポイントなんでしょうね。

当たり前だろ!なんて思われる気もしますが、

優秀なエンジニアやリサーチャーを抱えていること

情報発信内容のレベルが高いこと

が、製品を結果的に強くできるんじゃないかなと思っています。

工場・IoT向けのセキュリティサービス、ソリューションについて

あまり、深いところは言及しませんが、「工場向け」、「IoT対策」みたいなのを多くの日系企業が展示していました。

もはや、国内においてレッドオーシャンなんじゃないか、なんて風に考えてしまうレベルでしたが。

ただ、やっぱりターゲットがニッチすぎるし、まだセキュリティ考える段階じゃないと思ってるんだけどな。。

プラットフォーマーの取り組み

Google の講演と展示を聞きに行ったのですが、他の企業とはやはり、視座が全然違う。。。

AIを用いた開発ができるよ!

みたいな紹介を聞いたのですが、

など、幅広くGoogle Cloud Platform で実現できるよ!といった内容でした。

要は、プラットフォーマーなんだなと。

クラウドでいうところの、SaaS、PaaS、IaaSのすべての例や向けにサービスが提供できて、そのための機能はAPIで提供するよ!

みたいな発想なので、

とかそんな次元は超えていましたね。

データが集まる

サービスが向上する

圧倒的なプラットフォームを手にし企業向けにリソースを提供することで稼ぐ

プラットフォーマーの下という前提では、もはや大企業でもベンチャーでも変わらなくなってきてしまってますね。

まとめ

適度に休憩しつつ、ふらつく一日にはなりました。

ただ、いろいろなつながりの方と、久しぶりに会ったりで、割とオフ会のテンションでした。(笑)

ここ最近、いろいろな人と、意見交換や情報交換をさせてもらっていますが、刺激になってとても楽しいです。

まあ、単純に未来のことを考えるのが好きなところはありますが。(笑)

まだ、今日も展示やっているので、お時間ある方はぜひ言ってみてください!

今週のIT・サイバーニュースまとめ(20190602-20190608)

今週の総括

- Microsoft RDP のその後について

- Amazon の CDN を悪用した、情報窃取活動について

- 攻撃キャンペーン「フランケンシュタイン」について

今週は、これ!といった特筆すべきニュースがあったというよりかは、 各ベンダのレポートやブログなど、アップデート情報が多かったように思います。

あとは、Googleの障害とかgandcrabの話とか先週末の話題が割と尾を引いていた印象ですね。

そんな中で、今週の記事、ご紹介していきます。

感想

Microsoft RDP のその後について

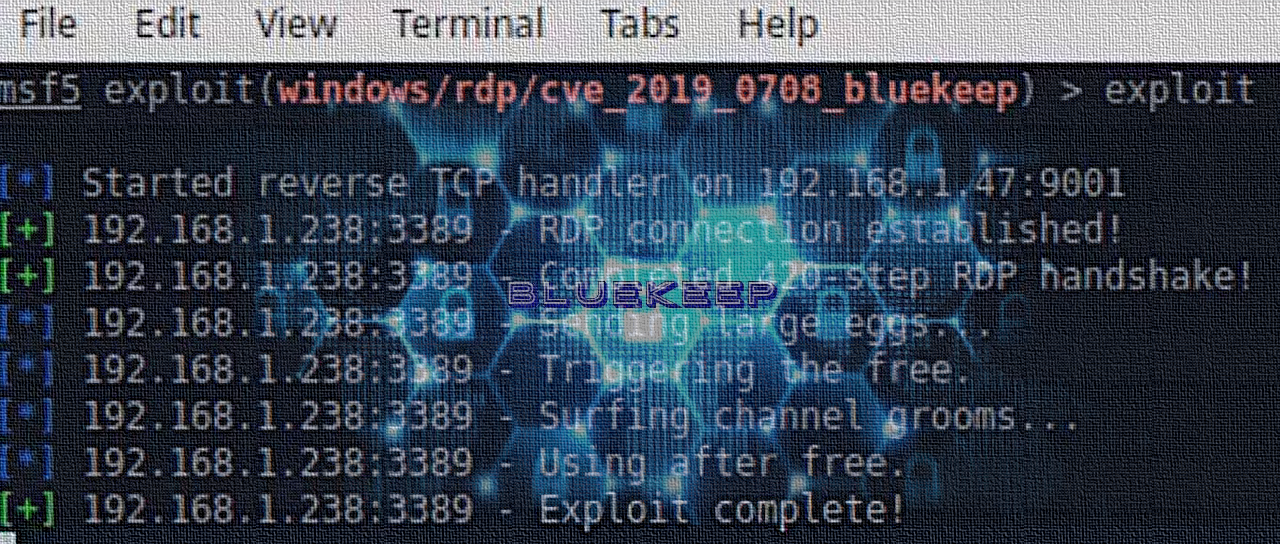

先日話題になった、Microsoft RDP の脆弱性 CVE-2019-0708 通称、BlueKeep に関連して、様々な攻撃との関連を示唆するような内容が注目され始めています。

GoldBrute という、ツールを用いて、RDP がインターネット上に公開されている Windows PC にブルートフォースを行う攻撃が観測されていること。

Shodan で検索すると、240 万台以上の機器が、RDPを有効にした状態でインターネットに公開されていること。

BlueKeep に対応した、Metasploit(ペネトレーションテストツール)のモジュールが作成されたこと。

このあと、大きな攻撃に使用されるかどうかなどは、全く予想がつきませんが、とにかく、パッチ運用を進めていただきたい限りですね。

Amazon の CDN を悪用した、情報窃取活動について

Malwarebytes の観測によると、Amazon が提供する CDN サービス Amazon CloudFront が侵害され、不正なスクリプトの埋め込みに利用されているとのことです。

また、Magecart が入手した個人情報の持ち出しに利用しようとしているような、トラフィックも観測しているようです。

情報窃取の被害にあっている企業や組織は、カスタム CDN を利用しているという共通点があり、結果として、そのレポジトリが改ざんされ、攻撃に利用されてしまっているとのことでした。

CDN の C2 利用は少し前にも話題になっていたので、攻撃元を隠す用途として、今後も悪用されるんだろうなと思っています。

攻撃キャンペーン「フランケンシュタイン」について

Cisco Talos の調査によると、2019年の1月から4月にかけて、"Frankenstein"という攻撃キャンペーンを観測しているとのことです。

同キャンペーンは、攻撃者が用意した文書ファイルを開かせることで、マルウェアをインストールさせるものです。

この、"Frankenstein"という名前は、オープンソースで作られた、一見相関性のない 4つのコンポーネントが用いられているからだと言われています。

今回の記事では、中東に関する記述がされた文書ファイルが確認されています。

ただ、本キャンペーンの裏にいる、攻撃グループは、高い技術力と潤沢なリソースを持っていると考えられているため、今後も注意が必要な印象です。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Ancient ICEFOG APT malware spotted again in new wave of attacks | ZDNet https://t.co/rBNOrtFqLM

Government Sector in Central Asia Targeted With New HAWKBALL Backdoor Delivered via Microsoft Office Vulnerabilities https://t.co/9MVWpHumIn

2019年4月 マルウェアレポート https://t.co/kvJ5lO1ntT

Iranian APT group ‘MuddyWater’ Adds Exploits to Their Arsenal - ClearSky Cyber Security https://t.co/83vF8UAh80

The RIG Exploit Kit is Now Pushing the Buran Ransomware https://t.co/A26OYmcqbf

Monero-Mining Malware PCASTLE Zeroes Back In on China, Now Uses Multilayered Fileless Arrival Techniques https://t.co/RnnfIEH4Go

Wajam: From start-up to massively-spread adware https://t.co/81SH9C8NUm

New adware "BeiTaAd" found hidden within popular applications in app store https://t.co/3YpqQQ7wvt

Magecart skimmers found on Amazon CloudFront CDN https://t.co/web6rMrZr5

It's alive: Threat actors cobble together open-source pieces into monstrous Frankenstein campaign https://t.co/B8o9MX7oM4

An APT Blueprint: Gaining New Visibility into Financial Threats https://t.co/fuSHOLJnUv

GandCrab ransomware operation says it's shutting down | ZDNet https://t.co/U9CbN1FHgX

GandCrab Ransomware Shutting Down After Claiming to Earn $2.5 Billion https://t.co/kT5alJPEoy

BlackSquid Slithers Into Servers and Drives With 8 Notorious Exploits to Drop XMRig Miner - https://t.co/wkhR3NNPc9

New Email Hacking Tool from OilRig APT Group Leaked Online https://t.co/xPYhqzBk5o

Zebrocy’s Multilanguage Malware Salad https://t.co/Q8ywmfrK6K

脆弱性・アップデート関連

New Windows 10 Zero-Day Bug Emerges From Bypassing Patched Flaw https://t.co/YfdAUcMRPt

Millions of Exim Mail Servers Exposed to Local, Remote Attacks https://t.co/jT80752hdh

MetaSploit Module Created for BlueKeep Flaw, Private for Now https://t.co/n6vIXUrmR1

VMSA-2019-0009 https://t.co/bN6kQcx83U

Cisco Releases Security Updates for Multiple Products https://t.co/ovNxVk1cjY

We Decide What You See: Remote Code Execution on a Major IPTV Platform - Check Point Research https://t.co/mffQ4ahAAj

Stable Channel Update for Desktop https://t.co/Gi4gBnnznU

Android Security Bulletin—June 2019 | Android Open Source Project https://t.co/MELmfD6J7o

SUPRA Smart TV Flaw Lets Attackers Hijack Screens With Any Video https://t.co/7ZHyfSQDwu

Memory Corruption Zero-Day Bug Found In Windows Notepad App https://t.co/pqJyqgAGxz

インシデント関連

Man Gets 51 Months in Prison for $10M BEC Fraud, Romance Scam https://t.co/d8VosrM2X2

Microsoft Issues Warning on Spam Campaign Using Office Exploits https://t.co/ppOoqhFwrJ

IRS Warns of New Tax Scams https://t.co/ZlQAo3cOwy

Adware Hidden in Android Apps Downloaded More Than ... https://t.co/5hLElvAHVY @DarkReadingから

New GoldBrute Botnet is Trying to Hack 1.5 Million Servers https://t.co/oK0K2TT7vq

Over 400,000 Opko Health Clients Impacted by AMCA Data Breach https://t.co/mFYB3IHTGR

マルウェア感染によるPayPayアカウントの不正利用についてまとめてみた https://t.co/Cb7tQGibyg

Privacy watchdog criticises Cathay Pacific over 2018 data breach https://t.co/BdwvzXFqfb

Private Info of Over 1.5M Donors Exposed by UChicago Medicine https://t.co/9W9oHopHzQ

Fake Cryptocurrency Trading Site Pushes Crypto Stealing Malware https://t.co/REbvO4DwPb

ゆうちょ銀行をかたるフィッシングメールについての注意喚起 https://t.co/m1iYvwCS5H

Mufgカードをかたるフィッシングメールについての注意喚起 https://t.co/EkVfK33igG

LabCorp data breach puts 7.7 million people at risk https://t.co/49xEuq2md4

Private Info of Over 1.5M Donors Leaked by UChicago Medicine https://t.co/sWtOYdrwBF

Romanian ATM Skimmer Gets Over 5 Years of Jail Time https://t.co/nUy3UxZMTm

Hackers steal 19 years’ worth of data from Australia’s top university https://t.co/Le6L5EwZ8E

MyJCBをかたるフィッシングメールについての注意喚起 https://t.co/ZUiAxqmHhR

Headhunting Firm Leaks Millions of Resumes, Client Private Data https://t.co/z1WpVryh9y

Billing Details for 11.9M Quest Diagnostics Clients Exposed https://t.co/Ju75FUlsHk

Google cloud is down, affecting numerous applications and services https://t.co/xAUkrDKvcA @techcrunchから

Google recovers from outage that took down YouTube, Gmail, and Snapchat https://t.co/pmkijQERUl @Vergeから

ビジネス・政治・レポート

Nine Major VPNs Could Get Blocked by Russia in 30 Days https://t.co/iNNBu9DCDD

Video game portrayals of hacking: NITE Team 4 https://t.co/OrwjAp5yJY

LINE Pay内からVisaの「デジタル決済対応カード」を発行可能に、スマホ決済にも対応 - ITmedia Mobile https://t.co/0ibOVGMWP1

三井住友FG…データビジネス参入へ : 経済 : 読売新聞オンライン https://t.co/W7C4CF180q

Rapid7 Threat Report Meets MITRE ATT&CK: What We Saw in 2019 Q1 https://t.co/7gKUWntovH

楽天とNECが5G基地局 国産技術で低価格インフラ: 日本経済新聞 https://t.co/y5gKXAjfjw

楽天ペイが来春からSuica対応 スマホ決済競争激化:朝日新聞デジタル https://t.co/Ivgw5Wutwd

暗号資産 もはや「通貨」とは呼べない : 社説 : 読売新聞オンライン https://t.co/N2SzR2SaBJ

米アップル、「iTunes」を終了 ログインを匿名化するプライバシー対策も発表 https://t.co/gdD8B8JQM8

5G重機 秋にも現場へ…大成・ソフトバンク 自動・遠隔で造成 : 経済 : 読売新聞オンライン https://t.co/OVCRpWosDM

「新たな領域」日米連携…防衛相会談 宇宙やサイバーで演習 : 政治 : 読売新聞オンライン https://t.co/bYfOSUBNpH

Russia orders Tinder dating app to share user data on demand https://t.co/br3sbr58Pw

Twitter apologises for blocked China accounts ahead of Tiananmen anniversary https://t.co/gzcNLOg4R9

最後に

目まぐるしく流れていく色々な情報をこうして眺めていると、

「今、これが流行っているな!」

「次来るのはこれかな!」

「このジャンルはもうダメかな。。」

みたいなものが、見えたり見えなかったり(笑)

そんな中で、自分自身がどんな能力を身に付けたいかであったり、どう仕事で還元したいかだったり、色々悩みますね(笑)

そんなときに、改めて歴史の勉強をして、いつの世でも生きるもの、ただの流行りで終わるものの傾向とかを探してみたいですね。

この辺まで AI で予測できたら。。 たぶん、パラメータさえしっかり与えりゃできるんだろうな。

時代のパイオニアには絶対根気強さが必要ですね(笑)

Icefog を用いた攻撃キャンペーンの観測について

本当は今週のまとめで書こうと思ったんですが、結構ボリューム出てしまったので、ミニ記事として書きます。

今週ポーランドにて開かれているサイバーセキュリティカンファレンスにて(なんのことだろう(笑))

新種の Icefog が発見された事が公表されました。

Icefog は 2011年ごろから2013年ごろにかけて観測された、攻撃キャンペーンおよびそこで使われるマルウェアの名前です。

主に日本や韓国の政府系組織や軍事関係の組織やハイテク企業、マスメディアなど幅広い組織を狙って諜報活動を行っていました。

ちなみに、Icefog という名前は攻撃に用いられる C2 サーバの名前に含まれる文字列から来ているようです。

https://media.kaspersky.com/en/icefog-apt-threat.pdf

ZDnet の記事によると、今回の発表では2014年に使われた Icefog-P と 2018年に使われた Icefog-M についての言及がされていたようです。

特徴は以下の画像が参考になります。

端的に言うと、

こんな感じですかね。

最近の他のマルウェアの長所(?)を踏襲しています。

なお、今回公表した Icefog を用いたキャンペーンは様々な攻撃グループや攻撃キャンペーンで流用されているようです。

ここで記載のあるとおり、発表者は Icefog がツール化し 2014年以降は色々な攻撃グループおよびキャンペーンに使われるようになったことを強調しており、そのいずれもが諜報活動を目的としたものだと想定しています。

2013年のときは AKB の総選挙をネタにしたフィッシングなんかも確か絡めていたような感じだったと思うけど。。

日本もまた狙われるんですかね。

よく分からないですが(笑)

では、まず速報レベルの情報でした。