今週のIT・サイバーニュースまとめ(20190616-20190622)

今週の総括

ランサムウェアRyukに変化

AV-TEST による、アンチウイルスソフト比較

CobaltStrike チームサーバの見つけ方

今週の記事まとめです。

昨日、急にたくさんの脆弱性情報が公開されましたね。

それ以外にも、今週はトピックが多かったので、タイトルだけでも、下のトピックリストは特に見ることをおすすめします。

個人的には、Android 版 Outlook の脆弱性と Dell にデフォで入っているサポートのアプリケーションの脆弱性が気になります。

その中でも、Firefox の脆弱性については、実際の攻撃も観測されており、注目度も高かったので、別記事にてまとめました。

こちらも、ぜひ参考にしてみてください。

感想

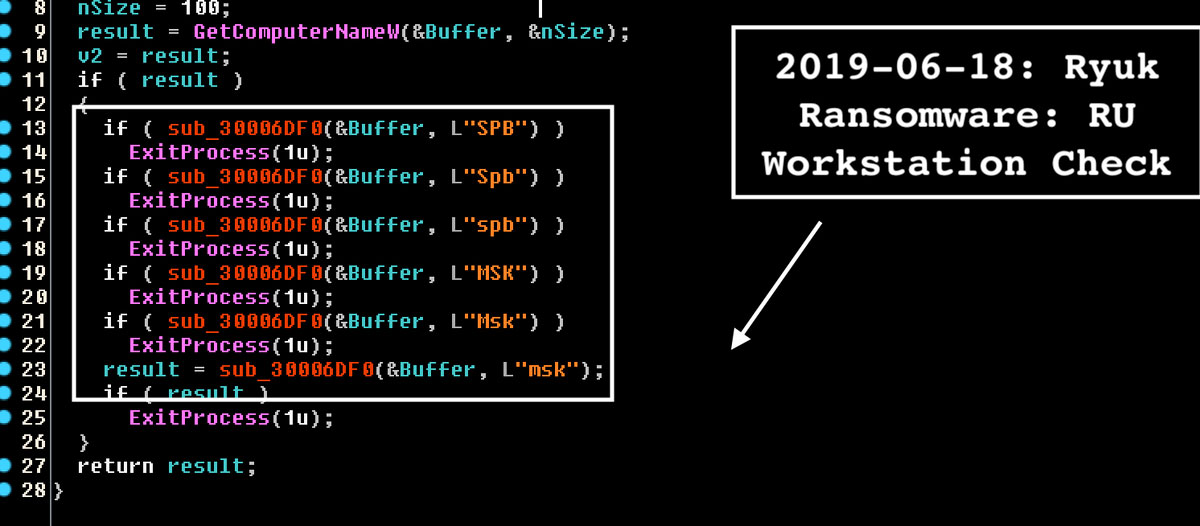

ランサムウェアRyukに変化

ランサムウェア Ryuk は 2018年8月ごろから企業を対象とし、金銭の取得を目的とした攻撃に使われています。

以下、CrowdStrike の参考記事です。

今回、ランサムウェアをよく探しているマルウェアリサーチャによって、その Ryuk にこれまでのサンプルとは違った傾向を見つけたそうです。

結論としては、

感染時にARP コマンドを実行し、特定の IP アドレスが含まれているかどうかを確認

感染時に、端末に特定の文字列が含まれているかどうかを確認

これらを行うことで端末がどこの国のものかを確認しているようです。

その国と言うのは、「ロシア」、「ウクライナ」などのロシア語を公用語とする地域だと考えられています。

この傾向は、昨年の GandCrab の際もありましたね。

ロシア語圏は対象外にするということは、って感じですがいよいよ、したの説の方が濃くなってきましたね。

なにかと北朝鮮とか言う節あるのどうにかしてほしいですよね。

なんか、浅はかさがもろに出ると言うか。。。

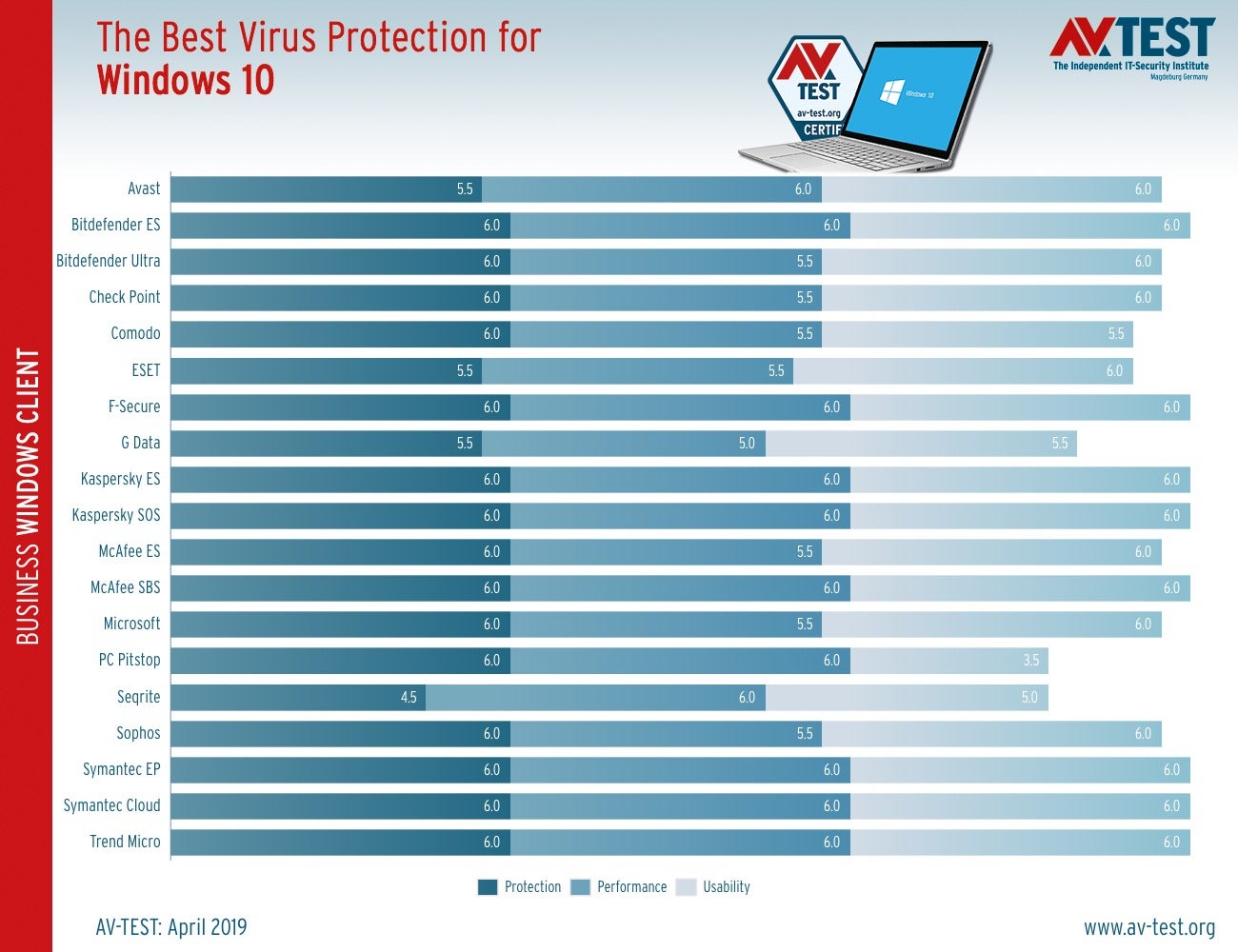

AV-TEST による、アンチウイルスソフト比較

皆さんご存じでしょうか。

セキュリティソフト評価機関 AV-TEST というドイツの専門機関を。

ここでは、定期的にアンチウイルスソフトの比較を行っていて、2019年4月の結果が、公開されました。

(実は先々週くらいには公表されていたんですが(笑))

ここでは、以下の観点で評価がされています。

Protection(保護能力)

Performance(端末の性能を落とさないなど、ソフトウェアとしての性能)

Usability(誤検知などで利便性をら損なわないか)

結果を見てみると。

最近ランサムウェアの復号で活躍している Bitdefender や最近よく聞くF-Secure。

その他は老舗の、Kaspersky,Symantec,McAfee,TrendMicro が満点を出してますね。

ただやはり注目なのは Windows Defender ですね。

性能が 5.5/6.0 で他2つは満点ですし、Windows 10だと標準搭載かつ無料ですからね。

他にも AV-test は色々な統計とってるのでたまに見てみると面白いですよ。

CobaltStrike チームサーバの見つけ方

今週 Recorded Future より、Cobalt Strike についてのレポートが発行されました。

このレポートは、Cobalt Strike を使った新たな攻撃の観測をまとめたものというよりは、 Cobalt Strike が C2 として利用する Team Server の見つけ方に関するものです。

昨日改めて、補足記事みたいなものも出ていました。

ちなみに、Recorded Future がこんな図を作っていました。

分かりやすい(笑) これタダで提供してくれたりしないのかな。

API 連携とか IoC 情報のダウンロードを有料にして、基本的なキュレーションのところは、元々自分達のものじゃな(ry

このレポートでは、 Cobalt Strike 自体の特徴が前半に述べられ、後半はどうやって、TeamServer を見つけるかといったないようです。

Cobalt Strike について、まとめた記事を以前に出した気がしていましたが。。。

気のせいだったみたいです(笑)

Recorded Future が示している Team Server の見つけ方とその手法内訳は以下です。

この辺を中心にサーバを探しているようです。

あと、Cobalt Strike の HTTP 通信の特徴として、レスポンスヘッダにスペースが入っていることについても言及されていました。

これだけではなく、様々な Cobalt Strike に関する、調査の内容が書いてあるのですが、正直ボリュームが。。。(笑)

ただ、サイバーセキュリティを知る上で、CobaltStrike の使われ方は、とても興味深い点が多いので、興味ある方はぜひ読んでみてください。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

New LooCipher Ransomware Spreads Its Evil Through Spam https://t.co/qobR8dC1pU

Microsoft Warns of Campaign Dropping Flawedammyy RAT in Memory https://t.co/pWD4supJBK

Sodinokibi Ransomware Spreads Wide via Hacked MSPs, Sites, and Spam https://t.co/4adj53psx4

An Analysis of Linux.Ngioweb Botnet https://t.co/7aNdvbbUZV

Cryptomining Dropper and Cronjob Creator https://t.co/Ehv30dmb3v @sucurisecurityから

New Mac cryptominer Malwarebytes detects as Bird Miner runs by emulating Linux https://t.co/b6xOgtsT8O

LoudMiner: Cross-platform mining in cracked VST software https://t.co/7UD4aGBUEP

Waterbug: Espionage Group Rolls Out Brand-New Toolset in Attacks Against Governments https://t.co/AsUD965Uoe

New Node.js trojan threatens gamers https://t.co/B15zwXujxl

Plurox: Modular backdoor: https://t.co/XR3cpFbLhe @Securelistから

Ryuk Ransomware Adds IP and Computer Name Blacklisting https://t.co/m7SqcW5cwz

A Multi-Method Approach to Identifying Rogue Cobalt Strike Servers https://t.co/uTwEKvHDYC @RecordedFutureから

Mobile Cyberespionage Campaign ‘Bouncing Golf’ Affects Middle East https://t.co/A3FHxIuPYF

Plurox: Modular backdoor: https://t.co/XR3cpFbLhe @Securelistから

Samsung's Smart TV Malware Scan Reminder Met by User Criticism https://t.co/z9VXx2apBc

Coincheck不正送金事案で検出したマルウェアについてまとめてみた https://t.co/zZJbeAkobU

Malware sidesteps Google permissions policy with new 2FA bypass technique https://t.co/DDYpL4Vr90

Good riddance, GandCrab! We’re still fixing the mess you left behind. https://t.co/lKGpU9w6lB

脆弱性・アップデート関連

PoC Released for Outlook Flaw that Microsoft Patched 6 Month After Discovery https://t.co/mlkXc2R9Jr

Double-Free RCE in VLC. A honggfuzz how-to | Pen Test Partners https://t.co/fEx4UeJN1s

CVE-2019-8635: Double Free Vulnerability in Apple macOS Lets Attackers Escalate System Privileges and Execute Arbit… https://t.co/zSVOIUq0xf

OEM Software Puts Multiple Laptops At Risk https://t.co/NqS5BONwna

Mozilla 製品における脆弱性 (CVE-2019-11708) について https://t.co/kU2pPD9jle @jpcert

Apache Releases Security Advisory for Apache Tomcat https://t.co/BRxUt1mxrz

About the security content of AirPort Base Station Firmware Update 7.8.1 - Apple Support https://t.co/qOZv8ShEi3

CVE-2019-1105 | Outlook for Android Spoofing Vulnerability https://t.co/cbGa5QTJTU

Mozilla Releases Security Updates for Firefox and Firefox ESR https://t.co/dbjxmLJThm

VU#905115: Multiple TCP Selective Acknowledgement (SACK) and Maximum Segment Size (MSS) networking vulnerabilities… https://t.co/XlssAcyw60

CVE-2019-6471: A race condition when discarding malformed packets can cause BIND to exit with an assertion failure… https://t.co/XT97Tr7PEF

Cisco Releases Security Updates for Multiple Products https://t.co/WEHOMxtR6C

Firefox の脆弱性 (CVE-2019-11707) に関する注意喚起 https://t.co/fqqLVLgMZf @jpcert

リモートデスクトップサービスにおける脆弱性 CVE-2019-0708 について(追加情報) https://t.co/rWaiwRdMSX @jpcert

Samba Releases Security Updates https://t.co/tCAoLnV11M

Oracle Security Alert CVE-2019-2729 https://t.co/oZ4wy7MGWB

Mozilla Firefox 67.0.3 Patches Actively Exploited Zero-Day https://t.co/0wbx3MsZCj

Mozilla Releases Security Updates for Firefox and Firefox ESR https://t.co/JDrAkbJCG0

[KnownSec 404 Team] Alert Again (CVE-2019–2725 patch bypassed!!!) by Knownsec 404 team https://t.co/qClYuS1aJX

Multiple Linux and FreeBSD DoS Vulnerabilities Found by Netflix https://t.co/ugMvKtNJk3

Vulnerability Spotlight: Two bugs in KCodes NetUSB affect some NETGEAR routers https://t.co/iOoFkqHY40

インシデント関連

Hackers exploit Raspberry Pi device to hack NASA’s mission system https://t.co/fZKIp8GCXP

Fresh “video games” site welcomes new users with Steam phish https://t.co/91aZD1FIPV @Malwarebytesから

ドコモをかたるフィッシングについての注意喚起 https://t.co/OOIvhhTMjq

Desjardins Group Data Leak Exposes Info of 2.9 Million Members https://t.co/nqfMrbSVty

Firefox 0-day Used in Targeted Attacks Against Cryptocurrency Firms https://t.co/lbor9aMd1E

DanaBot Demands a Ransom Payment https://t.co/vw1vzmP2co

Cryptocurrency Mining Botnet Arrives Through ADB and Spreads Through SSH https://t.co/CrjsxbMlLp

Not-so-dear subscribers https://t.co/2TQ2bBBWx3

「五輪チケット当選」、偽メールで情報抜かれる : 国内 : 読売新聞オンライン https://t.co/MicnHN05FJ

Phishing Attack Exposes Data of 645,000 Oregon DHS Clients https://t.co/ZJr4tgjknH

Hacker Steals Customer Payment Info in EatStreet Data Breach https://t.co/yzrFtWBaUK

DHS Email Phishing Scam https://t.co/RjsCn8uwbL

Australian Catholic University breach nets staff details https://t.co/Xd0xHvFgsK

Dutton drags bank cyber into ASD domestic expansion row https://t.co/goUhsMfndf

セブン銀行をかたるフィッシングについての注意喚起 https://t.co/ivHNQRip1g

Bella Thorne Tweets Her Nude Photos After Threats From Hacker https://t.co/rGsD3STRTZ

Three U.S. Universities Disclose Data Breaches Over Two-Day Span https://t.co/5Sj22SgQyF

U.S. Customs and Border Protection says photos of travelers were taken in a data breach - The Washington Post https://t.co/QYIIMa8qy4

ビジネス・政治・レポート

Best antivirus software: 14 top tools https://t.co/OCPpOXxQ12 @csoonlineから

日産・ルノー、米ウェイモと提携 無人運転サービスで: 日本経済新聞 https://t.co/8QXlWxgEGB

ぐるなび苦境…FB発信や競合多く、楽天から社長招く : 経済 : 読売新聞オンライン https://t.co/vwMyvqhPMH

標的型攻撃の予兆検知に道筋--慶大、中部電力、日立が実証 https://t.co/prxJc2LioE @zdnet_japanから

You’d better change your birthday – hackers may know your PIN https://t.co/J98HDonbJB

Instagram tests new ways to recover hacked accounts https://t.co/N6Z1yNn8vA

渋谷パルコ、11月下旬開業 「パルコ劇場」復活: 日本経済新聞 https://t.co/9XIgCJkYLK

次世代交通、全国19事業で育成 国交省、過疎交通維持や観光利用: 日本経済新聞 https://t.co/ghR5SV6AWP

Facebook、暗号通貨「Libra」とデジタルウォレット「Calibra」を2020年立ち上げ(要約) https://t.co/KP8epyRqgZ

Test antivirus software for macOS Mojave - June 2019 | AV-TEST https://t.co/70igDQ6mx8

The Best Antivirus for macOS Mojave https://t.co/iJEiGgDxBM

最後に

最近、プライベートな繋がりで IT、特にセキュリティ関連の相談を受けることが多く、いわゆるコンサルティング的なことをやったりしてます。 もちろん無償です!(笑)

自身の経験をベースに話すわけですが、実際に目の前で起きてることだから僕自信も勉強になるんですよね。

ひとつ言えるのは、プライベートがあるからこの繋がりがあるし、それが仕事にも還元されるということ。