GandCrab 終了のお知らせ

今朝、ちょっとニュースをざっと見ていると衝撃のニュースが!

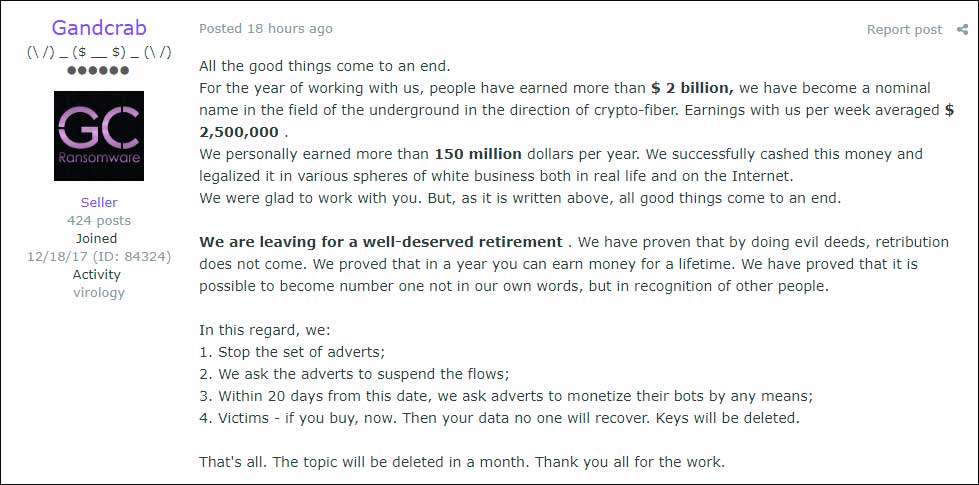

GandCrabのオペレーションが終了するとのことです。

実質の開発終了宣言だと思っていますが、最後まで、彼らの主導権のもと、一連のオペレーションが終わったなとの印象です。

衝撃とか言っといて、芸能人のスキャンダルほど、面白くなくてすみません。。

要旨は以下の通りです。

GandCrabのオペレーションが終了するとのこと

活動の沈静化が、リサーチャー間では話題になっていた

GandCrab による収益は 20億ドル(週平均で250万ドル)

個人レベルでも1億5000万ドルが現金化され引き落とされてたとのこと

端的に言うと、お金稼いだからやめますとのこと

彼らの対応方針は以下

プロモーションの終了

GandCrabの配布者には20日以内にGandCrab配布停止を要求

加えて、6月末までの配布サイトの削除要請

被害者には、月末までにお金払えば復号するけど、それ以降は鍵ごと消すから復号できないと宣言

ここで、一旦 GandCrab をおさらいしましょう。

GandCrab 概要

2018年1月から、確認され始め、日本では、2019年より広く確認され始める

開発初期は作ってもすぐに復号されるレベルだったが、5月頃に発見されたバージョン 2.1 辺りから攻撃力が高まり被害が増え始める

開発のスピードが非常に早く、復号ツールが出ても、翌日には修正されるレベル

2018年7月リリースのv4からは、WannaCry の感染拡大をもたらした、NSAのツール Eternal Blue を使い始め、SMB の脆弱性を使った感染拡大能力を身に着けた

2018年10月、紛争に巻き込まれ家族の写真を暗号化されたとの訴えに対し、シリアの端末限定で復号できる鍵を発行

上記を利用してセキュリティベンダとFBIにより、復号鍵を作るも1日でバージョンが更新される

全体として、リリース後にテストをしながら、DevOps 的に拡張と運用を回していました。

それでいて、被害者の要求に耳を向け、鍵を渡す余裕。

一定の額を稼いだら引き上げる要領のよさ。

個人の感想では、彼らの技術力に結局のところ誰も敵っていなかったんではないかと思ってます。

彼らは、リリースからクローズまで、自分等の描いたストーリーで動かして、終えられて、ある種の芸術として満足感があるのかなーなんて(笑)

うーん。なんとも。

今週のIT・サイバーニュースまとめ(20190526-20190601)

今週の総括

・ MS-SQL および PHPMyAdmin を狙ったコインマイニング

・Docker の脆弱性を狙った攻撃の観測

今週は標的型攻撃の情報等が多く、特に APT10 のブログ記事が出ていたので深掘りしたかったんですが、仕事で時間がとれず。。

from フィリピンってなってるのは、検体の submitter がフィリピンだから?

27.102.**.** の IP って APT10 のインフラなんだっけ?

PlugX とか Quasar RAT が最近はまた使われるようになったの?

みたいな辺りが気になってます(笑)

ではでは、本題の方へ進みます。

感想

MS-SQL および PHPMyAdmin を狙ったコインマイニング

50,000 以上の MS-SQL および PHPMyAdmin が中華系のハッカーに侵害されており、TurtleCoin をマイニングする攻撃キャンペーン Nansh0u に利用されているとのことです。

https://www.guardicore.com/2019/05/nansh0u-campaign-hackers-arsenal-grows-stronger/www.guardicore.com

脆弱性を悪用したツールを用いたもの

被害企業は医療、通信、メディア、ITなど

偽造証明書の使用や権限昇格を利用する手法が APT で使われるようなての混んだもので、単なるマイニング攻撃ではないと筆者は言っている

感染数はここ1ヶ月で急増している

記事の中では、攻撃者が利用するインフラと落ちてくるモジュール、保有する機能なども述べられているので興味ある方は読んでみると面白いと思います。

マイニングマルウェアの感染は気づきにくい一方で、感染者もリソースが使われる程度の影響。

といった印象を受けますが、

その感染の過程はがっつりシステムが侵害されている場合が多々あります。

攻撃者からしてみればマイニングマルウェアに感染させてその採掘量から逆算すれば攻撃の有効性のいいベンチマークになると思いますが。

真の狙いは別にあったり。

みたいに考えたりしてます(笑)

Docker の脆弱性を狙った攻撃の観測

Docker の脆弱性は昨年からちょこちょこ出ており 、2月には runc の脆弱性が少し話題になりましたね。

今回の未修整の脆弱性が公開されたとのことで、記事によると、既に攻撃の実証コードが公開されているとのことでした。

今回の脆弱性は、time-to-check-time-to-use (TOCTOU) という手法を用いたものの様です。

具体的には、FollowSymlinkInScope という関数を呼び出す際、リソースの競合状態を引き起こして、悪性なリソースパスを攻撃者が埋め込めてしまうとのことです。

これにより、最終的に root 権限の奪取が可能になるとのことです。

SUSE Linux のエンジニアによると、AppArmor にて、Docker デーモンを制御していないと影響を受けると言われています。

ってことは逆を言えば、AppArmor 有効にしていたら影響受けないのかな?なんてことも思いつつ。

これだけ docker の脆弱性が話題になり始めたのも流行ってきた証拠ですかね。

今後の情報に注目です。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Maze Ransomware Says Computer Type Determines Ransom Amount https://t.co/OJHzY8E8qB

Unpatched Flaw Affects All Docker Versions, Exploits Ready https://t.co/bs0FAAew71

A dive into Turla PowerShell usage https://t.co/pajUKpponb

マルウエアが含まれたショートカットファイルをダウンロードさせる攻撃 https://t.co/m4Rccq5RxV

Shade Ransomware is very active outside of Russia and targets more English-speaking victims https://t.co/z4v0rOY43n

「データを暗号化する標的型攻撃」が表面化、2019年第1四半期の脅威動向を分析 https://t.co/MHLthRHao6

UNCOVERING NEW ACTIVITY BY APT10 https://t.co/lqzbu7md46

Chinese APT10 Hackers Attack Government and Private organizations https://t.co/Dr40khBf3P via @GbhackerOn

マルウエアTSCookieの設定情報を正常に読み込めないバグ(続報) https://t.co/IovvVg2mkM

脆弱性・アップデート関連

Apple Releases Security Updates for AirPort Extreme, AirPort Time Capsule https://t.co/Bolqb9KPv0

Critical Vulnerability Patched in Popular Convert Plus Plugin https://t.co/ku3040wwQT

Wordpress Slick Popup Plugin Contains Vulnerable Support Backdoor https://t.co/wtEoyenZm4

Privilege Escalation Flaw Present In Slick Popup Plugin https://t.co/x2SWy2JNfM @wordfenceから

CVE-2019-0725: An Analysis of Its Exploitability https://t.co/2bLq5iAK5H

.htaccess Injector on Joomla and WordPress Websites https://t.co/3p6e3Fz2ac @sucurisecurityから

Errata Security: Almost One Million Vulnerable to BlueKeep Vuln (CVE-2019-0708) https://t.co/FWRQCzMYxN

インシデント関連

Sodinokibi Ransomware Pushed via Foreclosure Warning Spam https://t.co/ddAQRzU1zI

85.4GB Database Exposes Hotels' Internal Security Information https://t.co/gYLnezB5rR

佐世保共済病院のマルウェア感染についてまとめてみた https://t.co/dCMG78CLit

Over 2.3 billion files exposed online https://t.co/YHb3HjYOkG

A lawsuit has been filed over the First American Financial data breach that was revealed on Friday https://t.co/KVQsHoJw8Y @technologyから

Aussie fashion e-tailer Princess Polly suffers data breach https://t.co/mW8aigwDpO

Realtek SDK Exploits on the Rise from Egypt | NETSCOUT https://t.co/HBVlDJYCkz @NETSCOUTから

Phishing Email States Your Office 365 Account Will Be Deleted https://t.co/zbSClHbD89

POS Malware Steals Payment Info From 103 Checkers Restaurants https://t.co/ME0Ymdcq7N

10 years of virtual dynamite: A high-level retrospective of ATM malware https://t.co/0Lf2WTE9pu

Infected Cryptocurrency-Mining Containers Target Docker Hosts With Exposed APIs, Use Shodan to Find Additional Vict… https://t.co/fdyGEVAq0X

Cops say NZ Treasury site wasn't actually hacked after Budget leaked https://t.co/R2KRkert7z

YouTube Cryptocurrency Videos Pushing Info-Stealing Trojan https://t.co/cBfnfKgh5b

ヤマダ電機通販サイトの不正アクセスについてまとめてみた https://t.co/NT7NzpdFXv

ヤマダ電機、個人情報流出か 最大3万7千件: 日本経済新聞 https://t.co/1WeDBQWW7i

The Nansh0u Campaign: Hackers Arsenal Grows Stronger | Guardicore Labs https://t.co/IMwzRHhhzF

News aggregator app Flipboard hacked; user data stolen https://t.co/Gc8aQyrMlP

Notice of Security Incident https://t.co/r26dwsW8n9

MS-ISAC Highlights Verizon Data Breach Report Release https://t.co/aw4vz0R9RK

Vic public health 'highly vulnerable' to Singapore-like data breach https://t.co/v908mH41MA

Australian tech unicorn Canva suffers security breach https://t.co/VUCiULPFsD @ZDNet & @campuscodiから

Office 365 phishing https://t.co/FVZzRqMzjk @ciscosecurityから

DuckDuckGo Android Browser Vulnerable to URL Spoofing Attacks https://t.co/NgWIMtFz5B

Tech-Support Scammers Cheat Elder of $136,000, Risk Decades in Jail https://t.co/dseKWFDKFR

YouTuber hacks fingerprint scanner of OnePlus 7 Pro using hot glue https://t.co/safxJWKVUJ

New Bitcoin Scam Leads to Ransomware and Info-Stealing Trojans https://t.co/A8a1xwuOPr

Sectigo Responds to Chronicle's Report About Malware Signed by Their Certs https://t.co/gYeq5lY5XP

New unpatched macOS Gatekeeper Bypass Published Online https://t.co/LwtLVtIEwO

全国で発生した電子マネーやギフトカードのシステム障害についてまとめてみた https://t.co/US4F6qp97g

Directed attacks against MySQL servers deliver ransomware https://t.co/5Mf326fKL4

ビジネス・政治・レポート

- Rapid7 Quarterly Threat Report: 2019 Q1 https://t.co/r2IpQAjD5E

最後に

ちょっとここで、個人の趣味の話をさせてください! 今週の水曜日、B'z の New ALBUM が発売になりました!

7月にライブ参戦するのですが楽しみで楽しみで! 年取っても、稲葉さんや松本さんみたいなカッコいい大人でいたいな~なんて(笑) 皆さんもぜひ聞いてみてください!

今週のIT・サイバーニュースまとめ(20190519-20190525)

今週の総括

・Microsoft タスクスケジューラのゼロデイ

・フィッシングキットに仕込まれるバックドア

先週盛りだくさんだったせいか、今週はなんだか、少なく感じちゃいますね。

そういえば、LINEpayで1000円もらえる!

みたいなキャンペーンが始まりましたね。

要は、1000円をLINEの友達誰にでもあげられるけど受けとれるのは1000円までってキャンペーンですね(笑)

PayPay は 500円もらえるのと必ず20%還元だったから、弱いですね(笑)

6月の頭には 20%還元やるみたいですが、これも上限5000円まで。

多いような、少ないような。

それはさておき、LINE の URL 相変わらずフィッシング臭がすごいですね。

どうにかしないのかな(笑)

前置き長くなりました。

感想へ!

感想

Microsoft タスクスケジューラのゼロデイ

タイトルの通りなんですが、Microsoft のタスクスケジューラにゼロデイ脆弱性があることが公開されました。

内容は権限昇格で、Windows10の32ビット版の実証コードがGithubに公開されていました。(現在、404エラー) CERT/CC の記事によると、

- XPなど、Vistaより前のジョブファイルを読み込もうとするときに、schtasks コマンドを実行するとその過程で権限昇格ができる

とのことです。

windows10の64ビット版でも実証コードをコンパイルし直せば動作

Windows Server 2016および2019でも動作

Windows8では、ユーザー権限でのファイル書き込みが制限されている。

そのため、脆弱性は同様に存在するようだが、今回の実証コードの有効性はないWindows7 ではそもそも動作しないとのことでした。

なお、現在有効な解決策はないとのことです。 一旦は拡張子.JOB の実行禁止をポリシーで禁じるくらいですかね。

フィッシングキットに仕込まれるバックドア

16ShopというApple IDを盗もうとするフィッシングキットがあり、日本語含む10言語に渡るフィッシングサイト作成に対応している。

Akamaiのリサーチャーによると、

同ツールに埋め込まれたコードによりmain.php に含まれるユーザ情報を抽出

インスタントメッセージツール Telegram のチャンネル上のボットにコピーおよび送信される

本方法は Telegram の API 機能を利用している

とのことです。

コミュニケーションツールのリアルタイム API を使った情報窃取はトレンドマイクロによってもその手法が報告されています。

また、同社が発行したレポートには Telegram に関する記載もあったため、今後もrealtime API を用いた情報窃取の手法は使われると思います。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Sorpresa! JasperLoader targets Italy with a new bag of tricks https://t.co/D9LgcSwybw

New Mirai Variant Uses Multiple Exploits to Target Routers and Other Devices https://t.co/mqSZ7QI22g

GetCrypt Ransomware Brute Forces Credentials, Decryptor Released https://t.co/cxuzZYBfwc

Volume of Signed Malware Increases, CAs Need Better Vetting https://t.co/FNEc13r4Lq

A journey to Zebrocy land https://t.co/MuJSiiHJhY

JSWorm 2.0 Ransomware Decryptor Gets Your Files Back For Free https://t.co/5inqDQO3Dr

16Shop: Commercial Phishing Kit Has A Hidden Backdoor - Akamai Security Intelligence and Threat Research Blog https://t.co/6CoLbVxaCq

Malware Against the C Monoculture - Check Point Research https://t.co/6BLyHmXCSk

Trickbot Watch: Arrival via Redirection URL in Spam - https://t.co/6Kc3ONJvbs

Recent MuddyWater-associated BlackWater campaign shows signs of new anti-detection techniques https://t.co/guOChv8Kkf

Security researchers discover Linux version of Winnti malware | ZDNet https://t.co/aasucC7dAH

脆弱性・アップデート関連

CVE-2019-11815: A Cautionary Tale About CVSS Scores https://t.co/zFM2rcy02c

Windows 10にゼロデイ脆弱性 ~「タスク スケジューラー」でローカル特権昇格/実証コードが“GitHub”で公開 https://t.co/PCz4Zr4iFW

VU#119704: Microsoft Windows Task Scheduler SetJobFileSecurityByName privilege escalation vulnerability https://t.co/SDiqrD2zN0

New Zero-Day Exploit for Bug in Windows 10 Task Scheduler https://t.co/UCKsgBbyqk

Investigating the Plumbing of the IoT Ecosystem (R7-2018-65, R7-2019-07) (FIXED) https://t.co/OgabEMTTmM

Security vulnerabilities fixed in Firefox ESR 60.7 — Mozilla https://t.co/SbwzBvSwEe

Security vulnerabilities fixed in Firefox 67 — Mozilla https://t.co/0idZUnGa7a

インシデント関連

Fake cryptocurrency apps crop up on Google Play as bitcoin price rises | WeLiveSecurity https://t.co/pSLmJhuftx

IoT in the Enterprise | blog https://t.co/p3ZL6KKqep

Skimmer acts as payment service provider via rogue iframe https://t.co/sO0s5gfLYK

Google Stored Unhashed G Suite Passwords for Over a Decade https://t.co/kEqbhZDgBz

Notifying administrators about unhashed password storage @google https://t.co/oyQJH6ugqU

194 of The Top 1000 Docker Containers Don’t Have Root Passwords https://t.co/lOWeXzE6cS

DDoS attacks in Q1 2019 https://t.co/EcC3e15Ss2

インスタの個人情報、印企業が無断公開か インフルエンサーら4900万件以上 (AFPBB News) - LINE NEWS https://t.co/Zkpxum1kYV #linenews @news_line_meから

IT services giant HCL left employee passwords, other sensitive data exposed online | CSO Online https://t.co/9upFIAudqz @csoonlineから

ビジネス・政治・レポート

【セキュリティ ニュース】政府、年度計画「サイバーセキュリティ2019」を決定 - 2020年の予算重点化方針も(1ページ目 / 全1ページ):Security NEXT https://t.co/lDY5F06886

IT threat evolution Q1 2019. Statistics https://t.co/gsbxMnzZck

[スキャナー]新スマホ延期…ファーウェイ「禁輸」 日本直撃 : 経済 : 読売新聞オンライン https://t.co/ofZtusZ8mF

Core Elastic Stack Security Features Now Available For Free Users As Well https://t.co/0N6D1argsL @TheHackersNewsから

ファーウェイ、19年秋にも自前OSか: 日本経済新聞 https://t.co/y9grAuUXRg

ファーウェイ、スマホ新機種発表 米政権の輸出禁止規制でも自信 - ロイター https://t.co/1OtuJMDJ7u

スプリント・Tモバイル合併、米委員長が承認支持 司法省反対報道 | Article [AMP] | Reuters https://t.co/FeDDm5xMUJ

DHS warns of data threat from Chinese-made drones | Article [AMP] | Reuters https://t.co/IwlAKcAMeN

東京都保健医療公社 多摩北部医療センターの不正アクセスについてまとめてみた https://t.co/YlcoOJAQxY

三菱UFJ銀180店削減へ…従来計画の1・8倍 : 経済 : 読売新聞オンライン https://t.co/ct2E1y2aMe

23区内の大雨「20分後の浸水」予測可能に : 国内 : 読売新聞オンライン https://t.co/36OCJDZvBA

月例パッチを適用した「IE 11」「Edge」が一部サイトへ接続不能に ~修正パッチが配布 - 窓の杜 https://t.co/brMBFuSSoI

情報処理推進機構:情報セキュリティ:ITセキュリティ評価及び認証制度(JISEC):入退管理システム チェックリスト https://t.co/KJmJx99I1s

US Tech Giants Google, Intel, Qualcomm, Broadcom Break Up With Huawei https://t.co/rKHEGjNoYv

過度な期待が生む「使えないAI」、エイベックスは回避 https://t.co/SDPf6xKo6f

最後に

今週の日経ビジネスが AI 特集だったので買って読んでみました。

実はわが社でも AI を売ろう!

みたいな機運になっています。

それ自体は悪いことではないんですが、個人的にはまだ、他社にサービスを売れる段階には来ていないと思っています。

まずは、投資として、データを取り込んで学習させて、はじめて形になる。

そういった意味だと、数年間の学習の結果、アウトプットが出せる AI が出来上がって、はじめてサービスとして実用化だと思います。

いくつか類似企業が、AI を持ち始めたら、共通のコンポーネントを標準化して、パッケージ化させていくみたいな感じですかね。

いずれにせよ、AI 単体で売り物になるとは思っておらず、人と一緒で、企業の持ち物として活用され、アウトプットが売り物になるんじゃないかな?

まぁこんなことを会社で言おうものなら、途端逆賊扱いですからね(笑)

僕の居場所はどこでしょう。。。(笑)

今週のIT・サイバーニュースまとめ(20190512-20190518)

今週の総括

・WhatsApp の脆弱性 (CVE-2019-3568) について

※トピックのボリュームが大きすぎたので、「Microsoft の CVE-2019-0708」、「PLEAD を使った攻撃手法」、「Intel の CPU 脆弱性」は別記事をご参照ください。

今週の記事まとめです。

今週はとにかくトピックが多く、主要なソフトウェアの脆弱性に関するパッチアップデートがたくさんリリースされました。

中でも、MicrosoftのRDPに関する脆弱性CVE-2019-0708はその影響度も考慮され世界中で注目され、日本でもたくさんの注意喚起がされました。

私も速報で記事を出しましたが、早くに記事を書いたのがよかったのか、多くの反響をいただきました。

他にも、PLEADに関する記事を出したんですが、なんとなく薄まっちゃいましたね。。

本当は、ここで感想として書こうと思ったのですが、ボリュームが出てしまったので、

Intel の CPU 脆弱性については、別途記事として切り出すようにしました。

そんな一週間だったので、感想のパートは、WhatsApp だけにしました。これもボリューミーではありますが読んでもらえると嬉しいです。

感想

WhatsApp の脆弱性 (CVE-2019-3568) について

WhatsApp の脆弱性が、これもまた現地時間の5/13に公表されました。

ほんとに、この日は脆弱性パーティーすぎて大変でしたね。

だからこそ、ひとつひとつ読み流さず、しっかり理解することが大事なのですが。

この WhatsApp ですがあまり日本人には馴染みがないと思っています。

ただ、カナダに留学に行った、友達によると、

「現地では、LINE 使ってる人なんていなくて、みんな WhatsApp 使ってるよ」

だとのこと。

まさに、What's up!? ですね(笑)

冗談はさておき、それだけでも注目度が大きいとわかるかと思います。

Facebook の公式は上記ですが、簡潔にまとめると、以下の通りです。

脆弱性の概要

WhatsApp の VOIP (音声通話を IP ネットワーク上で行う技術) におけるバッファオーバーフローの脆弱性がある

脅威の概要

特別に細工された SRTCP パケットが、対象の電話番号に送られることで、遠隔から対象の端末にたいし任意のコードが実行できる

確認されている被害

今回の WhatsApp の脆弱性を悪用した攻撃により、Pegasus というスパイウェアが、ダウンロードされる被害が報告されている

不在着信の場合でも攻撃は成立する

被害の数は明らかになっていないが、WhatsApp のエンジニアによると、この攻撃の対象は限定的だとのこと

Financial Times がレポートを出しているようなんですが、見ようと思ってもお金払わないと行けないみたいで。。。

上記の情報は、Hacker News などから取ってきました。

(基本的には、確かな情報を必要とする場合は、元記事をたどることをおすすめします。)

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

Report Reveals TeamViewer Was Breached By Chinese Hackers In 2016 https://t.co/q0ZUvbXyE9 @TheHackersNewsから

EternalBlue reaching new heights since WannaCryptor outbreak https://t.co/GnnUEQ8NkS

Threat spotlight: CrySIS, aka Dharma ransomware, causing a crisis for businesses https://t.co/dTopgHuY9A

Exploit kits: spring 2019 review https://t.co/z99m7ZKeVH

ScarCruft continues to evolve, introduces Bluetooth harvester https://t.co/5hzxYbiysp

Plead malware distributed via MitM attacks at router level, misusing ASUS WebStorage https://t.co/lFeihp5zlF

April 2019’s Most Wanted Malware: Cybercriminals up to Old ‘TrickBots’ Again https://t.co/MpECg0KeDN

脆弱性・アップデート関連

Google Online Security Blog: Advisory: Security Issue with Bluetooth Low Energy (BLE) Titan Security Keys: https://t.co/vRVsg15odF

Cisco Releases Security Updates for Multiple Products https://t.co/Z1gQ5neQfA

New Class of CPU Flaws Affect Almost Every Intel Processor Since 2011 https://t.co/wvJYOVn2eV

Prevent a worm by updating Remote Desktop Services (CVE-2019-0708) https://t.co/KjKmghsEeV

Windows XPにも異例のパッチ提供 ~リモートデスクトップサービスにコード実行の脆弱性 - 窓の杜 https://t.co/MXNyayLcXl

VU#400865: Cisco Trust Anchor module (TAm) improperly checks code and Cisco IOS XE web UI does not sanitize user in… https://t.co/KsGd04eoyk

Facebook Releases Security Advisory for WhatsApp https://t.co/z4GqVmN4vu

Apple Releases Multiple Security Updates https://t.co/Tts4yEREhP

VMware Releases Security Updates https://t.co/rGzPkqaawh

Adobe Releases Security Updates https://t.co/Q3IZ1KcxMd

Microsoft Releases May 2019 Security Updates https://t.co/x5tLIycSUh

Intel Releases Security Updates, Mitigations for Multiple Products https://t.co/9ZPZ5CbuuM

Samba Releases Security Updates https://t.co/gF3gjfMqY4

WhatsAppの脆弱性CVE-2019-3568についてまとめてみた https://t.co/Ig6TtfJnlv

The NSO WhatsApp Vulnerability - This is How It Happened - Check Point Research https://t.co/R6C71QqsU4

Vulnerability Spotlight: Remote code execution vulnerabilities in Adobe Acrobat Reader https://t.co/SAhwaIsBG9

Stable Channel Update for Desktop https://t.co/zGLK9OAYh0

Cisco Releases Security Updates https://t.co/1UsZft3IzO

Attacks Exploiting Sharepoint CVE-2019-0604 posted by AlienVault on @AlienVault OTX: https://t.co/xr4bTqZT9D

German Cybersecurity Agency Warns of Security Flaw in Kaspersky Antivirus https://t.co/TcchOokCVO

Persistent Cross-site Scripting in WP Live Chat Support Plugin https://t.co/7nBb3hhJZm @sucurisecurityから

Vulnerability Spotlight: Multiple vulnerabilities in Wacom Update Helper https://t.co/MhAEwVaT4H

インシデント関連

Paterson: 23,000 school district passwords stolen in data breach: https://t.co/J5NzAAtlrD

Microsoft Tech Support Scams Invade Azure Cloud Services https://t.co/SS9PXnDNOH

ACCC blames premature TPG merger rejection reveal on unpatched CMS https://t.co/DMkzaPYu6l

ユニクロ・ジーユーオンラインストアの不正ログインについてまとめてみた https://t.co/LGigEUwxql

The Decline of Hacktivism: Attacks Drop 95 Percent Since 2015 https://t.co/EfodFIiDj8

Hackers Inject Magecart Card Skimmer in Forbes’ Subscription Site https://t.co/xFnomMReCB

Hackers bust into Israeli site’s online Eurovision broadcast with missile threat https://t.co/qZ1QUssJFV @timesofisraelから

Spam and phishing in Q1 2019 https://t.co/sNPkTXQbma

Hackers Access Over 461,000 Accounts in Uniqlo Data Breach https://t.co/PH4kv86tJe

Twitter Says It “Accidentally” Shared iPhone Location Data with Unnamed Partner https://t.co/4544pfCGnD

Keyloggers Injected in Web Trust Seal Supply Chain Attack https://t.co/603iSZKz2R

大手ウイルス対策ベンダ3社への不正アクセスについてまとめてみた https://t.co/d8zxh5MU7T

Ongoing Credit Card Data Leak [Continues] https://t.co/ntsraeIv0H

ユニクロとGUに不正ログイン46万件 個人情報閲覧のおそれ | NHKニュース https://t.co/t9jL4uMRWi

Panama Citizens Massive Data Breach - Security Discovery https://t.co/ZXjJZpG36s

New Details Emerge of Fxmsp's Hacking of Antivirus Companies https://t.co/xiAc4asFY3

Fxmsp Chat Logs Reveal the Hacked Antivirus Vendors, AVs Respond https://t.co/jjG0zp9i06

Twitter accidentally shares user location data with advertising partner https://t.co/BrmLxqEow2

ビジネス・政治・レポート

GozNym Cybercrime Group Behind $100 Million Damages Dismantled https://t.co/hO6OHADqgA

米、ファーウェイ締め付け : 国際 : 読売新聞オンライン https://t.co/0Kx1wVT9cR

Wikipedia blocked in China ahead of Tiananmen anniversary https://t.co/Qnyhk0zQUw

スマホ決済、QRコードついに共通化 LINE Pay・メルペイ・d払い - Engadget 日本版 https://t.co/aAmLzK4FeI @engadgetjpから

JDI、1000人削減へ 全従業員の2割 5年連続の最終赤字 - 毎日新聞 https://t.co/Rrdh7JKzme

米ディズニーがHuluの経営権取得 動画配信を強化: 日本経済新聞 https://t.co/YWwQMzciXh

大手銀行5グループ、24%減益…2期ぶり減少 : 経済 : 読売新聞オンライン https://t.co/5tirZyH2NK

San Francisco Takes a Historic Step Forward in the Fight for Privacy https://t.co/ra6O3vn03a

みずほ削減店舗 3割増…合理化加速 100→130店、都市部中心に : 経済 : 読売新聞オンライン https://t.co/gwxwk0RX3D

サイバー捜査研修員に15人 県警指定 : 地域 : 読売新聞オンライン https://t.co/qzP82Ngr4M

農業にAI・ロボットを G20農相会合、閣僚宣言を採択: 日本経済新聞 https://t.co/aYqIebxOK0

防災や混雑緩和…3Dの街 再現実験 政府、システム開発へ : 政治 : 読売新聞オンライン https://t.co/DycCEFFL0M

時給最大3割増、ZOZO新規バイト2千人採用 : 経済 : 読売新聞オンライン https://t.co/QQIt6IfipV

最後に

今回、様々な情報を探していくなかで感じたのが、日本語の情報の少なさです。

英語読むのは大変ですが、やはり一次情報に触れることはとても大事だと思います。

特に、現地に行く機会を得ることで、WhatsApp の例しかり、 今世界では何がトレンドでどういう生活スタイルなのかが分かるので。

海外行って仕事したいな~

Intel 製 CPU の脆弱性ってつまり何がまずいの?

今週の火曜日、現地時間での 5/13 は様々な脆弱性情報が、リリースされてんやわんやでした。

ただ、 "Intel 製 CPU の脆弱性 Microarchitectural Data Sampling(MDS)について" だけは、少し性質が異なるものなので、別記事として、起こしてみました。

僕は、CPU の専門家ではないので、さらに踏み込んだことが知りたい場合は、レポートを読み込むか Intel の人に聞くことをおすすめします。

目次

Intel 製 CPU の脆弱性 ってなに?

今回、公表された "Intel 製 CPU の脆弱性 Microarchitectural Data Sampling(MDS)" は、CPUの投機的実行機能をサイドチャネル攻撃に関する脆弱性です。

2018 年の年明けに話題になった、Meltdown/Spectre なども、これの一種です。

概要としては、CPU に読み書きされる情報からパスワードや暗号化キーなどを読み取れてしまうというものです。

ただし、ソフトウェアではなく、ハードウェアの処理方法の問題なので、通常の脆弱性とは毛色が違うのがポイントです。

自分の端末は何を気を付ければいいの?

一般的に利用される PC について、パッチを充てるなら慎重に。と言わせてください。

理由は以下です。

まず、CPU の脆弱性であるということ。

PC の 情報を処理させる CPU は当然ながら自身の CPU ですよね。

まさか 読みに行かせる CPU だけ他人の端末ってことはないわけで(笑)

なんだか、AirDrop 痴漢みたい。。

ということはつまり、CPU の情報を読み取れるのはその PC 自体だけのはず。

なので、基本的には他人から読み取られることはないです。

というか、他人の PC の情報盗むなら、CPU からじゃなくて、画面盗み見た方が早いですよね?(笑)

ただし、他人の PC と CPUを物理的に共存できる特殊な環境が存在します。

クラウドサービスにおける影響

他人の PC と CPUを物理的に共存できる特殊な環境。

それは、クラウドサービスです。

クラウドサービスでは、仮想的には別々の機器のように振る舞いますが、物理的に共存された環境に複数の機器が存在します。

従って、物理的に同じ機器は CPU も共有されるため、今回の攻撃で情報が読み取れてしまいます。

本来であれば、仮想であっても読み取れては行けないんですけど。

だから脆弱性なんですけどね(笑)

そして、厄介なのがパッチで、今回の脆弱性が CPU に係るものであるため、パッチを充てた際の、性能劣化を考慮しなければ行けません。

パッチによる機器の性能劣化について

以前の Meltdown/Spectre の時には、パッチを充てたことによる性能劣化が、大きく話題になりました。

今回は、Meltdown/Spectre ほどの性能劣化はなくパッチを適応しても、3%程度の劣化だそうです。

ただし、サイドチャネル攻撃を抜本的に対策するため Intel HT(Hyper-Threading) を無効にすると、大きく性能が劣化するので注意だとのことです。 (そりゃそうだ(笑))

そして、データセンター向けの CPU に関してはパッチを充てることで、ストレージの性能(I/O)が落ちるようなので慎重な対応が求められますね。

以下に、パフォーマンス低下の参考を載せておきます。

まとめ

脆弱性の対策として、パッチ充てはとても重要な運用です。

ただし、それによる影響を考慮しないと2次被害を及ぼしてしまうため、慎重な検討が必要になるわけです。

今回のように、ハードウェアの場合は、どこの情報がどうなって、誰がどう出来てしまうかを考えた上での対応が重要だと思っています。 (ソフトウェアでも同じですかね(笑))

ちょっとだけ、話題それますが、 HUAWEI の製品から中国が情報吸い上げてるってのはどうやってやってる理論なんですかね。

機器入れるだけで情報がとれるっていうことみたいですけど。 これ以上はやめときます(笑) ではでは。

【速報】Microsoft RDP 脆弱性に関するパッチアップデートに関して

通勤中に、ニュース見ていたら、大量に脆弱性のアップデートが。。。

Intel、Facebook、Apple、Cisco、VMware、sambaなど、

そして、月次定例の Microsoft と Adobe がありました。

特に、本日(現地時間で昨日の昼過ぎ)に出た、Microsoft の月次アップデートについて、今回、非常に影響度の高い脆弱性のパッチを含めているとのことで、

盛り上がりを見せているので、内容軽く記載します。

当該脆弱性 CVE-2019-0708 は RDP サービスに関係するもので、悪用により、攻撃者は認証なしに標的の端末およびサーバにアクセスできてしまいます。

MS公式から

「この脆弱性は、事前認証に関するもので、ユーザの操作が不要なため、Wannacryと同様に、世界中に被害が及ぶ攻撃に使われる可能性がある」

と言及されています。

原文 This vulnerability is pre-authentication and requires no user interaction. In other words, the vulnerability is ‘wormable’, meaning that any future malware that exploits this vulnerability could propagate from vulnerable computer to vulnerable computer in a similar way as the WannaCry malware spread across the globe in 2017

- Microsoft 公式ブログ Prevent a worm by updating Remote Desktop Services (CVE-2019-0708) https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

影響度を考えると、おそらく昼以降に、各専門機関から注意喚起等が出ると思います。

対象は以下だと発表されており、サポート対象からすでに外れている、Windows 2003 and Windows XP には臨時のパッチが出ています。

- Windows 7, Windows Server 2008 R2, and Windows Server 2008 https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

- Windows 2003 and Windows XP https://support.microsoft.com/help/4500705

日本語の記事だと、とりあえず、以下くらいでしょうか。

- 日本語の記事

Windows XPにも異例のパッチ提供 ~リモートデスクトップサービスにコード実行の脆弱性/「WannaCry」再来の悪夢を防止するためにも速やかな対策を

https://forest.watch.impress.co.jp/docs/news/1184520.html

なお、脆弱性に関するアドバイザリーは以下になります。

- CVE-2019-0708 に関する情報(公式) https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

改訂履歴

- 2019-05-15-12:30 脆弱性の説明が曖昧だとのご指摘をいただいたので、一部修正しました。

アジアの組織をターゲットに活動する攻撃グループ BlackTech が用いるマルウェア Plead の新たな観測について

Plead。この単語を久しぶりに目にしました(笑)

ESET がつい先ほど5/14の18時半ごろにブログ記事を出しました。

本日は、号外的な感じで、私の見解とともに、記事を書いてみます。

目次

- BlackTech と PLEAD について

- 今回用いられた手法

- 感染手順

- 関連が想定される検体たち

- 最後に

BlackTech と PLEAD について

内容は2012年ごろから、アジアをターゲットにサイバー諜報活動を行っている攻撃グループ BlackTech が使うマルウェア Plead に関するもので、同グループによる新たな感染活動について記載されています。

Plead を使った攻撃は日本も標的になっていることが確認されており、過去にはラックや JPCERT/CC からも記事が出ています。

ちなみに、今回確認されたマルウェアは、台湾を標的にして使われたマルウェアみたいですね。

今回用いられた手法

今回の手法は、セキュリティが十分でないルータ経由、もしくは、正規のクラウドストレージサービス ASUS WebStorage経由でPlead を配布する手法です。

思い起こせば、正規のクラウドストレージサービスを用いる手法はトレンドマイクロが書いているように前々から確認されているし、

ESET によると、今回使われた Plead は2018年の7月にブログで言及していた、「盗んだD-Linkの証明書を使った攻撃」に使われた検体と同じものが確認できたとのことです。

ASUS WebStorage 経由で、配布された Plead はAsusWSPanel.exe として実行されるようで、このプロセスネームは ASUS WebStorage の Windows クライアントと同じだとのことです。 手が込んでますねー(笑)

感染手順

今回確認された攻撃の感染手順は、以下のような流れです。

- Plead ダウンローダーから始まり

- 画像ファイル (PNG) と マルウェアに使われるデータ部が落とされ

- スタートアップフォルダにファイルを置き永続化を試みます

- その後、2次検体としてローダーを取得

- 最終的に、3次検体である DLL ファイル落としてきて、C2 サーバーから情報窃取のためのモジュールを落としてくる

関連が想定される検体たち

公開情報もろもろをもとに、今の自分で確認できる検体をいくつか探してみました。

すると、いくつかの関連検体が見つかったのですが、GW明けの数日で、Plead と検知される検体がいくつか上がっていました。

以下はブログに上がっていた検体のうちの一つですが、

検体のコンパイルタイムが先月、サブミッションは先週、

個人的に気になるところとしては、PE resources by language にロシアが含まれており、

あれれ~って感じです(笑)

他の検体では、フランスの言語みたいなのがあったので、

アジアがターゲットではなかったかなーみたいに思っています。

ASUSWebStorageSyncAgent2.4.3.612.exe

Compilation timestamp 2019-04-16 15:26:24

First submission 2019-05-07 08:35:13 UTC

Number of PE resources by language

ENGLISH US 330

CHINESE TRADITIONAL 66

RUSSIAN 26

NEUTRAL DEFAULT 2

https://www.virustotal.com/ja/file/9de607b1563939749faafba419ecc02e24e3af89d21ba13a147fe787522e991f/analysis/

最後に

ということで、ここまで速報として、自身の知識と今持てるツールで、詮索してみましたが。。。

弱すぎる(笑)

これじゃあ、レポートもかけないですね。

やっぱり専門機関ってすごいなーと思っているわけです。

外に出たいな~

誰かと話したいな~

なんて思いつつ、今は会社でMicrosoft Office とお友達してます。

ではでは。