ランサムウェアNemtyの脅威~Paypalの偽サイト利用など~

目次

- 2018年から2019年9月までの流れ

- Nemtyの登場

- Nemtyの活動活発化

- GandCrabやsodinokibiとの関連性

- まとめ

2018年から2019年9月までの流れ

2018年1月から急速に感染を広げ、2019年6月には終了宣言が行われたランサムウェアGandCrab。

終了宣言のタイミングで、本ブログでも取り上げました。

GandCrabは、国内の病院でも被害が確認されており、世界中で話題になりました。

そのGandCrabの後継と入れ替わるように登場したのが、sodinokibiランサムウェアです。

sodinokibiは、2019年4月頃、Oracle Weblogicの脆弱性との組み合わせで使われてから、一気にその感染活動を広げ、国内でも感染が確認されているようでした。

本件も、別の記事で言及しました。

そして今回、2019年の8月ごろから観測されている、Nemtyランサムウェアの活動について、まとめてみます。

Nemtyの登場

まず、現地時間の9/17(火)に公開されたFortinetのブログでは、sodinokibiの調査活動の中で、Nemtyが発見されたと言及しています。

初登場は2019年の8月24日(現地時間)で、その後様々な角度から話題に上がっていることから、急速に活動を広げていると予測されます。

2019-08-24: 👾#Nemty #Ransomware version '1.0' 🔒

— Vitali Kremez (@VK_Intel) 2019年8月24日

Mutex "hate" | "fuckav"🤔

Link to Putin Photo🇷🇺

🔦Backup & Shadow Copy Removal | Extension Blacklist | File/Folder Blacklist | 'isRu' check | Stats

🛡️Git -> https://t.co/QVVACXXEKK pic.twitter.com/fMmAWIfvWv

上記の通り、本ランサムウェアの発見者はVitali Kremezという方で、BleepingComputerの情報によると、Kremezさんの信頼できるソースから得た情報では、侵害されたRDPのコネクション経由で感染が確認されているとのことでした。

It's unclear how Nemty is distributed but Kremez heard from a reliable source that the operators deploy it via compromised remote desktop connections.

Nemtyの活動活発化

初登場から一週間後の8月31日には、RIG ExploitKitへの紐付けが確認されており、不正広告経由での感染を実現しています。

#Malvertising -> #RIGEK -> #NEMTY (#Ransomware)

— mol69 (@tkanalyst) 2019年8月31日

[Extention]

._NEMTY_Lct5F3C_

Example Payloadhttps://t.co/eZk2oFZ1t9@anyrun_app @EKFiddle @adrian__luca @jeromesegura @nao_sec @david_jursa pic.twitter.com/HJngPRBKBW

ExploitKit自体、様々な脆弱性を悪用する機能を備え、簡単に侵害を実行できるツールでもあるので、攻撃への悪用が容易になったことがうかがえます。

NTTセキュリティさんの資料によると、1週間で700ドル、1か月で1,700ドルで、RIG ExploitKitは購入可能なようです。

https://www.jpcert.or.jp/present/2018/JSAC2018_05_ikuse.pdf

ちなみに、こういったツールはDarkWeb上で取引されるもので、決してメル○リなどには売っていないです。

と思います(笑)

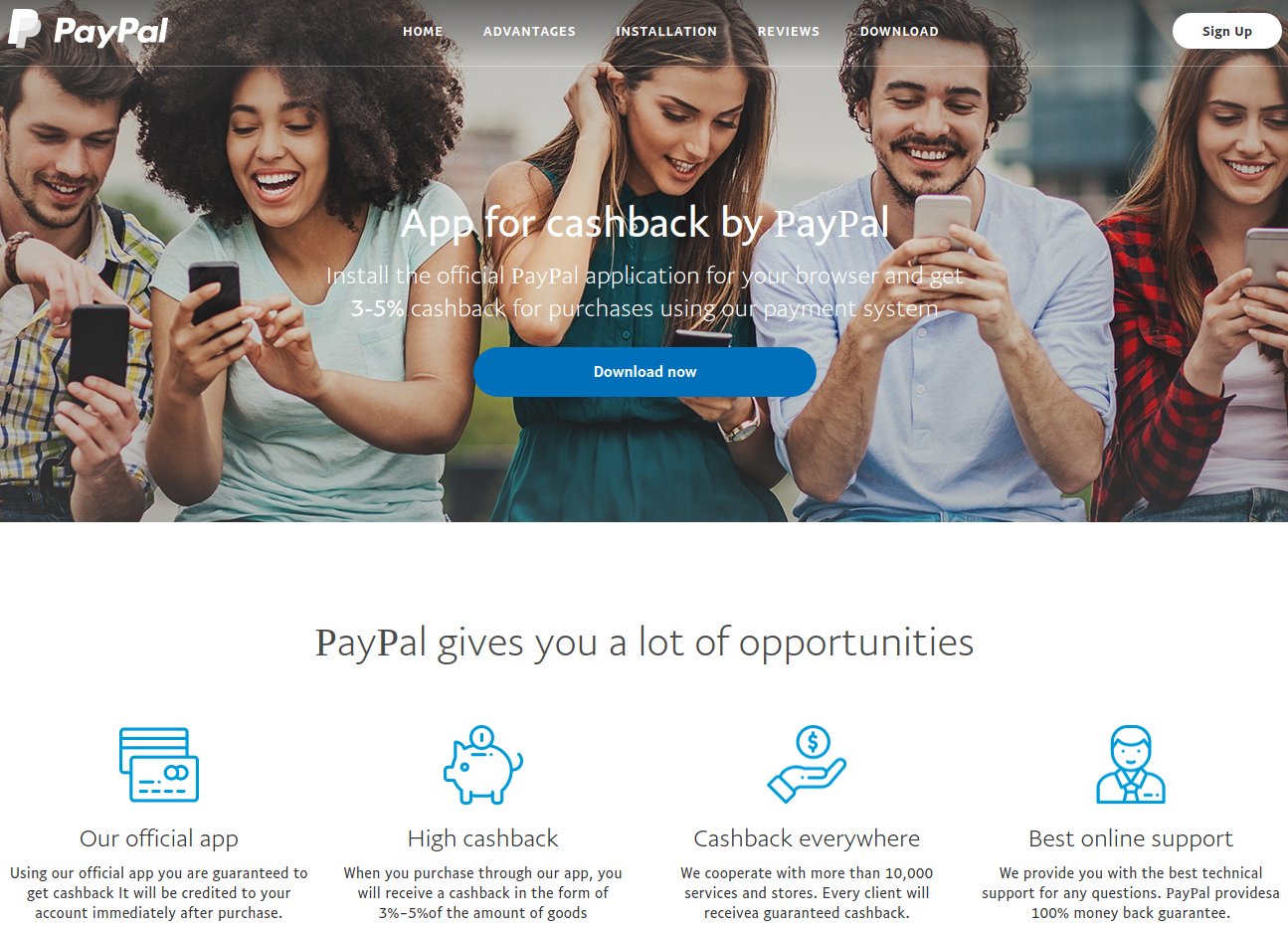

さらに、一週間後の9月8日には、Paypalの偽サイト経由でNemtyをダウンロードする手法も確認されました。

Paypal Fake Site -> #NEMTY Ransomware

— nao_sec (@nao_sec) 2019年9月7日

(CC: @malware_traffic, @jeromesegura, @VK_Intel, @BleepinComputer)https://t.co/YC7pVMSFwm pic.twitter.com/yzakaFEzi0

参考:BleepingComputer

その後も、機能の改修が行われるなど、マルウェア自体も、感染手法も、日々アップデートされている印象を受けます。

GandCrabやsodinokibiとの関連性

先述のFortinet社のブログ記事では、GandCrabのソースコードに含まれていた、以下の画像を表示するリンクが、Nemtyに含まれる画像のリンクと構造が非常に似ている点を言及しています。

- GandCrabに含まれるリンクで表示される図

- Nemtyに含まれるリンクで表示される図

参考:Fortinet

また、Fortinetの情報収集として、sodinokibiにつながるPastebinのリンクを集める@BotySrtというボットのリンクを辿ったところ、Nemtyに行きついたとのことでした。

- 本当はsodinokibiにつながるはずが・・・

参考:Fortinet

まとめ

結論として、「NemtyがGandCrabやsodinokibiと関係がある」と断言できるものではありません。

ただ、両者と同じく急速に開発が進んでおり、攻撃が活発に行われているということを踏まえると、過去のランサムウェア対策を踏まえ、被害防止に努めることが先決だと思います。