今週のIT・サイバーニュースまとめ(20190721-20190727)

今週の総括

VLC media playerの脆弱性に関する誤報道について

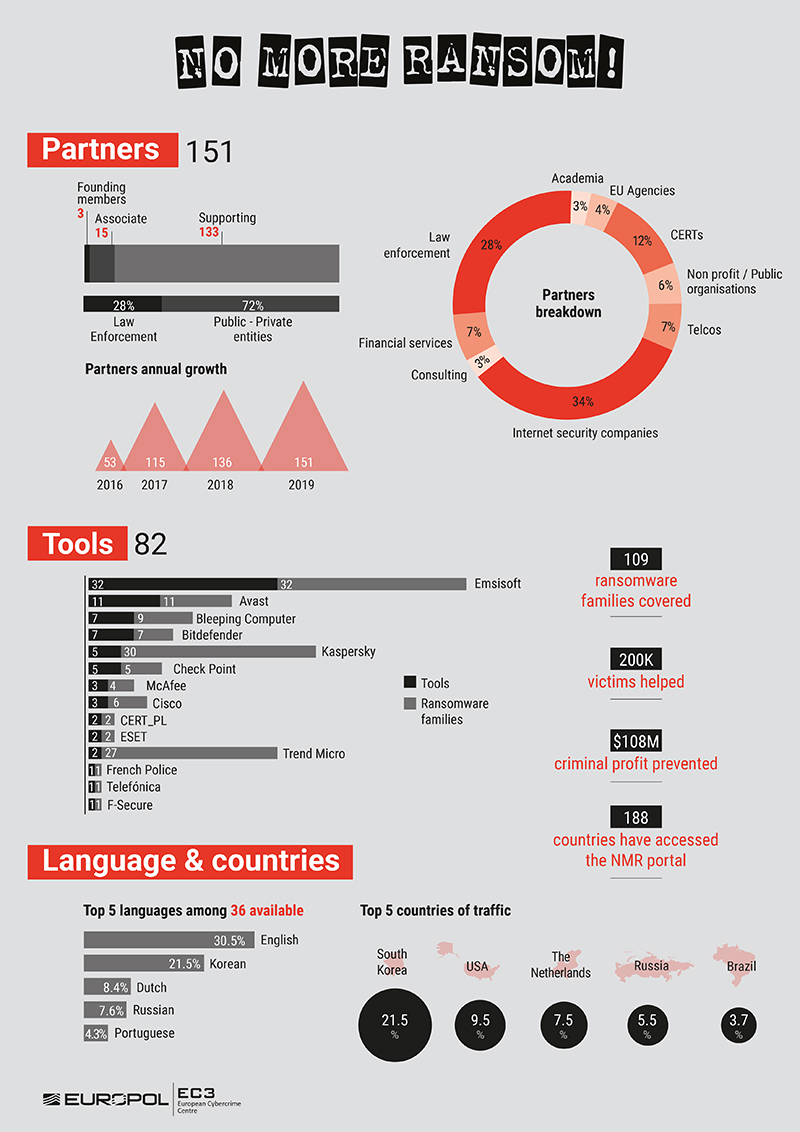

No More Ransomプロジェクトが3周年

今週は、脆弱性回りのネタが少々目立ちましたね。

後述しますが、うちひとつは誤報だったことが発覚しました。

ただ、かえって脆弱性のCVE番号がどのように与えられるかを知る、いいきっかけになったかもしれません。

運用という観点では、脆弱性への対応も大きな課題のひとつだと思うので、情報共有含めより良い方法を考えていきたいですね。

ちなみに、今回から少し記載方法を見直しています。

また、戻すかもしれませんが、読者の方からの意見はなるべく反映できればと思うので、これからもよろしくお願いします。

感想

VLC media playerの脆弱性に関する誤報道について

VLC media playerの脆弱性が公表されるが後日VideoLAN Projectより誤報であることが指摘される

MITREが採番したのはCVE-2019-13615

同プロジェクトはCVEの採番に関して、確認の甘さをSNSで指摘している

以下の記事でも公表されている通り、VLC media playerの脆弱性が誤った形で報道されたことが話題になりました。

当該脆弱性の採番は以下のリンクにて行われています。

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-13615

これに対して、VLC media playerを提供するVideoLAN Projectは以下のコメントを出しました。

About the "security issue" on #VLC : VLC is not vulnerable.

— VideoLAN (@videolan) 2019年7月24日

tl;dr: the issue is in a 3rd party library, called libebml, which was fixed more than 16 months ago.

VLC since version 3.0.3 has the correct version shipped, and @MITREcorp did not even check their claim.

Thread:

ここでは、CVE採番機関(CNA(CVE Numbering Authority))であるMITRE社が十分に確認をしないまま、採番したことに対して、非難しています。 問題点は以下の通りです。

当該ライブラリは16ヶ月以上前に修正されており、VLC media playerも対応済み

脆弱性も人が判断するものなので、こういったことは起こります。

個人的な意見としては、スピード感ももちろん重要であり、ミス防止のために手続きが煩雑化することには反対です。

そのため、誤りであったことにも気づけるよう、丁寧かつ迅速な情報収集を心掛けたいですね。

ProFTPDの脆弱性CVE-2019-12815について

mod_copyが有効であることや、webサーバからFTP用のディレクトリにアクセス可能なことなど、前提条件がいくつかある

日本では47,048のIPアドレスがProFTPDが有効かつインターネットからアクセス可能で、その数は世界で6番目に多い

ProFTPDというUNIX系でよく用いられるファイル転送用のFTPデーモンに脆弱性が発見されました。

当該脆弱性により、外部の第三者が任意のファイルを配置でき、結果として、任意のコードが実行できてしまうというものです。

本脆弱性はmod_copyというモジュールに起因するもので、anonymousユーザを含め、認証を通過できるアカウントであれば、いかなる権限のユーザでも再現するとのことです。

ただし、攻撃の実現には、脆弱性に係る部分にくわえ、Webサーバ経由でPHPファイルを実行するためのいくつかの前提条件があるので、それらを達成する必要があります。

詳しくは、上記のリンクをご参照ください。

また、今回の脆弱性は、最新版の1.3.6を使っていてもパッケージが7/19以前にコンパイルされたものであれば影響を受けます。

その場合には再度パッケージをダウンロードし、コンパイルし直す必要があります。

なお、Shodanによると、インターネット上に公開され、外部からアクセス可能な機器のうち、ProFTPDが有効な日本のIPアドレスは47,048あり、その数は世界で6番手だと観測されています。

現状大きな被害は観測されていませんが、まずは自社の機器のサービスおよびデーモンを棚卸しすること。

そして、意図せずインターネットに公開されている機器が存在しないかを確認することが重要ですね。

No More Ransomプロジェクトが3周年

Europolによると、これまでに20万の被害者が同プロジェクトによりランサムウェアから復旧し、1億800万ドル相当の被害を回避したとのこと

同プロジェクトでは109種類のランサムウェア複合ツールを公開している

昨年度、流行したGandCrabにおいても40,000件の復号を実現し、5,000万ドル相当の被害を回避させているとのこと

読者の皆様は、No More Ransomというプロジェクトをご存じですか?

本プロジェクトでは、ランサムウェアの被害にあった方のデータを取り戻すための支援を目的としており、世界中のセキュリティベンダや司法当局が協力し合っています。

その協力機関のひとつであるEuropol(欧州サイバー犯罪センター)がプロジェクトの3周年を記念して、その実績を公表しました。

実績は冒頭のサマリに記載した通りなのですが、多数の復旧に貢献しています。

ただ、おそらくこの何倍もの被害があると考えられるため、ランサムウェアによる被害が尋常ではないことが想像できます。

ただ、このプロジェクトが存在することを知っておくことで、もし万が一、知り合いが被害にあった場合に復旧の手助けができるかもしれません。

ここからは、一週間のまとめなので、ざっと流し読みしていただければと。 量が多くて僕自身もしんどいので、タイトルの流し読み→気になるところは、あとで見ることをおすすめします。

マルウェア・攻撃キャンペーン

No More Ransom Success Story: Saves $108+ Million in Ransomware Payments

2019年6月 マルウェアレポート https://t.co/Ib2UBz5VI0

Modded Mirai botnet behind massive application layer DDoS attack https://t.co/8Xd1duZe6U

BASF, Siemens and others targeted with Winnti malware https://t.co/44K8400ev8

New Android Spyware Created by Russian Defense Contractor Found in the Wild https://t.co/pGCfbM8CbE

A deep dive into Phobos ransomware https://t.co/qy9SFxfb0i

Multistage Attack Delivers BillGates/Setag Backdoor, Can Turn Elasticsearch Databases into DDoS Botnet ‘Zombies’ https://t.co/dUfs8XpjzX

LooCipher Ransomware Decryptor Gets Your Files Back for Free https://t.co/1XIKCLHDKh

脆弱性・アップデート関連

Just Opening A Document in LibreOffice Can Hack Your Computer (Unpatched) https://t.co/ekNhrs3L08

一部メディアが報ずる「VLC media player」の致命的な脆弱性は誤り ~VideoLANが声明/サードパーティー製ライブラリに起因するもので、16カ月以上前にすでに修正 https://t.co/hWhrUrr4WF

Recent WordPress Vulnerabilities Targeted by Malvertising Campaign https://t.co/n9w4YPynb4 @wordfenceから

ProFTPD Remote Code Execution Bug Exposes Over 1 Million Servers https://t.co/FvpBMGhXIA

インシデント関連

Malware Spread Through LinkedIn Attachments | Avast https://t.co/Huk2sRHMEu

クロネコメンバーズの不正ログインについてまとめてみた https://t.co/mm9e5mENi2

Ransomware crooks hit Synology NAS devices with brute-force password attacks | ZDNet https://t.co/bwgFeyb7M4

South African power company battles ransomware attack https://t.co/nVE9F2awQX

Phishing Campaign Bypasses Email Gateways via WeTransfer Alerts https://t.co/MLrC6EGiK9

Porn Bots on Instagram Switch to More Guileful Tactics https://t.co/wHQnXJJdCo

BlueKeep RCE Exploit Module Added to Penetration Testing Tool https://t.co/PEm4usLbQ5

Your Android Phone Can Get Hacked Just By Playing This Video https://t.co/0otxIRitCA

Ransomware Attacks Prompt Louisiana to Declare State of Emergency https://t.co/hAEhH9K6ml

Ransomware Attack Cripples Power Company’s Entire Network https://t.co/99LTfnEG98

Fake Google Domains Used in Evasive Magento Skimmer https://t.co/ZgSmZfl0pr @sucurisecurityから

Watching the WatchBog: New BlueKeep Scanner and Linux Exploits https://t.co/RJxwc0FyzT

Sodinokibi Ransomware Distributed by Hackers Posing as German BSI https://t.co/n5kgBsSa2I

Citrix's 6TB hack made possible by weak passwords https://t.co/wgkEOoD4Yf

MyJCBをかたるフィッシングについての注意喚起 https://t.co/4DUu7Ewgdu

ビジネス・政治・レポート

Facebook Cancels Russia-Linked Fake Accounts Focusing on Ukraine https://t.co/Ls8lEwLOQT

Facebook Agrees to Pay $5 Billion Fine and Setup New Privacy Program for 20 Years https://t.co/7VUP9zGpKy

Bestsellers in the Underground Economy: Measuring Malware Popularity by Forum https://t.co/96jL6k5uHR @RecordedFutureから

Secure your AWS, Azure and Google Environment Automatically with CloudBots https://t.co/HlkdE39S9j

Hackers Exploit Jira, Exim Linux Servers to "Keep the Internet Safe' https://t.co/iPLerehUu5

最後に

昨日は隅田川の花火大会でしたね。

行ったことはないですが、毎年ニュースになってるのでとっても混むんだなーと思ってます(笑)

日本語だと"花火"、英語だと"fireworks"。

火(fire)は共通ですが、日本では"花"と表現し、英語では"作品"と表現するのが面白いですね。

製品やサービスにももう少し感性のある名前がついた方がいい気がします。

例えば。。。

令和は素敵な元号ですよね!

では、また次週!