日本を含む東アジアの企業を狙ったAPTグループBlacktech(Palmerworm)の新たな攻撃

米国のセキュリティベンダーSymantecにより、APTグループPalmerworm(別名BlackTech)の新たな攻撃キャンペーンが観測されました。

symantec-enterprise-blogs.security.com

BlackTechによる攻撃については、以前にも当ブログで紹介しました。

BlackTechの説明なども書いているので、併せてご確認ください。

今回の観測では、以前に紹介したPLEADではなく、新たなマルウェアファミリーの利用が確認されたとのことです。

今回は、この辺りの情報について簡単にまとめます。

目次

標的の組織と観測時期

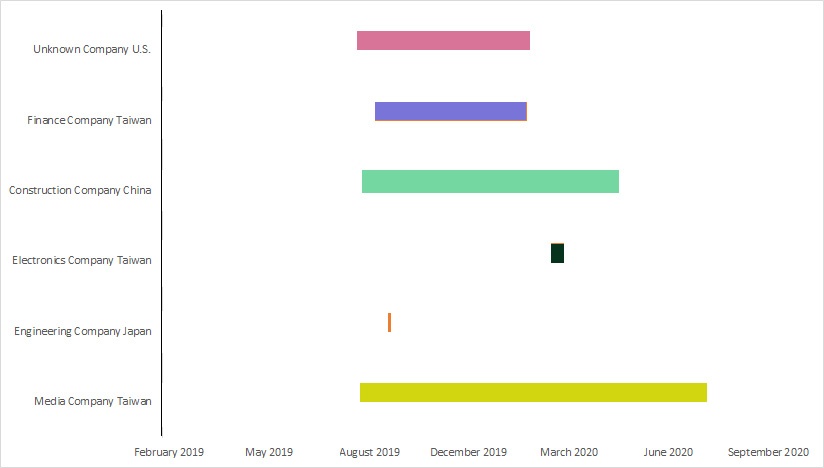

今回の攻撃キャンペーンは、2019年8月から観測され、直近では2020年の8月に確認されているとのことです。

Symantecの観測結果を簡単にまとめた表が以下です。

| 国 | 業種 | 潜入期間 |

|---|---|---|

| 日本 | メーカー | 数日 |

| 台湾 | 金融機関 | 数か月 |

| 台湾 | メディア | 1年以上 |

| 台湾 | 電子機器メーカー | 数週間 |

| 中国 | 建設会社 | 数か月 |

| 米国 | 不明 | 約半年 |

また、Symantecも図にしてまとめてくれています。

攻撃キャンペーンで用いられた戦術

今回の香華キャンペーンで用いられた戦術を簡単にまとめてみます。

カスタムマルウェアの利用

新しく開発されたのか、既存のマルウェアの進化系なのかは定かではありませんが、4種類の検体が確認されています。

- 初めて観測された検体(Symantecの検知名)

- Backdoor.Consock

- Backdoor.Waship

- Backdoor.Dalwit

- Backdoor.Nomri

また、これらの検体の他に、以前の攻撃キャンペーンで観測された検体も確認されているとのことです。

- 以前にも確認されたマルウェア(Symantecの検知名)

Symantecは、これらの検体の観測されたことから、BlackTechの活動だと推測しているようです。

また、これらとは別にカスタムローダーとネットワーク偵察ツールの利用も確認しているとのことです。

Living Off the land攻撃

Living Off the land攻撃とは、「企業や組織で普段使いされることもある正規ツールを使った攻撃」を指し、記事中ではデュアルユースツールの利用も、この戦術の一部だとしています。

以下、今回の攻撃キャンペーンで確認されたツールです。

- Putty

- リモートアクセスに利用し、データの窃取などを行う

- PSExec

- Microsoftの正規ツール、被害者のネットワークにおける横展開に使う

- SNScan

- ネットワーク探索に利用する

- WinRAR

- ファイルの圧縮に利用するアーカイブツール

窃取などにより不正に取得したデジタル証明書を利用

以前、セキュリティベンダーのESETがブログで紹介していた攻撃キャンペーン同様、窃取などにより不正に取得したとみられるデジタル証明書の利用が今回も確認されていたようです。

参考として、ESETの記事も掲載します。

侵入経路は不明

ただし、過去のBlackTechの傾向から、スピアフィッシングメール経由だと推測されています。

まとめ

今回も、速報ベースで簡単にまとめてみました。

標的型攻撃は、被害に遭った組織でもない限りなかなか、その全容を把握できないので、セキュリティベンダーがこういった形で情報を展開してくれるのはありがたいですね。

9月も今日で最終日。

緊急事態宣言以降、筆者も在宅で仕事をしていますが、気づいたら半年経ってしまいました。

これを機にリモートでもできることをいろいろ始めてはいるものの、やっぱり人と会ってお話ししたいな~なんて思っています。

普段、ブログやTwitterを見ていただいている方々にオフ会とかでお会いできると楽しいんだろうなと思いつつ、それはまだ先のことになりそうです。