Android製スマートフォンを狙った高度なフィッシング手法

Androidベースのスマートフォンを狙った、高度なフィッシング攻撃について、Checkpointが出した記事が話題になっています。

今回の手法はマルウェアを落としたり、接続先のサイトで認証情報を入れさせたりするものではありません。

SMSを使って、スマートフォンの設定を変更し、ネットワークのルーティングそのものを攻撃者の用意したサーバに向けてしまいます。

Checkpointのブログでは、Samsung, Huawei, LG,Sonyなどが例に挙げられていますが、Androidベースのスマートフォンはすべて対象だと思って間違いないかと思います。

ちなみに引用資料として紹介されていたスマホのマーケットシェアにSONYはなかったのに、例に取り上げられてるのは謎(笑)

今回、OTA(over-the-air)と呼ばれる手法が悪用されています。

OTAは携帯電話用ネットワークに関する設定情報をスマホに展開する際に用いられるのですが、誰にでもこのメッセージを送れてしまうようです。

OTAの業界標準であるOMA CP(Open Mobile Alliance Client Provisioning)に、限定的な認証は含まれているようですが、悪意のあるメッセージか否かを見極められるレベルではないそうです。

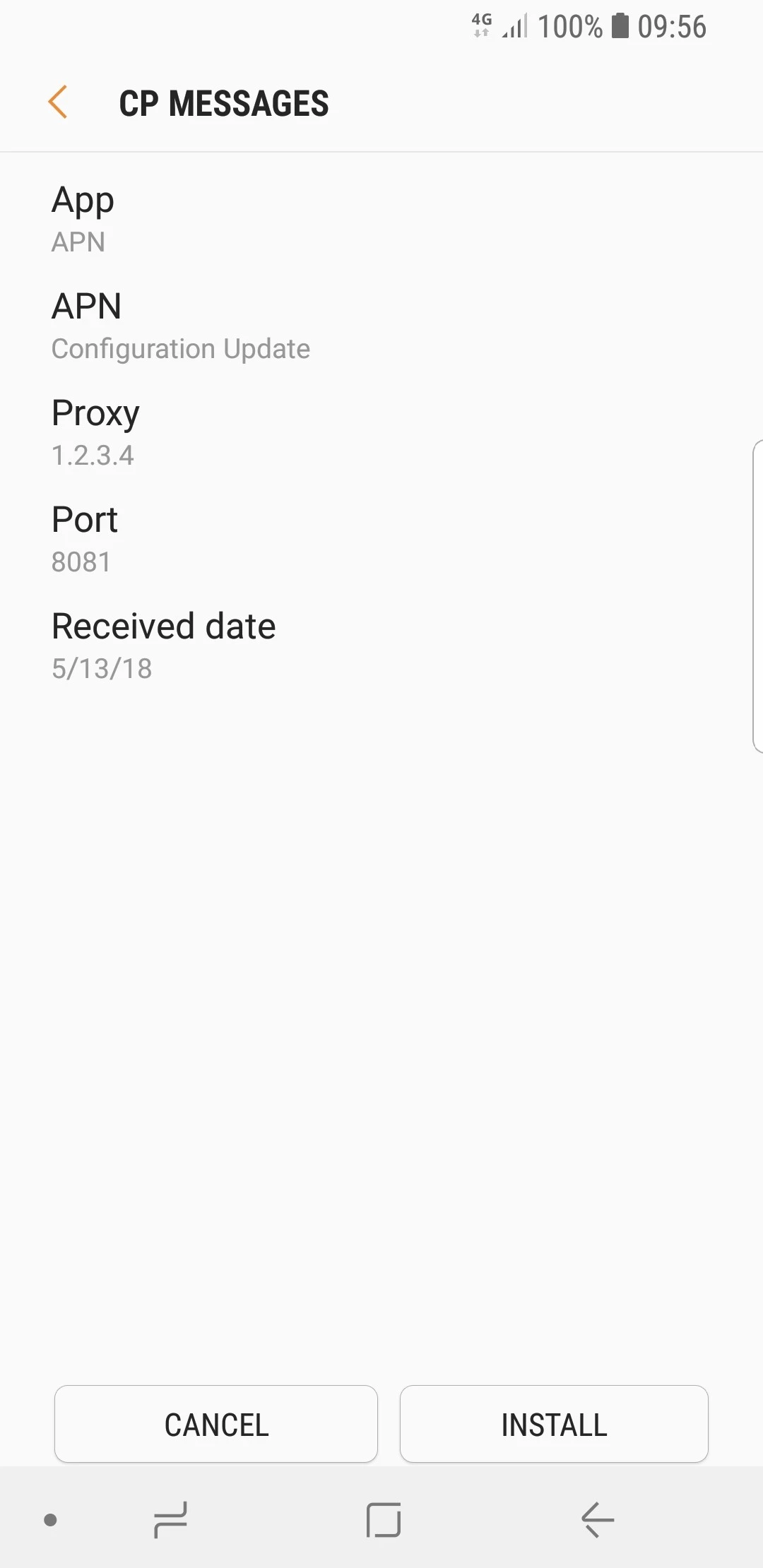

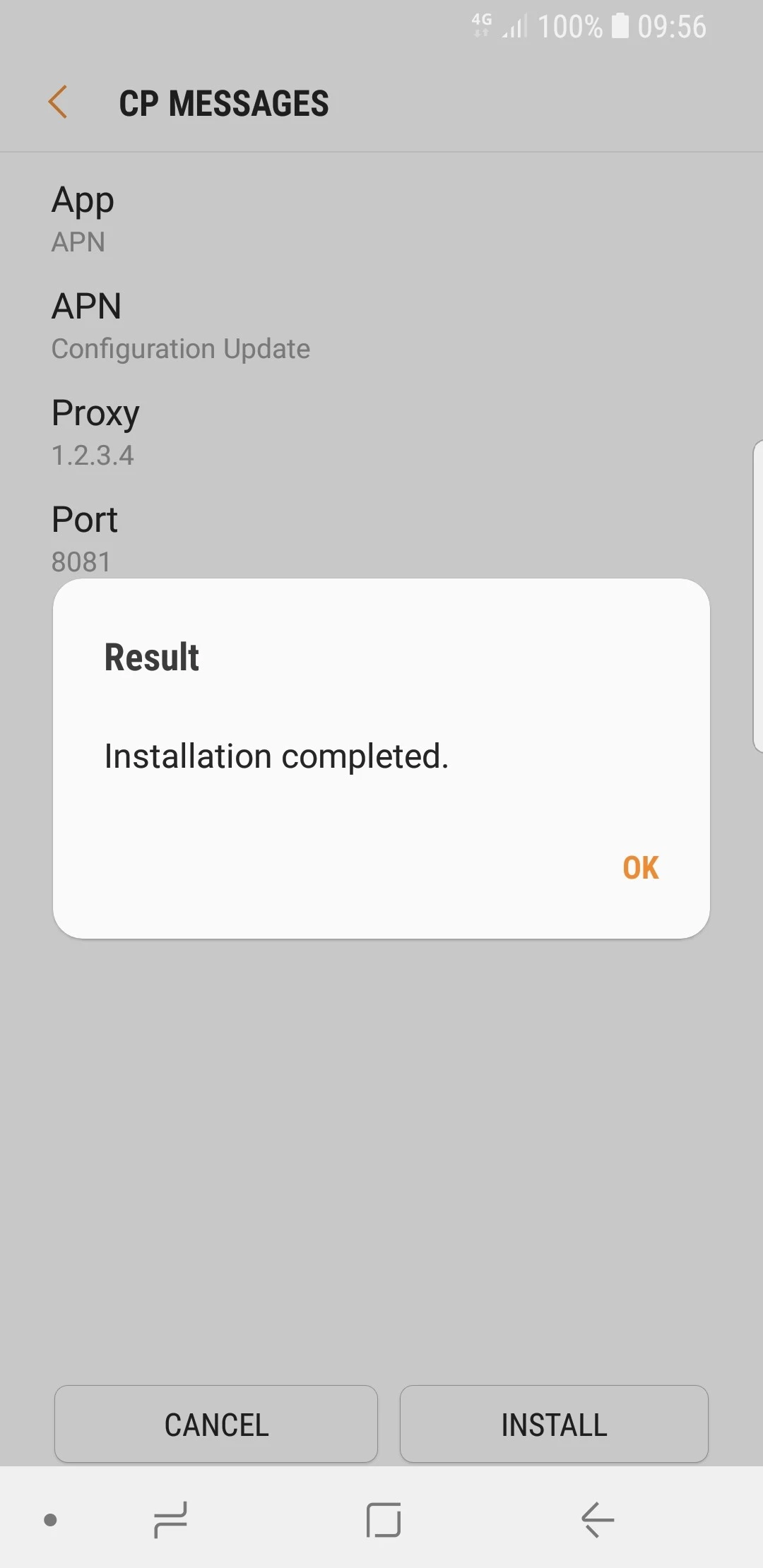

結果、ユーザは以下のようなCPメッセージがやって来て、インストールしてしまえば設定情報がすっかり書き変わってしまいます。

設定情報が書き変わると、すべての通信は攻撃者の用意したプロキシを経由するようになってしまいます。

上記はSamsungの例で認証がありませんでしたが、他のAndroidにおいてもIMSI(SIMカードの管理ID)さえ持っていれば認証を突破できるようです。

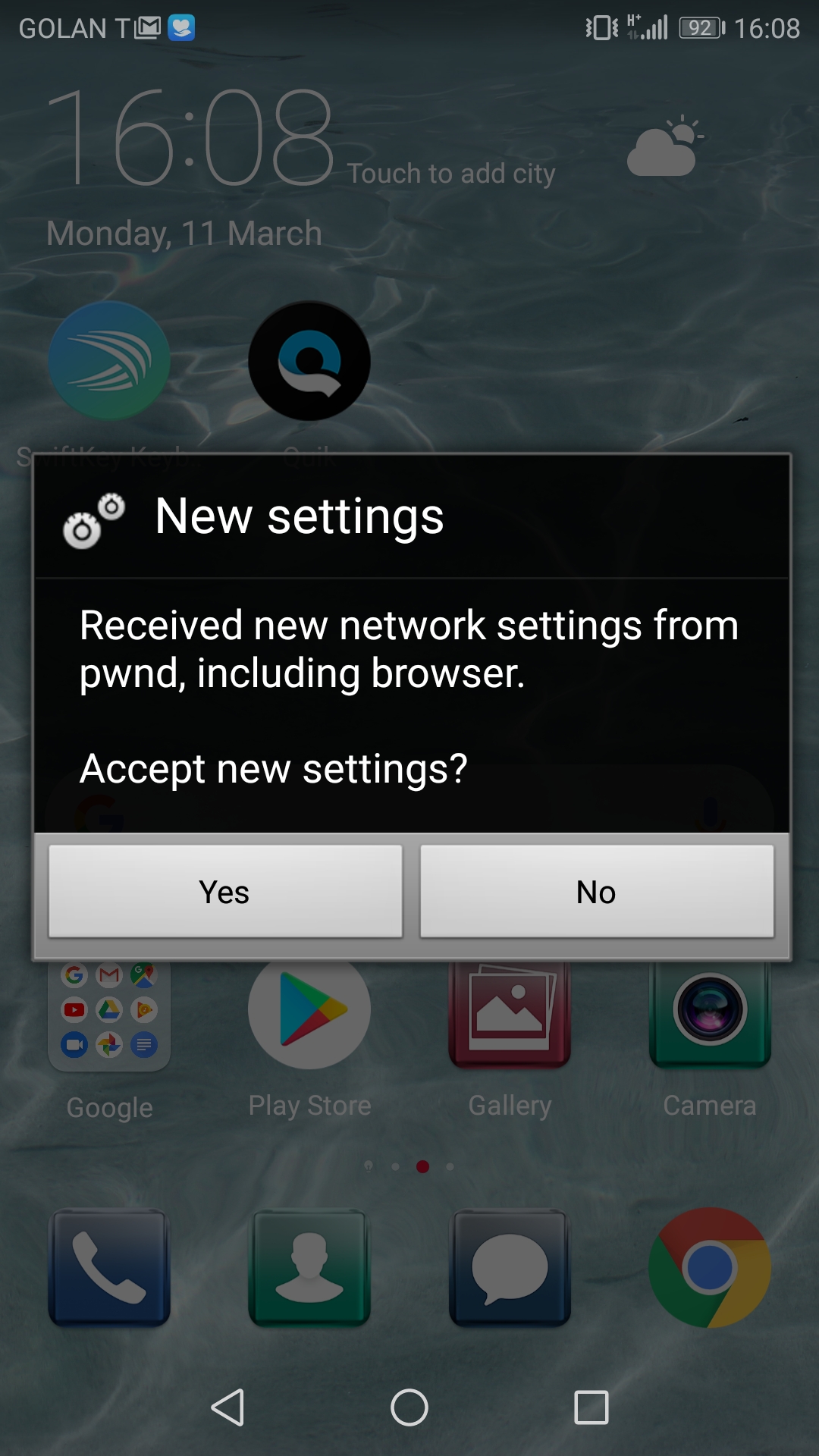

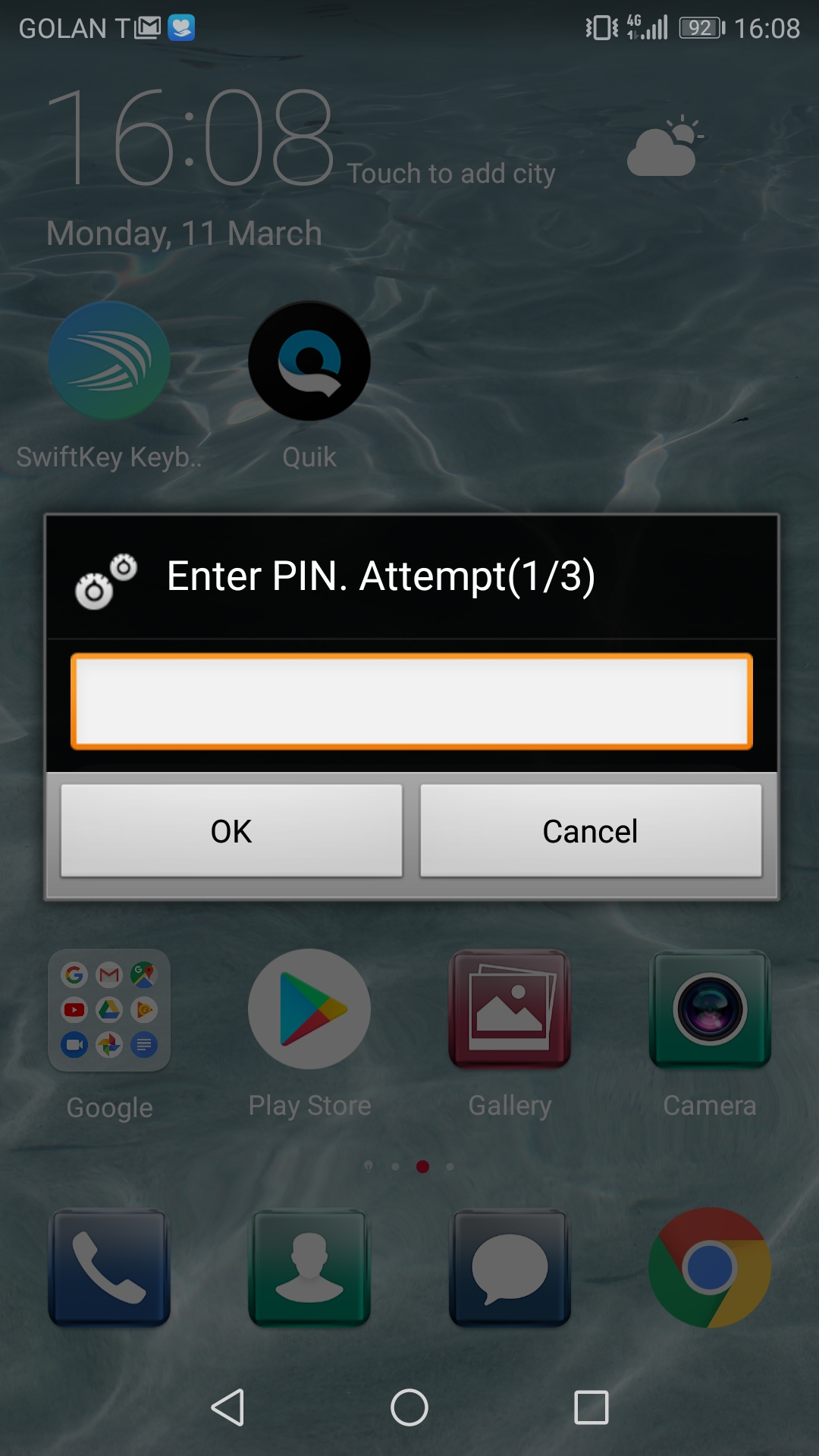

また、IMSIを持っていなくても、ネットワークオペレーターを装って、PINによる認証を許可させ、正規のPINを入れさせることで、攻撃を成功させることができます。

僕もこの記事を書きながら、OTAやOMA-CPを学びましたが、突然こんなメッセージ飛んできたら、もしかすると許可しちゃうんじゃないかと思っています。

最近は、SIMフリー化も進み、設定情報を自分でいれることも多くなってきているので要注意ですね。

これって、はじめから攻撃者がIMSIを把握した状態で格安SIMを旅行者向けに転売したら一発でネットワーク乗っ取れますね(笑)

とりあえず、変な人からものを買わないようにするのは大事だなと、一般論で締めさせてください。