産業制御システム(ICS)製造企業を狙った標的型攻撃の観測について

カスペルスキーのICS-CERTより複数の国の産業制御システム製造企業を狙った標的型攻撃に関する記事が公開されました。

カスペルスキーによると2020年5月上旬の時点で、日本、イタリア、ドイツ、イギリスで攻撃が確認されていることが確認されています。

本記事では、攻撃の手法を掘り下げつつ、まとめます。

目次

感染はフィッシングメールから

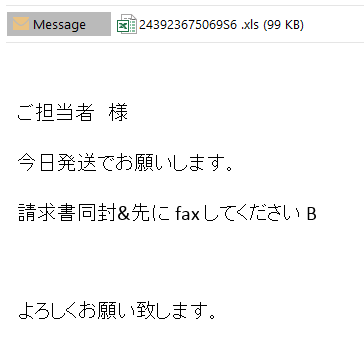

標的型攻撃の起点となるのは、攻撃者より送られるフィッシングメールであることが確認されています。

このフィッシングメールは、近頃流行りのばらまき型フィッシングメールとは違い、標的とする組織ごとに言語も含めカスタマイズされます。

そして、マルウェア自体も、メールに使用された言語とOSの言語情報が一致した場合にのみ動作するように作成されていたとのことです。

記事中では、日本をターゲットにしたメールのサンプルが紹介されています。

標的型攻撃にしては少し、文章が拙い気もしますが。。。

メールに添付されたExcelファイル

先述のサンプルメールにて添付されているExcelファイルには悪意のあるマクロが組み込まれています。

そのため、ユーザがExcelを開いた際、マクロを有効化すると、マクロが実行されてしまいます。

マクロが実行されると、PowerShellスクリプトが復号および実行されます。

スクリプトでは、以下のパラメータが付与された状態で実行されます。

-ExecutionPolicy ByPass

- ByPass(何もブロックされず、警告もメッセージも表示させない)を指定した実行ポリシー

-WindowStyle Hidden

- Hidden(非表示)を指定した、PowerShell実行時のコンソール画面表示スタイル

-NoProfile

- マシンまたはユーザ用のPowerShellプロファイルの読み込みを避ける

これらの設定を活用することで、検知の回避を試みます。

攻撃時によく用いられる、PowerShellコマンドのパラメータは、PaloAltoの脅威分析チームUnit42が過去に公開していますので、ぜひご活用ください。

PowerShellスクリプトは、自身に組み込んでいるリストの中からランダムにURLを選択します。

選択したURLは、画像アップロードサイトimgur.comおよびimgbox.comに誘導するもので、当該URLが指定する画像からデータを抽出し、新たなPowerShellを構成します。

当ブログでも何度か解説していますが、この手法はステガノグラフィと呼ばれるもので、ネットワークスキャンなどによるセキュリティツールによる検知を回避方法として利用されます。

ちなみに、ダウンロードされた画像は以下のようなものが確認されています。

特徴的な点としては、スクリプト内に意図的にエラーを含んでおり、出力される例外メッセージを復号鍵として使用します。

そして、この例外メッセージはOSの言語パックに依存するとのことです。

フィッシングメールでも特徴がみられた通り、特定の国のターゲットに対し、スクリプトを用意していることを意図している様子がうかがえます。

これらのプロセスを経て、2番目のPowerShellスクリプトもBase64を用いてコンテンツをデコードし、取得できたデータをZipなどに用いられるDeflateアルゴリズムにて解凍します。

難読化されたマルウェアMimikatzを取得します。

MimikatzはWindowsアカウントの資格情報を取得するために用いられるマルウェアで、管理者権限の取得を起点として、組織内を横断的に侵害する活動がたびたび確認されています。

また、Mimikatzは標的型攻撃に用いられるマルウェアとして、過去にも紹介しているので、ご参照ください。

最後に、これまでの攻撃の流れを示す画像が公開されていたので、ご紹介しておきます。

まとめ

今回、産業制御システム製造企業を狙った攻撃を示しました。

注意していただきたいのが、今回の例は、産業機器自体への攻撃ではなく、あくまで、産業制御システムを製造している企業への攻撃であるという点です。

記事中でも攻撃の真の狙いはわからないと語られていますが、今回の攻撃がフィッシングメールを起点としていることを踏まえると、産業制御システムのセキュリティ脅威を語る場合においても、まず、ITセキュリティを強化することが、結果的に組織としてのセキュリティ向上につながるのかなと、思っています。