Kasperskyのインシデントレスポンスレポートを見て

Kasperskyのインシデントレスポンスレポートを見て

目次

- KasperskyとGERTについて

- モニタリングツールから見えてくる攻撃の種類

- 攻撃の入り口となる要素

- まとめ

※ 最初に申し上げておきますが、私はKasperskyの回し者でも何でもなく、単純な興味と感想を本ブログに記載します。

KasperskyとGERTについて

現地時間の2019年8月29日に、セキュリティベンダーのKasperskyよりインシデントレスポンスレポートが発行されました。

セキュリティベンダーというと大体が米国のベンダで、最近だとイスラエルもあったり。。

そんな中、Kasperskyはロシアの会社だから、何というか、少し目線がちがうんじゃないかななんて思いながらいつも、ブログを拝見しています。

今回のレポートが個人的には、「へー」と思うことが多かったので、共有しようかと思います。

今回のレポートは、Kasperskyの専門部隊が世界中に展開しているインシデント調査サービスに基づくものだとのことなので前提として頭においておいてください。

ちなみに彼らのことをGlobal Emergency Response Team (GERT) と呼ぶそうです。

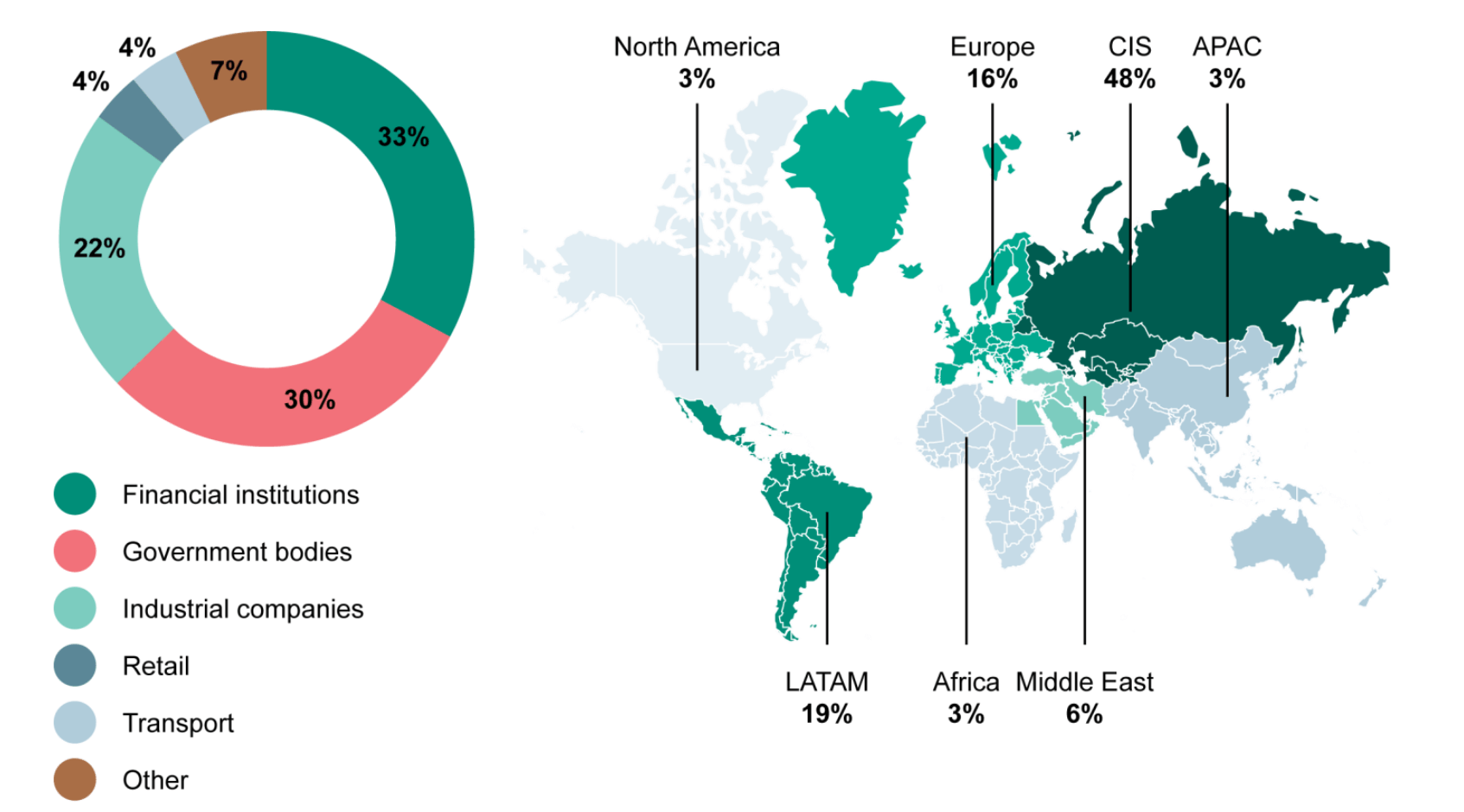

サービスの対象業界と国はこちら。

日本では契約している組織はなさそうな感じですかね。

それとも単に、統計に含んでいないだけか。

インシデントレスポンスの契機となる事案

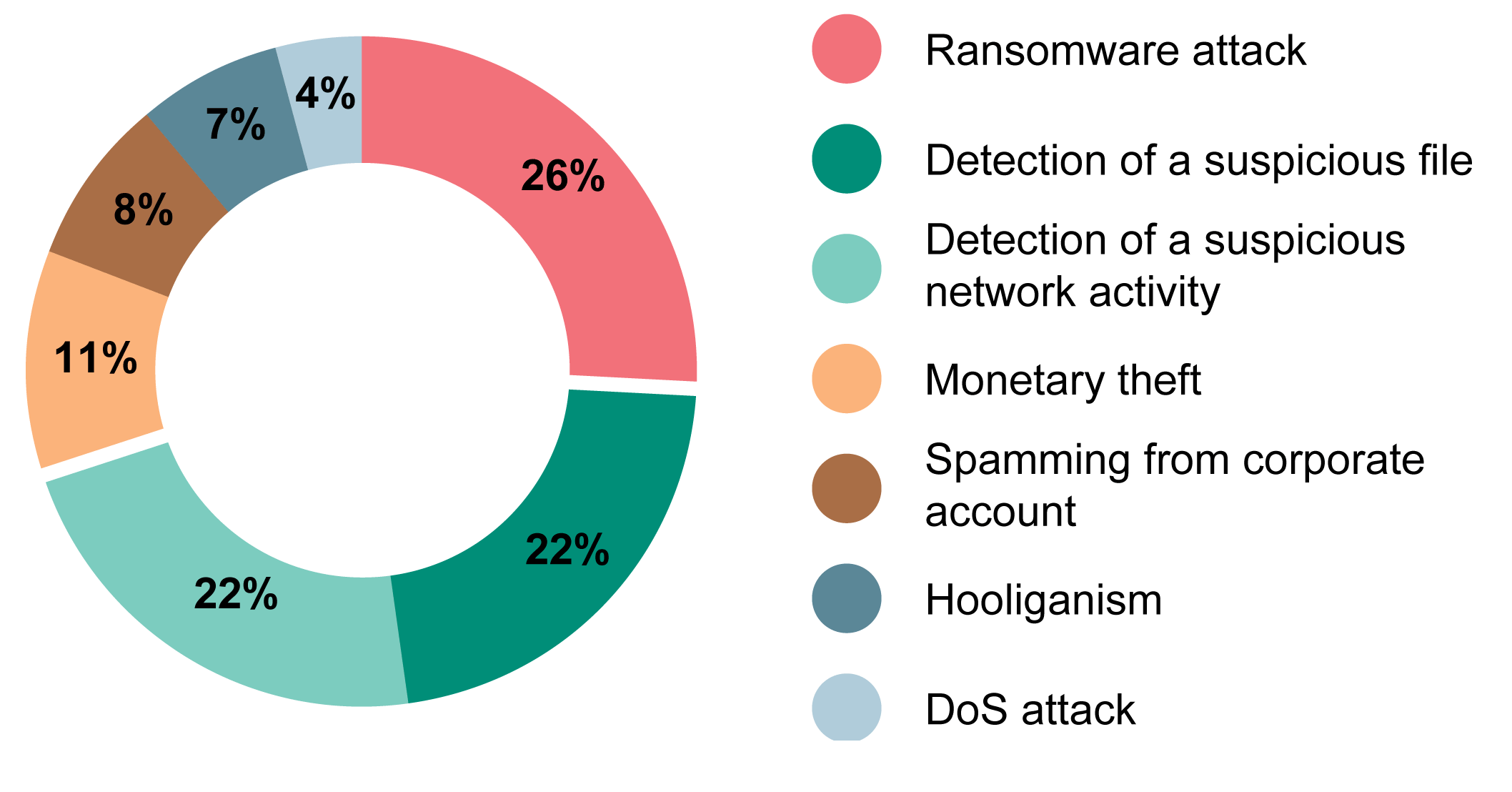

百聞は一見に如かずなので、まずは以下の図をどうぞ。

図が示す通り、現在インシデントレスポンスの契機になる一番の理由はランサムウェアなんですね。

しかも26%も占めていることに驚きでした。

ちなみに、ランサムウェアの内訳は以下の通りだとのことです。

| 名前 | 被害の割合 |

|---|---|

| WannaCry | 40.64% |

| Cryakl | 7.37% |

| GandCrab | 5.15% |

| (generic verdict) | 3.63% |

| Purgen/ GlobeImposter | 2.74% |

| Crysis/Dharma | 2.67% |

| Shade | 2.41% |

断トツでWannacryですね。

国内の展示会やセミナーでいまだに「Wannacryの教訓を」とか「Wannacryのような高度な攻撃が普及し」とか言っているのを聞いて、「流石に古くない?」とか思っていましたが、バカにできませんね。

モニタリングツールから見えてくる攻撃の種類

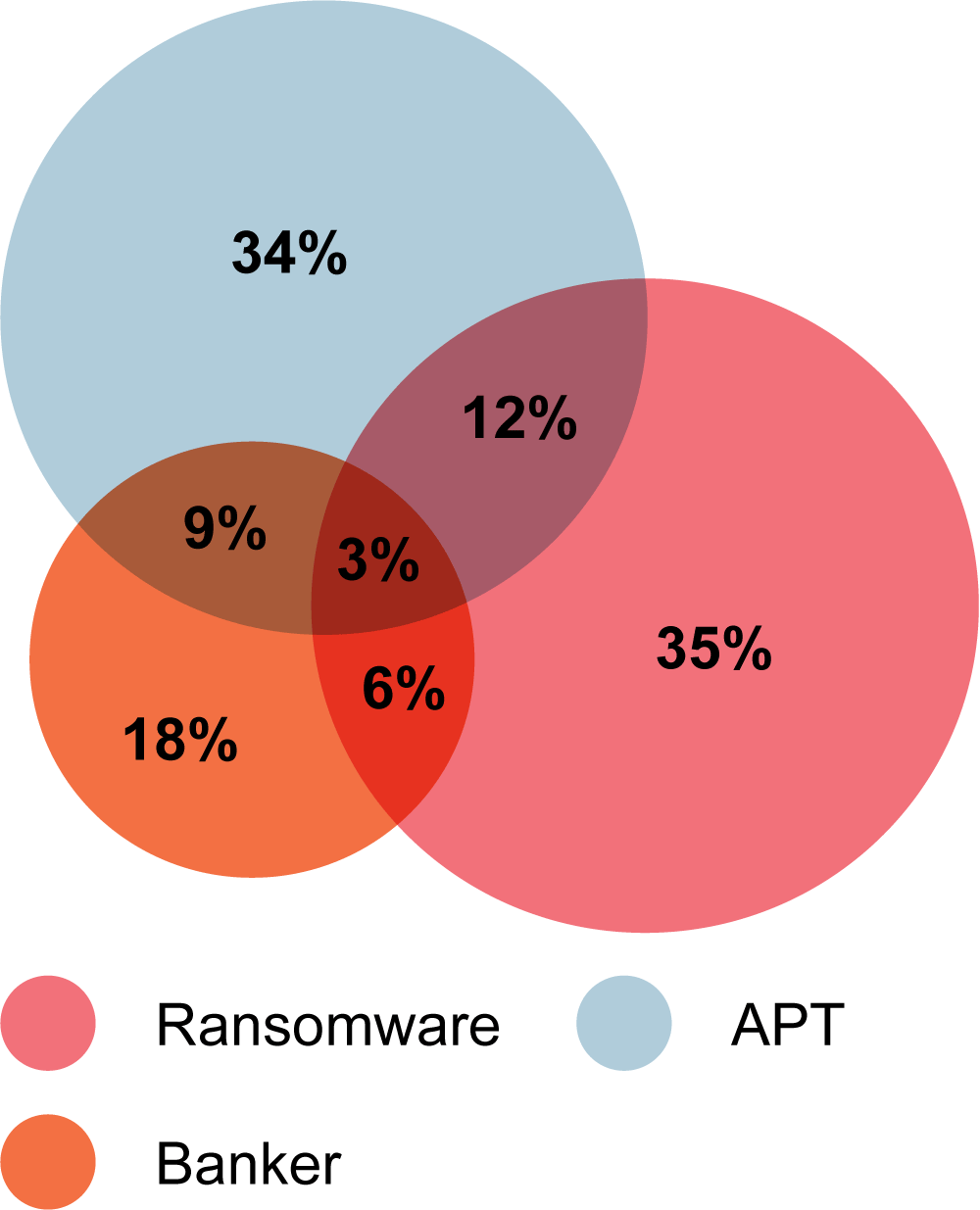

Kasperskyのサービスを購入している組織のうち、詳細分析のためのモニタリングツールを導入している組織のデータを調べると、以下のような傾向が出るようでした。

実に1/3の組織がAPTを観測しているようでした。

APTはAdvanced Persistent Threatと呼ばれ、特に手の込んだ標的型攻撃の一種だとされています。

そういえば、語句の説明は初めてかも。。。

Kasperskyでは、組織を3つに分類し、それぞれの特徴を以下のように記載しています。

| 金融機関 | 政府機関 | 製造業 |

|---|---|---|

| 金融機関におけるAPT攻撃は全体の半数以上で観測されている(54%) | 政府機関の95%は不審な挙動を検知していて、他の組織分類に比べ、14%以上多いとのこと | オンラインバンキング系の被害が顕著で、27%の企業がバンキングトロジャンを検知している |

| ランサムウェアやバンキングトロジャン系の検知は少ない | APTの被害も半数近くの組織で観測されている | APTの被害は他の組織分類に比べて少ない |

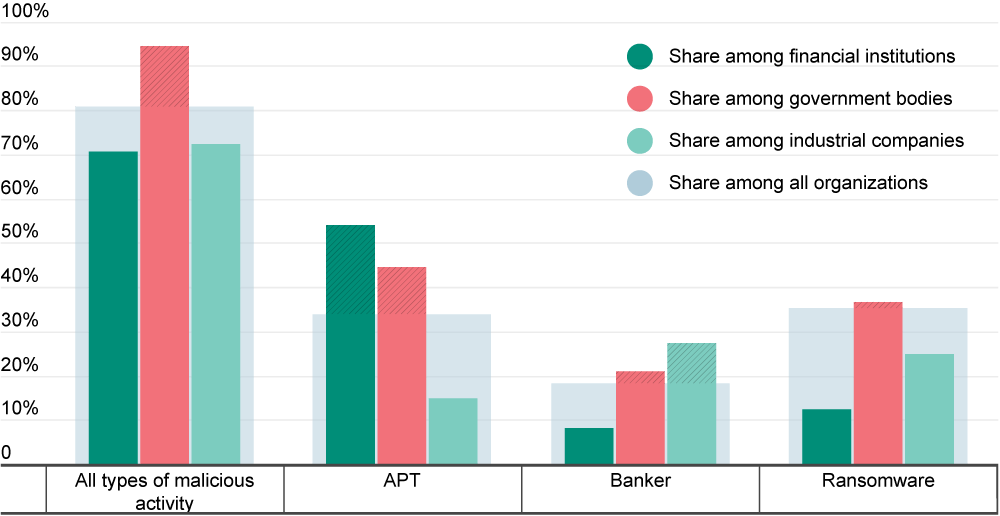

これらの傾向を図に示したのが以下です。 少しわかりにくい気も。。。

攻撃の入り口となる要素

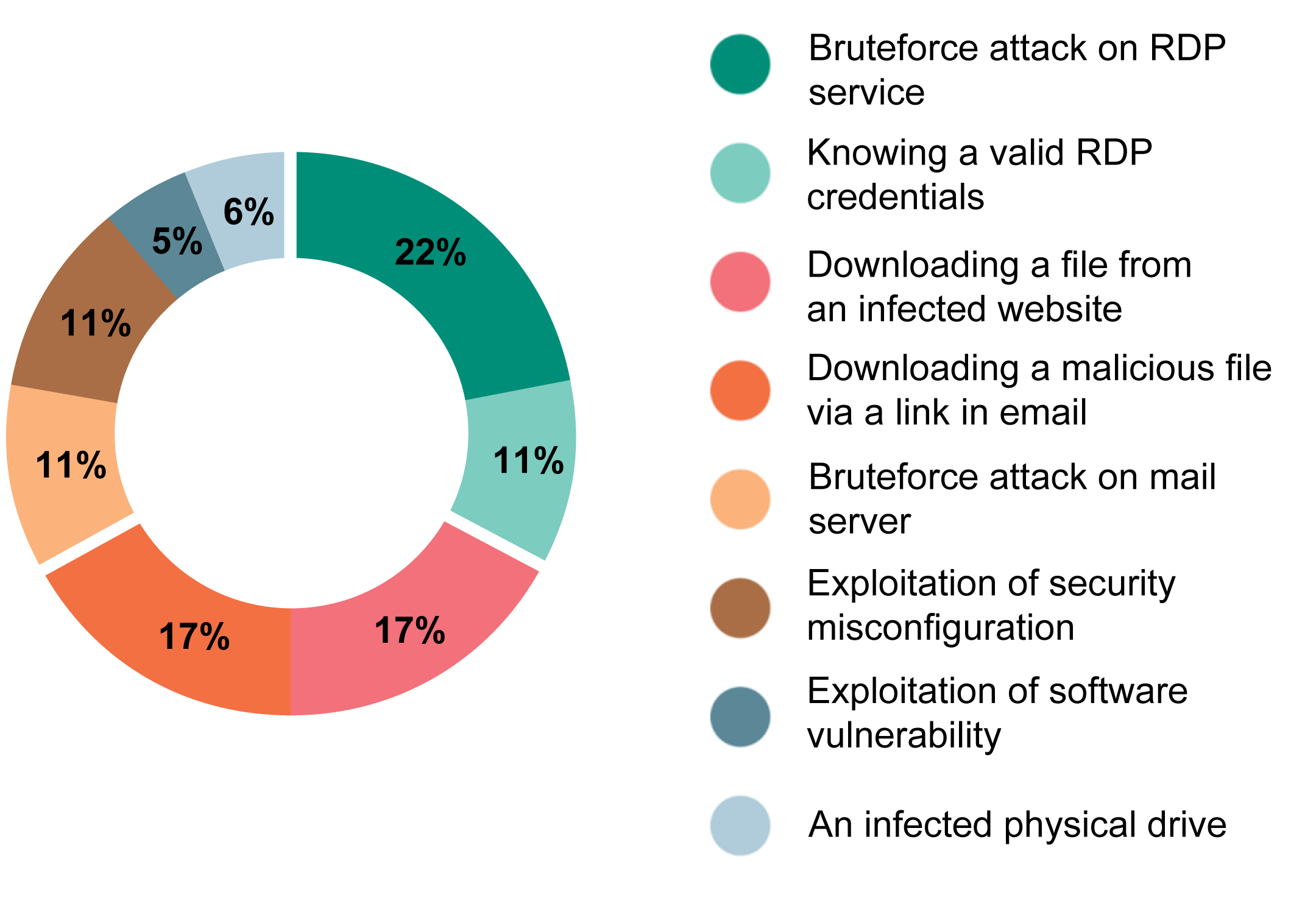

以下の図では、攻撃が何を契機に成立しているかを示しています。

最も多いのは、RDP契機なんですね。

となってくるとやっぱり、パスワードをしっかり設定することはマストですよね。

あとはそもそも、もし使わないのであれば、RDPを有効にしないようにすべきだと思いますね。

あとはRDPを使うなら、VPNなどのサービスを利用する前提での利用を考えるべきですね。

そして、注目すべきは、脆弱性をついた攻撃は、全体の5%程度というところですよね。

パッチマネジメントももちろん重要ですが、それ以上にユーザリテラシの向上などが重要だということが言えるのではないでしょうか。 (まあ、費用対効果という考え方もありますけど。。。)

今回のアタックベクターを参考にしつつ、組織におけるセキュリティポリシーを見直してほしいものです。

まとめ

ということで、今回、こんな時間ではありますが、見つけてしまって、レポートを読んでいるうちに、「ほうほう。」となってしまったので、記事を書いてみました。

ぜひ参考にしていただければと思います。

おやすみなさい。