ランサムウェアDoppelPaymer運営者によるリークサイトの開設

セキュリティ情報サイトBleepingComputerによると、ランサムウェアDoppelPaymerの運営者が、身代金の要求に応えなかった被害者のファイルを公開するための専用サイトの開設を確認したとのことです。

今回はこの件について、簡単にまとめます。

目次

確認されたリークサイト

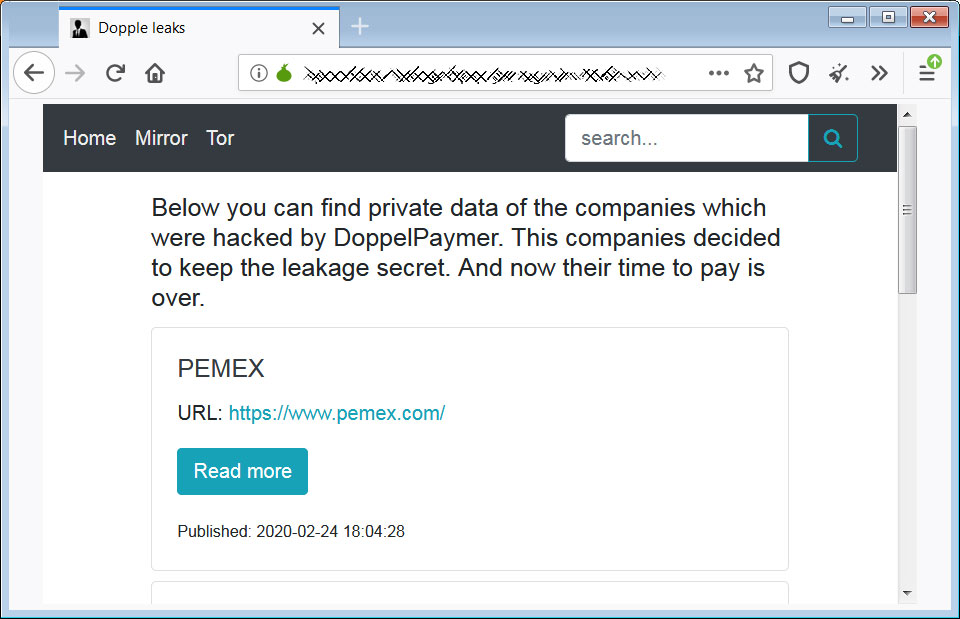

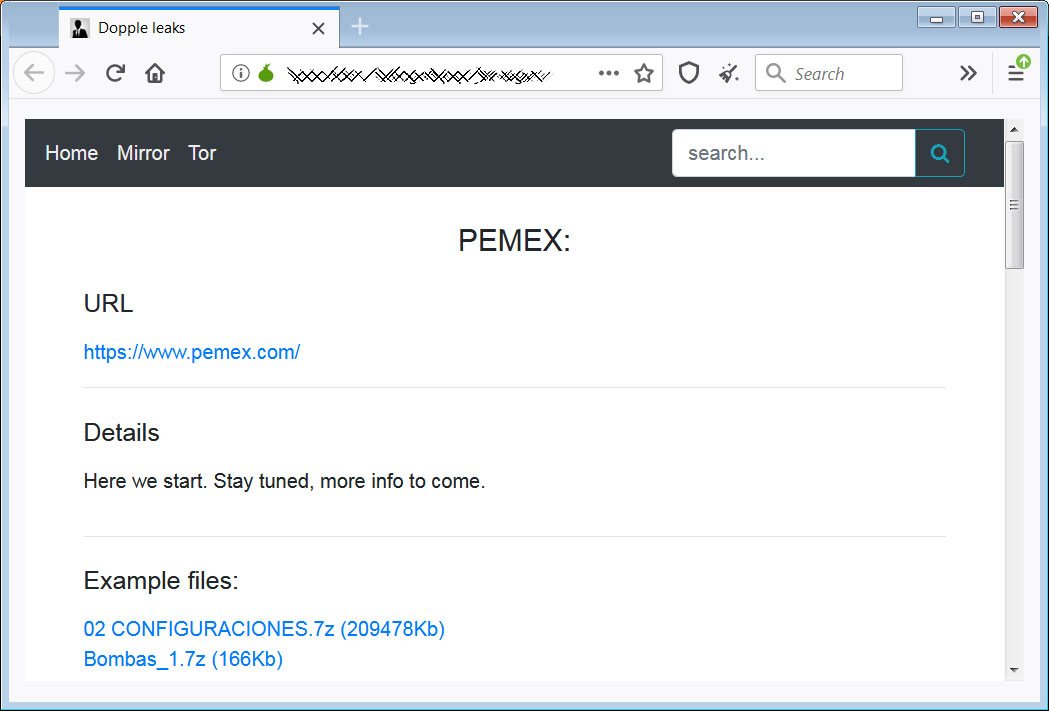

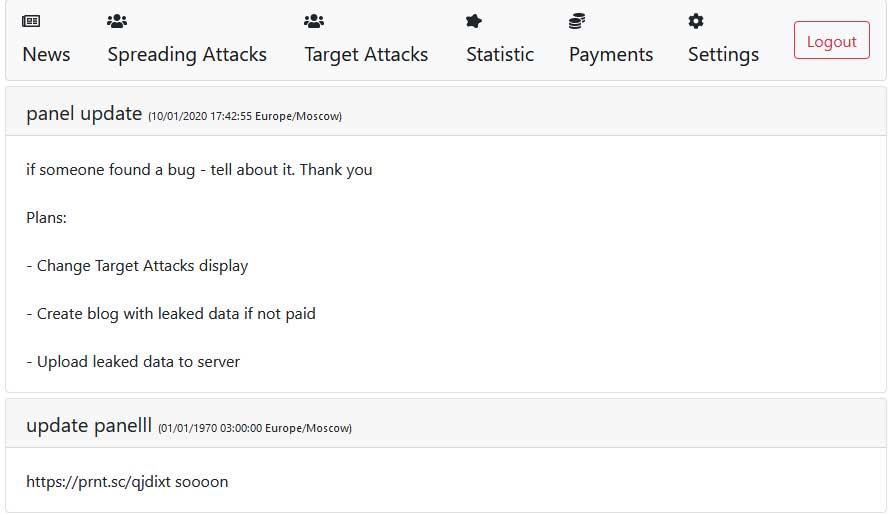

今回確認されたリークサイトはこのようなものです。

DoppelPaymerのオペレーターによると本サイトはテスト段階であるとのことで、BleepingComputerは伝えられているとのことです。

ん、ランサムウェアのオペレーターと連絡が取れるBleepingComputerって何。。。

現在、このテストサイトでは、被害に遭ったとみられる4社の情報が掲載されているとのことです。

- 米国の貿易代理店 15 ビットコイン (~$150K)の要求

- フランスの通信・クラウド企業 35 ビットコイン (~$330K)の要求

- 南アフリカの物流企業 50 ビットコイン (~$500K)の要求

- メキシコの国営石油企業Pemex 568 ビットコイン ($4.9 M) の要求

DoppelPaymerとは

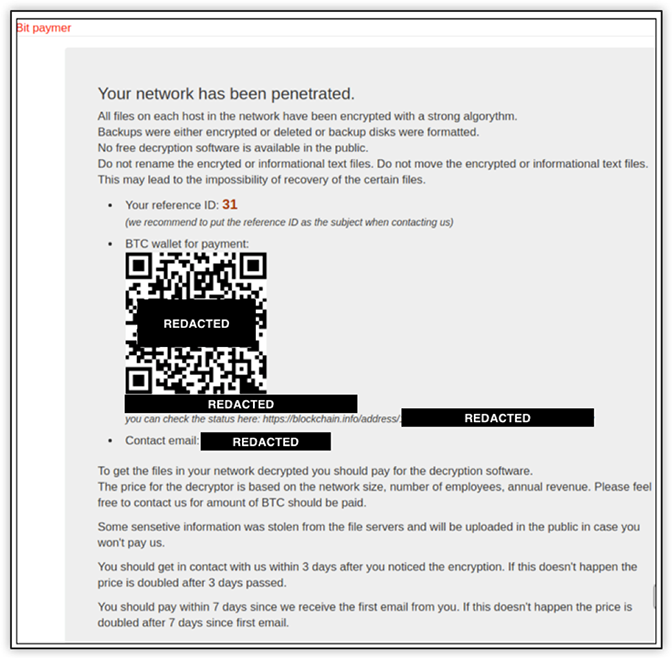

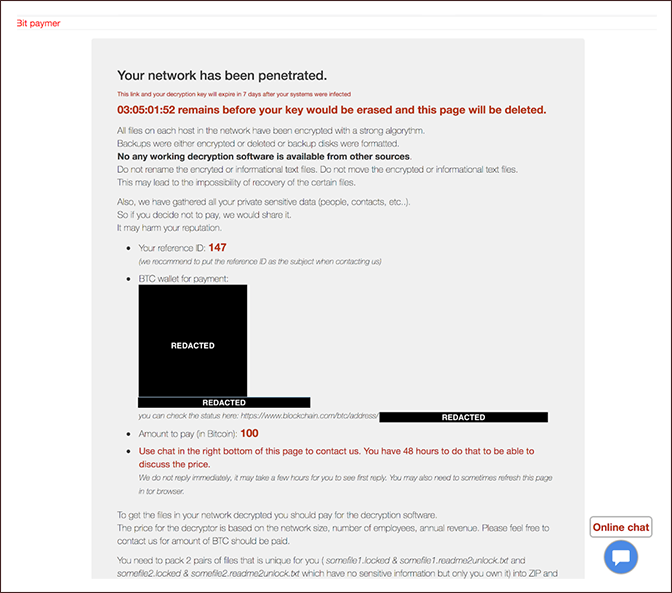

DoppelPaymerは、そのコードの類似性から、BitPaymerの派生形だと考えられています。

BitPaymerは、CrowdStrikeがINDRIK SPIDERと名付けている攻撃グループの利用するランサムウェアです。

支払い用のポータルサイトもほとんど同じですね。 上がBitPaymerで、下がDoppelPaymer。

ちなみに、INDRIK SPIDERは、Dridexというカスタムマルウェアを利用することでも知られています。

Dridexについては、こちらでも述べているのでご参考にどうぞ。

話は戻りますが、DoppelPaymerによる最初被害は、2019年6月に標的にされたとのことですが、検体のコンパイルタイムは2019年4月であることを確認されているとのことです。

とはいえ、相当新しいマルウェアであると同時に、昨年Sodinokibiがはやり始めたくらいの時期から登場しているものだということがわかります。

過去に確認された同様の手法

2019年の12月、ランサムウェアMazeを利用するグループによって同様の手法を用いた脅迫および情報公開が行われました。

当時は、アメリカのジョージア州にある大手ケーブルメーカーSouthwireに対し攻撃を行いました。

その後、2020年1月に入ってから攻撃後の金銭要求に従われていないことを確認したためか、Mazeが管理するサイトに窃取したデータを公開されました。

この時は医療系の研究機関であるMedical Diagnostic Laboratoriesも被害に遭い、感染端末から窃取されたデータ9.5GBがMazeの運用するWebサイト上で公開されました。

今回のDoppelPaymerの動きも、こういった方法を踏襲しているとみられます。

なお、近頃日本国内でも感染が活発してきている、ランサムウェアNemtyについても言及しておかなければなりません。

こちらについても、Nemtyのアフェリエイトパネル上に、専用のWebページに関する情報が公開されていることが確認されています。

Nemtyについては、過去に記事を書いているので、ご参考までにご覧ください。

まとめ

WannacryやNotPetyaが流行った2017年、Cryptminerが流行った2018年ときて、2019年はランサムウェア回帰、そして、2020年はランサムウェア+情報窃取機能みたいな流れになっているのでしょうか。

先日、MBSDさんが書かれていたRyuk Stealerなんかもまさに近い手法をとっていますよね。

私のブログでもちょうど昨年に、書いてみた記事があったのですが、国内のベンダーがその名義で記事を書いているということは日本でも感染が増えてきているということなのか。。。

そして、マルウェアもそうですが、個人的には新型コロナウィルスにビビっています。。

昔だったら、世間のあおりに流されないかっこよさみたいなものを覚えていた気もしますが、 今は、なるべく感染しないようにということだけを心掛けています。

健康あっての仕事だし、その他もろもろですからね。

何とか収束に向かうことを祈っています。