スマートフォンの遠隔操作を引き起こすSIMカードに係る脆弱性について

先日、スマートフォン関連のサイバーニュースとして、以下の記事を書きました。

当該記事はAndroidに係る攻撃ケースでしたが、今度はSIMカードに係る脆弱性についての記事です。

立て続けにスマートフォン関連のサイバートピックが出てくると知識もどんどんシフトしていかなければ!と思いますね。

脆弱性の発表について

今回の脆弱性はほとんどのSIMカードにプリインストールされているS@T browserというソフトウェアに起因するものです。

AdaptiveMobile Security社が公開したもので、発表者はこの脆弱性をSIMjackerと名付けています。

本発表はVirusBulletinという、世界的なセキュリティカンファレンスでも紹介されるとのことです。 発表時刻は、現地時間の10月3日9時からですね。

発表者は、この発表にあわせて、脆弱性の詳細およびPoC(脆弱性の実証コード)を公開すると述べています。

ちなみに、昨年のモントリオールは僕も参加してきたのですが、豪華なショーもあったり(雑技団みたいなやつ)、内容自体も割とマニアックなものが多くとても充実していました。

そして、今回の発表はAdaptiveMobile Security社にとっても目玉なようで、凝った動画も公開されていました。

https://player.vimeo.com/video/359352481

脆弱性の影響について

本脆弱性の悪用は、攻撃者がSMSを送りつけるだけで成立してしまいます。

S@T browser自体の仕様で、SMSを起点に、ショートメッセージを送ったり、電話をかけたり、ブラウザを立ち上げたりできるとのことです。

そのため、悪用された場合は、幅広い攻撃を可能にできると言えます。

簡単な攻撃の流れが図で紹介されています。

そして、攻撃の被害例は大まかに以下の通り、例として挙げられています。

- デバイスの位置情報とIMEI番号の取得

- 偽装メッセージの送信

- 国際電話番号への電話

- 持ち主の友人に攻撃者の電話を促す

- マルウェアサイトへの誘導とマルウェアのダウンロード

- SIMカードの無効化によるデバイスのサービス妨害

- 機器の電波規格や言語設定、バッテリー残量などの情報取得

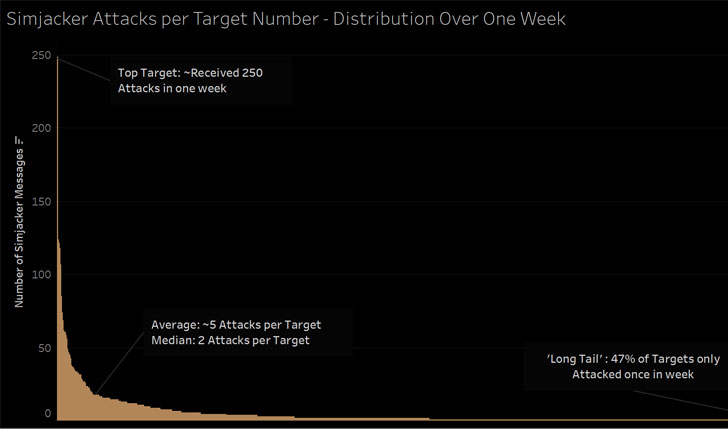

また、この脆弱性を悪用した攻撃自体は、国家を後ろ楯にしたプライベートカンパニーによって、少なくとも2年前から行われていたと、言及されています。

対象となりうる端末の一例として以下が挙げられていますが、あくまでSIMカードに起因するので、ハードは何であっても関係ないと言えます。

Apple, ZTE, Motorola, Samsung, Google, Huawei, and even IoT devices with SIM cards

また、影響を受けるとされているSIMカードの配布を行っている国として、以下の地域が例として挙げられています。

Americas, West Africa, Europe, Middle East

まだ詳細について言及されていませんし、わからない部分が多いですが、気になる人はVirusBulletinに参加するしかないですかね。

もし、行かれる人は色々教えてもらえると嬉しいです。