ランサムウェアRyukと関連のあるStealerの登場

更新2019/9/20

- 本記事の読者の方よりご指摘を頂き、本記事に誤りがあることが分かりました。

- 「Ryukが機能拡張を行った」と記載いたしましたが、正しくは、「Ryukと類似性を持つ全く別物のStealerが発見された」ということが正しいです。

- この場をお借りし、お詫び申し上げます。

- 今後、正確性の向上に努めつつ、なるべく迅速な情報発信をできるように努めますので、今後ともどうぞよろしくお願いいたします。

ランサムウェアRyukはこれまでランサムウェアとしての機能である、ファイルの暗号化および金銭の要求を行う機能でよく知られていました。

今回、ファイル検索を行ったのち機密情報を窃取する機能を備えたStealerが発見され、ランサムウェアRyukとの関連性が想定されることをセキュリティリサーチャであるVitali Kremezによって確認されました。

2019-09-11: 🆕Possible #Ryuk-Based FTP #Stealer/Uploader🔒

— Vitali Kremez (@VK_Intel) 2019年9月11日

Change: Encryption ➡️ File Searcher

🔦Sensitive Document Searcher & Upload Looking for .docx & .xlsx via FtpPutFileW API |

Classified, Confidential & Financial Documents

h/t @malwrhunterteam

Ref: https://t.co/CVmOAh7iD5 pic.twitter.com/k3Hjmh7zG7

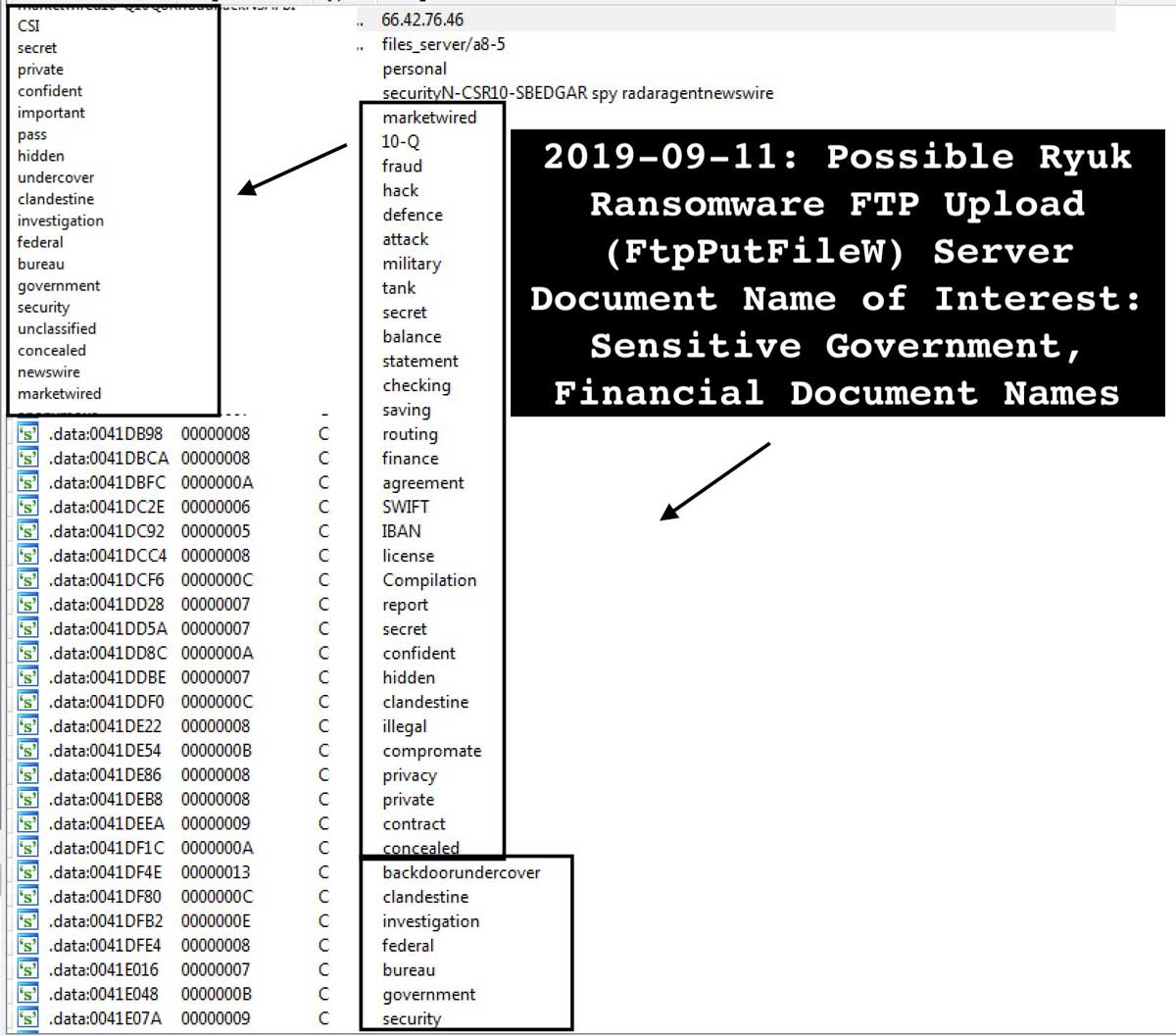

本Stealerの解析結果からは、ファイル名が、"defence"、"military"、"tank"、"finance"、"SWIFT"など、金融系や軍事系に関係のありそうなものをひっかけようとする試みが確認できます。

そして、ファイル拡張子が.docxや.xlsxであるもの つまりofficeファイルの探索がメインであることが分かります。

また、同分析結果より、検索で発見したファイルは攻撃者の管理するFTPサイトにアップロードされる仕組みになっていると考えられます。

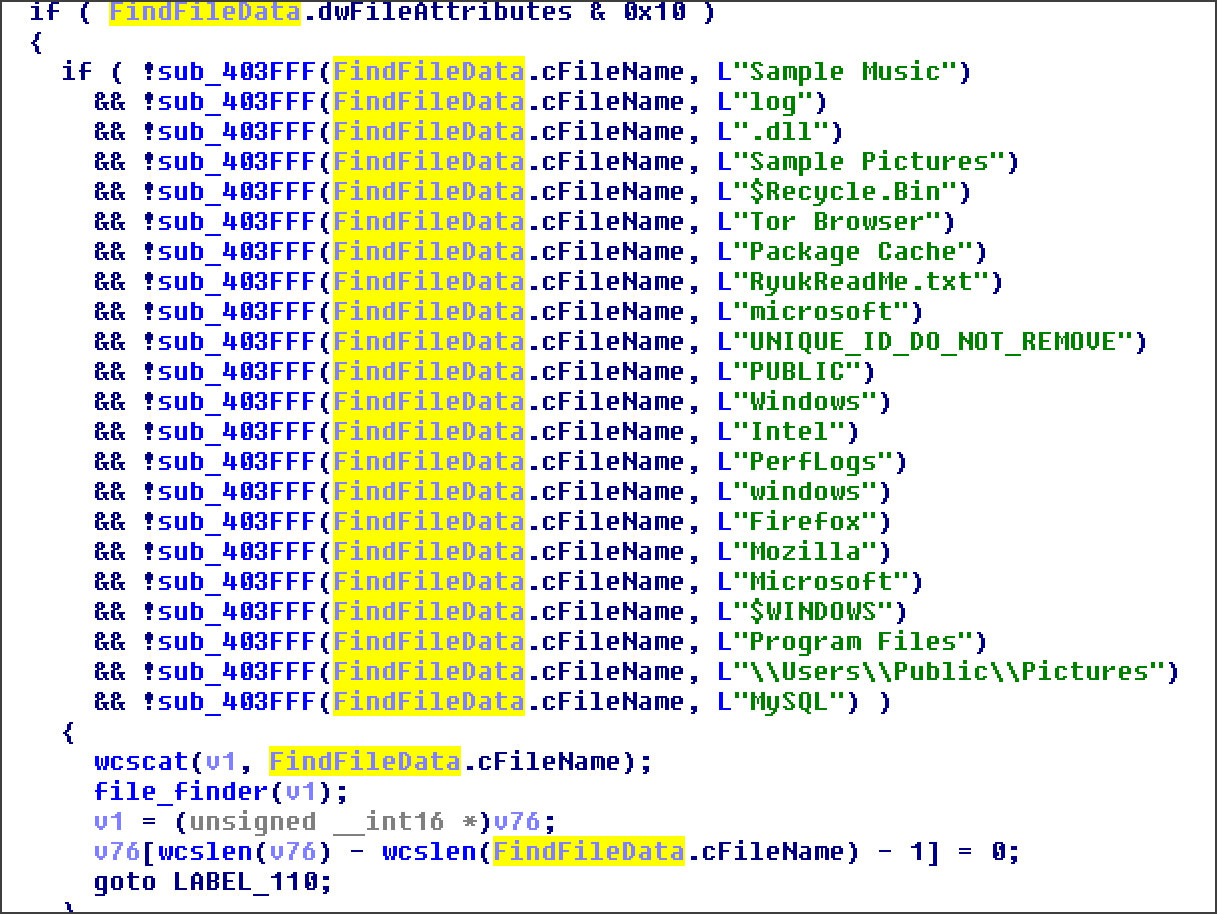

さらに、このStealerには、ファイルの探索時に特定の文字列にマッチした場合、ファイルの検索を止め、通常のランサムウェアとしての挙動をとることも確認されています。

該当する特定の文字列を並べたブラックリストは、以下になります。

これらのブラックリストは、Ryukにおいて、不用意にファイルを暗号化してしまうことで、ホストの安定性を阻害しないように作られたホワイトリストと似ているような気がしますが、このあたりも似ている部分ですかね。

ちなみに、Emma", "Liam", "Olivia","Noah", "William", "Isabella", "James", "Sophia", and "Logan"などの名前を含むファイルの探索も行っているようで、正直この探索は意味が分からないです。

どうやら、それらの名前は米国のSSA(Social Security Administration)という機関が公表している、子供の名前人気ランキングに乗っているものだとのことです。

https://www.ssa.gov/oact/babynames/

これ、仮に子供の写真を暗号化させたり脅しに使ったりしていたら、なかなか猟奇的ですよね。。。

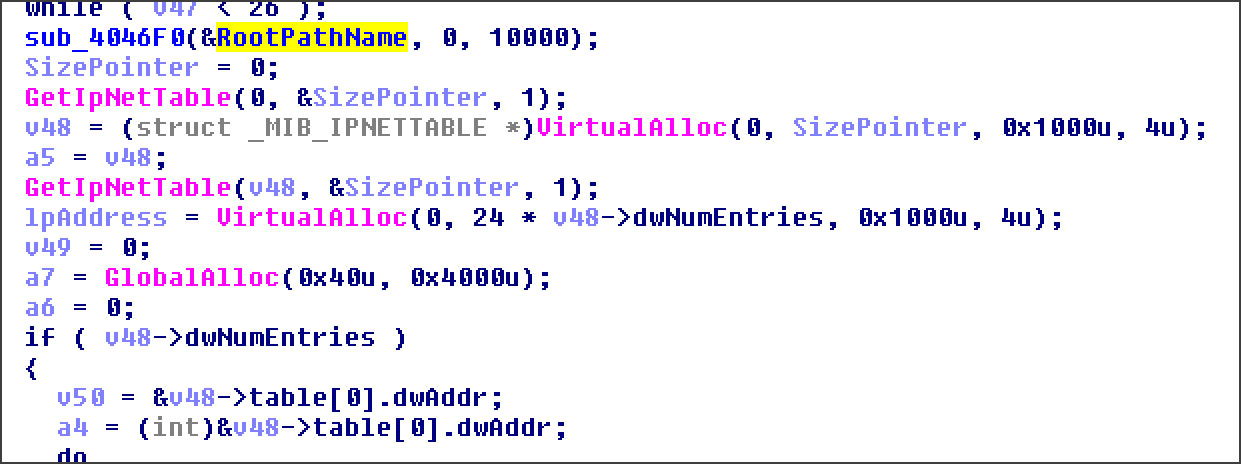

また、利用用途は不明ですが、感染した端末内でARPテーブルの取得も試みるようで、以前の記事でも紹介した、特定の国での感染を防ぐ以外の目的も、今後活用しそうですね。

今回のStealerと関連が想定される、Ryukについては、CrowdStrikeの記事で紹介されていたので、ご参考にしてください。

ちなみに日本語版(サマリ)はこちらです。