テレワークへの影響調査を深読みしてみた

今回の記事はサイバーセキュリティにほとんど関係ないです!あしからず。

少し前の記事にはなってしまうのですが、2020年4月17日にパーソル研究所が公開したテレワークに関する調査結果がとても興味深かったので、個人的にまとめてみました。

セキュリティ関係ないので記事にするかどうかは悩んだのですが、せっかくなので公開しようと思った次第です。

そして、書いていくうちに、ボリュームが大きくなってしまったので、今回は、昨今米国の事件で話題になっている格差とも絡めつつまとめていきます。

※本記事は、パーソル総合研究所「新型コロナウイルス対策によるテレワークへの影響に関する緊急調査」を参考に執筆しています。

https://rc.persol-group.co.jp/research/activity/files/telework.pdf

目次

緊急事態宣言後で正社員の4人に1人がテレワーク

緊急事態宣言後の4月10~12日時点で、テレワークを実施している正社員は27.9%になっていました。

緊急事態宣言前の3月上旬には13.2%だったわけですから、たった1か月で2倍にまで上がったことがわかります。

さらに、テレワーク自体、会社で初めて実施したという正社員が全体の7割近くを占めていることがわかります。

7割って衝撃ですよね。コロナはこれほど多くの人を動かしたのかと。

7割が動くということは、例えば選挙で考えると、現在の投票率53.68%(総務省調べ)が86.10%になるわけですよ!

下手したら結果変わりそう(笑)

さて少し話がそれましたが、個人的に気になるのは、上図があくまで正社員に限ったものであり、非正規雇用者では17%にまで落ちる点です。

総務省統計局が公開しているデータでは、国内の雇用者数5,660万人のうち正社員は3,494万人に対し、非正規社員は2,165万人 ですから、全体でみると、全国民の23%がテレワークを実施しているということになり、4人に1人に満たないことがわかります。

https://www.stat.go.jp/data/roudou/sokuhou/nen/dt/pdf/index1.pdf

今回の実施率の算出の大半は正社員を対象としており、非正規雇用者に関しては、そもそも調査のサンプル数が約10分の1である点が注目すべき点で、非正規社員の実態を把握するには、全労働者に含まれる正社員と非正規社員のバランスを考えても、もう少しサンプル数が必要な気がします。

グラフを見ると、業務自体なしの割合は、正社員で0.8%から1.7%へ、1%弱の増加にとどまっている一方、非正規雇用者では1.7%から5.5%へ3.8%の増加になっています。

このことからも非正規雇用者はテレワーク・出社ということではなく、そもそも働けない状況になっていることがわかるわけですし。

様々な形で取り上げられる貧困問題

昨今大きな話題となっている、アメリカの抗議デモについても、きっかけとなった黒人の被害男性は事件当時、新型コロナウィルスの影響により職を失っていたとのことなので、偽札を使ってしまったことも少なからず関係があると思っています。

ここからは少し映画の紹介なんですが、社会格差という意味で昨今話題になったのが、今年アカデミー賞を受賞した「パラサイト」です。

"半地下住宅”で暮らすキム一家と、“高台の豪邸”で暮らすパク一家のかかわりから始まる物語を通して見え隠れする貧困というテーマが刺さる衝撃の話題作って感じです。

Amazon Primeでも6月19日より先行公開が予定されているので、「映画館で見損ねた!」または「もう一度見たい!」という方はご覧いただくとよいかと思います。

ちなみに、つい先日Blu-rayとDVDが発売された新海誠監督の作品「天気の子」も若者の貧困問題を取り上げており、考えさせられます。

離島から家出し、東京にやってきたものの生活がすぐに困窮し、オカルト雑誌のライター業を見つけた少年とある事情を抱え、弟と暮らす少女。 そして、その少女には不思議な力が。。。

といったところですが、2019年興行第一位の話題作なので、こちらもオススメしておきます。

テレワークの地域差をどうとらえるか

さて、気を取り直して、話題を戻すと、テレワーク実施率についての、地域差も調査結果からわかります。

テレワークの実施率を地域別に比較すると緊急事態宣言地域の7都府県(東京、神奈川、埼玉、千葉、大阪、兵庫、福岡)で38.8%、それ以外の地域で13.8%となっています。 その差は2.8倍です。ちなみに、東京都に限れば49.1%になるわけですから、大きな違いですよね。

さて、この数字をどうとらえるかですが、コロナ対策という観点から言うと緊急事態宣言地域に含まれる大都市圏は3密の観点から、早急に対策を打つべきかもしれません。

一方で、多様な働き方を認めるという意味では、やはり、地域差はなくしていくべきなのだと思っています。

むしろ全国どこでも仕事ができて、高給取りが地方でも働けるようになれば、地方でも動くお金の量が増えて地域も活性化するのではないでしょうか。

さらに言うと、東京のように人が多く焦燥感あふれる環境は、人の心の豊かさを生まないと思うんですよね。

財政面だけでなく精神面でも豊かな国づくりを進めて、魅力的な国づくりへと進めていきたいなと思ったりしています。

まとめ

今回、「格差」という視点も含みつつ、テレワークの実施率を深読みして見たわけですが、杞憂すべきは、格差が広がることで暴力的な方向へ世の中が向かっていくことかなと思います。

歴史的にも、飢饉の後の打ちこわしや世界恐慌の後の第二次世界大戦など、食糧難、経済難をきっかけとして、過激な方向進んでいってしまったりしていますからね。

こういう時こそ、未来を担う子供たちに、現在の状況と学習を絡めつつ伝える教育がとても大事なのかなと思ったり。

在宅で子どもたちをはじめとした家族といる時間があったり、一人でいる時間があったり、身近な範囲で考えを巡らせることができるこんな状況だからこそ、先に紹介した映画鑑賞会をするでも何でもいいので、いろいろ考えられるといいのかなと思っています。

後編はまた週明けにでも公開できればと思います!では!

産業制御システム(ICS)製造企業を狙った標的型攻撃の観測について

カスペルスキーのICS-CERTより複数の国の産業制御システム製造企業を狙った標的型攻撃に関する記事が公開されました。

カスペルスキーによると2020年5月上旬の時点で、日本、イタリア、ドイツ、イギリスで攻撃が確認されていることが確認されています。

本記事では、攻撃の手法を掘り下げつつ、まとめます。

目次

感染はフィッシングメールから

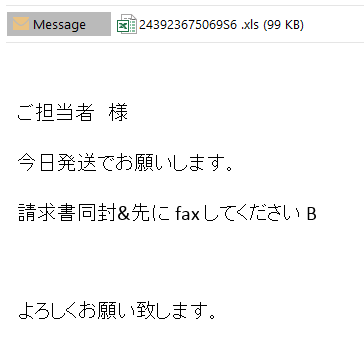

標的型攻撃の起点となるのは、攻撃者より送られるフィッシングメールであることが確認されています。

このフィッシングメールは、近頃流行りのばらまき型フィッシングメールとは違い、標的とする組織ごとに言語も含めカスタマイズされます。

そして、マルウェア自体も、メールに使用された言語とOSの言語情報が一致した場合にのみ動作するように作成されていたとのことです。

記事中では、日本をターゲットにしたメールのサンプルが紹介されています。

標的型攻撃にしては少し、文章が拙い気もしますが。。。

メールに添付されたExcelファイル

先述のサンプルメールにて添付されているExcelファイルには悪意のあるマクロが組み込まれています。

そのため、ユーザがExcelを開いた際、マクロを有効化すると、マクロが実行されてしまいます。

マクロが実行されると、PowerShellスクリプトが復号および実行されます。

スクリプトでは、以下のパラメータが付与された状態で実行されます。

-ExecutionPolicy ByPass

- ByPass(何もブロックされず、警告もメッセージも表示させない)を指定した実行ポリシー

-WindowStyle Hidden

- Hidden(非表示)を指定した、PowerShell実行時のコンソール画面表示スタイル

-NoProfile

- マシンまたはユーザ用のPowerShellプロファイルの読み込みを避ける

これらの設定を活用することで、検知の回避を試みます。

攻撃時によく用いられる、PowerShellコマンドのパラメータは、PaloAltoの脅威分析チームUnit42が過去に公開していますので、ぜひご活用ください。

PowerShellスクリプトは、自身に組み込んでいるリストの中からランダムにURLを選択します。

選択したURLは、画像アップロードサイトimgur.comおよびimgbox.comに誘導するもので、当該URLが指定する画像からデータを抽出し、新たなPowerShellを構成します。

当ブログでも何度か解説していますが、この手法はステガノグラフィと呼ばれるもので、ネットワークスキャンなどによるセキュリティツールによる検知を回避方法として利用されます。

ちなみに、ダウンロードされた画像は以下のようなものが確認されています。

特徴的な点としては、スクリプト内に意図的にエラーを含んでおり、出力される例外メッセージを復号鍵として使用します。

そして、この例外メッセージはOSの言語パックに依存するとのことです。

フィッシングメールでも特徴がみられた通り、特定の国のターゲットに対し、スクリプトを用意していることを意図している様子がうかがえます。

これらのプロセスを経て、2番目のPowerShellスクリプトもBase64を用いてコンテンツをデコードし、取得できたデータをZipなどに用いられるDeflateアルゴリズムにて解凍します。

難読化されたマルウェアMimikatzを取得します。

MimikatzはWindowsアカウントの資格情報を取得するために用いられるマルウェアで、管理者権限の取得を起点として、組織内を横断的に侵害する活動がたびたび確認されています。

また、Mimikatzは標的型攻撃に用いられるマルウェアとして、過去にも紹介しているので、ご参照ください。

最後に、これまでの攻撃の流れを示す画像が公開されていたので、ご紹介しておきます。

まとめ

今回、産業制御システム製造企業を狙った攻撃を示しました。

注意していただきたいのが、今回の例は、産業機器自体への攻撃ではなく、あくまで、産業制御システムを製造している企業への攻撃であるという点です。

記事中でも攻撃の真の狙いはわからないと語られていますが、今回の攻撃がフィッシングメールを起点としていることを踏まえると、産業制御システムのセキュリティ脅威を語る場合においても、まず、ITセキュリティを強化することが、結果的に組織としてのセキュリティ向上につながるのかなと、思っています。

OSINT実践~Kaspersky2020年1Q脅威レポートを見て~

現地時間の5月20日(水)、KasperskyのサイバーセキュリティブログSecurelistにて、2020年1Qの統計レポートが公開されました。

レポート中には、日本での活動が最も活発だった攻撃観測がありました。(なんとなく察しが付く方も多いとは思いますが)

今回は事実確認も含め、いろいろと調べてみたので、その調査方法などが参考になればと思い、記事にまとめてみました。

新卒でセキュリティ業界に配属された方もいるかと思うので、良い事例として活用いただけると、ありがたいなーと思っています。

目次

2020年1Qもモバイルバンキング型マルウェアによる攻撃が流行

Kasperskyの記事によると、2020年1Qの傾向として、特にモバイルバンキング型マルウェアの観測数が、2019年4Qと比較して2.5倍以上に増加していました。 同様にして、昨年同時期から比較しても1.4倍以上に増加していました。

地域別に比較してみると、日本が最も多くのユーザに影響を及ぼしていることがわかります。

| 順位 | 国 | % |

|---|---|---|

| 1 | 日本 | 0.57 |

| 2 | スペイン | 0.48 |

| 3 | イタリア | 0.26 |

| 4 | ボリビア | 0.18 |

| 5 | ロシア | 0.17 |

| 6 | トルコ | 0.13 |

| 7 | タジキスタン | 0.13 |

| 8 | ブラジル | 0.11 |

| 9 | キューバ | 0.11 |

| 10 | 中国 | 0.10 |

表を見る限り、1位と言っても1%にも満たないあたり、全体としては、広く分布しているようですね。

レポート中では、日本で観測されたモバイルバンキング型マルウェアのほとんどはTrojan-Banker.AndroidOS.Agent.eqだと書いてあります。

このマルウェアは、実は以前に紹介した、Roaming Mantisによる活動です。

Roaming MantisはSMSを用いたフィッシング、いわゆるSMiShingを行うことで有名です。

日本では佐川急便のアイコンを利用した例が広く知られています。

以前にも当ブログで紹介しましたので、ご参考まで。

レポートの内容でお伝えしたいトピックは以上です。

ただ一つ、もし、Trojan-Banker.AndroidOS.Agent.eqというマルウェアの検知名だけが明らかだった場合に、どこまで追うことができるのか。

そのことを確かめるために、実際に調査を行ってみようと思います。

OSINTによる調査について

インターネットに公開された情報から機密情報を収集する諜報活動を通称OSINT(open source intelligence)といいます。

これからご紹介する手順はOSINTの一例としてご参考にしていただければと思います。

とりあえずググってみる

まず、手始めにTrojan-Banker.AndroidOS.Agent.eqをググってみます。

注意点

調査の際には必ず、ダブルクォーテーション""でくくって検索するようにしましょう。

仮に間違えてC2通信先を入れてしまうとそのままC2サーバへアクセスしてしまうことがあるので要注意です。

検索すると、こんな感じで結果が出ると思います。

そもそもKasperskyの記事自体などが出てきますが、ひとつひとつ関連情報がないか探していくと、当該検知名で検知される結果をまとめたサイトがヒットしました。

サイトを確認するなかで該当する2つの検体が確認できました。

- e6f69713c0479e1abb5c7ee3a6affedf

- e907462aa6196f6e18761008fc3c49d5

ということで、検体のハッシュ値にたどり着くことが一つの目安ですかね。

他にも後述のドメインやIPアドレスなども深堀のための情報になります。

これらのような、攻撃による侵害痕跡を示すような情報をIoC情報といます。

IOC(Indicators of Compromise:侵害指標)とは、ネットワークやオペレーティングシステムで観察される侵害の痕跡で、コンピュータへの侵入を示すものであると正確に判断するための根拠となるものを指します。(Fortinetより)

さて、今回見つけた情報を起点に、さらに検索してみましょう。

マルウェアの検索

マルウェアの検索には、VirusTotalという、有名なマルウェア検索エンジンを活用してみます。

https://www.virustotal.com/gui/home/

先ほど発見した検体のハッシュ値を入力すると、こんな感じで検査結果が出ます。

検索結果から、ファイル名と検体の提出日が確認できます。

| 検体のハッシュ値(MD5) | ファイル名 | 検体の登録日 |

|---|---|---|

| e6f69713c0479e1abb5c7ee3a6affedf | output.160028150.txt sagawa.apk |

2020-05-15 07:11:52 |

| e907462aa6196f6e18761008fc3c49d5 | sagawa6.6.8.apk | 2020-05-15 04:19:32 |

ご覧の通り、最近ですね。 これは何か出てきそう。。

ということで、この時点でわかると思いますが、佐川急便を装うマルウェアである可能性が高そうですね。

ファイル名でピンとこない場合は、より確実な内容をつかむために、この段階で改めてgoogle検索をかけてみることをオススメします。

その際には、ダブルクォーテーション""でくくることをお忘れなく。

画像検索の活用

実はググる際に画像検索が活用できる場合も多々あります。

なんとなく、それらしき画像をクリックすることで、情報にたどり着けたり。

例えば、この画像から宅配便を装うSMSの詐欺メッセージ「不在の為持ち帰りました」と記載されたサイトにたどり着きました。

このサイトから、通信先に、dsfsfew.duckdns[.]orgを含むことが確認できます。

さて、今度は、この通信先から深堀りをしていきます。

通信先から検索

通信先を元に調査する時に使えるのは、PassiveTotalというサービスです。

アカウントを作成すれば、検索上限が15回という制限付きではありますが、無料で利用可能です。

有償版については、日本だとマクニカネットワークスが代理店で販売しているようですね。

PassiveTotalは、主に不審なドメインやIPアドレスの通信先の情報を元に、関連する情報(Whoisや証明書、関連URLなど)を結果表示してくれるサービスです。

早速、dsfsfew.duckdns[.]orgをPassiveTotalで検索すると以下のような結果が返ってきました。

Reverse IPの結果

これまでに、ドメインに紐づいていたIPアドレスが、時系列で確認できます。 今回の場合は直近で、IPアドレスが154.223.144[.]251に紐づいていたことがわかります。

Whois情報

フランスのWebホスティング事業者Gandi SASのサーバを利用しているようですね。

ちなみに、DNSはドメイン名からもわかる通り、Duck DNSという無料のダイナミックDNSサービスを使っているようです。

このDNSサービスは新型コロナウイルスをテーマにしたビジネスメール詐欺にも利用されていたことが、以下のPaloAltoの記事からもわかります。

関連URL

ドメインに関する情報を含む公開情報のリンクが表示されます。

注意点

ハイパーリンクになってはいますが、C2ドメインがそのままリンクになっていることもありますので、安易に押さないようにしましょう。

今回の検索結果の一つからは、SMSの送信元である電話番号に関する情報が確認できました。

そこに書いてある口コミから、他の不正リンクも確認できました。

こちらを活用することで、さらに調査の深堀りもできますね。

twitterの活用

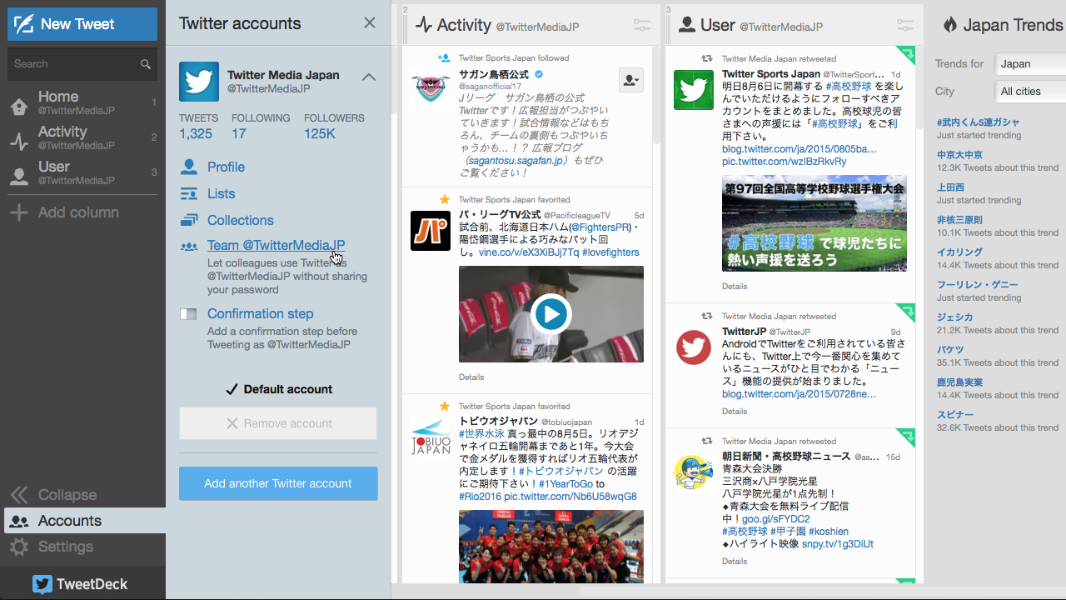

PassiveTotalの検索結果からも確認できるものですが、Twitterの情報は非常に参考になることが多いです。

もし、今回のようなサイバー攻撃の情報を継続して観測する場合には、特定のTwitterを確認し続けることも大事だと考えています。

参考までにご紹介すると、私自身は、Twitterが公式サービスとして公開しているTweetdeckを利用して、日々Tweetをウォッチしています。

画像はTwitterジャパン公式ブログより

公式からの注意喚起

最後に、本件について佐川急便から出ている注意喚起と、IPAが発行している注意喚起を掲載しておきます。

まとめ

今回は、普段とは少し違う切り口でのブログを書いてみました。

ネタを探している中で行った調査のノウハウを書いてみたら、役にたつのかなと思ったのがきっかけです。

新入社員がやってくる季節ということもありますし。

新型コロナの影響からもだいぶ回復傾向にありますが、Zoom飲み会などで、様々な人たちと話している中で今後の方針に強く色が出ていて面白いです。

ただ、どこも組織への所属巻は薄れていくんだろうなーと感じています。

ITの世界もウォーターフォール型からアジャイル型に移り、サービス間の結合も疎になりつつ、APIの提供などで、大きな網にはかかっている。

仕事においても似たような姿に変わりつつある状況がやっぱり面白いです。

在宅勤務の増加に伴うRDPの悪用を試みる攻撃の増加

COVID-19の影響で世界中の企業が在宅勤務など、リモートワークを急速に普及させています。

その中でも最も容易な手法として挙げられるのが、Windows製品で主に用いられるRDPです。

ポート番号3389で利用されるRDPですが、急速に利用をし始めた企業や個人が多いためか、企業VPNなどを介さずに、直接インターネットからアクセスできる状況になっているユーザが多数存在すること。

そして、攻撃者がその公開されたRDPを狙う活動が活発化していることが、セキュリティベンダーより確認されています。

そしてその観測はロックダウンが本格化してきた2020年3月以降に顕著に表れているとのことです。

今回は、セキュリティベンダーMcAfeeおよびVPNサービスプロバイダのAtlas VPNの公開した観測内容を中心に攻撃の状況をまとめます。

目次

インターネットに公開されているRDPの数

Shodanを利用した調査

McAfeeがShodanを用いて行った調査によると、インターネットに公開されているRDPポートの数は、2020年1月から3月の期間で、約300万件から400万件を超えるまでに増加しており、短期間で1.3倍以上に増加していることがわかります。

また、国別の調査では、以下の通り、中国と米国が群を抜いて多いことも確認できます。

ちなみに、日本は全体の6位ではあるものの、10万件程度で中国や米国の約1/10ですね。

筆者も念のため、Shodanでその数を確認してみたのですが、よくよく見てみると、該当するIPが属する組織はホスティング事業者が多くを占めているようでした。

| 組織名 | 数 |

|---|---|

| Amazon.com | 14,719 |

| Choopa, LLC | 11,484 |

| Microsoft Azure | 8,972 |

| K&K Corporation Ltd. | 8,941 |

| SAKURA Internet | 6,853 |

この分だと、組織ネットワークに侵入できてしまうリスクの高いホストは思っているほど多くはないかもしれないですね。

さて、話を戻しまして、インターネットから確認できるOSの分布を確認すると、ほとんどがWindows Serverである一方、Windows7のホストも20%弱確認できますね。

先日のWindows7およびWindows Server2008のサポート終了以降、端末の刷新が行われた企業も多いと思います。

ただ、分布をみるとWindows Server2012でさえ、インターネットに公開されているホストが少なくとも20%弱は存在しますね。

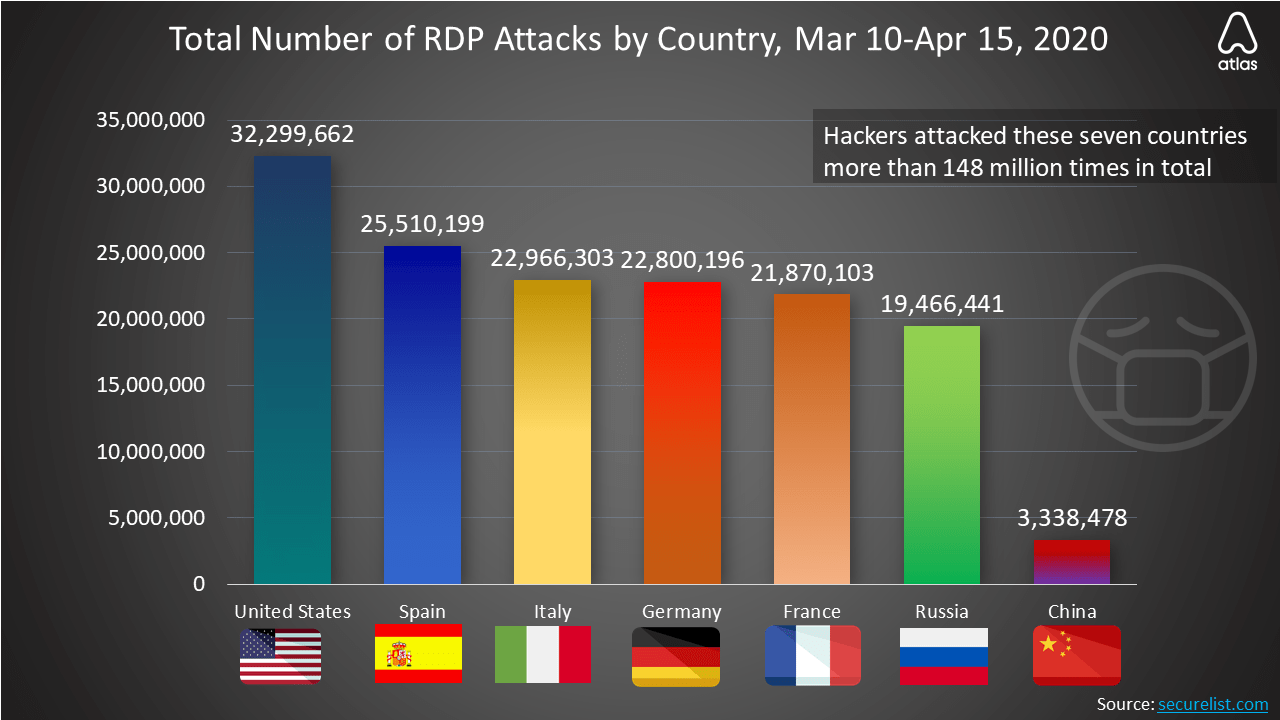

Atlas VPNの独自分析

Atlas VPNの調査によると、COVID-19の流行以降で、RDPを悪用した攻撃は330%増加したとのことです。

同社の調査では、2020年3月9日にイタリアがロックダウンを発表した直後にRDPを標的にしたブルートフォース攻撃の増加を確認しています。

そして、これらの観測を3月10日から4月15日の合計で集計すると、総数で1億4,800万回の志向が確認できたとのことでした。

アンダーグラウンドで売買される認証情報

McAfeeの脅威調査チームATRによると、RDPアクセスのための認証情報を取得したのち、ダークウェブをはじめとしたアンダーグラウンドの市場において$10程度、つまり1000円前後で購入できるアカウントの売買が確認されています。

- RDP認証情報売買サイト

- 実際に販売されているアカウントの例

そして、これらのアカウントについて、窃取された認証情報を国別に分類すると以下のようになります。

一応日本はランクインしていないようです。

さらに、窃取された認証情報について、そのパスワードを集計した結果が以下です。

ちなみに、NULLは空欄です。

ということで、窃取されたアカウントのうち、パスワードを設定していないアカウントが最も多いということですね。

忘れてはならないRDP脆弱性BlueKeep

Windows RDPと言えば、BlueKeep脆弱性についても忘れてはいけません。

大半の組織ではWindowsアップデートにより既に脆弱性の対策は取られているとは思います。

ただ、RDPを利用しているホストに細工したリクエストを送るだけで悪用が可能な当該脆弱性の脅威度は依然として高いです。

BlueKeepを悪用した攻撃は昨年の秋以降、確認されはじめています。

心当たりがある場合は、今一度ご確認の上、修正バージョンの適用を強く推奨します。

まとめ

今回、筆者がshodanを用いて確認した際に用いたクエリは「port:3389 country:jp」という簡単なものです。

例えばこれに「ip:xxx.xxx.xxx.xxx」などを追記してあげることで、自組織のIPアドレスにリスクがあるかも簡易的に確認できます。

Shodanのクエリは無料アカウントでも使うことができ、検索結果も20件までなら表示できるので、ぜひ一度使ってみることをお勧めします。

GWに確認されたWordPressの脆弱性と攻撃観測について

みなさんGW、というよりSTAY HOME週間はいかがお過ごしだったでしょうか。

私もおうち時間を過ごしていたんですが、長年見ずにいた「タイタニック」と「ショーシャンクの空に」を見ることができました。

こういった話を見ると、危機管理だったり機転だったりセキュリティに通じる何かを感じることがあるのかなーと、勝手に思っていました。

さて話変わって、早速本題ですが、当ブログでも時々紹介しているWordfenceのブログにて、WordPressの主にプラグインに係る脆弱性の情報が複数公開されました。

普段であれば、静観することが多いのですが、後述の通り、今回は「短期間での攻撃の急増」、「広い影響範囲」、「日本語サイトが充実していて有効なインストールが多いプラグイン」などの要素を考慮し、まとめてみました。

目次

WordPressサイトへの攻撃観測

ソースとなったのは以下の記事です。

内容を要約すると、

- 4/28からWordPressサイトに存在するXSSの脆弱性を悪用した攻撃が急増

- 5/5までの数日間で30倍以上の規模に膨れ上がっていることが確認されている(Wordfence調べ)

- 攻撃の観測数は2000万件以上で、5/3の観測では50万件以上の特定サイトに対する攻撃が確認されている。

it’s only in the past few days that they’ve truly ramped up, to the point where more than 20 million attacks were attempted against more than half a million individual sites on May 3, 2020.

- 過去一か月で、24,000IPから90万件以上のサイトへの攻撃が行われている。

- 単一の攻撃グループによって行われている模様

- 根拠は不正なJavaScriptの挙動に共通点が見られるため

- サイトへの訪問者をリダイレクトさせ、管理者用のセッションを利用しサイトのヘッダにバックドアを埋め込もうとする

- 根拠は不正なJavaScriptの挙動に共通点が見られるため

悪用された脆弱性の種類

Easy2Map(https://wordpress.org/plugins/easy2map/)

- XSS脆弱性

- https://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-008072.html

- 最終更新は4年前のプラグイン

- すべての攻撃の半数以上を占めている

- 2019年の8月にはWordPressの公式プラグインレポジトリから削除されている

Blog Designer(https://wordpress.org/plugins/blog-designer/)

- XSS脆弱性

- https://wpvulndb.com/vulnerabilities/9266

- 2019年にパッチ適用済み

- 日本語非対応

WP GDPR Compliance(https://wordpress.org/plugins/wp-gdpr-compliance/)

- 権限昇格の脆弱性

- https://jvndb.jvn.jp/ja/contents/2018/JVNDB-2018-014246.html

- 2018年末にパッチ適用済み

- 脆弱性が残っているものは5000サイト程度だとされている

Total Donations for Wordpress(https://codecanyon.net/item/total-donations-for-wordpress/9985487)

- WordPressサイトの設定変更の脆弱性

- https://jvndb.jvn.jp/ja/contents/2019/JVNDB-2019-001796.html

- 2019年初めに削除済み

- 残りは1000件未満の見込み

Newspaperテーマ(https://themeforest.net/item/newspaper/5489609)

- XSS脆弱性

- https://www.wordfence.com/blog/2017/08/traffictrade-malware/

- 2016年にパッチ適用済み

プラグインElementor Pro関連のゼロディ脆弱性

続いて、ElementorというプラグインのProバージョンに関連する脆弱性についてです。

まず、このプラグインがどのようなものかを調べてみたのですが、わかりやすいサイトが存在しました。

簡単にまとめてみるとこんな感じ

- プラグインの概要

さあ、そんなElementorですが、今回確認された脆弱性は以下2種類のプラグインに関連します。

- Elementor Pro

- ユーザの登録機能を有効にしている場合に脆弱性が有効

- 現在100万件以上のアクティブなインストールを確認している

- パッチ未公開

2020年5月7日(現地時間) に脆弱性の修正版Elementor PRO version 2.9.4が公開されました。

The Elementor Pro Changelog- Version Updates | Elementor.com

Ultimate Addons for Elementor

攻撃への悪用

- いずれも悪用が確認されているとのこと(Wordfenceより)

- そのため悪用方法などの詳細は非公開

Elementorの無料版は影響を受けない

- ちなみに無料版も400万件以上のインストールが確認されている

登録されたユーザが任意のファイルをアップロードすることで遠隔から任意のコードを実行可能になりうる

- 想定される被害

最近は、ホームページ作成を自身で行う中小企業も多く、コードを書かずに作成できるようなプラグインは重宝されますよね。

そのような背景を考えると影響は大きいように感じます。

Ninja FormsのCSRF脆弱性

最後はNinja Formsというフォーム作成用プラグインに係る脆弱性です。

このプラグインは、日本語に対応しておりGUIで簡単にフォームを作ることができるようです。 確かに検索してみると複数の日本語サイトが確認できます。

脆弱性の概要は以下です。

- CVE-2020-12462が採番されている

- 100万件以上のインストールが確認されている

- 攻撃への悪用例

- 管理者を欺くことで不正なJavascriptを含めた問い合わせフォームをインポートさせたり、既存のフォームを不正なバージョンに更新させたりする

- 4/28に修正バージョンが公開済み

今でこそGoogleフォームの活用が進んでいる気がしますが、すでにホームページを運用していて、フォーム機能を付けたい場合はGUIで簡単に編集できるプラグインは使われる余地がありそうですね。

まとめ

私自身、ホームページを作成し、運用したことがあるのですが、作るまでは良くても運用がなかなか大変。。。

更新は日常的に発生する上、インフラ運用(とはいっても契約更新やNW設定の見直し程度ですが)もあるため、一人では手いっぱいになってしまいがちです。

だからこそなるべく素人でも運用できるように、もっと言えば自分から手離れできるようにGUIで操作できるようなプラグインを限定的に導入したくなる気持ちはすごくよくわかります。

企業ならまだしも、小さい規模でやっている場合、検証環境などもないので、一発で本番適用する。

導入するプラグインも決め打ちになりがちみたいなことがあるんじゃないかな。

プラグインの情報共有会とかは、重要なんだろうと思いつつ、エンジニアじゃないと入り込めないのが難点。。。

このあたりの課題に解決策を見いだせた人が、次のITベンチャーを立ち上げるんですかね。

面白そう。

改訂履歴

2020年5月9日 脆弱性の修正版Elementor PRO version 2.9.4が公開された旨、追記

Shadeランサムウェアが運用を停止。75万以上の復号鍵が公開される

Shadeランサムウェアを用いた攻撃を行っていたとみられるオペレータチームよりShadeランサムウェアの復号鍵がgithubにて公開されました。

https://github.com/shade-team/keysgithub.com

本件について、これまでのShadeランサムウェアの活動等も振り返りつつまとめていきます。

目次

Shadeオペレータの声明

公開されたgithubにて、Shadeランサムウェアのオペレータは以下のように述べています。

- Shade、Troldesh、Encoder.858として知られるランサムウェアの作成チームである

- これらは同じランサムウェアを指すとみられる

- 2019年の終わりには、すでに配布を終了している

- 75万を超える復号カギを公開することを決めた

- 同様にして復号用のソフトも公開した

- 今回の公開を機にセキュリティベンダが復号ツールを作ってくれるとの期待を込めている

- すべての被害者への謝罪の意を述べるとともに、すべてのデータが復旧できることを願っている

もちろん、この声明自体が虚偽の者である可能性があるとは思いますが、すでに復号を確認したセキュリティ研究者もおり、信ぴょう性は高いかと思われます。

And yes. Keys are real. Just checked.

— Sergey @k1k_ Golovanov📡 (@k1k_) 2020年4月27日

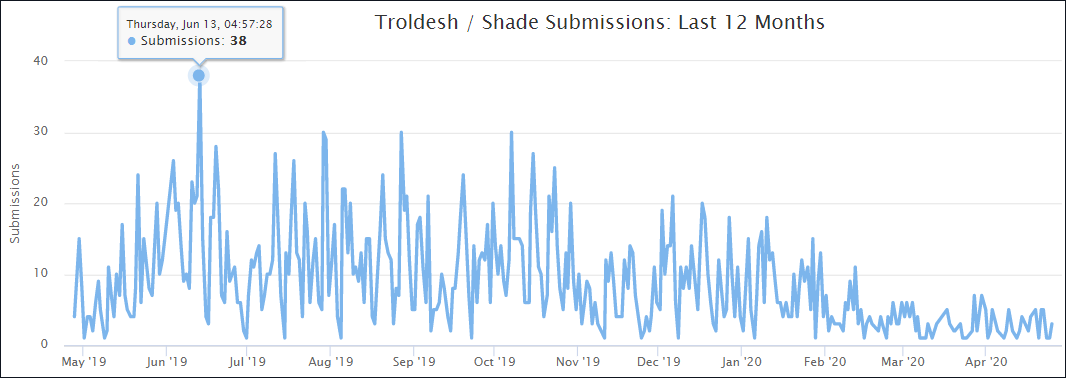

活動の縮小傾向という点では、ランサムウェアの種類判定サイトID Ransomewareへの検体提出数を見てもオペレータの宣言通り、2019年の末に向けて減少していることがわかりますね。

BleepingComputerより

2020年5月2日Bitdefenderが復号ツールを公開

やはり、ランサムウェアの復号ツールといえば、Bitdefender!(個人の主観)

GandCrabの時同様、早速公開してくれていました。

Shadeランサムウェアのこれまで

Shadeランサムウェアの登場は2014年後半だといわれています。(Kasperskyより)

出現当初の感染地域は、ロシアが大半で、残りはご覧の通り欧州を中心に世界中に広く散布されていました。

その後、2019年のはじめにPaloAltoが公表した調査結果によると、Shadeランサムウェアから確認できる通信ベースで、以下の順に多いことが確認できます。

- アメリカ:2,010セッション

- 日本:1,677セッション

- インド:989セッション

- タイ:723セッション

- カナダ:712セッション

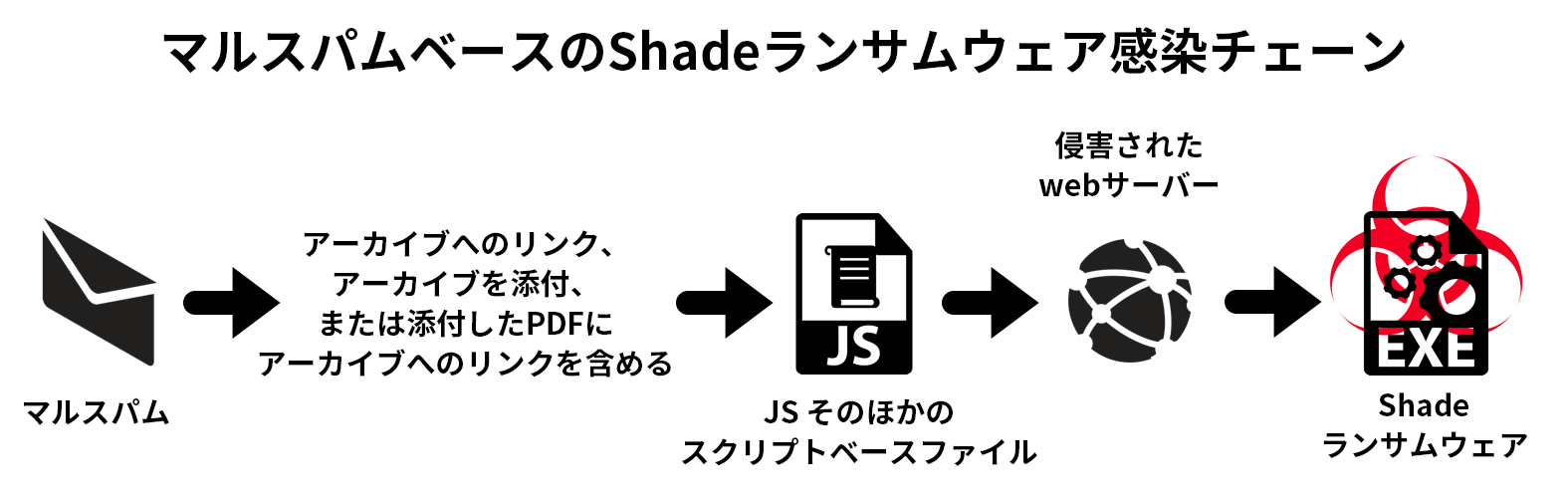

感染の手法としては、以下が確認されています。

まとめ

昨年のGandCrabもそうですが、最近では、NemtyがRaaSを終了してフォーラムを非公開にするとの書き込みが確認されました。

今回のShadeランサムウェア含め、ランサムウェアのオペレーションを行う人たちも結構運用負荷がかかって大変なんですかね。

ランサムウェアの運用で特徴的なのは、少なからずお金稼ぎが前提となっていることかと思います。 となってくると、ランサムウェアの運用コストに対し、リターンが少なくなっていると、運用を変えたり、やめてしまったりは妥当な行動なのかもしれないですね。

改訂履歴

- 2020年5月8日 Bitdefenderが公開した復号ツールの内容を追記

GIFを表示しただけなのに~Microsoft Teamsの脆弱性を用いたアカウント乗っ取り~

イスラエル発のセキュリティベンダーCyberArkのブログ記事によると、GIF形式の画像ファイルにかかる脆弱性がMicrosoft Teamsには存在し、アカウント乗っ取りの危険性があることが明らかになりました。

COVID-19の影響でWeb会議用アプリを使い始めた方も多いと思います。 企業のセキュリティ担当者の方を中心に本記事をご参考にしていただけると幸いです。

目次

修正バージョンの公開

本件に関して、すでに4月20日(現地時間)にパッチが公開されているとのことです。

ただ筆者が確認を試みたところ、セキュリティパッチに関するリリースノートは、Microsoftの企業アカウントを持っていないと確認できないようで。。。

Microsoftは以下のように述べています。

Teams は、Word や Excel などの他の Office アプリの更新プロセスではなく、独自の更新プロセスに従います

Teams Web アプリは毎週更新されます。

Teams デスクトップ クライアントの更新プログラムは、TAP (Technology Adoption Program) を使用した厳格な内部テストと検証の後、2 週間ごとにリリースされます。 通常は火曜日にリリースされます。 緊急更新プログラムが必要な場合、Teams ではこのスケジュールをバイパスし、利用可能になり次第更新プログラムをリリースします。

このような背景があり、いわゆるPatch Tuesdayに配信されるセキュリティ更新プログラムとは異なると考えられます。

少なくとも影響がある方はMicrosoftのアカウントをお持ちかと思いますので、上記URLを参考に、4/20日以降に更新されていることを、ご確認されるとよいかと思います。

脆弱性の概要

脆弱性の悪用による影響

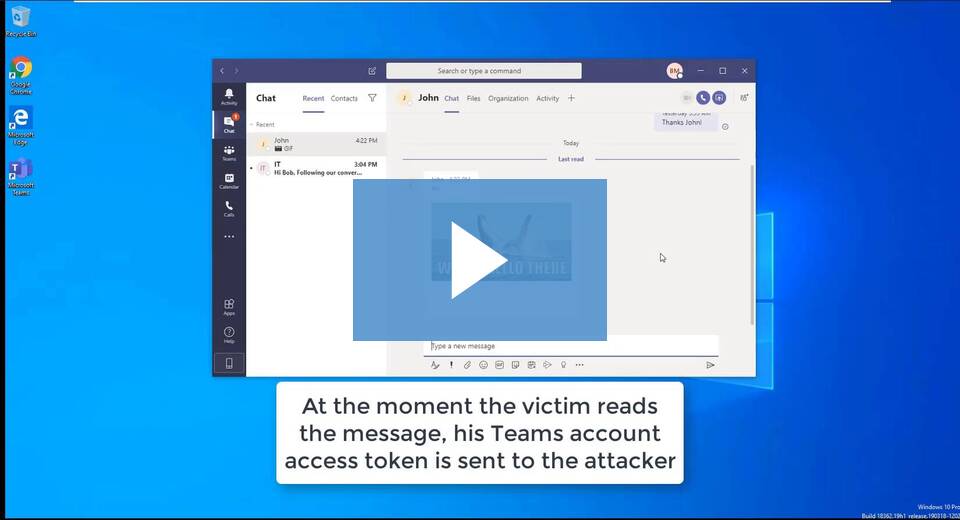

- 標的とするユーザにGIFファイルを送り、表示させることでアカウントを乗っ取れる

- 攻撃者は、一度に複数のアカウントへのアクセスを行い、会話やスレッドの盗聴を行うことが可能になる。

前提条件

脆弱性の仕組み

受信者は送られた画像を確認するためにauthtokenとskypetokenの2つのトークンを用いて認証を行う

- authtoken

- 画像の読み込みとskypetokenの生成に使われる

- skypetoken

- クライアントからのリクエスト(メッセージの読み込みや送信)処理を行うサーバの認証で使われる

- authtoken

- 攻撃者はトークン取得のためにサブドメインを保持し、標的にアクセスさせることでauthtokenの取得を試みる

- ブログ記事中では、GIF送信時のsrc属性に侵害されたサブドメインが指定されていた場合のシナリオを提示しています

- この際、攻撃者はサブドメインのデジタル証明書を保持している必要がある

攻撃のワークフロー例

CyberArkより公開されている図を基に攻撃の流れを確認します。

- まず、攻撃者は細工したGIFファイルを標的に送ります

- 受信者がメッセージを確認します(表示するのみ)

- 攻撃者が受信者になりすまし、GIFファイルを他の従業員にも送ります

- GIFファイルを表示したすべての受信者が攻撃者にauthtokenを送ります

- 取得したトークンを用いて攻撃者は受信者のメッセージを窃取します

デモ動画

GIFに注意:Microsoft Teamsにおけるアカウント乗っ取りの脆弱性| サイバーアーク

社外からTeamsアクセスの可能性について

これまでの説明では、攻撃者が標的にGIFを送り付けるところから始まるシナリオを中心にお話ししました。

CyberArkのブログを読んで筆者が気になったこととしては、

「そもそも、組織アカウントでないとTeamsの利用が困難なのに社外とメッセージってできるの?」

といった点です。

Microsoftでは、以下のように「外部アクセス」と「ゲストアクセス」の手段で他組織との通信を可能にしていると述べています。

外部アクセス

- 社外の人(外部ドメイン)とチャットや通話が可能

- ファイル共有やグループチャットへの参加は不可

- 相手からの招待などは不要

- デフォルトで有効

ゲストアクセス

- 社外の人とチャットや通話、ファイル共有やグループチャットが可能

- 組織内の人物からの招待が必要

- ドメインの制約はなくアカウントにサインインしていることのみが条件

このような形になっていました、イメージ的にはFacebookみたいな感じなのだと思っています。

- 友達検索すれば、個人を見つけ、チャットや通話が可能

- ただ、グループチャットやチャット内のファイル共有は正体がないとできない

まとめ

GIFを表示させるだけで攻撃が可能というのは新しいように感じました。

今回の件を機に注意したいこととしては、 - 知らない人からメッセージをもらった場合には内容すら見てはいけない

といったところでしょうか。 少しハードル高い。。。

チャットの認証方式として、今回のようにトークンを用いるケースは多いような気がします。

GIFなどsrc属性を含めることができる画像ファイルの送受信をきっかけに、トークンを取得するような手法は、他のアプリでも出てくるのではないかと思ってしまいますね。 (知らないだけで、割とあるのかも。。。)