ここまでやれば合格できる!AWS未経験からSAA(ソリューションアーキテクト–アソシエイト)で合格するまでの具体的方法

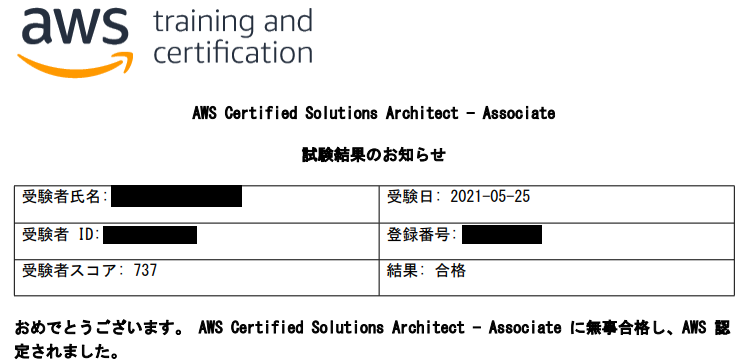

先日、数か月の勉強期間の末。無事、AWS SAAに合格してきました!

せっかくなので、

「なぜ、わざわざ15,000円+税もする試験を受けようと思ったか」 「どのくらい勉強をすれば合格できるのか」 「なにから、どう勉強すればいいのか」

をなるべく具体的にご紹介しつつ、少しでもローリスクハイリターンな自己投資をするための手助けにしたくて、記事を書いてみました!

ぜひ、おうち時間が増えているこの期間に、価値のある自己投資と将来のキャリアアップへの一助としてみてください。

ちなみに、こちらが認定書です。

720点で合格なんですが、結構ギリギリ(笑)

目次

AWS SAAの価値はこれほど高い!

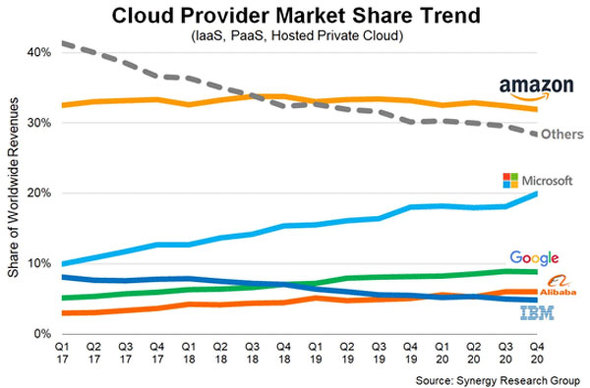

未だ首位を独走し、クラウドベンダーにおいて不動の地位を築いているAWS。

2021年の2月に米調査会社Synergy Research Groupが発表したマーケットのシェアでも約32%堂々の1位です。

確かにマイクロソフトも追い上げてはいるものの、AWSのシェアを奪っているわけではなく、その他からシェアを奪っている構図なのが特徴的ですよね。

参考:ITmedia

このような背景もあり、「AWSについて、一定の知識量とスキルを兼ね備えていること」自体が、エンジニアにとっての一つの指標として、評価されることも多いかと思います。

特に、人生100年時代とされ、終身雇用の維持がシステムとしての限界を迎えている今、 転職を意識し、企業に必要とされるスキルを定量的に示せる要素を一つでも持っていることが重要だと考えます。

そこでまず役に立ちそうなのが、AWS SAA(ソリューションアーキテクト–アソシエイト)の取得です。

2020年2月9日にグローバルナレッジ社が発表したGlobal Knowledge 2020 IT Skills and Salary Surveyに基づくと、 稼げるIT資格ランキングの2位に位置づけられ、給料水準は、円換算で1,643万円とのこと!

もちろん、米国での調査なので、日本の給料水準と必ずしも結びつかないのが残念ではありますが、 グローバルに見ても、需要が高い資格であることはわかりますよね。

そんな、AWS SAAですが、受験料は15,000円(税別)と決して安くない。。。

もちろん、その後のキャリアアップのための投資だと考えれば、変な情報商材をつかまされたり、謎の不動産投資に足を突っ込むよりは、はるかにコスパがいいのかもしれませんが(笑)

だからこそ、以降のハウツーを見つつ、合格を勝ち取ってください!

使った教材はこれだけ!

私が使った、教材は定番のこれ2つ!

- これだけでOK! AWS 認定ソリューションアーキテクト – アソシエイト試験突破講座(SAA-C02試験対応版)

- 【SAA-C02版】AWS 認定ソリューションアーキテクト アソシエイト模擬試験問題集(6回分390問)

正直、「アソシエイト試験突破講座」の最後の模擬試験3回分すべてで合格点が取れれば、問題集を買わずに試験に臨んで受かるかと思います。

ただ、私は、模擬試験3回分でしっかりと不合格だったので、模擬試験問題集も買った感じです。

そして教材購入の注意点としては、udemy自体、定期的にセールをやっているのですが、 セールの期間外だと、下手すると10倍くらいの価格になってしまいます。

このあたりの情報を目安に、なるべく安いタイミングで買うようにしましょう!

ちなみに、私は、BlackFridayのセール時に買って、89%オフで買うことができました!

では、それぞれの教材の使い方について

アソシエイト試験突破講座の使い方

これだけで十分と銘打っているだけあって、ボリュームはたっぷりです。

ポイントはこんな感じ。

- 座学をスライドショー形式の音声ガイドで説明してくれる

- 各セクションにはハンズオンもあり

- ハンズオンの実施で単なる知識だけで終わらない魅力があります

- AWSのハンズオンの中で有料のサービス利用もあるが1000円行かないくらい

- 各セクションごとで、超過課金されないように、削除手順まで教えてくれる

- ただし、AWS本家のハンズオンほどは丁寧ではないので、少し気になったら、消しておくのが無難

- 各セクションごとで、超過課金されないように、削除手順まで教えてくれる

本講座を一通り進めるだけでも、合計1,929分、つまり32時間9分かかります。

なので、1日2時間の学習でも16日+模擬試験分かかる前提で学習計画を立てるとよさそうですね。

私の場合、週に2回、2時間程度ずつの勉強をしていたので、2か月丸々講座受講に時間をかけました。

加えて模擬試験が3回分あります。

- 模擬試験の実施(1時間半~2時間)

- 模擬試験の復習(2時間くらい)

- 模擬試験の再実施(1時間半~2時間)

上記のサイクルで実施し、模擬試験全体で1か月くらい使いました。

結果、アソシエイト試験突破講座全体として、3か月かかったようなイメージです。

11月末に始めてるので、この時点で2月末になっていたのですが、 模擬試験の1回目で、合格点にならなかったので追加の講座「アソシエイト模擬試験問題集」を買って実施することにしました。

ちなみに、模擬試験の実施結果は以下。ご参考まで。 ※72%以上の正答率で合格

| 回次 | 1回目 | 2回目 |

|---|---|---|

| 模擬試験① | 58% | 86% |

| 模擬試験② | 41% | 87% |

| 模擬試験③ | 55% | 97% |

アソシエイト模擬試験問題集

続いて購入した、同じくudemyの模擬試験問題集ですが、こちらもまずは、6回分実施、復習、再実施のサイクルで取り組みました。

案の定、アソシエイト試験突破講座の第3回と問題が一部被っている模擬試験①を除き全6回が不合格となり、 再実施の2回目で合格となるような実施状況でした。

そして、2回目ではすべて合格になったものの、それだけれは不安だったので、もう一周だけ実施して、本番に突入することにしました。

| 回次 | 1回目 | 2回目 | 3回目 |

|---|---|---|---|

| 模擬試験① | 84% | 87% | - |

| 模擬試験② | 53% | 95% | 73% |

| 模擬試験③ | 41% | 93% | 80% |

| 模擬試験④ | 52% | 93% | 86% |

| 模擬試験⑤ | 41% | 90% | 76% |

| 模擬試験⑥ | 53% | 89% | 81% |

- 模擬試験の実施(1時間半~2時間)

- 模擬試験の復習(2時間くらい)

- 模擬試験の再実施(1時間半~2時間)

の時間がかかったので、約2か月半かかりました。

かかった期間

前の章でお伝えした通り、アソシエイト試験突破講座で3か月、模擬試験の実施・復習・再実施で2か月半。

合計で約半年くらいかけて、試験に合格しました。

プラスアルファの勉強法とコツ

プラスアルファとして、間違えた問題を着実に覚えるように工夫したポイントがあるので、ご共有します。

間違えた問題のまとめを作成

模擬試験で間違えた問題は、一つ一つ、自分なりにかみ砕いて、メモ帳にまとめなおすようにしました。

独自のサービスリストを作成する

間違えた問題のリストを眺め、ジャンルごとに分類して、サービスリストを作成しました。

ジャンルの目安を以下に書いておくので、こちらもご参考まで。

- EC2

- サーバレス

- セキュリティ(暗号化、認可・認証)

- S3まわり(オブジェクトストレージ)

- DynamoDB(NoSQL系)

- RDS

- EBS、EFS

- ネットワーク系(Route53、CloudFront、ELBなど)

- 通知系(キューイング含む)

- データの収集・分析・検索系サービス(Kinesis、Redshift、Athenaなど)

- 構成管理、運用自動化

個人的事情ですが、在宅ワークとYoutube、Instagram、ブログの運用をやっていて、目がものすごく疲れていたので、 サービスリストを作成して、復習は、紙に印刷して読むようにしていたという背景があります。。。(笑)

モチベーション維持のために

最後に、モチベーション維持のための工夫をご紹介します。

資格勉強の難しさって、やはりモチベーション維持ですよね。

個人的には、2点を意識して、モチベーションをうまくコントロールするようにしていたので、こちらも参考にしてみてください。

週一回2時間をブロックして実施

幸いにも、いずれの講座も2時間単位くらいで区切ることができたので、 週一回、学習時間をブロックして、実施していました。

そのときの注意点として、始めたらキリの良いところまではやり切ること。

これにより、ちょっとだけでも前に進めた感を味わえるようにしていました。

やる気が出そうなときはスマホですぐ実施

根拠はないけど、急にやる気が出る時ってありますよね。

そんな心の動きを大事にしつつ、やる気が出た時は、即カフェに入って、スマホから勉強を実施するようにしました。

udemyの講座はスマホからも実施できるのが魅力的ですね。

人間は、取り組み始めるまでのルーティーンが多いほど、やる気が消えていくようなので、 「やる気が出たらすぐ行動」を大事にしました。

ちなみに、この辺りの話は、「がんばらない戦略」という本の"道でいきなり腕立て伏せをはじめる男"を参考にしていただくとよいかと思います。

気になる方は是非読んでみてください。

まとめ

以上、久しぶりに個人ブログを更新してみました。

サラリーマンとして仕事をしている都合、本業以外の時間配分が難しく、ブログはおやすみして、InstagramやYoutubeの活動に最近は専念していました。

ただ、今後もITやセキュリティの内容で、読者の方に役立ちそうなノウハウがあればこちらのブログでご紹介したいと思いますので、引き続きよろしくお願いします。

そして、やっぱりITは面白い!

ダークネットで観測された2020年に日本を標的とした数々の攻撃について

イスラエルのサイバーセキュリティインテリジェンス企業であるKELAより、日本に対するサイバー攻撃の観測状況が公開されました。

これらの情報については、KELAがダークウェブに対して行った独自情報に基づくものなので、情報を活用する際には、慎重に取り扱うことをオススメします。

本記事では、公開された情報をもとに概要をまとめます。

目次

日本を標的にした攻撃の脅威について

まずは以下の図をご覧ください。

英語で表記されていますが、なんとなく意味はおわかりかもしれませんが、一つ一つ掘り下げてみます。

日本におけるランサムウェア被害

まず、左上では、日本におけるランサムウェア被害の検出です。

2020年6月から10月に、少なくとも11の企業がランサムウェアの犠牲者となっていることが確認されています。

影響を受けた企業は製造業、建設業、政府関連産業で、確認された被害額として、年間で約1,430億ドル、330億ドル、20億ドルが確認されているとのことでした。

Eメールなどで利用される認証情報の漏洩

右上では、Eメールの認証情報が1億200万件漏洩していることを示し、下の図では、5300万件の認証情報(Eメールや他のサービスで使われるもの)が漏洩していることを示しています。

これらは、2020年6月から10月にかけて、日本の企業、NPO、教育機関、政府機関、研究所など様々な機関が侵害され、認証情報を漏洩させてしまっていることを示します。

販売される個人情報

以下の図に示す通り、漏洩した個人情報はダークウェブ上のフォーラムにて取引がなされます。 ここでは、投稿者が所持するデータの概要が書かれていますね。

そして、KELAの調査によると、漏洩したEメールのドメインのTOP10は以下のように示されます。

Yahooがダントツで多く3,500万件ですが、10位のソフトバンクのキャリアメールでも数百万件単位で漏洩していることがわかります。

ちなみに、漏洩した情報は、このように提供されます。

そして被害組織の内訳を示すと以下の通りで、大半が法人企業ですが、政府系機関や教育/研究機関でさえ、それぞれ相当の数が漏洩していることがわかります。

上図がEメールの認証情報、下図がアカウント情報

ランサムウェアの被害

ダークウェブ上では、ランサムウェアの被害も垣間見ることができています。

以下の図は、日本の船舶検索ネットワークへのアクセス情報(ドメイン管理者相当)が販売されていた時の画像です。

この情報は、157,000円で提供されていたことが確認されており、1週間後には、REvil(sodinokibi)ランサムウェアの被害に遭った船舶設備の機関だとされるサイトが確認されています。

これら二つの事象が直接関係しているかを証明する証拠はありませんが、おそらく関連しているのではないかとKELAは言及しています。

他には、105,000円で医科大学の認証情報が販売されていることも確認されており、ダークウェブの住人が、世界の感染症情勢を鑑みず、遠慮なしに標的としていることが推測されます。

そして、以下に示す通り、2020年6月から10月の期間だけでも、7種類のランサムウェアを用いて、11の組織の被害が確認されています。

このうち2社は、ホンダとキヤノンであることを言及しています。 (公開情報だしいいのかな。。。)

https://www.honda.co.jp/content/dam/site/www/investors/cq_img/library/report/FY202003_yuho_j.pdf

https://www.bleepingcomputer.com/news/security/canon-confirms-ransomware-attack-in-internal-memo/

このうち最も活発なランサムウェアはDoppelPaymerであり、少なくとも建設、自動車、製造業界の4つの大手日本企業を攻撃したことが確認されています。

以下の図はDoppelPaymerのリークブログで公開されたスクリーンショットになります。

DoppelPaymerのリークブログが開設された際には、実は当ブログでも紹介していたりもします。 (とはいってもあんまり反響なかったんですよね。。。)

その他にもMazeランサムウェアのリークサイトで日本のメーカーの文書ファイルが晒されていることも確認されています。

Pulse Secureの脆弱性(CVE-2019-11510)悪用による被害

さらに、Pulse Secureの脆弱性(CVE-2019-11510)を悪用した攻撃でLockBitに観戦した可能性も以下の書き込みからは確認できます。

KELAの独自調査に基づくとPulse Secureの脆弱性(CVE-2019-11510)を悪用した情報漏洩の被害組織の10%は日本企業だとのことなので、悪用のリスクは日本で十分高いと考えられます。

まとめ

KELAの調査内容は刺激的ですね。

ダークウェブとなると、その調査方法もひと工夫必要となるのでその信ぴょう性は少し陰りが出てしまうので、冒頭で述べた通り、「参考程度の情報」としてとらえていただくくらいがちょうどいいのかなと思います。

ただ、すでに被害に遭っている組織名からもわかる通り、なかなか情報の精度は高いところにあると考えてもいいのかなと思っています。

特にKELAの情報は購入している組織も多いと聞いています。

餅は餅屋に、という発想のもとこういった情報との付き合い方も、CSIRTやSOCの人たちには重要な要素なのかなと思います。

中華系ハッキンググループAPT10によるZeroLogonの脆弱性(CVE-2020-1472)を悪用した新たな攻撃の観測について

米国のセキュリティベンダーSymantecよりAPT10による新たな攻撃キャンペーンの観測状況が公開されました。

symantec-enterprise-blogs.security.com

APT10による攻撃活動については以前にも触れました。(この時の活動がAPT10によるものだったかどうかは不明.ただし、当該記事でツールと攻撃手法の類似性は指摘あり。)

本記事では、公開された情報をもとに概要をまとめます。

目次

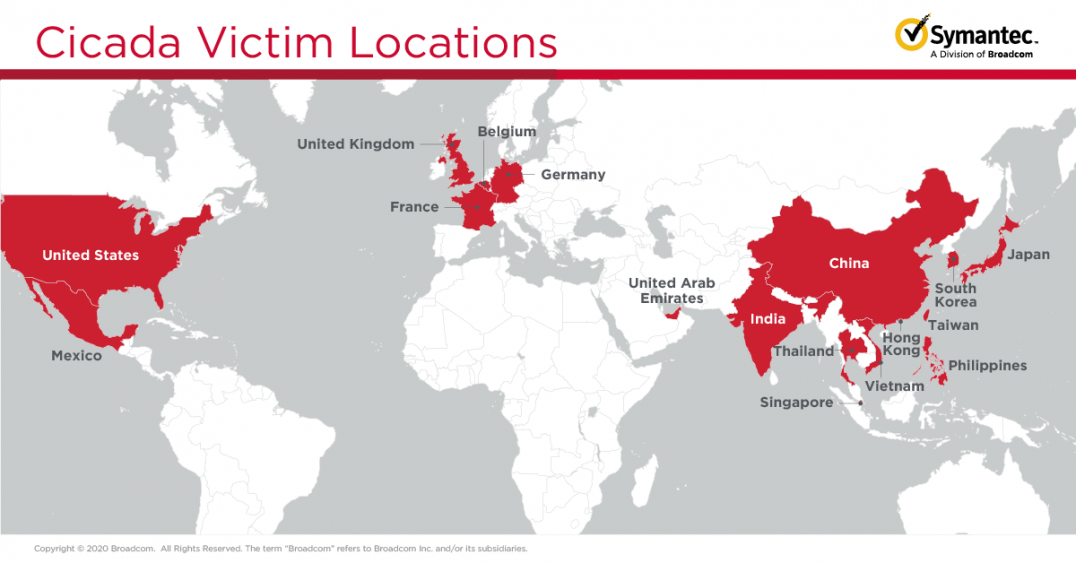

標的となった企業とその分野

以前に当ブログでも紹介させていただきましたが、元々、APT10は日本企業をターゲットにしていることで知られています。

今回被害を受けた企業は、世界17の地域におよぶのですが、その多くが日本や日本企業と関係がある現地法人など子会社だとのことでした。

今回の攻撃の観測期間は、少なくとも2019年10月中旬から2020年10月の初めまでとされています。

しかし、被害企業の分野を並べてみると、以下に示す通り多岐にわたっていることがわかります。

- 被害企業の分野(英語表記のため日本企業の業態が異なる場合があります)

そしてさらに、これらの企業はいずれも有名企業だと記事中で紹介されています。

各企業に対する潜入期間は様々で、長期間潜入している場合もあれば、潜入後、数か月期間を開けて侵害を再開しているパターンもあるようでした。

今回の攻撃の特徴

攻撃に使用したツールおよびマルウェア

- 汎用ツール

- カスタムマルウェア

侵害が確認されたサーバ

- ドメインコントローラー

- ファイルサーバー

被害内容および攻撃手法

- ファイルの窃取

- 人事情報(HR)

- 監査および経費データ

- 会議メモ

- 資格情報の盗難

- RARアーカイブファイルを利用したファイル転送

- ネットワークの偵察

- DLLサイドローディング

- 正当なライブラリを悪意のあるライブラリに置き換えて、正当なプロセスから読み込ませること

- 先述のBackdoor.Hartipも悪意のあるDLL

- ZeroLogon脆弱性(CVE-2020-1472)の悪用

- 当該脆弱性を悪用できるツールを利用して特権昇格を試みる

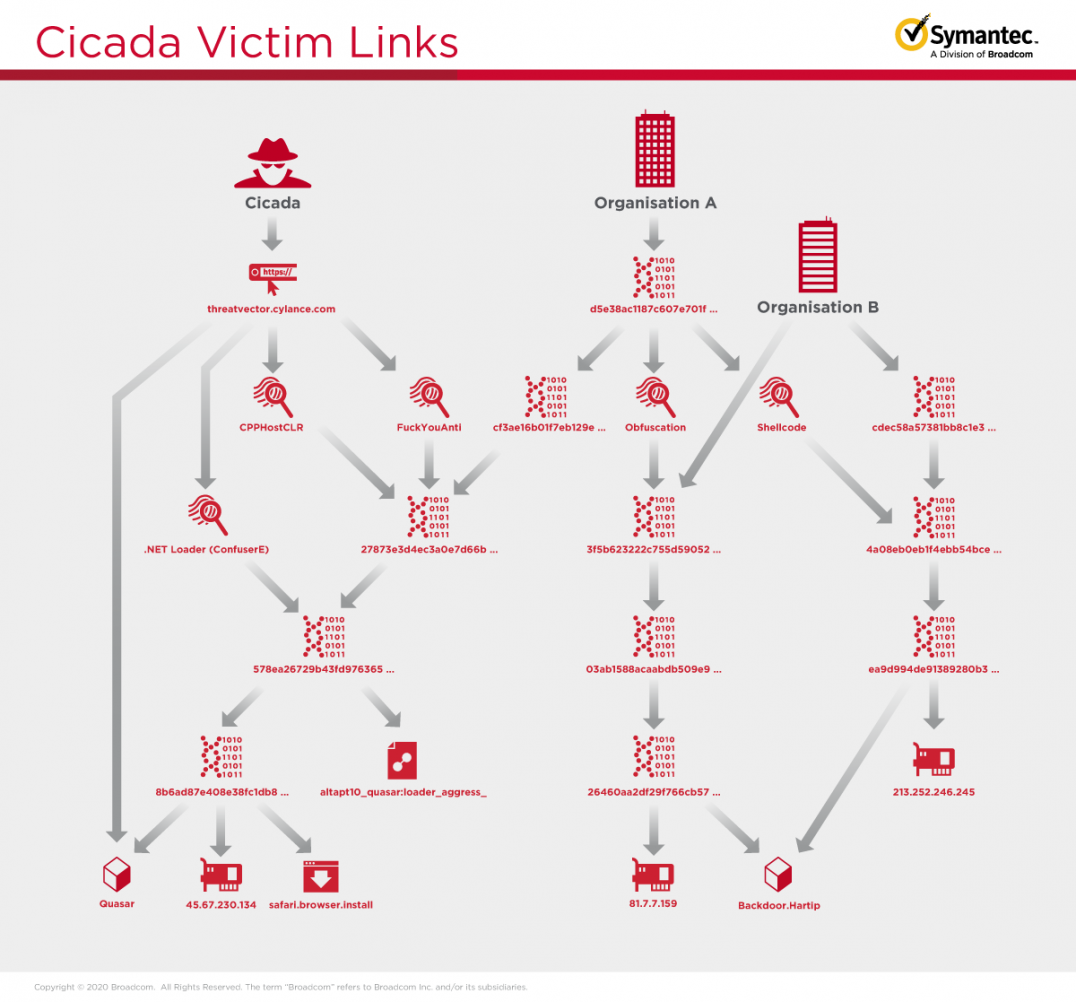

2019年にCylanceに公開されたブログ記事の内容との類似点

- 第3段階のDLLより、FuckYouAntiという文字列が出力される

- 第3段階のDLLは、CppHostCLRという手法を利用して、.NETローダーのインジェクションおよび実行を行う

- .NETローダーはConfuserExv1.0.0で難読化されている

- 最終的なペイロードはQuasarRAT

- ローダの難読化手法とシェルコードが重複している

- OutputDebugString, _time64, srand, rand API callsが難読化の際に大量のガベージコレクションとして確認された

- DLLのサイドローディングの利用

- C++の利用法

- API呼び出しシーケンス

- GetModuleFileName-> lstrcat-> CreateFile-> ReadFile

- 別のファイルから次のステージのペイロードをロードする手法

これらの類似性について、図示したものを以下の通りSymantecは公開しています。

まとめ

標的型攻撃の被害情報について、久しぶりに調査記事が公開されたなと思いました。

そして出ましたね、ZeroLogon脆弱性(CVE-2020-1472)の悪用。

昨今は様々な企業が本件の対応に追われていることと思いますが、これだけのリスクがあって、日本の大企業は特に狙われているんだよ! なんてことが少しでも伝わって危機感に変わればいいかなと思います。

あとは、この辺りの情報も、広く共有できるといいですね。

この記事を読んでくださった皆さんもご協力よろしくお願いします。

SaltStackの脆弱性(CVE-2020-16846およびCVE-2020-25592)公開について

少し前になりますが、構成管理ソフトウェアSaltStackの脆弱性に関する情報が公開されました。

このうち、CVE-2020-16846およびCVE-2020-25592については、セキュリティリスクCriticalないしHighに位置づけられるものだと推測されています。

これらの詳細についてまとめつつ、リスクを少し考えてみようと思います。

目次

今回確認された脆弱性

今回、SaltStackより公開された脆弱性は、CVE-2020-16846、CVE-2020-17490、CVE-2020-25592の3つでした。

このうち、CVE-2020-16846とCVE-2020-25592が特に重大度が高いとみられます。

概要をまとめます。

CVE-2020-16846

CVE-2020-25592

セキュリティ更新パッケージとパッチ

セキュリティパッケージは以下のリンクより取得可能です。

- 利用可能なバージョン

- 3002.x

- 3001.x

- 3000.x

- 2019.x

また、セキュリティパッチも以下のリンクより取得可能です。

- 利用可能なバージョン

- 3002

- 3001.1, 3001.2

- 3000.3, 3000.4

- 2019.2.5, 2019.2.6

- 2018.3.5

- 2017.7.4, 2017.7.8

- 2016.11.3, 2016.11.6, 2016.11.10

- 2016.3.4, 2016.3.6, 2016.3.8

- 2015.8.10, 2015.8.13

2020年5月に攻撃活動が観測されたSaltStackの脆弱性

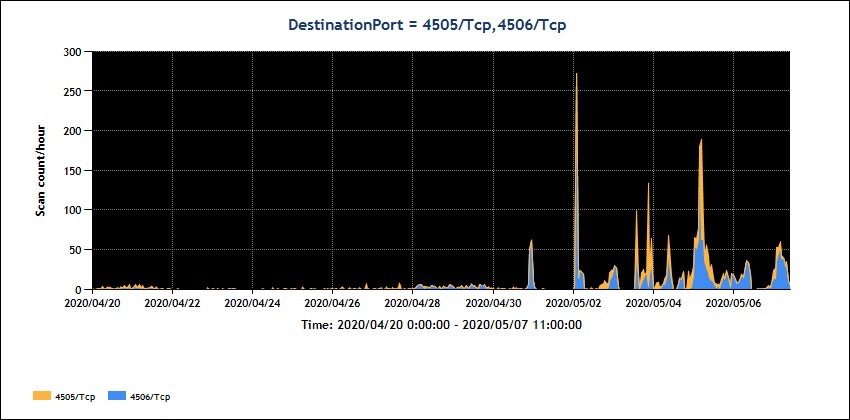

2020年の5月に、同じくSaltStackの脆弱性として公開されたCVE-2020-11651およびCVE-2020-11652についての注意喚起が、JPCERT/CCより公開されました。

US-CERTのTwitterでも同様にして、注意が喚起されました。

SaltStack has patched critical vulnerabilities in Salt versions prior to 2019.2.4 and 3000.2. Update software ASAP to protect your cloud-based servers! Read more at https://t.co/ZMYTChpBv4. #Cyber #Cybersecurity #InfoSec #RCE

— US-CERT (@USCERT_gov) 2020年5月1日

JPCERT/CCの定点観測システムTSUBAMEの観測データでは、SaltStackのマスターサーバが使用するポート4505/TCPおよび4506/TCP宛のスキャンを確認していたことが確認できます。

CVE-2020-11651およびCVE-2020-11652については、脆弱性が悪用された場合に、リモートから認証不要でマスターサーバ上のユーザトークンが窃取や、管理対象サーバ上での任意のコマンド実行の可能性があるとのことでした。

BleepingComputerの記事でも、同時期に複数の組織におけるサーバへの侵入が確認されたことが述べられています。

脆弱性の公開直後からPoCコードが作成され、GitHub上で広く公開されていたので、攻撃の容易性を高めていたと考えられます。

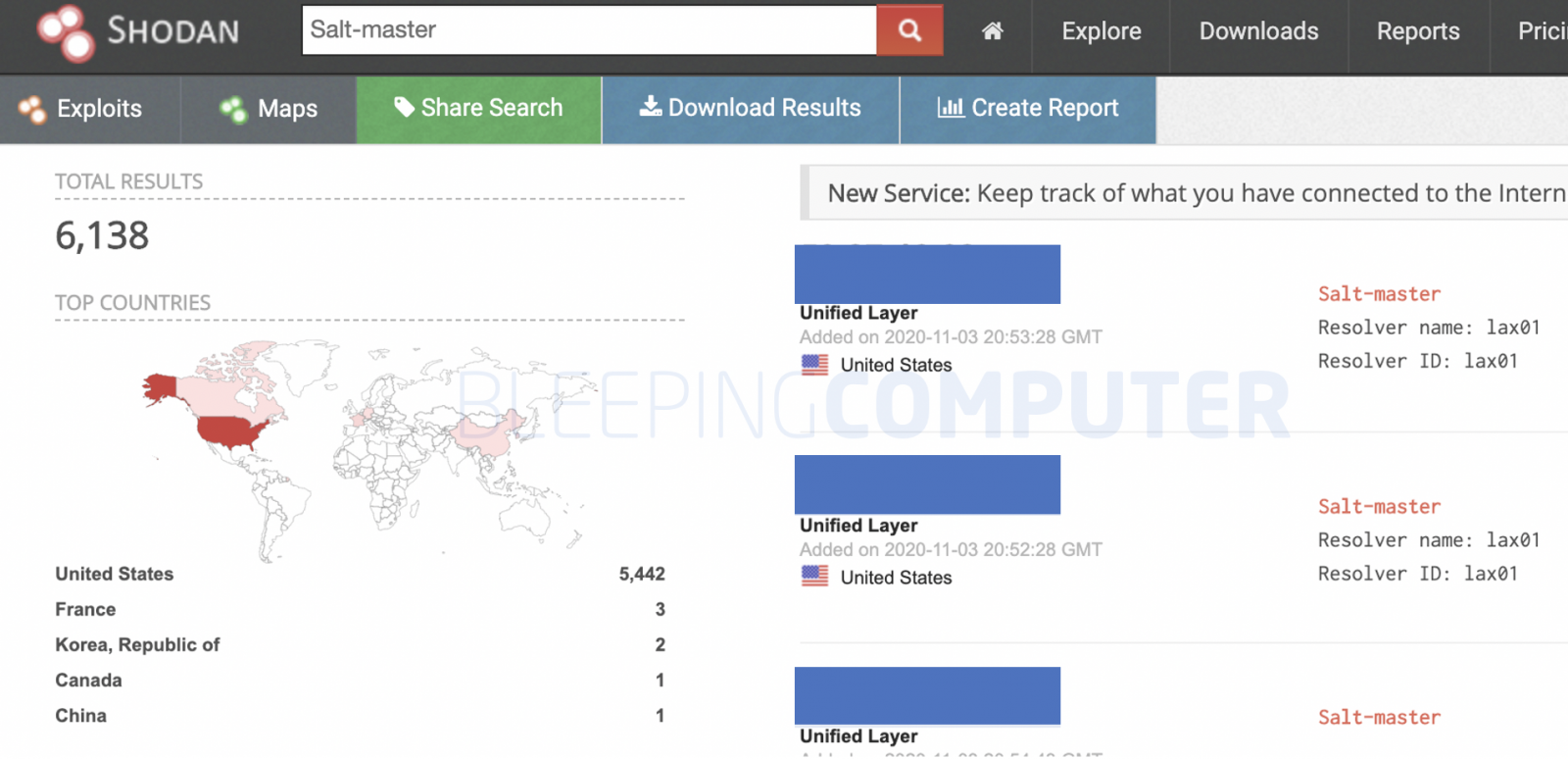

現在の観測状況

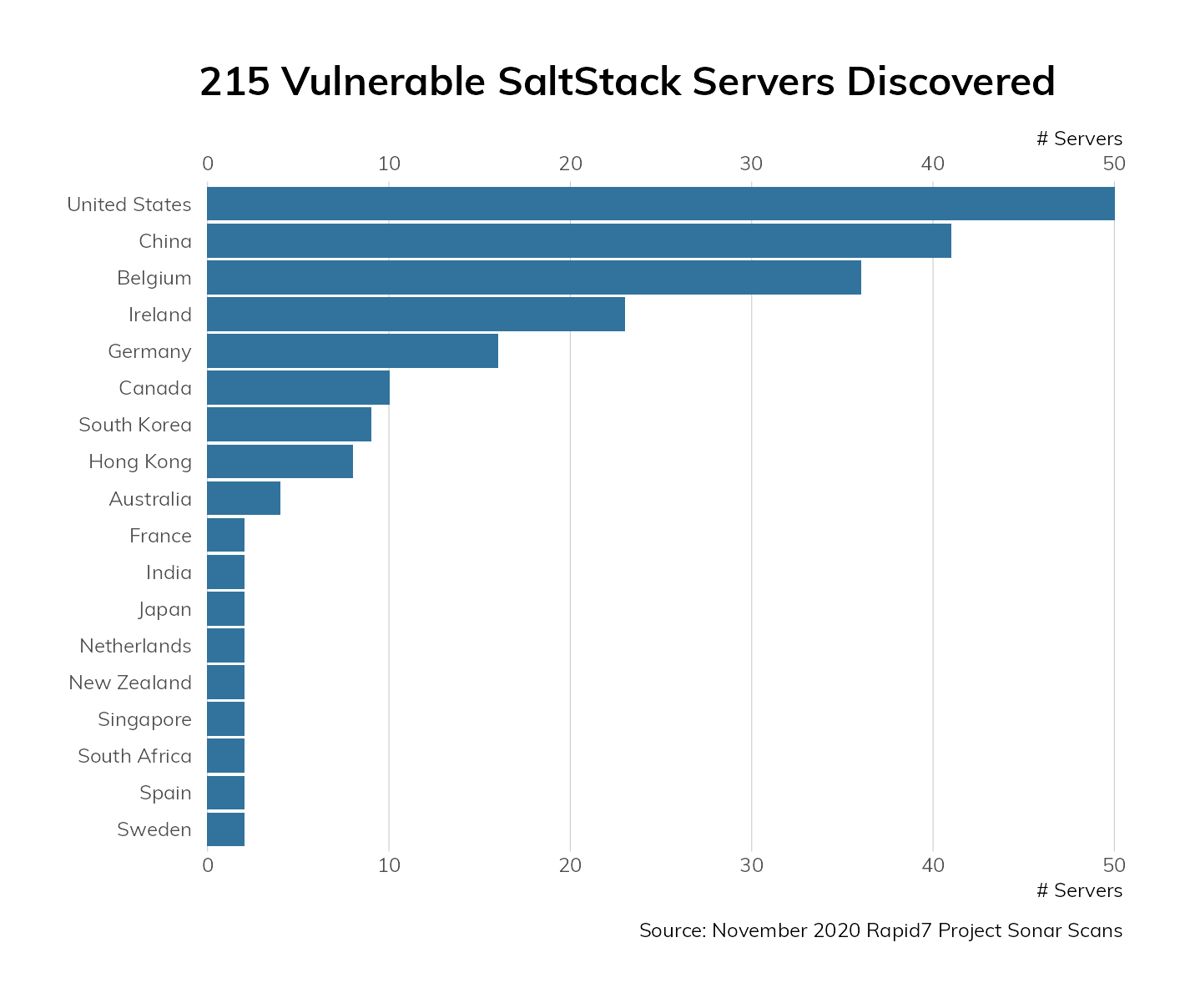

BleeingComputerがShodanで調査した内容に基づくと、6,000を超えるSalt Masterノードがインターネット上に公開されていて、最新パッチが適用されていないもの確認できるとのことでした。

ちなみに、日本のサーバはなさそうでした。

しかし一方で、Rapid7の調査によると、SaltStackの脆弱性が確認されたSaltStackサーバは215件で、そのうち日本のサーバも含まれているようでした。

あくまで、これまでに発表された脆弱性ベースなので、少ないともとらえることもできそうですが、5月の時のような被害につながるとも考えられるので、できる限り早急な対応をお勧めします。

まとめ

5月に広く注意喚起がなされたこともあって、今回は大きな被害にはつながらないかなと思っていますが、依然注意は必要なのかなと思っています。

組織のシステムにおける構成管理は、今後さらに課題感が高まりそうですしね。

とはいえ、構成管理ではansibleが最適解なのかな~と思ってます。

何か情報をお持ちでしたら、教えていただけるとありがたいです。

私事ですが、色々と情報発信の試行錯誤をするため、勝手に1か月近く、ブログ執筆のお休みをいただいていました。

より良い情報発信の方法や方向性の模索話続けていきたいと思うので、引き続きよろしくお願いいたします。

Amazon Japanを装ったフィッシングメールがEmotetと同規模の脅威に

メールセキュリティに強みを持つセキュリティベンダーProofpointにより、Amazon Japanを装ったフィッシングメールに関する調査記事が公開されました。

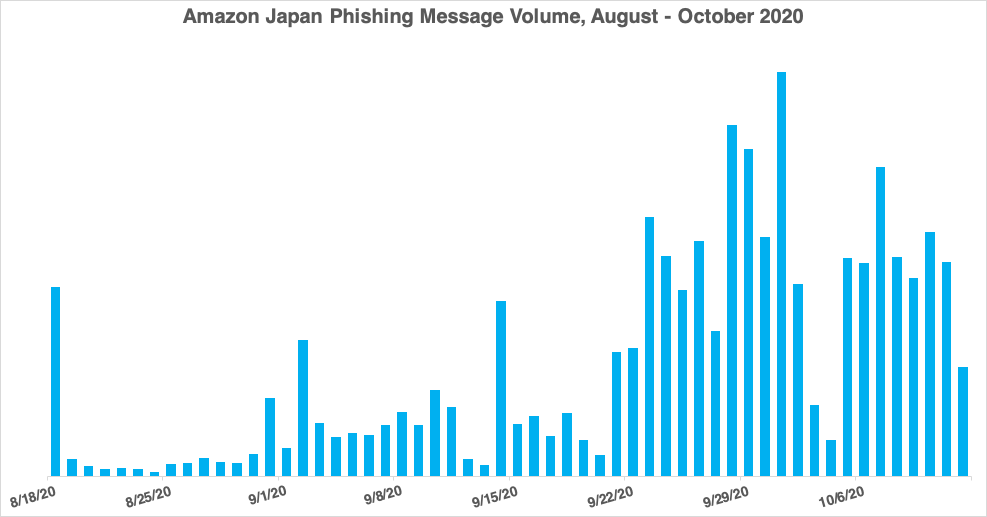

Amazon Japanを装ったフィッシングメールは、2020年の8月から10月にかけて増加しており、脅威としてEmotetを配布するメールの規模と同規模にまで成長しているとの内容です。

本記事では、観測状況と攻撃の特徴についてまとめます。

目次

2020年10月現在の観測状況

Proofpointでは、2020年8月ごろから継続して当該フィッシングキャンペーンを調査していて、毎日数十万規模でメッセージが送信されていることや、10月中旬の時点で一日当たり100万件を超える日があることを、確認しているとのことです。

以下、観測状況を表す図と表になります。

| 月 | 1日あたりの平均メッセージ量 |

|---|---|

| 8月 | 122,000 |

| 9月 | 424,000 |

| 10月 | 750,000 |

また、調査自体は8月からであるものの、関連する攻撃は2020年6月ごろから確認されているようです。

どんなメールか?

最近は、送信元メールアドレスを偽装したメールも存在するので、メールアドレスの表面的な確認だけで偽装を見分けるのは不十分です。

ただ、未だに、メールアドレス自体が不審なものは多々存在するので、判断のための一つの基準にはなります。

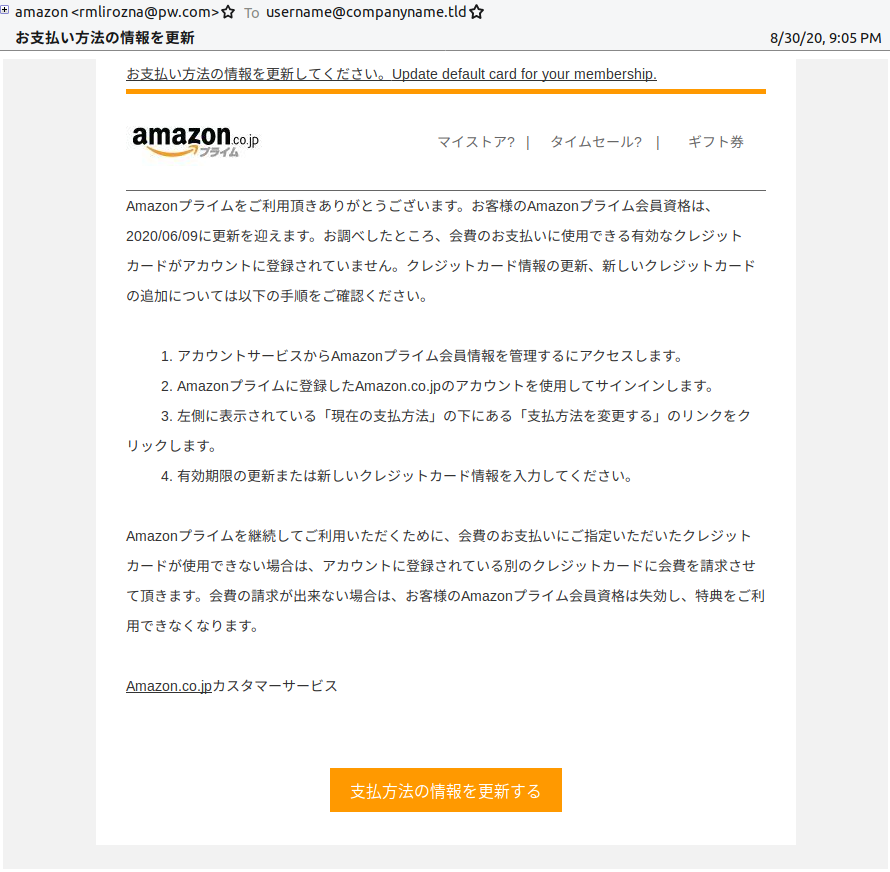

今回のフィッシングメールでは、活動の初期と10月以降で使われるメールアドレスに変化がみられています。

| 活動の初期(8~9月) | 10月に入ってから |

|---|---|

| rmlirozna[@]pw[.]com fwgajk[@]zfpx[.]cn info[@]bnwuabd[.]xyz dc[@]usodeavp[.]com |

amaozn[@]ama2on[.]buzz accout-update[@]amazon[.]co[.]jp account-update[@]amazon[.]com admin[@]amazon-mail[.]gol |

ご覧の通り、よりそれらしいメールアドレスに変化しています。

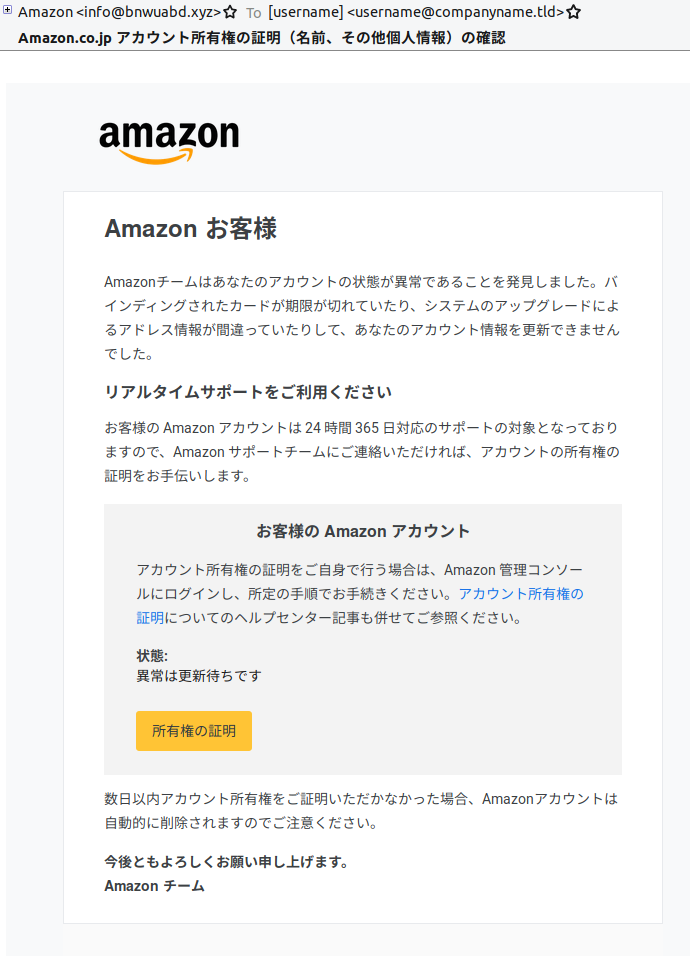

これらのメールアドレスを用いて送られてくるメールとして、以下の3パターンが紹介されていますので、併せてご確認ください。

- アカウントの所有権確認を促すメール

- 支払い方法の情報更新を促すメール

- アカウントロックの疑いに対して確認を促すメール

リンクを開いてしまうと?

フィッシングメールを受信したのち、メール中のリンクを開くと、フィッシングメールに応じた個人情報やクレジットカード番号取得を狙うフィッシングページに誘導されます。

以下は、Proofpointに公開された、取得を試みるフィッシングページとその情報です。

フィッシングページでは、クレジットカード番号や郵便番号の正当性を確認するので、失敗すると、以下のようなメッセージが表示されます。

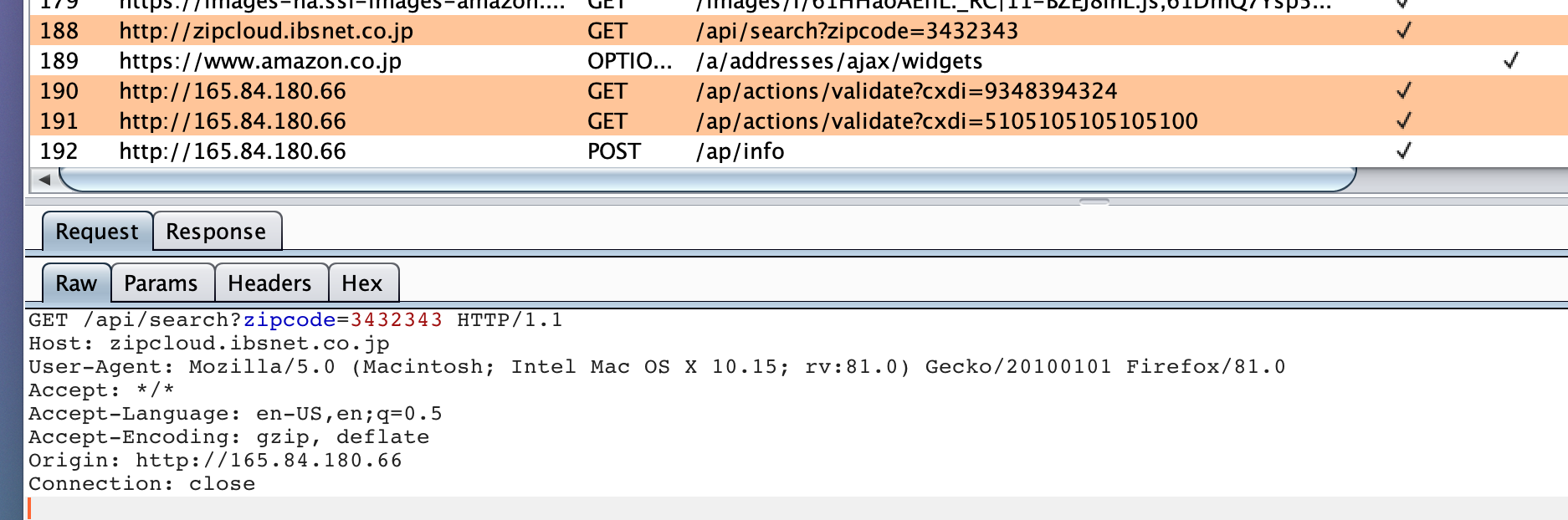

トラフィックを確認すると、確かに郵便番号検証のためにzipcloud.ibsnet[.]co.jpへアクセスしていること、クレジットカード番号検証のために/ap/actions/validate?cxdi=へアクセスしていることが確認できます。

なお、Proofpointの検証では、日本に存在しない、でたらめな郵便番号が通ってしまったようで、必ずしも正確なわけではなさそうです。

そして、フィッシング情報の取得に成功すると、以下の画面が表示され、正規のAmazon Japanのサイトに誘導されます。

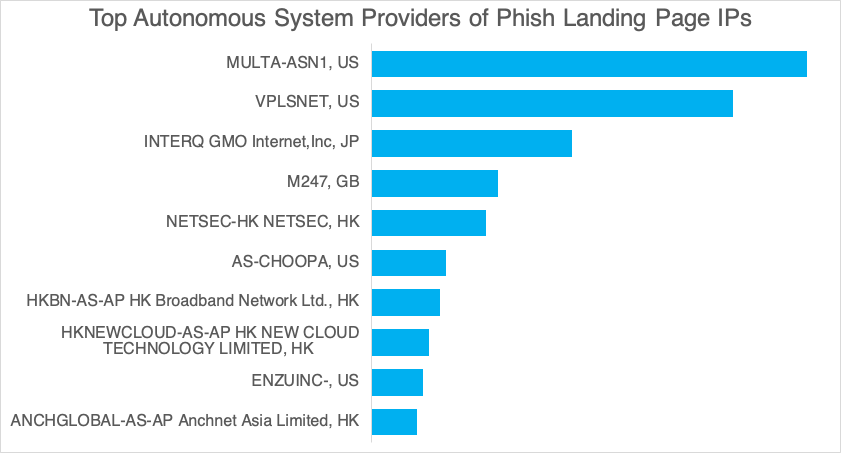

また、これらフィッシングサイトがホスティングされているサイトとして、Proofpointから統計が公開されています。

誰に送られる?

Proofpointによると、今回のAmazon Japanのフィッシングメールの送信先は

- 日本を拠点とする組織

- 日本に拠点を持つ組織

だと、述べています。

ただ、地理的情報以上に配布先の共通点はなく、標的型ではない、ばらまき型の攻撃だとわかります。

なお、配布されたメールは日本の受信者のみがフィッシングサイトに誘導されるよう細工されており、日本国外からのアクセスに対しては、正規のAmazon Japanログインページへの誘導を行うようです。

フィッシングメールやサイトを見つけたら

もし今回のような、フィッシングメールやサイトを見つけた場合には、Amazon Japanが公開している以下のページへ連絡するのがよさそうです。

併せて、フィッシング対策協議会への報告もできると、法執行機関(警察等)及び関係組織(騙られた被害組織等)にも広く情報連携される可能性があるので、よりよいかなと思っています。

まとめ

筆者自身もAmazonを活用して、日用品の購入や動画の視聴を行っています。

おそらく、私だけでなく日本国内、多くの人の生活の中でAmazonの利用は進んでいると思うので、今回のようなフィッシングメールは被害も多いのではないかと思います。

もっと言うと、今回のケースだと、最終的には正規のサイトへと誘導されるので、だまされていることにすら気づかないことも多々あるのではないかと思います。

セキュリティ担当者の方だけでなく、お友達や知人の方にも伝えていただいて、「これって詐欺だったの!?」と気づかせるところからでも、被害防止につなげられるといいなと思います。

NCSCおよびUS-CERTから注意喚起が出されたMicrosoft SharePointの脆弱性(CVE-2020-16952)ついて

英国のNCSC(National Cyber Security Center)より、現地時間の2020年10月16日、Microsoft SharePointの脆弱性(CVE-2020-16952)に関する注意喚起が発行されました。

その後、US-CERTからも同様にして、注意喚起が発行されています。

なお、マイクロソフトはすでにパッチを公開しており、先日の10月の更新プログラムにも含まれていることが確認できます。

https://www.jpcert.or.jp/at/2020/at200038.html

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-16952

NCSCおよびUS-CERTが注意喚起を発行した背景など、筆者なりの考察を含め、まとめてみます。

目次

CVE-2020-16952の概要

まず、CVE-2020-16952の概要をまとめてみます。

大前提として、SharePointはMicrosoftが提供するファイル共有サービスで、多くの企業において使われているソフトウェアです。

- 脆弱性の概要

- ユーザが提供したデータ検証不備によるSSI(Server Side Includes)インジェクションの脆弱性

- SSIはHTML内にWebサーバで実行するコマンドを埋め込んでおき、サーバで実行した結果を返す機能

- SSI機能が有効で、攻撃者がHTMLに任意のコマンドを埋め込める場合、Webサーバで任意のコードが実行される可能性がある。

- 今回の場合、ユーザが特別に細工したSharePointアプリケーションパッケージを、影響を受けるバージョンのSharePointにアップロードするときに悪用される可能性がある。

- 脆弱性の悪用により、攻撃者は任意のコードが実行可能

- ローカルの管理者権限で、SharePoint Serverがインストールされた環境に影響を与えられる

- 脆弱性の悪用には認証が必要

- さらに、ページ作成権限が必要(デフォルトのSharePoint権限)

- ユーザが提供したデータ検証不備によるSSI(Server Side Includes)インジェクションの脆弱性

詳細については、発見者による記事およびRapid7の公開している分析記事が参考になりますので、併せてご確認ください。

また、脆弱性の発見者により、脆弱性の実証コード(PoC)が公開されています。

https://srcincite.io/pocs/cve-2020-16952.py.txt

PoCの公開により、実行が容易になったと考えると、早急なパッチ適用が求められます。

そして、このことが、今回注意喚起が発行された理由の一つとして考えられます。

なお、上記のPoC公開と合わせ、報告者の記事では、PoCを使った攻撃の検出方法が紹介されているので併せてご確認ください

- 文字列

runat = "server"を含むHTTPヘッダーを識別し、SharePointページの作成を監視すること

影響を受けるバージョン

今回の脆弱性について、影響を受けるバージョンは以下にて示されています。

- 影響を受けるバージョン

- Microsoft SharePoint Foundation 2013 Service Pack 1

- Microsoft SharePoint Enterprise Server 2016

- Microsoft SharePoint Server 2019

また、Rapid7のリサーチャーによると、10月5日時点で、443/tcpで約15,000のSharePointサービスが見つかり、公開されているインスタンスのほとんどがSharePoint2010および2013だとのことでした。

On Tuesday Microsoft provided patches for CVE-2020-16952 for SharePoint 2013, 2016, and 2019. We took a look at our October 5th data & found about 15,000 SharePoint services on 443/tcp.

— Tom Sellers (@TomSellers) 2020年10月15日

It looks like most of the public facing instances are running SharePoint 2010 and 2013. pic.twitter.com/F7yiJ6hnio

SharePointの過去の脆弱性と今後の懸念点

今回、SharePointの脆弱性について、注意喚起が発行された背景として、PoC公開の他にも理由があると、筆者は考えています。

皆さんも記憶に新しいとは思いますが、ZeroLogon脆弱性について、そのリスクの高さを考慮し、各機関より注意喚起が発行され、企業においても対応が進められています。

このZeroLogon脆弱性の件について、マイクロソフトが公開した記事では、侵入の起点として、SharePointの脆弱性CVE-2019-0604が利用され、その後ZeroLogon脆弱性を悪用したドメインコントローラーへの攻撃につながったことが記載されています。

また、ZeroLogon以外の観点では、US-CERTが公開している「日常的に悪用される脆弱性トップ10」において、SharePointが関連する脆弱性の存在が2つ確認できます。 - CVE-2019-0604 - CVE-2015-1641

これら過去の事実を踏まえ、注視すべき脆弱性として今回のCVE-2020-16952が位置づけられ、注意喚起発行につながったのではないかと、個人的には考えています。

まとめ

各組織でファイル共有ソフトの活用が進んでいく中、Office365を使っていて、ほとんどの業務ツールをMicrosoftのソフトウェアでまかなっている企業も多いのではないかと、思っています。

マイクロソフトでは、毎月第二火曜日(現地時間)にセキュリティアップデートを公開しています。

そして今回のように、関連する内容が報告者やセキュリティベンダーによって公開されることも多いです。

そのため、可能な範囲で、自身や自組織が使っているサービスやソフトウェアの関連情報は確認しておくと良さそうですね。

ちなみに、ファイル共有ソフトについて、筆者はバージョン管理だったり共同編集だったり、あまり使いこなせてない側の人間です笑

このあたりのノウハウも色々知って、取り入れて行きたいなーなんて思う今日この頃。 さらに言うと、仕事でもプライベートでも色々と試行錯誤できるように、飲み会とかでラフに情報交換したいなーっていう結論に至るわけですが笑

OneDriveやBox、Office文書形式など、攻撃者が利用するサービスについて

米国のセキュリティベンダNetskopeより、攻撃者が利用するサービスについての興味深い記事が公開されました。

内容自体、それほどボリュームのあるものではないのですが、ご紹介です。

目次

攻撃者が好むクラウドサービスとは?

今やマルウェアの配布手段として、全体の50%以上がクラウドサービス経由だとのことです。

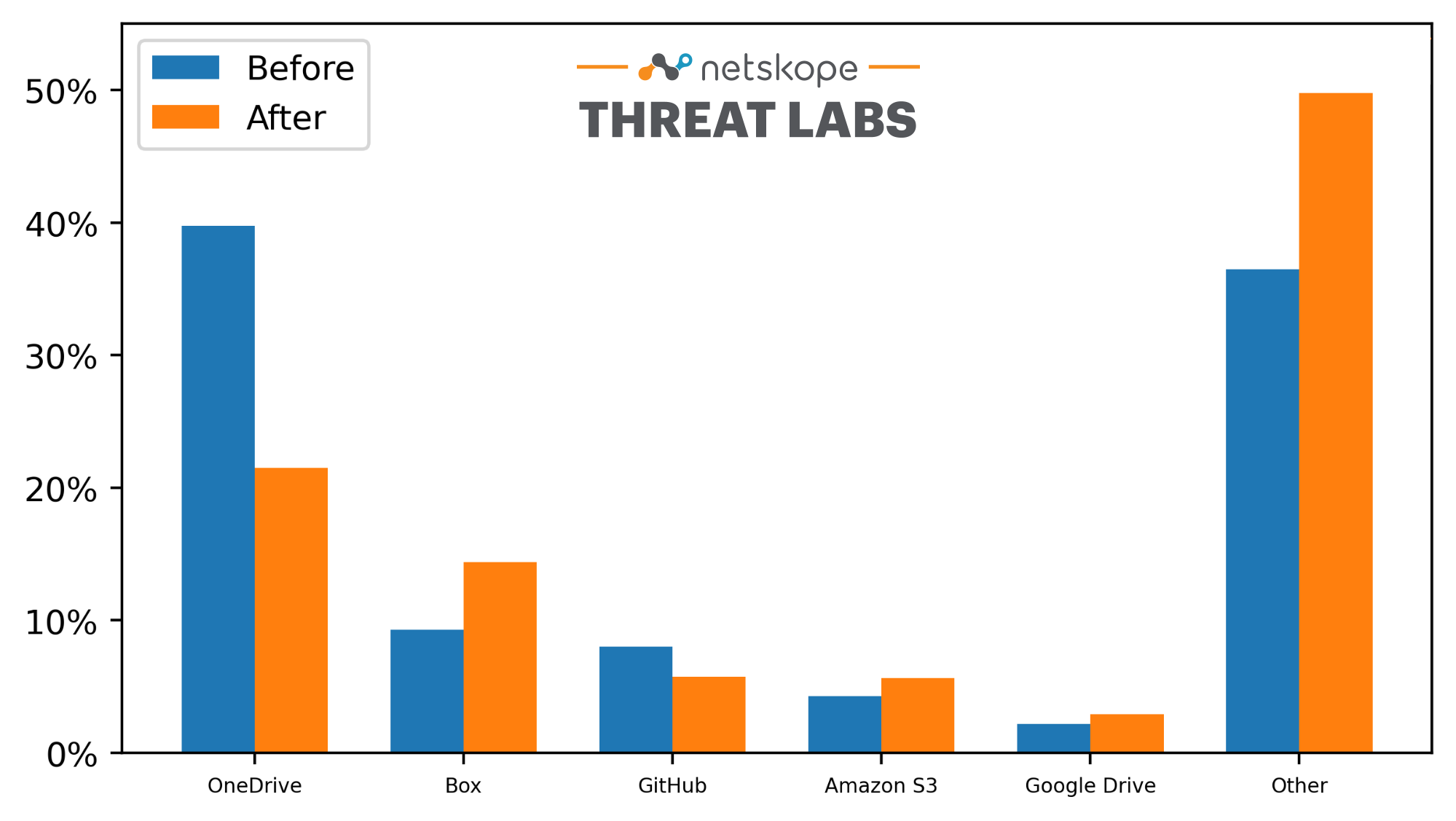

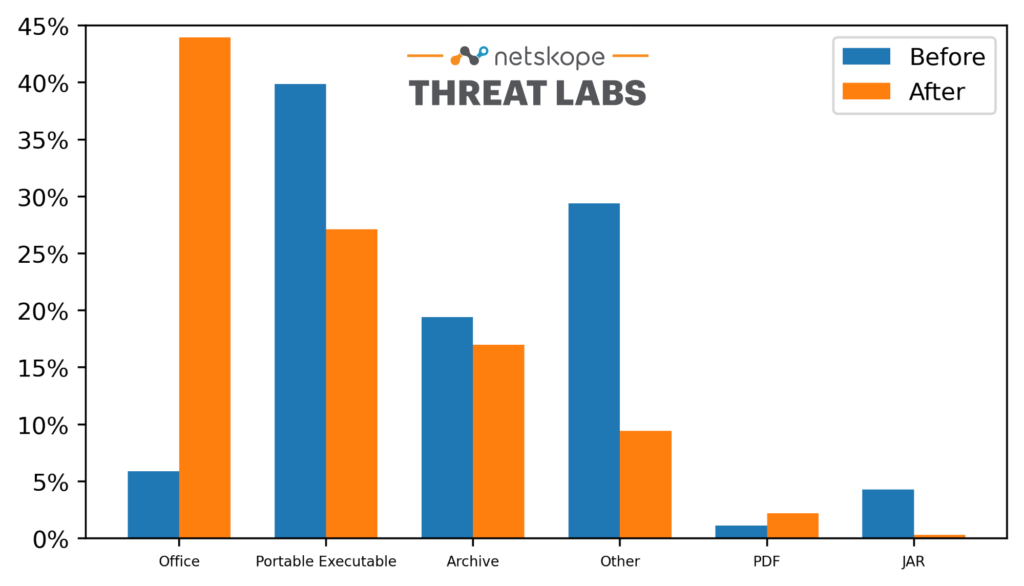

以下の図は、COVID-19のパンデミック前後で、悪用されるサービスの傾向がどう変化したかを示しています。

OneDriveの悪用は大幅に減少していること、Boxの悪用が増加していることは特徴的ですね。

一方で、その他の比率が増えて、その手段が多様化していることも想定されます。

その他には、DropBox、Gmail、Yahooメール、Outlookが含まれるとのことです。

後半はオンラインメールサービスですね。

インターネット上に晒されているパブリッククラウド

クラウドサービスという点で少し派生すると、ご存じの通り、近年企業システムがクラウド移行を進めています。

そんな中、セキュリティ上脆弱な状態で、公開されてしまっている、インスタンスも多々存在するようです。

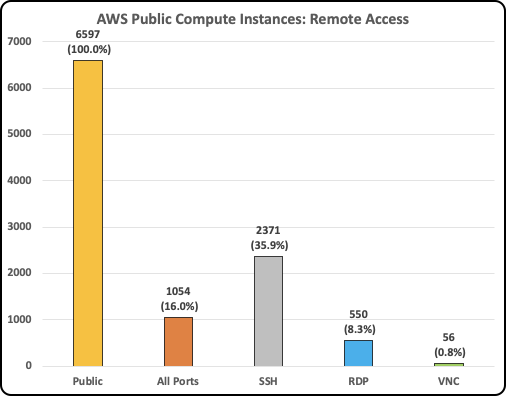

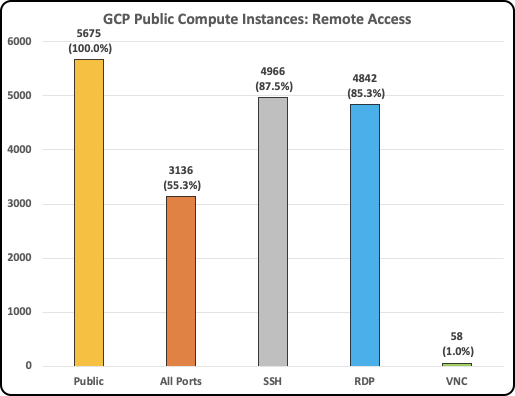

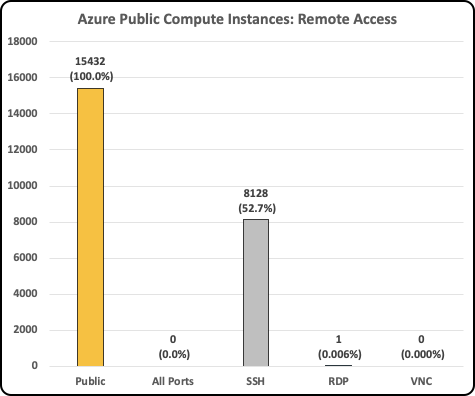

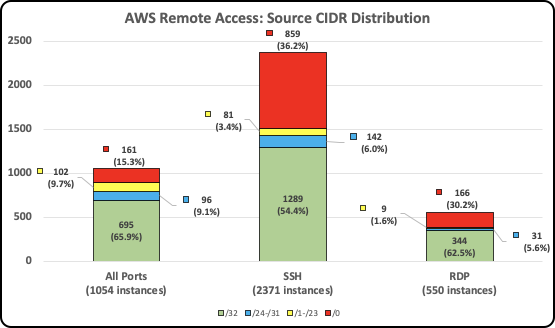

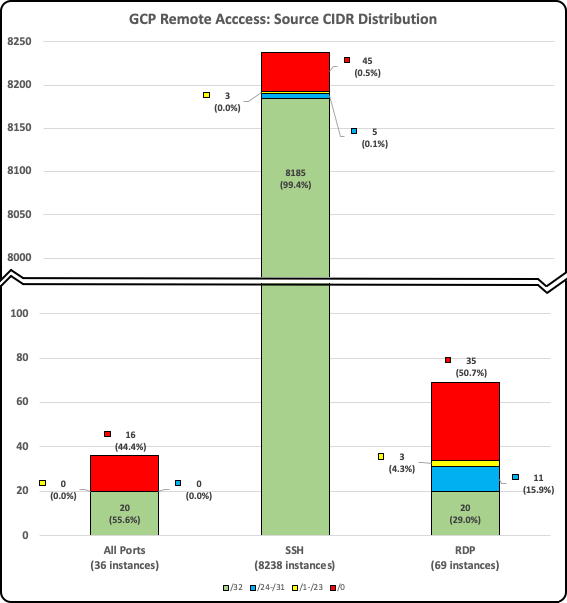

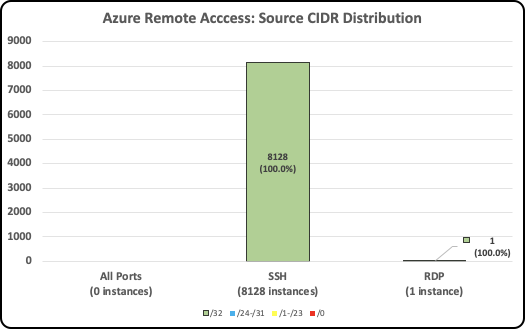

同じくNetskopeの調査によると、SSHでのアクセスが可能になってしまっているインスタンスは、 - AWSで全体の35.9% - GCPで全体の87.5% - Microsoft Azureで52.7%

にまでのぼります。

こうしてみてみると、SSHだけではなくRDPが公開されてしまっているものや、もはやすべてのポートが解放されてしまっているものもあります。

ただし、インスタンスのリモートアクセスについては、ソースIPを絞って許可している場合には、正しい運用だと言えます。

その観点で、まとめたのが、以下の図になります。

これらの図において、赤で示されている部分が、ソースIPを制限していないものになります。

SSHに限って見てみると、AWSにおけるセキュリティグループの設定が適切でないインスタンスが多く存在するように感じますね。

AWSではハンズオン資料として、以下のようなコンテンツも公開されているので、本来であれば、これらを実施した上で利用を始めたほうがいいのかもしれません。

- AWS Hands-on for Beginners - Security #1 アカウント作成後すぐやるセキュリティ対策

マルウェアのファイル形式トレンドは?

攻撃者が好むクラウドサービスの章でCOVID-19のパンデミック前後の変化について述べました。

その観点でさらに特徴的なのは、配布されるファイル形式の変化です。

なんと、Microsoft Office文書ファイルが6倍以上に増加しています。

これに関しては、記事中にもある通り、Emotetの活動再開が大きく関わっていると考えられます。

全体として、実効ファイルやアーカイブ、JARが減っている一方で、Office文書ファイルやPDFが増えています。

これは、一般ユーザにとって、より身近なファイルを利用することで、開封率を向上させる狙いがあるのかもしれません。

まとめ

今回は、netskopeが公開する統計情報を基に、攻撃者が利用するサービスについての近況をまとめてみました。

もちろん、これらがすべてではありません。

ただ、トレンドを抑えることで、セキュリティ対策の優先順位付けや、社内への注意喚起の基準、社内のセキュリティ教育の参考になるかと思います。

そんな想いでまとめてみたので、参考にしていただけると幸いです。